Троянские программы (Trojans)

Троянская программа (Trojan) — это вредоносный агент, основное отличие которого от классического вируса состоит в методе распространения: обычно он проникает в систему под видом обычной, легитимной программы, чем и обусловлена традиция называть его «троянским конем». После проникновения он способен на многое: может собирать информацию об устройстве и его владельце, воровать хранящиеся на компьютере данные, блокировать доступ к пользовательской информации, выводить операционную систему из строя и т.п.

Одним из вариантов классификации является деление на следующие типы:

- RAT (Remote Access / Administration Tool)

- Вымогатели

- Шифровальщики

- Загрузчики

- Дезактиваторы систем защиты

- Банкеры

- DDoS-трояны

RAT — это троянская программа (trojan), предназначенная для шпионажа. После установки в систему она предоставляет злоумышленнику широкий спектр возможностей: захват видео с экрана жертвы, доступ к файловой системе, запись видео с веб-камеры и звука с микрофона, кража идентификационных файлов браузера (cookie), установка других программ и т.д. В качестве примеров можно назвать DarkComet или AndroRAT.

Вымогатели — разновидность вредоносных объектов, которые блокируют доступ к системе или данным, угрожают пользователю удалением файлов с компьютера или распространением личных данных жертвы в интернете и требуют заплатить выкуп, чтобы избежать таких негативных последствий. Пример подобного поведения — семейство WinLock.

Шифровальщики — усовершенствованная разновидность вымогателей, которая использует криптографию в качестве средства блокировки доступа. Если в случае с обычным «винлокером» можно было просто удалить вредоносную программу и тем самым вернуть себе доступ к информации, то здесь уничтожение самого шифровальщика ничего не дает — зашифрованные файлы остаются недоступными. Впрочем, в некоторых случаях антивирусное ПО может восстановить данные. Пример шифровальщика — CryZip.

Загрузчики — вид вредоносных агентов, которые предназначены для загрузки из интернета других программ или файлов. Пример — Nemucode.

Дезактиваторы систем защиты — это троянские программы, которые удаляют или останавливают антивирусы, сетевые экраны и другие средства обеспечения безопасности.

Банкеры — разновидность «троянских коней», специализирующаяся на краже банковских данных (номер счета, PIN-код, CVV и т.д.).

DDoS-трояны (боты) — вредоносные программы, которые используются хакерами для формирования ботнета с целью проведения атак типа «отказ в обслуживании».

Все трояны загружаются в систему под видом легального программного обеспечения. Они могут специально загружаться злоумышленниками в облачные хранилища данных или на файлообменные ресурсы. Также троянские программы могут попадать в систему посредством их установки инсайдером при физическом контакте с компьютером. Кроме того, их часто распространяют посредством спам-рассылок.

Трояны против вирусов

Лучшее объяснение различия между троянским программным обеспечением и вирусом или вредоносным ПО – это история о Троянской войне и Троянском коне.

Что такое троянский конь? Как гласит история, греки построили огромную деревянную лошадь, заполненную солдатами, и подарили её в качестве прощального подарка городу Троя. Как только лошадь оказалась внутри города, греческие солдаты выползли из полого коня и напали на город под покровом темноты.

Вирусы – это программное обеспечение, созданное для заражения одного компьютера, а затем распространения на другие компьютеры. Троянское программное обеспечение не создано для распространения. Оно предназначено для выполнения очень конкретной задачи на вашем компьютере или мобильном устройстве.

КАК ЗАЩИТИТЬСЯ ОТ ВИРУСОВ-ТРОЯНОВ

Обычные пользователи компьютеры всецело доверяют безопасность своего компьютера антивирусу. К сожалению, ни один существующий антивирус не способен обеспечить 100% защиту от вирусов. Здесь нужно принять комплекс мер, куда, помимо использования антивируса, также входит:

- Использование специализированных антивирусных утилит, предназначенных для поиска и уничтожения троянцев. К примеру, время от времени компьютер можно сканировать бесплатными антивирусами Avast! или AVZ , в которых предусмотрено много решений для обеззараживания компьютера именно от троянов.

- Системный сетевой экран — брандмауэр Windows — должен быть включен. Конечно, желательно использовать более продвинутые фаерволы, но и штатный брандмауэр не следует сбрасывать со счетов.

- Желательно устанавливать на компьютер программное обеспечение (включая драйверы устройств), имеющих лицензию. Если Windows при запуске/установке программ/драйверов отображает ошибку типа » Не удалось определить издателя » или » Отсутствует цифровая подпись «, нужно дважды подумать, прежде чем давать разрешение на их запуск или инсталляцию.

- Не верить сообщениям с яркими заголовками на различных сайтах о том, что «Ваш компьютер подвержен опасности, скачайте и установите программу для защиты». Некоторые сайты и вправду способны устанавливать факт заражения компьютера каким-нибудь сетевым вирусом, отправляющим бесконечные запросы или изменяющим IP-адрес/DNS-сервер и прочие сетевые параметры ПК, но они не предлагают установить «супермощную» программу для устранения угрозы.

- Обращать внимание на тип скачиваемых из интернета файлов. К примеру, вы хотите скачать видео или музыку. При клике по ссылке/кнопке скачивания вместо нужного файла подсовывается какая-либо программа (файл с расширением «EXE») с таким же названием, как у видео или музыкальной композиции. Таким сайтам не стоит доверять.

- Правило «Легких денег не бывает» работает и в интернете. Если вам предлагают скачать программу для заработка, которую достаточно лишь установить и, ничего не делая, ждать дохода уже через неделю, скорее всего, перед вами вирус-троян.

Другими словами, защита от троянцев (и любых других разновидностей вирусов) — дело самого пользователя. Если вы в чем-то не уверены, выполняя те или иные действия за компьютером, потратьте время на изучение тематических материалов. Интернет полон не только вирусами, но и полезными ресурсами.

Остались вопросы, предложения или замечания? Свяжитесь с нами и задайте вопрос.

«Троянский конь» (вирус). Как удалить его с компьютера?

Конечно, проникновение «троянского коня» способно нанести значительный вред пользователю (например, в финансовом плане), но так как это достаточно распространенный вид вирусов, то и избавиться от него можно с помощью любого популярного антивируса (Касперский, «Аваст», «Авира» и т. д.).

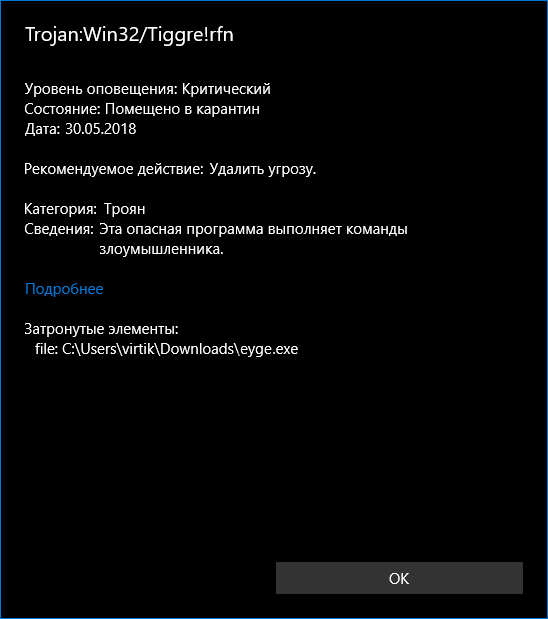

Если вы подозреваете, что компьютер атакован «трояном», загрузите устройство в «Безопасном режиме» и просканируйте антивирусной программой систему. Обнаруженное вредоносное ПО поместите в карантин или сразу удалите. После этого откройте раздел «Программы и компоненты» и избавьтесь от подозрительных приложений, которые вы не устанавливали.

Иногда и антивирусную программу блокирует «троянский конь». Вирус этот постоянно модернизируется, поэтому бывают и такие ситуации. В таком случае вы можете воспользоваться одной из специальных утилит, например SuperAntiSpyware или Spyware Terminator. В общем, найдите подходящую вам программу, а затем с помощью нее удалите «троян».

Назначение троянской программы

Как правило, любая троянская программа пишется с определённой целью. В основном это обогащение, шпионаж и сведение личных счетов. От того, к каким вирусам относится троянский конь, вытекают и последствия для конечного пользователя:

- Кража финансовой информации. К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода — ввод дополнительного кода, который присылается посредством СМС или электронной почты.

- Кража информации об аккаунтах. Часто троянские программы пытаются перехватить защищённые личные данные интернет-аккаунтов популярных веб-ресурсов — социальные сети, мессенджеры, сайты знакомств и т. д. В случае успеха злоумышленник начинает вымогать деньги от лица пользователя у его друзей под различными предлогами. Также, страница пользователя может использоваться для перенаправления на определённые сайты.

- Спам. Вредоносное ПО часто применяется для сбора почтовых адресов для последующей рассылки спама.

- Повышение посещаемости ресурса. Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников.

- Накрутка скачиваний файлов. Как известно многие файлообменники платят пользователям за каждое скачивание выложенных ими файлов. Троянская программа может увеличить число подобных загрузок и улучшить финансовое состояние разработчика утилиты.

- Управление компьютером. Заражённое трояном устройство может использоваться для хакерских DDOS атак на различные интернет-ресурсы.

- Уничтожение данных. Удаление ценной информации на компьютере пользователя, а также повреждение некоторых аппаратных составляющих.

- Сбор личных данных пользователей. Статистическая информация по посещаемым сайтам, любимым программам, фильмам, музыке и другим аспектам повседневной жизни пользователей, собранная при помощи троянов, ложится в основу маркетинговых исследований коммерческих компаний.

- Звонки на платные номера. Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера.

Помимо приведённых целей, вредоносное ПО может использоваться в личных целях, например для мести или шантажа. Поэтому, лучше всего иметь как минимум установленный бесплатный антивирус, для избегания проникновения вредителя на компьютер.

Пути которые они используют для проникновения в систему

Одна часть троянских программ способна распространяться самостоятельно и заражать систему без ведома пользователя. Другая — должна быть установлена вручную на компьютер, как любое программное обеспечение. На самом деле, существует четыре основных способа, используемых такими паразитами для входа в систему.

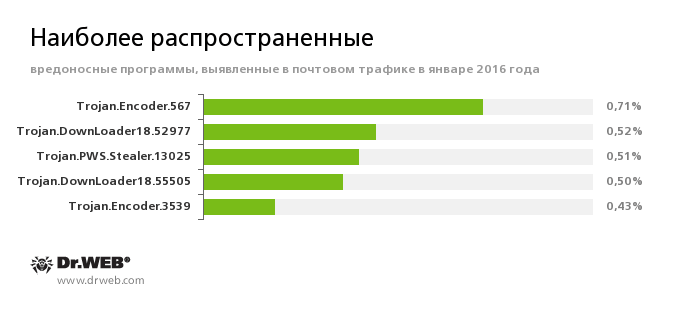

Многие трояны распространяются с помощью сообщений электронной почты, файлообменников сети и онлайн чатов (таких как ICQ, AIM или IRC). Они могут прибыть, как полезные приложения, мгновенные сообщения, ссылки в электронных письмах или дополнительное приложения. Эти трояны имеют подозрительные имена, для того чтобы пользователи открыли их. После того как пользователь откроет такое сообщение, троян молча устанавливает себя в системе.

Некоторые трояны могут попасть в систему, используя уязвимость веб-браузера. Их авторы запускают небезопасные веб-сайты заполнены вредоносным кодом или небезопасными рекламными сообщениями. Всякий раз, когда пользователь посещает такой сайт или нажимает на рекламное окно, вредоносные скрипты мгновенно устанавливают паразитов. Пользователь может ничего не заметить, так как угроза не выводит никаких мастеров настройки, диалогов или предупреждений.

Иногда трояны устанавливаются другими паразитами, такими как, черви, бэкдоры и другие. Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.

Некоторые трояны уже интегрированы в конкретные приложения. Даже законные программы могут иметь недокументированные функции, такие как функции удаленного доступа. Вирус который атакует, должен связаться с программным обеспечением, установленным для того, чтобы мгновенно получить полный доступ к системе или взять на себя контроль над определенной программой.

Как возникло название вирус Троян

Я думаю вы знаете, что вирус троян назван так в честь известного коня из известной поэмы Гомера «Троя». Где греки, чтобы взять данный великолепный город, проявили хитрость, и создали коня гигантских размеров из дерева. В данном коне разместился отряд греков под предводительством Одиссея.

Утром троянцы встали, увидели коня огромных размеров, решили, что его им подарила богиня и с большим трудом втащили его в свой город. Тем самым подписав городу приговор. Ночью афиняне выбрались из коня, перебили стражу и открыли ворота. Тем самым судьба города была предрешена.

Защита от троянских программ

Борьба с троянами — одно из назначений антивирусных программ. Для надежной защиты установите на компьютере полноценный антивирус, функционирующий в режиме реального времени. Рекомендуется регулярно запускать антивирусное сканирование системы для обнаружения и удаления вирусов и вредоносного софта.

Кроме этого не подвергайте свой ПК риску понапрасну. Устанавливайте лицензионное программное обеспечение, скачанное из официальных сайтов или других надежных источников. Старайтесь редко пользоваться торрентами и файлообменниками.

Все вложенные файлы электронной почты проверяйте антивирусом до их запуска или сохранения на жесткий диск, особенно от неизвестных отправителей. Особенно опасны вложения с расширением exe. Не кликайте по подозрительным ссылкам в сообщениях от незнакомых корреспондентов. Спам-рассылки лучше всего отправлять в корзину не читая.

Отключите автоматический запуск макросов в программах Microsoft Word и Excel.

Обычно трояны нуждаются в запуске вместе с операционной системой, поэтому проверяйте содержимое автозагрузки и записанные в планировщике задачи.