.Методы доступа к данным. По приоритету запроса.

Метод доступа – это набор правил, которые определяют, как компьютер должен отправлять и принимать данные по сетевому кабелю.

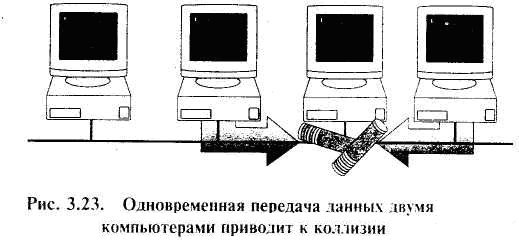

Обычно несколько компьютеров в сети имеют совместный доступ к кабелю, однако, если два компьютера попытаются передавать данные одновременно, то их пакеты столкнутся и будут испорчены, т.е. возникает коллизия. Передача данных по сети укрупнено состоит из двух задач:

-Поместить данные в кабель без «столкновения с данными» уже передаваемыми по нему.

-Принять данные с достаточной степенью уверенности в том, что при передаче они не были повреждены в результате коллизии.

Существуют три основных методов доступа:

-Множественный доступ с контролем несущей:

-Доступ с передачей маркера

-Доступ по приоритету запроса

Доступ по приоритету запроса. Относительно новый метод доступа, разработанный для сетей Ethernet со скоростью передачи данных 100Мбит/сек. В основе данного метода лежат концентраторы. Они управляют доступом к кабелю, последовательно опрашивая каждый узел в сети и выявляя запросы на передачу (Hab или Switch). Концентратор должен знать все адреса связи и узлы и проверять их работоспособность.

Стандартная модель сети

Эта модель стала международным стандартом проектирования систем передачи данных.

Модель содержит семь уровней или другими словами 7 этапов обработки данных при их передаче по сети.

Методы доступа в сети

Метод доступа это набор правил, которые определяют как ПК должен отправлять и принимать данные по сетевому кабелю.

Существует 2 основных способа (метода):

1. Множественный доступ с контролем несущей,

обнаружением и предотвращением коллизий.

2. Доступ с передачей маркера

Архитектура сетей

Наиболее известными архитектурами локальных сетей являются

Ethernet, Token Ring, AppleTalk , ARCnet

(спецификация IEEE 802.3)

Архитектуры AppleTalk и ARCnet получили меньшее распространение.

Протокол передачи данных

Протокол – это правила и технические процедуры, позволяющие нескольким ПК при объединении их в сеть общаться друг с другом.

· Разбиение данных на пакеты

· Добавления к пакету адресной информации

· Подготовка пакетов для передачи

· Прием и передача пакетов

· Проверка ошибок в пакетах

· Копирование данных из пакета для сборки данных

· Передачи восстановленных файлов в компьютер

Пакеты передачи данных

Компоненты пакета:

· Адрес источника

· Передаваемые данные

· Адрес местоназначения

· Информация о пакете – как он связан с другими пакетами

· Информация о проверке ошибок

Формат и размер пакета зависит от типа сети.

Протокол TCP/IP

Наиболее распространенным протоколом работы сети является протокол—

TCP/IP (Transmission Control Protocol/Internet Protocol — протокол управления передачей/Интернет-протокол).

Каждый компьютер, работающий по этому протоколу имеет IP-адрес — это уникальный числовой адрес компьютера в сети, который имеет

Версия IPv4

длину 32 бита и записывается в виде четырех частей по 8 бит, разделенных точками, например,

192.168.55.3.

IPv6

х:х:х:х:х:х:х:х, восемь 16-битовых частей адреса.

где знаки х — шестнадцатеричные значения;

Служба DNS

для связи имен пользователей сети и IP адресами

Служба DHCP – (Dinamic Host Configuration Protocol)

Имеется протокол динамического конфигурирования узлов

IP-адреса могут назначаться администратором сети вручную или с помощью службы DHCP.

Метод набор правил которые определяют как компьютер должен отправлять и принимать данные по сетевому

Метод доступа -это набор правил, которые определяют, как компьютер должен отправлять и принимать данные по сетевому кабелю.

В сети несколько компьютеров должны иметь совместный доступ к кабелю. Однако, если два компьютера попытаются одновременно передавать данные, их сигналы будут мешать©друг другу и данные будут испорчены. Это называется «коллизия».

Чтобы передать данные по сети от одного пользователя к другому или получит с сервера, должен быть способ поместить данные в кабель без столкновения©с уже передаваемыми по нему данными, принять данные с достаточной степенью уверенности в том, что при передаче он были повреждены в результате коллизии.

Все сетевые компьютеры должны использовать один и тот же метод доступа, иначе произойдет сбой сети. Отдельные компьютеры, чьи методы будут доминировать, не дадут остальным осуществить передачу. Методы доступа служат для предотвращения одновременного доступа к кабе нескольких компьютеров, упорядочивая передачу и прием данных по сети и гарантируя, что в каждый момент времени только один компьютер может работать на передачу.

Метод набор правил которые определяют как компьютер должен отправлять и принимать данные по сетевому

Метод доступа — набор правил, которые определяют, как компьютер должен отправлять и принимать данные по сетевому кабелю.

В сети несколько компьютеров должны иметь совместный доступ к кабелю, однако, если два компьютера попытаются одновременно передавать данные, их пакеты «столкнутся» друг с другом и будут испорчены. Это так называемая коллизия.

Чтобы передать, данные по сети от одного пользователя к другому или получить их с сервера, должно быть несколько способов:

· принять данные с достаточной степенью уверенности в том, что при передаче они не были повреждены в результате коллизии.

Все сетевые компьютеры должны использовать один и тот же метод доступа, иначе произойдет сбои сети. Отдельные компьютеры, чьи методы будут доминировать, не дадут остальным осуществить передачу.

Методы доступа служат для предотвращения одновременного доступа к кабелю нескольких компьютеров, упорядочивая передачу и прием данных по сети и гарантируя, что в каждый момент времени только один компьютер может работать на передачу.

Существует три способа предотвратить одновременную попытку использовать кабель. Другими слонами, три основных метода доступа к нему. Множественный доступ с контролем несущей, с обнаружением коллизий; с предотвращением коллизий. Доступ с передачей маркера. Доступ по приоритету запроса.

Укажите соответствие между понятием и его определением гипертекст < организация документов, при которой один документ или текст может включать

Как быстро выучить стихотворение наизусть? Запоминание стихов является стандартным заданием во многих школах.

Как научится читать по диагонали? Скорость чтения зависит от скорости восприятия каждого отдельного слова в тексте.

Как быстро и эффективно исправить почерк? Люди часто предполагают, что каллиграфия и почерк являются синонимами, но это не так.

Как научится говорить грамотно и правильно? Общение на хорошем, уверенном и естественном русском языке является достижимой целью.

Множественный доступ с контролем несущей и обнаружением коллизий

Метод доступа — набор правил, определяющих использование сети.

Реализуется на физическом уровне.

Задачей метода доступа является решение вопроса об испльзовании кабеля, соединяющего пользователей в сети.

Метод Ethernet

Множественный доступ с прослушиванием несущей и разрешением конфликтов.

Любой ПК в сети «слышит» каждую передачу, однако не любой ПК ее принимает.

Любой ПК передает сообщение, в котором есть адрес приемника и отправителя. Все ПК слышат сообщения, но только один распознает его, принимает, посылает подтверждение.

Конфликт происходит, если два ПК одновременно передают сообщения. Тогда они прекращают передачу на случайный интервал времени, а затем возобновляют ее.

Метод Archnet

Метод доступа с эстафетной передачей для сети со звездообразной топологией.

ПК может передать сообщение, если получит маркер (token) — последовательность битов, созданную одним из ПК. Маркер перемещается по цепи как по кольцу. Все ПК имеют номер (от 0 до 255). Маркер идет от ПК к ПК. Когда ПК получает маркер, он может передать пакет данных (до 512 байт), включая адрес отправителя и приемника. Весь пакет идет от узла к узлу, пока не достигнет адресата. В этом узле данные выводятся, а маркер идет дальше.

Преимущество данного метода — предсказуемость, т.к. известен путь маркера, т.е. можно посчитать, сколько нужно времени для передачи.

Недостаток — любой узел функционирует в качестве повторителя, принимая и регенерируя маркер. В случае неправильной работы маркер мржет быть искажен или потерян.

Метод Token Ring

Передача маркера по кольцу (кольцевая топология)

При получении пустого маркера ПК может передать сообщение в течении определенного времени. Такое сообщение называется кадр (frame). Приемник копирует сообщение в свою память, но не выводит его из кольца. Это делает передающий компьютер, когда получает свое сообщение обратно.

Существует механизм приоритетов.

Преимущество — надежность и простота.

Можно отключать неисправные ПК

Доступом к сети называют взаимодействие станции (узла сети) со средой передачи данных для обмена информацией с другими станциями. Управление доступом к среде — это установление последовательности, в которой станции получают доступ к среде передачи данных.

Различают случайные и детерминированные методы доступа. Среди случайных методов наиболее известен метод множественного доступа с контролем несущей и обнаружением конфликтов (МДКН/ОК). Англоязычное название метода — Carrier Sense Multiple Access /Collision Detection (CSMA/CD). Этот метод основан на контроле несущей в линии передачи данных и устранении конфликтов, возникающих из-за попыток одновременного начала передачи двумя или более станциями, путем повторения попыток захвата линии через случайный отрезок времени.

МДКН/ОК является широковещательным (broadcasting) методом. Все станции при применении МДКН/ОК равноправны по доступу к сети. Если линия передачи данных свободна, то в ней отсутствуют электрические колебания, что легко распознается любой станцией, желающей начать передачу. Такая станция захватывает линию. Любая другая станция, желающая начать передачу в некоторый момент времени t, если обнаруживает электрические колебания в линии, то откладывает передачу до момента t + td, где td — задержка.

Конфликтом называется ситуация, при которой две или более станции «одновременно» пытаются захватить линию.

Среди детерминированных методов преобладают маркерные методы доступа. Маркерный метод — метод доступа к среде передачи данных в ЛВС, основанный на передаче полномочий передающей станции с помощью специального информационного объекта, называемого маркером. Под полномочием понимается право инициировать определенные действия, динамически предоставляемые объекту, например станции данных в информационной сети.

Применяется ряд разновидностей маркерных методов доступа. Например, в эстафетном методе передача маркера выполняется в порядке очередности; в способе селекторного опроса (квантированной передачи) сервер опрашивает станции и передает полномочие одной из тех станций, которые готовы к передаче. В кольцевых одноранговых сетях широко применяется тактируемый маркерный доступ, при котором маркер циркулирует по кольцу и используется

Методы доступа

Метод доступа — это набор правил, которые определяют, как компьютер должен отправлять и принимать данные по сетевому кабелю.

В сети несколько компьютеров должны иметь совместный доступ к кабелю. Однако, если два компьютера попытаются одновременно передавать данные, их сигналы будут мешать©друг другу и данные будут испорчены. Это называется «коллизия».

Чтобы передать данные по сети от одного пользователя к другому или получит с сервера, должен быть способ поместить данные в кабель без столкновения с уже передаваемыми по нему данными, принять данные с достаточной степенью уверенности в том, что при передаче он были повреждены в результате коллизии.

Все сетевые компьютеры должны использовать один и тот же метод доступа, иначе произойдет сбой сети. Отдельные компьютеры, чьи методы будут доминировать, не дадут остальным осуществить передачу. Методы доступа служат для предотвращения одновременного доступа к кабе нескольких компьютеров, упорядочивая передачу и прием данных по сети и гарантируя, что в каждый момент времени только один компьютер может работать на передачу.

Существует три способа предотвратить одновременную попытку использовать кабель:

· Множественный доступ с контролем несущей:

o с обнаружением коллизий;

o с предотвращением коллизий.

· Доступ с передачей маркера. Только компьютер, получивший маркер, может передавать данные.

· Доступ по приоритету запроса.

Множественный доступ с контролем несущей и обнаружением коллизий

При множественном доступе с контролем несущей и обнаружением коллизий (сокращенно CSMA/CD) все компьютеры в сети — и клиенты, и серверы «прослушивают» кабель,стремясь обнаружить передаваемые данные (т.е. трафик).

1. Компьютер «понимает», что кабель свободен (т.е. трафик отсутствует).

2. Компьютер может начать передачу данных.

3. Пока кабель не освободится (в течение передачи данных), ни один из сетевых компьютеров не может вести передачу.

В случае коллизии компьютеры приостанавливают передачу на случайный интервал времени, а затем вновь стараются отправить пакеты.

В то же время способность обнаружить коллизии — причина, которая ограничивает область действия метода. Из-за ослабления сигнала при расстояниях свыше 2500 м (1,5 мили) механизм обнаружения коллизий не эффективен. Если расстояние до передающего компьютера превышает это ограничение, некоторые компьютеры могут не «услышать» его и начнут передачу данных, что приведет к коллизии и разрушению пакетов данных.

Чем больше компьютеров в сети, тем интенсивнее сетевой трафик. При интенсивном трафике число коллизий возрастает, а это приводит к замедлению сети (уменьшению ее пропускной способности). Поэтому в некоторых ситуациях метод CSMA/CD может оказаться недостаточно быстрым. После каждой коллизии обоим компьютерам приходится возобновлять передачу, Если сеть очень загружена, повторные попытки опять могут привести к коллизиям, но уже с другими компьютерами. Теперь уже четыре компьютера (два от первой неудачной попытки и два от второй неудачной попытки первых) будут возобновлять передачу. Результат может оказаться тем же, что и в предыдущем случае, только пострадавших компьютеров станет еще больше. Такое лавинообразное нарастание вторных передач может парализовать работу всей сети.

Вероятность возникновения подобной ситуации зависит от числа пользователе пытающихся получить доступ к сети, и приложений, с которыми они работают.