Шифрование диска с помощью VeraCrypt на Windows для неискушенных пользователей

В интернете уже есть множество статей на эту тему. Я провел короткое исследование, в ходе которого обнаружилось, что большинство из них задействуют стандартные настройки VeraCrypt, которые уже давно отработаны злоумышленниками и не могут считаться безопасными. Поскольку с развитием и появлением на рынке мощных пользовательских устройств растет и спрос на превосходящее его по характеристикам энтерпрайз-оборудование.

Сегодня я расскажу, как мы будем выстраивать линию обороны для защиты данных на устройстве с Windows.

Этот материал вдохновлен статьёй Олега Афонина «Как укрепить «Веру». Делаем шифрованные контейнеры VeraCrypt неприступными». Если вы хотите углубиться в тему ИБ, то можете задонатить и подписаться на него.

Совместное использование томов VeraCrypt по сети

Если есть необходимость организовать доступ к одному тому VeraCrypt одновременно с множества операционных систем, то для этого есть два вариант:

1. Контейнер VeraCrypt смонтирован только на одном компьютере (например, на сервере) и только содержимое смонтированного тома VeraCrypt (например, файловая система внутри тома VeraCrypt) расшаривается по сети. Пользователи на других компьютерах или системах не будут монтировать том (он уже смонтирован на сервере).

Преимущества: Все пользователи могут записывать данные на том VeraCrypt. Расшаренный том может быть как контейнером, так и разделом.

Недостатки: Данные, пересылаемые по сети, не будут зашифрованы. Тем не менее, всё же возможно их шифровать используя SSL, TLS, VPN или другие технологии.

Замечания: Обратите внимание, когда вы перезапускаете систему, сетевая шара будет автоматически восстановлена (сделана доступной для других) только если том является избранным системным томом или зашифрованным системным разделом (о том, как настроить том в качестве системного избранного тома, обратитесь к файлу справки в программе).

2. Размонтированный файл контейнера VeraCrypt расположен на одном компьютере (например, на сервере). Это зашифрованный файл расшарен по сети. Пользователи на других компьютерах или системах будут монтировать его у себя. Таким образом, том будет смонтирован одновременно под множеством операционных систем.

Преимущества: Передаваемые по сети данные будут зашифрованы (тем не менее, всё равно рекомендуется шифровать их используя SSL, TLS, VPN или другие подходящие технологии, чтобы сделать анализ трафика более сложным и сохранить целостность данных).

Недостатки: Том с совместным доступом может быть только контейнером (не разделом). Этот том должен быть смонтирован в режиме только для чтения на каждой системе. Заметьте, что это требование применимо также и к незашифрованным томам. Одной из причиной этого, например, является то, что данные читаемые с обычной файловой системы под ОС, пока этот же файл модифицируется другой ОС, могут стать противоречивыми (что послужит причиной повреждения данных).

Применение VeraCrypt для шифрования ОС Windows

Представляем подробный инструктаж по настройке шифрования виртуального диска с установленной на нем ОС Windows при помощи скрипта VeraCrypt.

Обратите внимание, что при шифровании диска с ОС Windows будет зашифрована и утилита OVM Tools, использующаяся для полноценной работы VPS.

Описанная технология шифрования актуальна только в крайнем случае, так как связана с определенными сложностями в дальнейшей работе VPS, а именно:

— потребуется выключение сервера по питанию через панель управления;

— исключается возможность настройки конфигурации сервера через панель управления;

— исключается возможность администрирования сервера через гипервизор.

VeraCrypt предназначен для шифрования систем и разделов и обеспечивает на них высокую безопасность данных, препятствует попыткам взлома и кибератак.

Как настроить шифрование диска

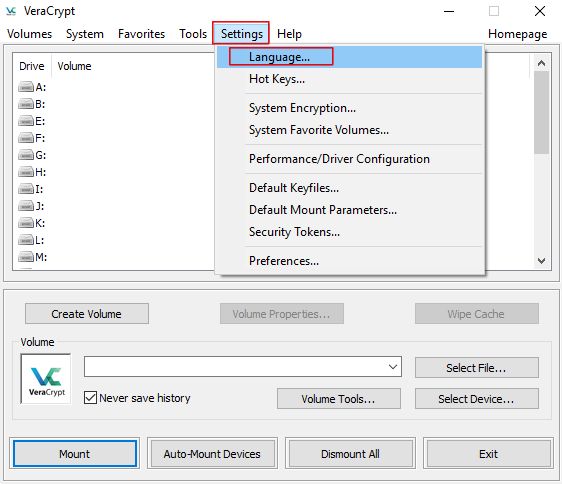

Вы можете изменить язык рабочего интерфейса в меню Settings → Language.

В главном окне приложения отметьте «Создать том».

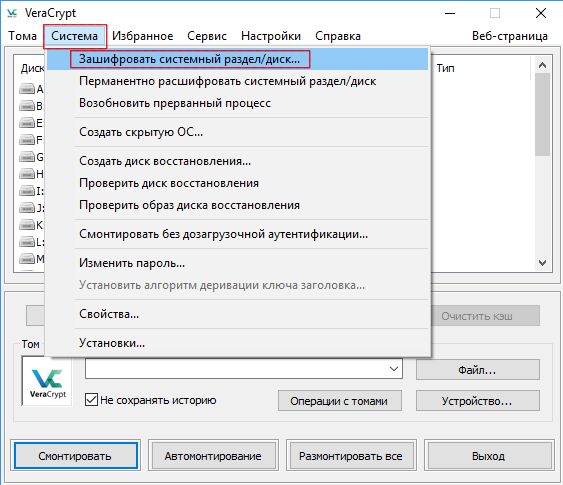

Отметьте «Зашифровать раздел или весь диск с системой» — это нужно для шифрования диска или раздела, где установлена ОС.

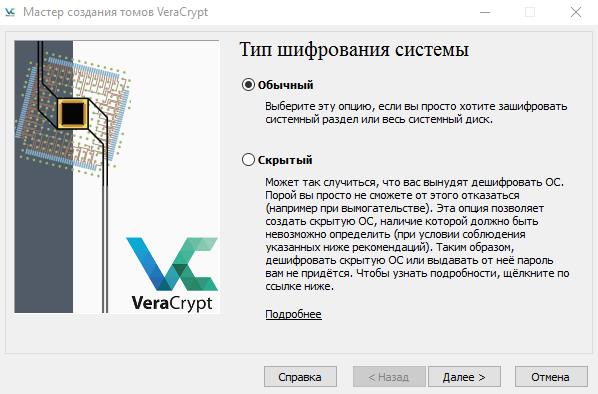

Отметьте тип шифрования – «Обычный».

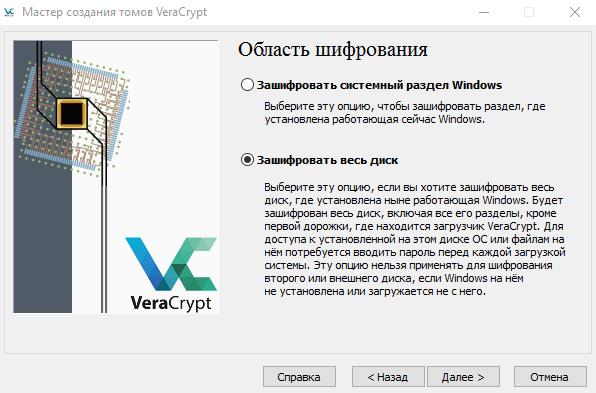

После этого выберите область шифрования: это может быть как весь диск, так и один раздел с установленной ОС. Мы для примера выберем «Зашифровать весь диск» — так автоматически зашифруются все остальные данные.

Теперь можете выбрать любую опцию, это не существенные для работы сервера факторы.

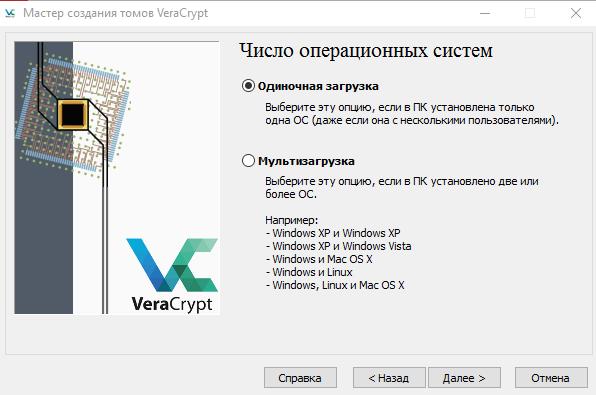

Дальше отметьте «Одиночная загрузка» — т.к. на сервере установлена только одна ОС

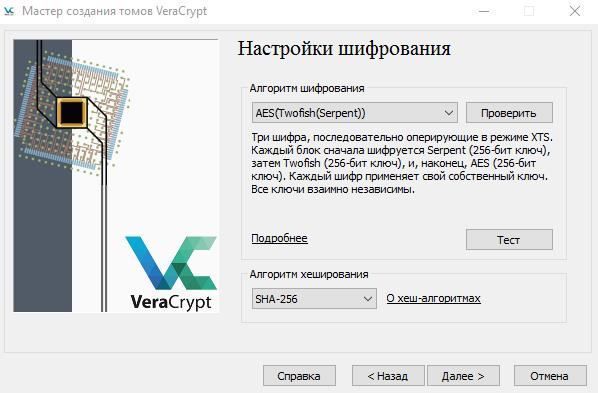

Теперь нужно выбрать подходящий алгоритм шифрования и хеширования.

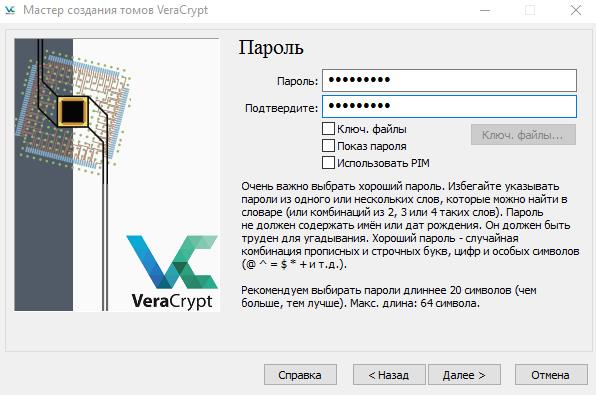

Теперь введите надежный Пароль и подтвердите его. Можете использовать ключ-файлы и сообщения PIM – это будут нелишние дополнительные средства безопасности. Затем «Далее».

Слишком короткий пароль приведет к появлению предупреждения. Можете нажать No и усложнить пароль или нажать Yes и оставить короткий.

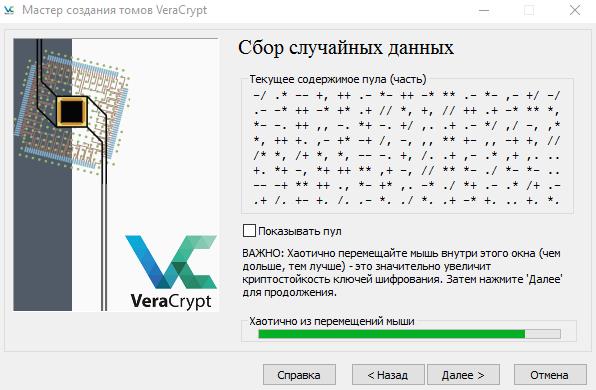

Чтобы сгенерировать случайный пароль, водите по окну мышкой до заполнения полосы «Собрано энтропии из перемещений мыши» и нажмите «Далее».

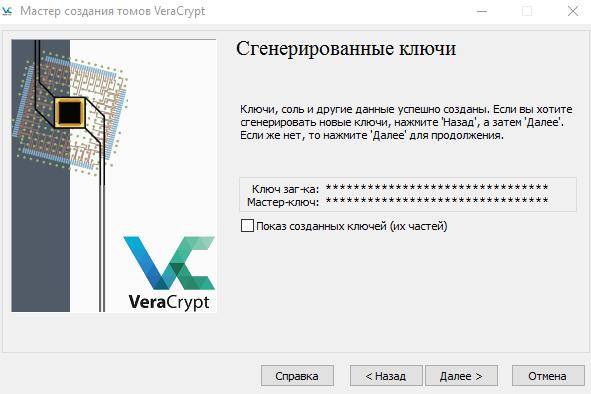

Так ключи сгенерируются, но вы сможете увидеть только их части.

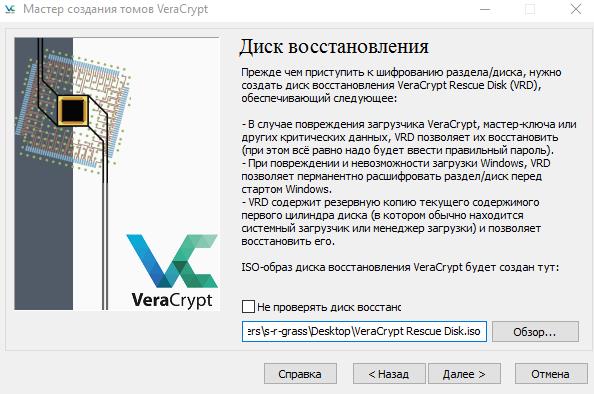

Введите путь до диска восстановления и нажмите Далее.

Сохраните ISO-образ на флешке или внешнем диске.

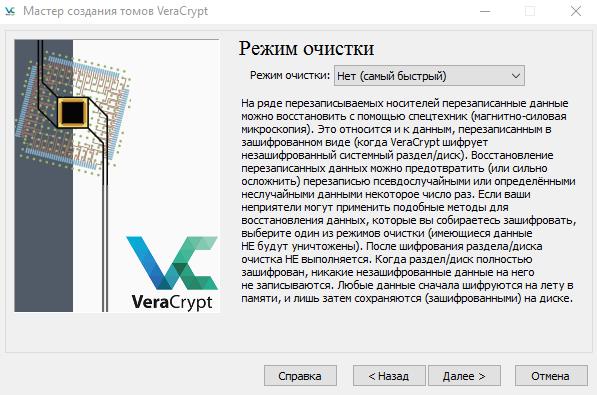

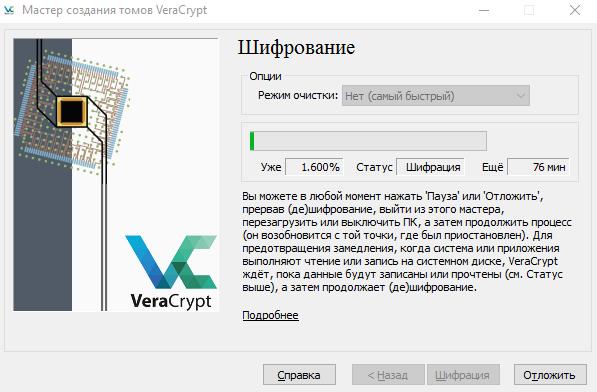

Отметьте оптимальный режим очистки (количество раз перезаписи данных). Чем больше проходов, тем, и это логично, надежнее — но время шифрования увеличивается многократно (вплоть до нескольких недель).

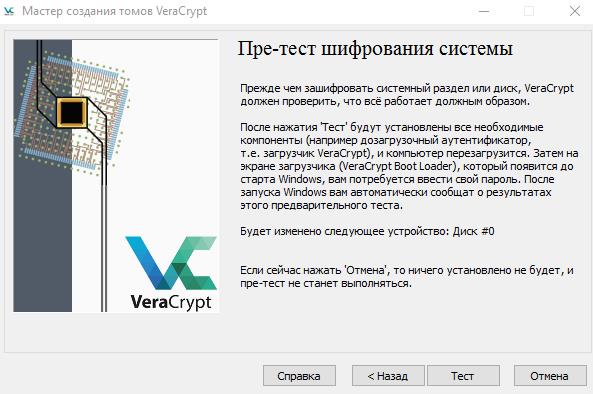

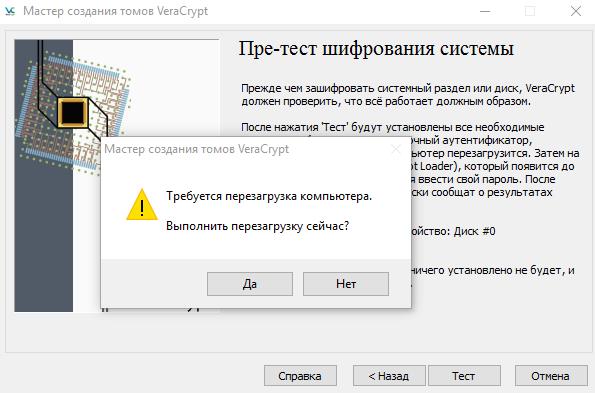

Теперь следует провести пре-тест системы для анализа правильности работы. Нажмите Тест.

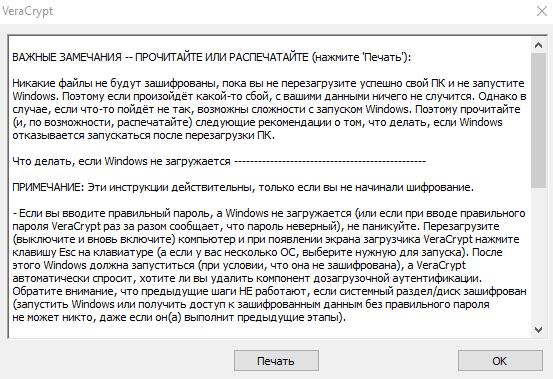

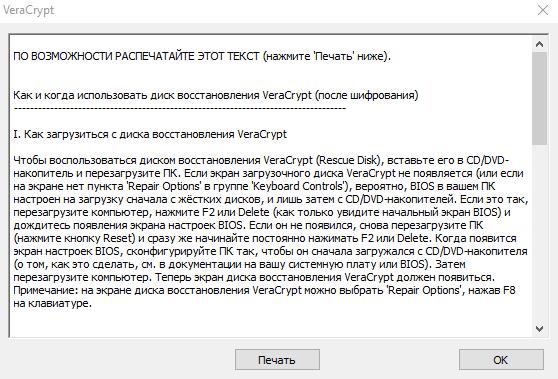

Прочитайте или сохраните себе распечатанные замечания разработчиков и нажмите OK.

Теперь нужна перезагрузка VPS – нажмите YES.

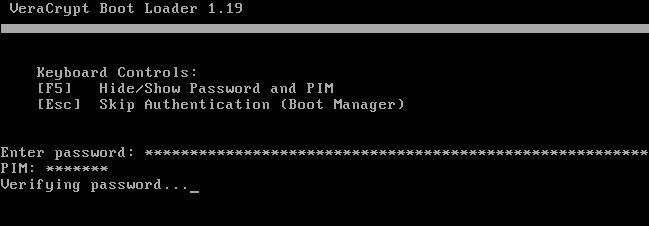

После начала перезагрузку (а она займет определенное время) перейдите в панель управления и откройте Web-консоль сервера – введите в ней пароль и PIM. В поле Enter password наберите ваш пароль и нажмите Enter, наберите PIM и нажмите Enter, если вы его не сгенерировали, то просто нажмите Enter.

После этого начнется настройка вашего образа виртуальной машины, обычно это проходит быстро.

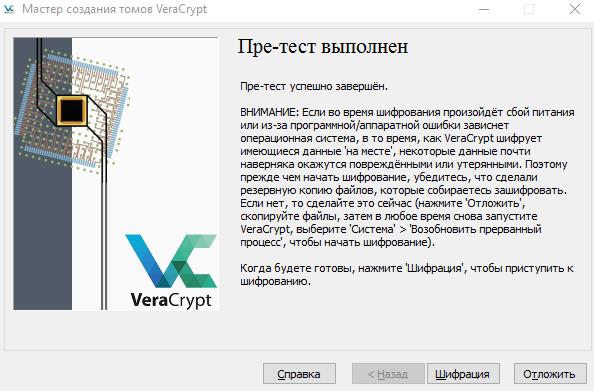

После перезагрузки нужно опять подключиться к VPS, скрипт VeraCrypt автоматически откроется на необходимом месте. Приступайте к шифрованию.

Прочитайте или сохраните себе распечатанные замечания разработчиков, а потом нажмите OK.

Процесс шифрования может занять продолжительное время, к примеру, диск 60Гб в режиме очистки 3 прохода шифруется около 2 часов. Вы можете отложить или приостановить шифрацию (это указано в окне программы).

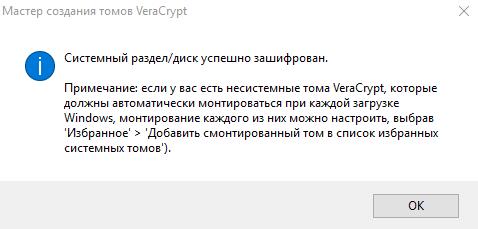

Потом появится сообщение об успешном шифровании системного диска. Ваш виртуальный диск с ОС Windows зашифрован!

Учтите, что описанная технология шифрования требует обязательного выключения сервера по питанию через панель управления. А при включении сервера следует в Web-консоли ввести ваш пароль и дополнительные средства безопасности.

Как расшифровать диск

При необходимости расшифровки диска, выберите диск в списке и правой кнопкой мыши откройте контекстное меню → «Расшифровать перманентно».

Нажмите Yes, если точно хотите расшифровать диск.

Запустится дешифрация – времени на нее уйдет аналогично шифрации.

Расшифровка диска потребует перезагрузки сервера.

Linux (скоро)

я обновлю этот ответ после тестирования того, что я считаю ответом, чтобы не испортить ваш компьютер.

на Windows VeraCrypt только:

- шифрует «контейнеры»

- смонтируйте один «контейнер» как » Том » (присвоив ему букву)

- контейнеры могут быть: весь диск как один большой блок, раздела или файла

в Windows, вы не сможете создавать разделы внутри смонтированного контейнера, ни получить к ним доступ (см. Linux, чтобы узнать, как их создать).

на Linux, VeraCrypt может шифровать так же, как Windows, но когда установка на Linux есть очень bib разница, чем на windows. в Linux mountd рассматривается как чисто блочное устройство, поэтому вы можете создавать разделы внутри него (предупреждение: Windows не сможет получить к ним доступ).

Long HowTo (Linux) для контейнера с разделами:

- создать большой файл так как файл-контейнер, или зашифровать раздел или весь диск (видел как один большой блок, без секционирования).

- смонтировать его с помощью VeraCrypt скажем на / Path)

- используйте fdisk, gdisk и т. д. (скажем, на /Path)

- создать разделы

Это можно сделать в Linux, так что вы можете зашифровать раздел и поместить на него разделы.

Windows гораздо менее ограничены. контейнеры (какими бы они ни были) могут содержать только файловую систему (тип FAT или тип файла NTFS) для доступа к ним (в основном режиме).

Так на Windows, вы не можете иметь несколько разделов внутри VeraCrypt контейнер, независимо от того, если это файл, раздел или весь диск.

Примечание: когда вы «шифровать» с VeraCrypt весь диск, который вы не шифрование всех разделов на нем, вы уничтожаете все разделы. иначе говоря. вы используете весь диск как одну область contiguos, где хранится файловая система.

Bad Windows effefct того, весь диск зашифрован (ака, не имея по крайней мере один раздел и так зашифровать раздел), когда windows, смотреть на этот диск увидит, что диск не инициализирован (без схемы разделов), поэтому он спросит вас, Хотите ли вы его инициализировать. и если вы позволите это сделать, вы потеряете все данные (лучше иметь резервную копию заголовка VeraCrypt и способ ее восстановления). иногда я видел Windows, не спрашивая и автоматической инициализации диска.

Итак, выводы (для Windows):

- никогда, зашифруйте весь диск, всегда выбирайте раздел (или файл) как контейнер

- подумайте, что любой контейнер будет рассматриваться как файловая система, а не как блочное устройство, поэтому его нельзя секционировать

- Если вам нужно более одного раздела (с тем же ключом) раздел диска перед шифрованием, а затем зашифровать каждый раздел с тем же ключом (помните, если вы хотите подключить их все сразу, создать сценарий, который запрашивает парольную фразу, и т.д., и монтировать один за другим с помощью сценариев. я не помню, можно ли использовать для этого избранное veracrypt, не зависимо от при установке системы-encription)

Итак, выводы (для Linux):

- любой установленный контейнер VeraCrypt рассматривается как устройство полного блока

- вы можете поместить туда непосредственно файловую систему (без разбиения на разделы), это тоже Windows way

- также вы можете создать схему разбиения на разделы MBR/ GPT, и использовать LVM, LUKs, и т.д. (Это нельзя сделать на windows, так что если сделать на Linux, из Windows не будет возможно доступ.)

образец для HardDrive0 только Раздел1 зашифровывается так (и она относится к любому так зашифрованного файла-контейнера):

- Windows будет содержать только файловую систему FAT или NTFS (не блочное устройство)

- Linux может видеть это как файловую систему, так и устройство полного блока

надеюсь, теперь у вас есть «концепции» более ясно.

P. D.: Да, я не знаю, почему люди TrueCrypt / VeraCrypt сделали не делать это как эмуляция полный устройства на Windows, но помните, что в Linux все рассматривается как р/б блок списка может быть разделена (это не так, это линукс что позволяют создавать перегородки внутри, и больше, в Linux вы можете увидеть обычный раздел, а весь диск, так и создать схему секционирования внутри перегородки, и использовать длинную цепь их, и т. д.).

Установка VeraCrypt на компьютер или ноутбук

Далее будет рассматриваться версия VeraCrypt для Windows 10, 8 и Windows 7 (хотя само использование будет почти одинаковым и для других ОС).

После запуска установщика программы (скачать VeraCrypt можно с официального сайта https://veracrypt.codeplex.com/ ) вам будет предложен выбор — Install или Extract. В первом случае программа будет установлена на компьютер и интегрирована с системой (например, для быстрого подключения зашифрованных контейнеров, возможности шифрования системного раздела), во втором — просто распакована с возможностью использования как portable-программы.

Следующий шаг установки (в случае если вы выбрали пункт Install) обычно не требует каких-либо действий от пользователя (по умолчанию установлены параметры — установить для всех пользователей, добавить ярлыки в Пуск и на рабочий стол, ассоциировать файлы с расширением .hc с VeraCrypt).

Сразу после установки рекомендую запустить программу, зайти в меню Settings — Language и выбрать там русский язык интерфейса (во всяком случае, у меня он не включился автоматически).

Настройка программы и шифрование жесткого диска

Запускаем с рабочего стола ярлык «VeraCrypt«.

По умолчанию интерфейс на английском языке, но перевод на русский язык есть, интерфейс просто нужно переключить на русский язык. Заходим во вкладку «Settings«, потом пункт «Language. «.

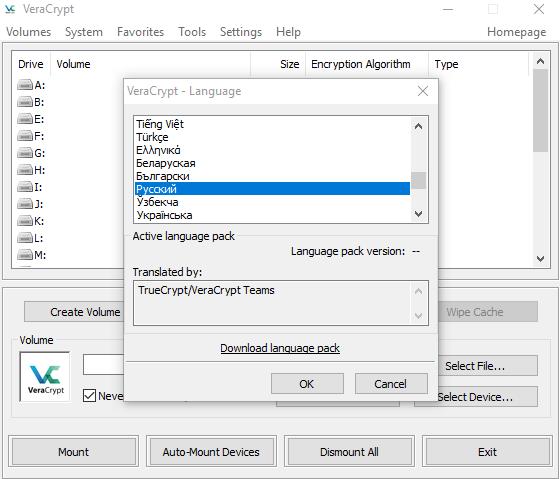

В следующем окне необходимо выбрать «Русский» язык и нажать кнопку «Ок«.

Интерфейс сразу становится на русском языке. Это приятно, так как в TrueCrypt было необходимо перезагрузить программу для применения языка интерфейса, а в VeraCrypt язык меняется сразу без перезапуска.

Теперь приступаем к процессу шифрования жесткого диска с учетом того, что у нас используется Операционная система Windows 10. Переходим во вкладку «Система» и выбираем пункт «Зашифровать системный раздел / диск«.

Теперь нужно выбрать тип шифрования — обычный или скрытый. Для использования скрытого типа необходимо иметь два жестких диска, два раздела одного диска не подойдут. Выбираем обычный тип.

Далее необходимо указать область для шифрования. Шифрование системного раздела рекомендуется разработчиками, так как при шифровании всего диска могут быть проблемы с загрузочным сектором VeraCrypt из-за недостаточного места. Стоит отметить, что при наличии нескольких разделов одного диска и выборе пункта «зашифровать системный раздел» будет зашифрован только тот раздел, на который установлена Windows. На ноутбуках часто люди создают два раздела, один для системы, а второй для пользовательских данных. В таком случае пользовательские данные не будут защищены, поэтому рекомендуется выбирать «Шифрование всего диска«. Выбираем весь диск.

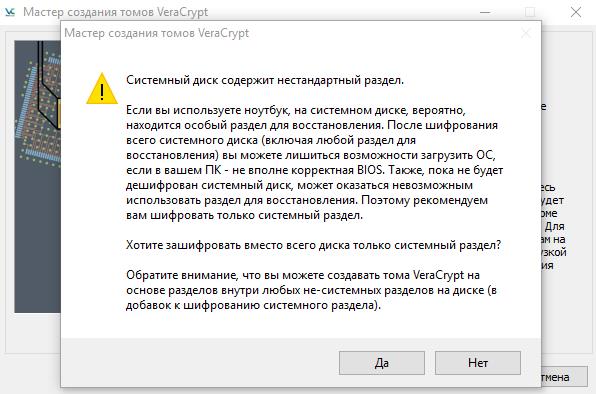

Появляется уведомление с рекомендацией использовать шифрование только системного раздела. Нажимаем «Нет«, так как необходимо шифрование всего диска.

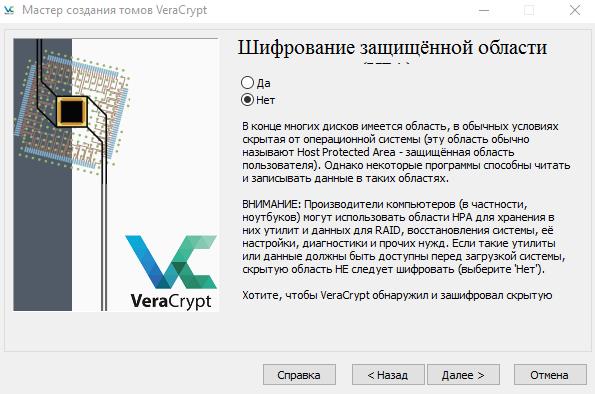

Теперь необходимо указать нужно ли обнаружить и зашифровать скрытый раздел. Уже было выбрано шифрование всего диска, поэтому выбираем «Нет«.

Далее нужно указать количество установленных операционных систем. Если при загрузке компьютера нет выбора операционной системы, значит установлена одна ОС. Данная инструкция нацелена на ноутбук с одной ОС, если используется несколько ОС, тогда выбирайте пункт «мультизагрузка» на свой страх и риск. Выбираем пункт «Одиночная загрузка«.

Теперь выбираем алгоритм шифрования. По умолчанию стоит алгоритм AES с длиной ключа 256. Оптимальный выбор. Можно выбрать AES(Twofish(Serpent)), но тогда шифрование может быть дольше четырёх часов. Оставляем по умолчанию или выбираем более стойкий вариант.

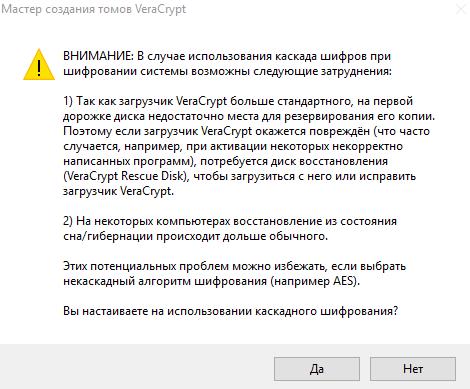

Если был выбран «AES(Twofish(Serpent))» далее появится уведомление об использовании каскада шифров. Следует внимательно прочитать его, и не терять диск для восстановления, который будет создан далее. Нажимаем «Да«.

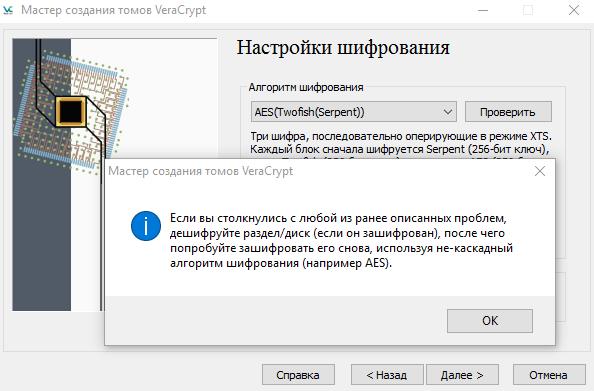

Далее появится ещё одно уведомлений об использование каскада шифров. Нажимаем «Ок«.

Теперь нужно указать пароль, который будет использоваться для загрузки операционной системы. Настоятельно рекомендуется использовать пароли длиной от 20 символов. Если такой пароль не подходит, так как запомнить его точно не получится, тогда можно ввести короткий, но не менее 8 символов с использованием знаком и символов. В нем не должно быть слов или сокращений от фамилии и инициалов. В случае использования короткого пароля появится предупреждение. Другие опции рекомендуется оставить по умолчанию. Можно поставить галочку «Использовать PIM» и в следующем окне необходимо будет указать чисто итераций, которое обязательно нужно запомнить, иначе войти в систему не получится. Поэтому рекомендуем не ставить галочку «Использовать PIM«. Вводим пароль.

Далее идёт сбор случайных данных. Просто водите мышкой в пределах окна пока индикатор не станет зеленым, и потом нажимаем «Далее«.

Ключи и случайные данные успешно созданы, нажимаем «Далее«.

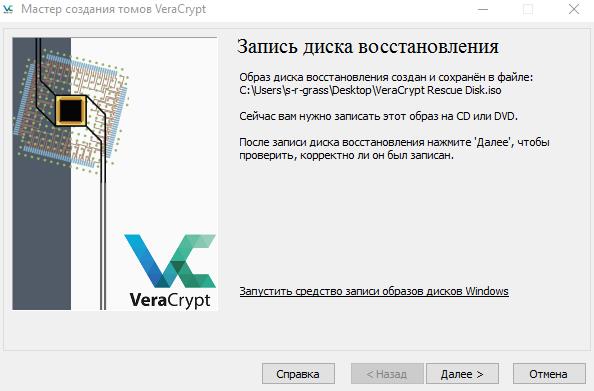

Теперь нужно создать образ восстановления и записать его на диск. По умолчанию образ создаётся в документах пользователя, но можно изменить расположение нажав кнопку «Обзор«, главное при изменении места указать имя с таким же расширением «VeraCrypt Rescue Disk.iso«. Нажимаем «Далее«.

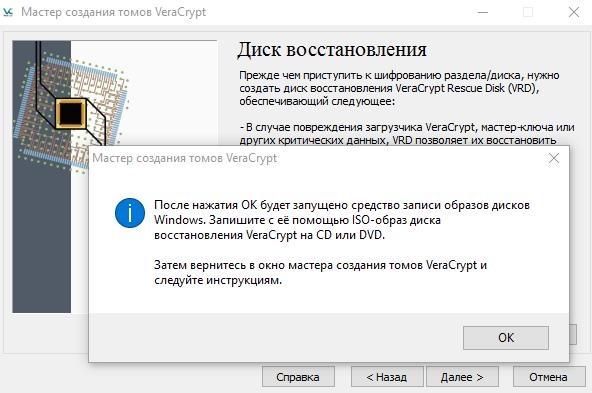

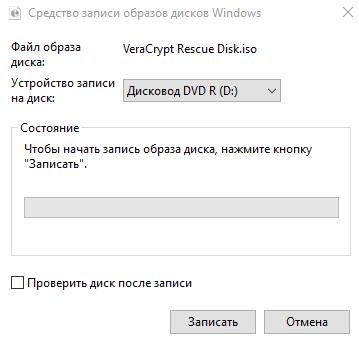

Далее появится уведомление о том, что будет запущено средство записи образов дисков для того, чтобы непосредственно создать диск восстановления. Нажимаем «Ок«.

Вставляем чистый или перезаписываемый диск (CD или DVD) и записываем образ диска. Нажимаем «Записать«.

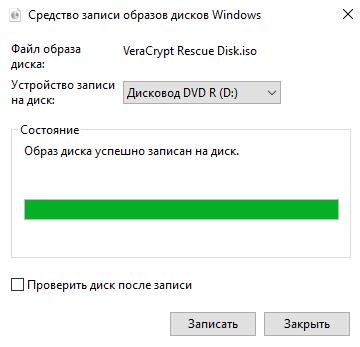

После того, как диск успешно записан нажимаем кнопку «Закрыть«. Диск из привода не вытаскивайте, так как далее его будет необходимо проверить.

Возвращаемся к окну мастера VeraCrypt. Далее будет проверен диск восстановления. Нажимаем «Далее«.

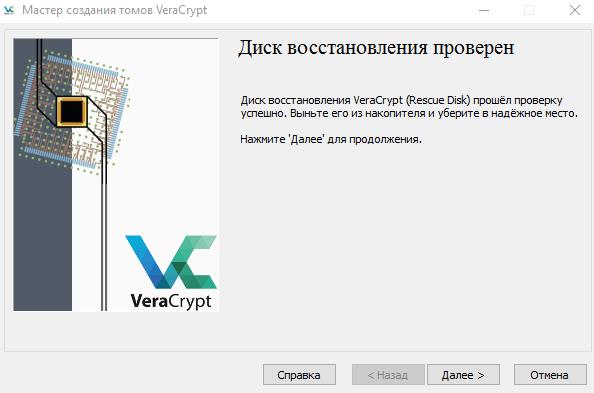

В следующем окне написано об успешной проверке диска. Нажимаем «Далее«.

Теперь нужно выбрать режим очистки. В данном окне он хорошо описан, но следует отметить, что очистка дополнительно добавит время к процессу шифрования. Если в Вашем случае есть опасность, что данные будут пытаться вытащить в ближайшее время, тогда стоит выбрать режим очистки с количеством проходов не менее трех. Выбираем режим очистки и нажимаем «Далее«.

Теперь необходимо провести проверку, что всё работает должным образом. Нажимаем кнопку «Тест«.

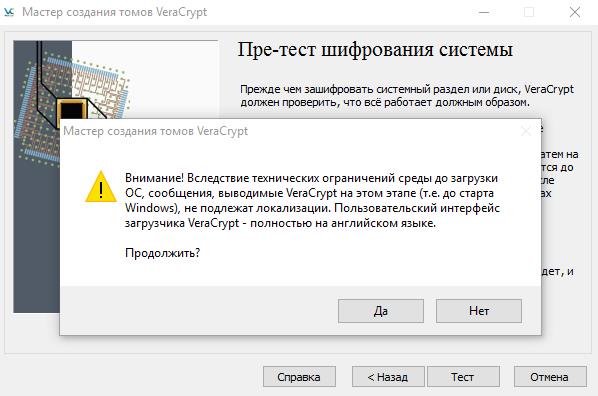

Далее появится уведомление о том, что загрузчик VeraCrypt не переведён на русский язык, то есть до загрузки Операционной системы всё будет на английском языке. Нажимаем «Да«.

Далее появится окно с инструкция с действиями в случае, если ОС не загружается. Обязательно напечатайте этот текст. После того, как напечатали, нажимаем «Ок«.

Далее мастер создания томов попросит перезагрузить компьютер. Нажимаем «Да«.

При загрузке компьютера до загрузки операционной системы появится загрузчик VeraCrypt. Вводим пароль указанный ранее, а в поле PIM ничего не вводим (если не ставили галочку «Использовать PIM«), просто нажимаем Enter. Если ставили галочку «Использовать PIM«, тогда в соответствующее поле необходимо ввести число итераций. Далее начнется процесс проверки пароля, который может занять некоторое время, поэтому паниковать не нужно, если он продлится от 2 до 5 минут. При вводе некорректного пароля или некорректном PIM (если использовали) будет написано incorrect password.

Если компьютер не загружается, стоит воспользоваться диском восстановления. При успешной загрузке компьютера видим сообщение об успешном тестировании. Теперь всё готово к шифрованию. Нажимаем «Шифрация«.

Далее появится сообщение с инструкцией использования диска восстановления, которую необходимо напечатать. Нажимаем «Ок«.

Начинается процесс шифрования. Время шифрования зависит от компьютера — насколько он мощный и какой тип носителя информации используется. В случае с SSD время шифрования каскадным шифром без очистки может составлять около 80 минут. В случае с обычными жесткими дисками при аналогичных условиях время шифрования может составлять около четырех часов.

По окончанию шифрования появится сообщение о том, что жесткий диск успешно зашифрован.

Шифрование завершено, нажимаем «Готово«.