Как отключить SSLv3

Протокол SSL и его преемник TLS — это криптографические протоколы, предназначенные для обеспечения безопасности сетевых соединений в интернет. Кроме распространенного HTTPS, предназначенного для веб-соединений, они используются и многими другими приложениями. SSLv1 никогда публично не выпускался, SSLv2 быстро оказался небезопасным. Был создан SSLv3, он все еще используется для защиты транспортного уровня интернет соединений вместе с TLSv1 / 1.1 / 1.2.

Не так давно инженеры Google обнаружили уязвимость протоколе SSLv3, благодаря которой данная версия SSL подвержена POODLE атаке , и его использование крайне не желательно. Существует патч, но он не решает данную проблему полностью, поскольку исправлены должны быть обе стороны соединения, клиент и сервер.

Протоколу SSLv3 почти 18 лет, тем не менее он все еще очень распространен в сети, не смотря на это, необходимо как можно скорее отказаться от использование данной версии протокола SSL, как на стороне сервера так и клиента. Хотя существует небольшая часть интернет-пользователей, которые используют очень устаревшие системы и вообще не поддерживают TLS, в связи с этим они ограничены в возможности подключения к вашему сайту или сервису.

- Отключение SSLv3 на распространенных веб серверах

- Отключение протокола SSLv3 в основных веб браузерах

- Отключение протокола SSLv3 на почтовых серверах

- Отключение протокола SSLv3 в некоторых других сетевых сервисах

Отключение PCT 1.0, SSL 2.0, SSL 3.0 и TLS 1.0 в службах IIS в Windows

Набор серверов и сетевых служб IIS (Internet Information Services) от Microsoft, как известно, использует для защиты соединения между сервером и клиентом различные криптографические протоколы, такие как SSL, TLS и PCT. Самым актуальным из них является TLS. В этой статье разберём, как отключить ненужные нам протоколы в IIS.

Как должно быть понятно из названия, смысл криптографических протоколов в повышении защиты передаваемой информации от перехвата. В криптографических протоколах время от времени находят уязвимости, это приводит к разработке новых стандартов этих самых протоколов. К сожалению, моментально перейти на новый протокол нельзя из-за соображений обратной совместимости. Тем не менее, разработчики ПО постепенно внедряют в свои творения поддержку новых протоколов. Таким образом, иногда целесообразно отключать старые протоколы, если они уже не используются.

В операционных системах семейства Windows управление поддержкой протоколов PCT/SSL/TLS осуществляется на уровне реестра. Нас интересует ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols. В ней вы можете увидеть следующие подразделы:

- PCT 1.0;

- SSL 2.0;

- SSL 3.0;

- TLS 1.0.

Наличие или отсутствие подразделов зависит от версии операционной системы. Отсутствующие подразделы и параметры в них можно добавить.

Подразделы с именами протоколов, в свою очередь, содержат подразделы Client и Server с настройками, как ни странно, клиента и сервера.

В настройках клиента и сервера можно прописать параметры DisabledByDefault (выключен по умолчанию) и Enable (включен), которые и отвечают за использование криптографических протоколов. Тип параметров DWORD (32 бита), значения, которые они могут принимать: 0 и 1.

Настройки протокола SSL 2.0 в Windows.

Немного о значениях:

| Параметр | Значение | Описание |

| DisabledByDefault | 0 | Включен по умолчанию |

| 1 | Выключен по умолчанию | |

| Enable | 0 | Выключен |

| 1 | Включен |

Может показаться, что параметры дублируют друг друга, но в них есть различия. Если говорить в двух словах, параметр DisabledByDefault это более мягкий вариант отключения, который допускает исключения для приложений. А вот Enable — более жесткий параметр. Enable имеет приоритет над DisabledByDefault, т.е. Enable = 0 отключит протокол, несмотря на DisabledByDefault = 0.

Таким образом вы можете включить или выключить любой из перечисленных протоколов. Например, если мы хотим отключить протоколы SSL 2.0 и SSL 3.0, то нужно создать в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols подразделы SSL 2.0 и SSL 3.0 (при отсутствии), в них подразделы Client и Server (также при отсутствии), а там создать или отредактировать параметры DisabledByDefault (в значении 1 для отключения) и Enable (в значении 0 для отключения) в зависимости от того, насколько «жёстко» мы хотим запретить протоколы.

Похожим образом можно включить поддержку более новых криптографических протоколов. Например, в Windows 7 и Windows Server 2008 R2, которые всё ещё весьма распространены, по умолчанию отключены протоколы TLS 1.1 и TLS 1.2. Для их включения нужно создать одноимённые подразделы в реестре с соответствующими настройками.

Включаем по умолчанию TLS 1.2 в Windows 7.

Для применения параметров нужно перезагрузить систему.

Напоследок отметим, что выставленные параметры применяются только для ПО, которое использует системные API. Если программа имеет собственные средства криптографии, то её нужно настраивать отдельно.

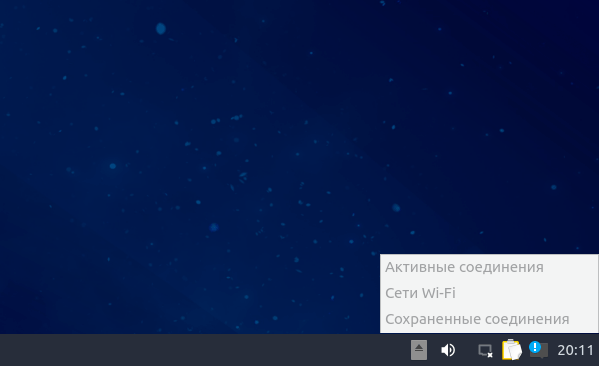

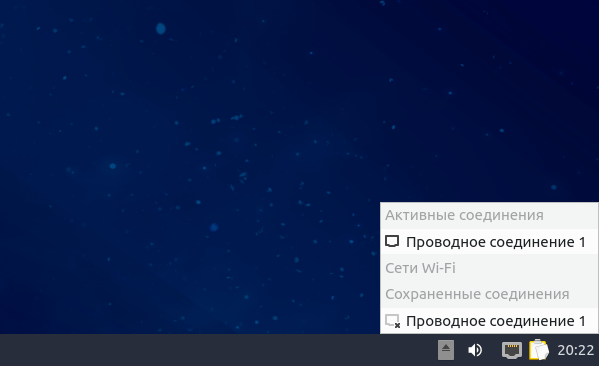

Network Manager не видит сеть

Более сложная неисправность, которая заключается в том, что Network Manager вообще не видит сетевых адаптеров, причины ее возникновения нам неизвестны, но приходилось достаточно часто сталкиваться с ней на промежуточных выпусках Ubuntu.

Кстати, данная неисправность может послужить причиной ручной настройки сетевого интерфейса, которое в последствии будет блокировать работу Network Manager, но ее также несложно вылечить, для этого нужно создать пустой файл:

И перезапустить службу:

Для дальнейшей работы Network Manager наличие данного файла необязательно, т.е. вы можете его удалить, но Network Manager продолжит работать нормально.

Как видим, предложенные нами способы восстановления здоровья Network Manager просты и, надеемся, помогут вам сэкономить время и нервы, когда вы столкнетесь с подобной проблемой.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

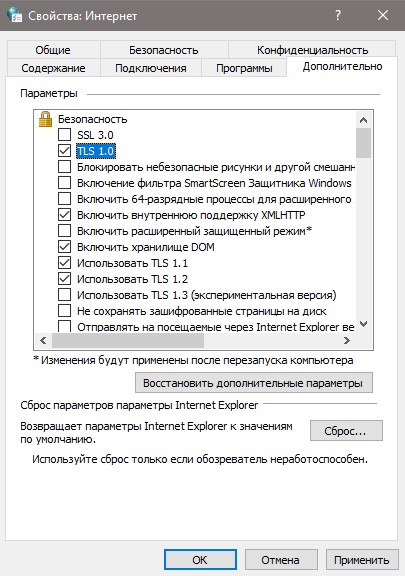

Как включить или отключить TLS 1.0

- Нажмите сочетание клавиш Win+R и введите inetcpl.cpl, чтобы быстро открыть свойства интернета.

- Перейдите во вкладку «Дополнительно«.

- В списке найдите протокол TLS 1.0, TLS 1.1 или TLS 1.2.

- Поставьте галочку, чтобы включить и уберите, чтобы отключить.

Установка SSL Network Extender

Добрый день.

Имеется система Kubuntu 14.04 x64

Для получения удалённого управления компьютера с Windows 7 необходимо установить SSL Network Extender.

Может кто подскажет как правильньно установить SSL Network Extender в Kubuntu.

Arium — 16 Февраль, 2015 — 18:26

При проверке по зависимостям выдает следующее:

sudo ldd /usr/bin/snx

linux-gate.so.1 => (0xf7709000)

libX11.so.6 => /usr/lib/i386-linux-gnu/libX11.so.6 (0xf75b1000)

libpthread.so.0 => /lib/i386-linux-gnu/libpthread.so.0 (0xf7595000)

libresolv.so.2 => /lib/i386-linux-gnu/libresolv.so.2 (0xf757c000)

libdl.so.2 => /lib/i386-linux-gnu/libdl.so.2 (0xf7577000)

libpam.so.0 => not found

libnsl.so.1 => /lib/i386-linux-gnu/libnsl.so.1 (0xf755e000)

libstdc++.so.5 => not found

libc.so.6 => /lib/i386-linux-gnu/libc.so.6 (0xf73ae000)

libxcb.so.1 => /usr/lib/i386-linux-gnu/libxcb.so.1 (0xf738c000)

/lib/ld-linux.so.2 (0xf770a000)

libXau.so.6 => /usr/lib/i386-linux-gnu/libXau.so.6 (0xf7388000)

libXdmcp.so.6 => /usr/lib/i386-linux-gnu/libXdmcp.so.6 (0xf7381000)

как установить недостающие библиотеки

Chibiko — 16 Февраль, 2015 — 18:40

sudo apt-get install недостающая_библиотека

Arium — 16 Февраль, 2015 — 18:48

В том то и дело, что apt-get не находит таких пакетов.

MacLeod — 17 Февраль, 2015 — 11:21

[email protected]:/var$ apt-file search libstdc++.so.5

libstdc++5: /usr/lib/x86_64-linux-gnu/libstdc++.so.5

libstdc++5: /usr/lib/x86_64-linux-gnu/libstdc++.so.5.0.7

[email protected]:/var$ apt-file search libpam.so.0

libpam0g: /lib/x86_64-linux-gnu/libpam.so.0

libpam0g: /lib/x86_64-linux-gnu/libpam.so.0.83.1

Названия пакетов слева.

Fierta — 16 Февраль, 2015 — 18:45

Гость — 17 Февраль, 2015 — 18:28

Проверил: пакеты libpam0g libstdc++5 установлены, но они находятся в каталоге /usr/lib/x86_64-linux-gnu/

Попробовал сделать символические ссылки типа

sudo ln -s /usr/lib/x86_64-linux-gnu/libstdc++.so.5 /usr/lib/i386-linux-gnu/libstdc++.so.5

Это не помогло результат тот же.

Fierta — 17 Февраль, 2015 — 19:12

Не нужно симлинкать 64х битные библиотеки в каталог с 32х битными. Необходимо дополнительно поставить 32х битные библиотеки:

sudo apt-get install libpam0g:i386 libstdc++5:i386

Arium — 17 Февраль, 2015 — 20:09

Установил, перезапустил Firefox.

Заработало, залетел на прокси.

Запустил KRDC, выбрал режим rdp, последовательно вписал ip компьютера, доменпользователь, пароль. Зависает на несколько минут, потом выдает — не удается подключиться к удалёному хосту. Под виндой на ноутбуке, который приносил с работы, удаленный доступ работает.

Fierta — 17 Февраль, 2015 — 20:30

Соединение по VPN установлено с сервером? «Играйтесь» с настройками, попробуйте другой клиент, например remmina и т.д.