Учитель информатики

Информатика. 5 класса. Босова Л.Л. Оглавление

Ключевые слова:

- память человека

- память человечества

- носитель информации

- файл

- папка

Данные, хранящиеся в памяти компьютера, становятся активными( могут быть подвергнуты обработке) лишь в случае : а) интерпретации ?

Данные, хранящиеся в памяти компьютера, становятся активными( могут быть подвергнуты обработке) лишь в случае : а) интерпретации ?

Б) типом носителя?

В) способом получения?

Г) способом хранения ?

Д) способом обработки?

Прошу помогите а я за это про вас песню напишу)).

Из чего состоит оперативная память?

Теперь вернемся к нашей памяти, она представляет собой большую группу регистров, которые хранят данные. Существует SRAM (статическая память) и DRAM (динамическая память). В статической памяти регистры представлены в виде триггеров, а в динамический в виде конденсаторов, которые со временем могут терять заряд. Сегодня в ОЗУ используется именно DRAM, где каждая ячейка — это транзистор и конденсатор, который при отсутствии питания теряет все данные. Именно поэтому, когда мы отключаем компьютер, оперативная память очищается. Все драйвера и другие важные программы компьютер в выключенном состоянии хранит на SSD, а уже при включении он заносит необходимые данные в оперативную память.

Вам наверняка будет интересно узнать виды оперативной памяти. На эту тему у нас есть отличный материал

Ячейка динамической оперативной памяти, как уже было сказано выше, состоит из конденсатора и транзистора, хранит она 1 бит информации. Точнее, саму информацию хранит конденсатор, а за переключения состояния отвечает транзистор. Конденсатор мы можем представить в виде небольшого ведерка, который наполняется электронами при подаче тока. Подробнее работу динамической оперативной памяти мы рассмотрели еще 7 лет назад. С тех пор мало что изменилось в принципах её работы. Если конденсатор заполнен электронами, его состояние равно единице, то есть на выходе имеем 1 бит информации. Если же нет, то нулю.

Заведите себе врага

Заведите себе врага БоритесьИногда лучший способ узнать, каким должно быть ваше приложение — это узнать, каким оно не должно быть. Пусть это будет врагом вашего приложения, и вы будете видеть свет, на который вы должны идти.Когда мы решили создать систему управления

Процессор и оперативная память Для комфортной работы с Pinnacle Studio 11 в Windows XP разработчики рекомендуют наличие в системе процессора Intel Pentium или AMD Athlon с тактовой частотой не ниже 1,4 ГГц (для комфортной работы желателен процессор с частотой не ниже 2,4 ГГц).Для работы в Windows Vista

От перфокарт и магнитных лент к современным ЦОДам

Инженерные умы пытались придумать универсальный метод обработки и хранения информации еще с 17-го века. Блез Паскаль, в частности, заметил, что если вести вычисления в двоичной системе счисления, то математические закономерности позволяют привести решения задач в такой вид, который делает возможным создание универсальной вычислительной машины. Его мечта о такой машине осталась лишь красивой теорией, однако, спустя века, в середине 20-го века, идеи Паскаля воплотились в железе и породили новую информационную революцию. Некоторые считают, что она все еще продолжается.

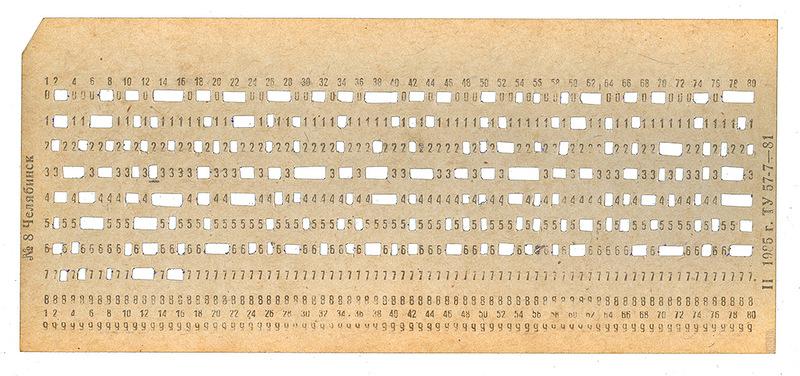

То, что сейчас принято называть «аналоговыми» методами хранения информации, подразумевает, что для звука, текста, изображений и видео использовались свои технологии фиксации и воспроизведения. Компьютерная память же универсальна — все, что может быть записано, выражается с помощью нулей и единиц и воспроизводится с помощью специализированных алгоритмов. Самый первый способ хранения цифровой информации не отличался ни удобством, ни компактностью, ни надежностью. Это были перфокарты, простые картонки с дырками в специально отведенных местах. Гигабайт такой «памяти» мог весить до 20 тонн. В такой ситуации сложно было говорить о грамотной систематизации или резервном копировании.

Перфокарта

Компьютерная индустрия развивалась стремительно и быстро проникала во все возможные области человеческой деятельности. В 50-х годах инженеры «позаимствовали» запись данных на магнитную ленту у аналоговой аудио и видеозаписи. Стримеры с кассетами объемом до 80 Мб использовались для хранения и резервного копирования данных вплоть до 90-х годов. Это был неплохой способ с относительно продолжительным сроком хранения (до 50 лет) и небольшим размером носителя? Кроме того, удобство их использования и стандартизация форматов хранения данных ввела понятие резервного копирования в бытовой обиход.

Один из первых жёстких дисков IBM, 5 МБ

У магнитных лент и систем, связанных с ними, есть один серьезный недостаток — это последовательный доступ к данным. То есть, чем дальше запись находится от начала ленты, тем больше времени потребуется для того, чтобы ее прочитать.

В 70-х годах 20-го века был произведен первый «жесткий диск» (HDD) в том формате, в котором он знаком нам сегодня — комплект из нескольких дисков с намагничивающимся материалом и головками для чтения/записи. Вариации этой технологии используются и сегодня, постепенно уступая в популярности твердотельным накопителям (SSD). Начиная с этого момента, в течении всего компьютерного бума 80-х формируются основные парадигмы хранения, защиты и резервного копирования информации. Благодаря массовому распространению бытовых и офисных компьютеров, не обладающих большим объемом памяти и вычислительной мощности, укрепилась модель «клиент-сервер». По началу «сервера» были по большей части локальными, своими для каждой организации, института или фирмы. Не было какой-то системы, правил, информация дублировалась в основном на дискеты или магнитные ленты.

Появление интернета, однако, подстегнуло развитие систем хранения и обработки данных. В 90-х годах, на заре «пузыря доткомов» начали появляться первые дата-центры, или ЦОД-ы (центры обработки данных). Требования к надежности и доступности цифровых ресурсов росли, вместе с ними росла сложность их обеспечения. Из специальных комнат в глубине предприятия или института дата-центры превратились в отдельные здания со своей хитрой инфраструктурой. В то же время, у ЦОД-ов кристаллизовалась своего рода анатомия: сами компьютеры (серверы), системы связи с интернет-провайдерами и все, что касается инженерных коммуникаций (охлаждение, системы пожаротушения и физического доступа в помещения).

Чем ближе к сегодняшнему дню, тем больше мы зависим от данных, хранящихся где-то в «облаках» ЦОД-ов. Банковские системы, электронная почта, онлайн-энциклопедии и поисковые движки — все это стало новым стандартом жизни, можно сказать, физическим продолжением нашей собственной памяти. То, как мы работаем, отдыхаем и даже лечимся, всему этому можно навредить простой утерей или даже временным отключением от сети. В двухтысячных годах были разработаны стандарты надежности дата центров, от 1-го до 4-го уровня.

Тогда же из космической и медицинской отраслей начали активно проникать технологии резервирования. Конечно, копировать и размножать информацию с тем, чтобы защитить ее в случае уничтожения оригинала люди умели давно, но именно дублирование не только носителей данных, но и различных инженерных систем, а также необходимость предусматривать точки отказала и возможных человеческих ошибок отличает серьезные ЦОДы. Например, ЦОД, принадлежащий к Tier I будет лишь ограниченную избыточность хранения данных. В требования к Tier II уже прописано резервирование источников питания и наличие защиты от элементарных человеческих ошибок, а Tier III предусматривает резервирование всех инженерных систем и защиту от несанкционированного проникновения. Наконец, высший уровень надежности ЦОДа, четвертый, требует дополнительное дублирование всех резервных систем и полное отсутствие точек отказа. Кратность резервирования (сколько именно резервных элементов приходится на каждый основной) обычно обозначается буквой M. Со временем требования к кратности резервирования только росли.

Построить ЦОД уровня надежности TIER-III, — это проект, с которым справится только исключительно квалифицированная компания. Такой уровень надежности и доступности означает, что, как инженерные коммуникации, так и системы связи дублированы, и дата-центр имеет право на простой только в количестве около 90 минут в год.

У нас в Safedata такой опыт есть: в январе 2014 года в рамках сотрудничества с Российским Научным Центром «Курчатовский Институт» нами был введен в эксплуатацию второй дата-центр SAFEDATA — Москва-II, который также отвечает требованиям уровня TIER 3 стандарта TIA-942, ранее же (2007-2010) мы построили дата-центр Москва-I, который отвечает требованиям уровня TIER 3 стандарта TIA-942 и относится к категории центров хранения и обработки данных с защищенной сетевой инфраструктурой.

Мы видим, что в IT происходит еще одна смена парадигмы, и связана она с data science. Обработка и хранение больших объемов данных становятся актуальны как никогда. В каком-то смысле, любой бизнес должен быть готов стать немного учеными: вы собираете огромное количество данных о ваших клиентах, обрабатываете их и получаете для себя новую перспективу. Для реализации таких проектов потребуется аренда большого количества мощных серверных машин и эксплуатация будет не самой дешевой. Либо, возможно, ваша внутренняя ИТ-система настолько сложна, что на поддержание ее уходит слишком много ресурсов компании.

В любом случае, для каких бы целей вам не понадобились значительные вычислительные мощности, у нас есть услуга «Виртуального ЦОДа». Инфраструктура как сервис — не новое направление, однако мы выгодно отличаемся целостным подходом, начиная от специфически ИТ-шных проблем, вроде переноса корпоративных ресурсов в «Виртуальный ЦОД», до юридических, таких как консультация по актуальному законодательству РФ в сфере защиты данных.

Развитие информационных технологий похоже на беспощадно несущийся вперед поезд, не все успевают запрыгнуть в вагон когда им предоставляется возможность. Где-то до сих пор используют бумажные документы, в старых архивах хранятся сотни не оцифрованных микрофильмов, государственные органы могут до сих пор использовать дискеты. Прогресс никогда не бывает линейно-равномерным. Никто не знает, сколько важных вещей мы в результате навсегда потеряли и какое количество часов было потрачено из-за до сих пор не вполне оптимальных процессов. Зато мы в Safedata знаем, как не допустить пустых трат и невосполнимых потерь конкретно в вашем случае.

Бумажная работа

Работа эксперта-криминалиста лишь в малой части состоит из поиска и анализа улик. Заметная часть времени тратится на документирование процесса: это необходимо для того, чтобы найденные улики смогли быть представлены в суде в качестве вещественных доказательств.

Для того чтобы собранные улики превратились в твердую доказательную базу, эксперту приходится не только подробно документировать каждый свой шаг, но и быть готовым выступить в суде, доказывая обоснованность использования тех или иных методов и инструментов.

Использование программ для снятия образа оперативной памяти неизбежно оставляет следы в памяти компьютера. Сама программа занимает место в памяти, а раз так — какое-то количество оригинальных данных будет вытеснено (перезаписано). Поэтому нужно использовать программу с минимальным объемом занимаемой оперативной памяти, а сам факт частичной перезаписи содержимого требуется тщательно задокументировать. Еще совсем недавно суды отказывались принимать в качестве вещественных доказательств данные, которые были изменены в процессе их получения. Сейчас ситуация меняется: суды начинают понимать, что в некоторых случаях невозможно сделать омлет, не разбив яйцо.

Анализ работающего компьютера или исследование содержимого жесткого диска?

Как было сказано выше, анализ запущенной машины неизбежно влияет на содержимое оперативной памяти. Во многих случаях могут измениться и данные, записанные на жестком диске. И тем не менее в некоторых случаях специалисты не спешат выключать компьютер.

Когда же необходимо проводить анализ запущенного компьютера? Как правило, к такому анализу прибегают в случаях, когда на жестком диске компьютера не ожидают найти существенных улик, а вот исследование данных, доступных через открытые на компьютере сетевые соединения, способно принести заметные дивиденды.

При выключении компьютера теряется доступ к внешним сетевым ресурсам и VPN-сессиям. Если компьютер использовался как терминал, а реальные данные хранятся где-то на удаленном сервере, эксперту приходится анализировать технику вживую. С таким способом анализа связано большое количество рисков, а для его проведения требуется эксперт высочайшей квалификации (и разрешение суда). Соответственно, прибегают к исследованию запущенного компьютера нечасто.

Конфискуем компьютер

Поставим себя на место эксперта-криминалиста. Имеется работающий компьютер, нам нужно исследовать его содержимое. Наши действия?

До недавнего времени компьютер выключали (зачастую — просто обесточивали, чтобы не дать сработать программам, очищающим лог-файлы при завершении рабочей сессии), после чего из него извлекали все жесткие диски, которые подключали к устройству, блокирующему операции записи. С дисков снимали виртуальные образы, и уже с ними в спокойной обстановке работал эксперт.

С развитием технологии этот способ устарел. Вот, к примеру, какие рекомендации дает официальная инструкция ACPO (Association of Chief Police Officers) британским полицейским:

- Провести оценку рисков. Есть ли необходимость и возможность снять копию эфемерных данных?

- Если возможность существует, установить устройство для снятия слепка оперативной памяти (флешка, внешний диск и тому подобное).

- Запустить программу для снятия образа памяти.

- По завершении работы программы корректно остановить работу устройства.

- Извлечь устройство, использованное для снятия образа памяти.

- Проверить корректность сохраненного образа (для этого в обязательном порядке используется компьютер следователя, а не компьютер, который анализирует эксперт).

- После проверки снятого образа немедленно перейти к процедуре выключения компьютера.

Обмен

Когда процесс выполняется, он должен находиться в памяти. Перекачка представляет собой процесс обмена процесс временно во вторичную память из в основной памяти, которая является быстрым, по сравнению с вторичной памятью. Подкачка позволяет запускать больше процессов и может быть помещена в память одновременно. Основная часть подкачки — это время передачи, а общее время прямо пропорционально объему подкачки памяти. Обмен также известен как развертывание, развертывание, потому что, если приходит процесс с более высоким приоритетом и ему требуется обслуживание, диспетчер памяти может заменить процесс с более низким приоритетом, а затем загрузить и выполнить процесс с более высоким приоритетом. После завершения высокоприоритетной работы,процесс с более низким приоритетом поменялись обратно в памяти и продолжал в процессе исполнения.

3 Вариант

1. К внешней памяти компьютера можно отнести:

а) ПЗУ, видеопамять.

б) Печатное руководство пользователя ЭВМ.

в) ОЗУ, винчестер.

г) RAM, ROM.

д) CD-ROM диски, флоппи – диски, винчестер.

2. Верное высказывание:

а) Клавиатура – устройство ввода.

б) Принтер – устройство кодирования.

в) Сканер – устройство вывода

г) Монитор – устройство ввода.

д) CD-ROM – устройство кодирования информации.

3. Средство донесения информации до пользователя, при котором используется компьютерная графика, звук, фотография, видео, текст и др.:

а) CD-ROM.

б) Модем.

в) Мультимедиа.

г) Компьютерная сеть.

д) Лазерный проигрыватель.

4. Мультимедиа — средство, динамически сочетающее в себе:

а) Образы и данные.

б) Комбинацию звука и графики.

в) Комбинацию видеофрагментов и текста.

г) Анимацию.

д) Все вышеперечисленное.

5. С помощью программ Мультимедиа можно (укажите неверный ответ):

а) Создавать звуковые файлах.

б) Включать звуковые файлы в документы.

в) Сопровождать звуковыми файлами события ОС Windows.

г) Проигрывать мультимедиа компакт-диски.

д) Воспроизводить звуки, записанные на аудиокассетах.

6. Выбрать действие, относящее к форматированию текста:

а) Копирование фрагментов текста.

б) Исправление опечаток.

в) Проверка орфографии

г) Изменение Размера шрифта.

д) Перемещение фрагментов текста.

7. Указать Команды, при выполнении которых выделенный фрагментов текста попадает в буфер обмена:

а) Вставить.

б) Заменить

в) Проверить орфографию

г) Выровнять по центру.

д) Вырезать и копировать

8. В тексте «Январь праздник нового года» слово Январь выделено. Курсор стоит на выделенном слове. Как будет выглядеть текст, если выполнить последовательно команды ВЫРЕЗАТЬ И ВСТАВИТЬ?

а) ЯнварьЯнварь праздник нового года.

б) Январь — Праздник нового года Январь — праздник нового года.

в) Январь — праздник нового года.

г) Праздник нового года.

д) Январь — праздник нового года Январь.

9. В графическом редакторе основное окно не содержит:

а) Зону заголовка.

б) Горизонтальное меню.

в) Панель инструментов палитру цветов и поле выбора ширины линии.

г) Рабочее поле.

д) Мастера подсказок.

10. Чтобы в графический редакторе геометрические фигуры получались правильными, надо при рисовании фигуры удерживать клавишу:

а) Ctrl

б) Alt

в) Shift

г) Tab

д) Ins