Токарчук Андрей

Довольно часто после всяческих экспериментов с сетевыми подключениями, переустановкой винды и прочего может возникнуть такая ситуация, что рабочая станция перестанет входить в домен. Это бывает по нескольким причинам. В этом посте я расскажу о двух из них

Ошибка при запросе DNS записи ресурса размещения службы (SRV), используемой для нахождения контроллера домена Active Directory

Полный текст ошибки может быть такой:

Ошибка при запросе DNS записи ресурса размещения службы (SRV), используемой для нахождения контроллера домена Active Directory для домена «domain.loc»:

Произошла ошибка: «DNS-имя не существует.»

(код ошибки: 0x0000232B RCODE_NAME_ERROR)Опрос проводился для SRV-записи для _ldap._tcp.dc._msdcs.exigeant.loc

Возможны следующие причины ошибки:

— SRV-записи DNS, необходимые для нахождения контроллера домена Active Directory в этом домене, не зарегистрированы в службе DNS. Эти записи регистрируются на DNS-сервере автоматически при добавлении контроллера домена Active Directory в домен. Они обновляются контроллером домена Active Directory через заданные интервалы. Этот компьютер настроен на использование DNS-серверов со следующими IP-адресами:8.8.8.8

192.168.0.1

— Одна или несколько зон из указанных ниже не содержит делегирование к своей дочерней зоне:

domain.loc

loc

. (корневая зона)

Решение

- Контроллер домена должен быть первым DNS сервером в списке. Если у вас в сетевои соединении прописано два DNS серера, например внутренний и внешний, то важно помнить, чтобы их порядок был правильным. Вы можете настроить порядок через кнопку «Дополнительно», закладку «DNS» в настройках сетевого подключения.

- Также важным моментом является адрес DNS сервера, вы должны прописывать внутренний (а не вшешний) адрес вашего DNS-сервера (он же контроллер домена).

При присоединении к домену произошла следующая ошибка: Сетевая папка недоступна

Решение

Проверьте, включена ли галочка «Клиент для сетей Microsoft» в настройках сетевого соединения.

База данных учетных записей на сервере не содержит записи для регистрации компьютера через

Дано: Ошибка «Не удалось восстановить доверительные отношения между рабочей станцией и доменом» или «База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией». Необходимо восстановить доверительные отношения между рабочей станцией и контроллером домена без повторного ввода ПК в домен.

Решение 1: «В лоб»

- «Сбросить» пароль локального администратора

- «Выгнать» ПК из домена и включить его в рабочую группу

- С помощью оснастки Active Directory Users and Computers «сбросить» учётную запись компьютера в домене

- Повторно «вогнать» ПК в домен

Как видите, это долго, нудно и требуется несколько ребутов.

Решение 2: С использованием утилиты NotDom

В PowerShell

Netdom resetpwd /Server:DС-01 /UserD:Admin /PasswordD:*

где DC-01— имя контроллера домена, Admin — реквизиты учетной записи пользователя с правами администратора домена. Пароль в данном случае вводится после ввода команды непечатаемыми символами. Если хотите ввести пароль сразу в командную строку (вот только зачем?), впишите его вместо *.

Решение 3: С использованием PowerShell

Заходим на проблемный комп под учеткой локального администратора («выгонять» комп из домена не нужно), открываем консоль PowerShell и пишем там:

Reset-ComputerMachinePassword -Server DC-01 -Credential DomainAdmin

где DC-01— имя контроллера домена, DomainAdmin — реквизиты учетной записи пользователя с правами администратора домена.

В открывшемся окне указываем пароль этой учетной записи.

Где создаются учетные записи

Как типы учетных записей, доступные администратору, так и программные средства для их создания и управления определяются версией операционной системы.

На компьютерах с ОС Windows NT Workstation учетными записями управляет утилита User Manager (Диспетчер пользователей). Эта программа применяется для работы с локальными учетными записями компьютера. Создаваемые ею учетные записи также являются локальными.

На компьютерах с ОС Windows NT Server для управления учетными записями служит утилита User Manager for Domains (Диспетчер пользователей доменов). Эта программа применяется для управления учетными записями в домене, на локальном компьютере, на сервере или в других доступных доменах. User Manager for Domains может создавать как локальные, так и глобальные учетные записи.

Глобальная учетная запись

Глобальная учетная запись содержит сведения о пользователе домена. Она позволяет с помощью одного и того же имени и пароля зарегистрироваться в домене с любого компьютера сети и работать с ресурсами домена.

Глобальную учетную запись можно создать только средствами User Manager for Domains (Диспетчер пользователей доменов). Она всегда размещается в основной базе данных каталогов на главном контроллере домена (primary domain controller, PDC), хотя ее можно создать, работая на любом компьютере сети.

Копии базы данных хранятся на всех резервных контроллерах домена (Back Domain Controller, BDC); они регулярно (каждые пять минут) обновляются с основного контроллера домена.

Глобальные учетные записи рекомендуется создавать для всех пользователей домена.

User Manager for Domains (Диспетчер пользователей доменов) можно запускать на компьютерах под управлением Windows NT Workstation или Windows 95, установив клиентские средства администрирования Windows NT Server.

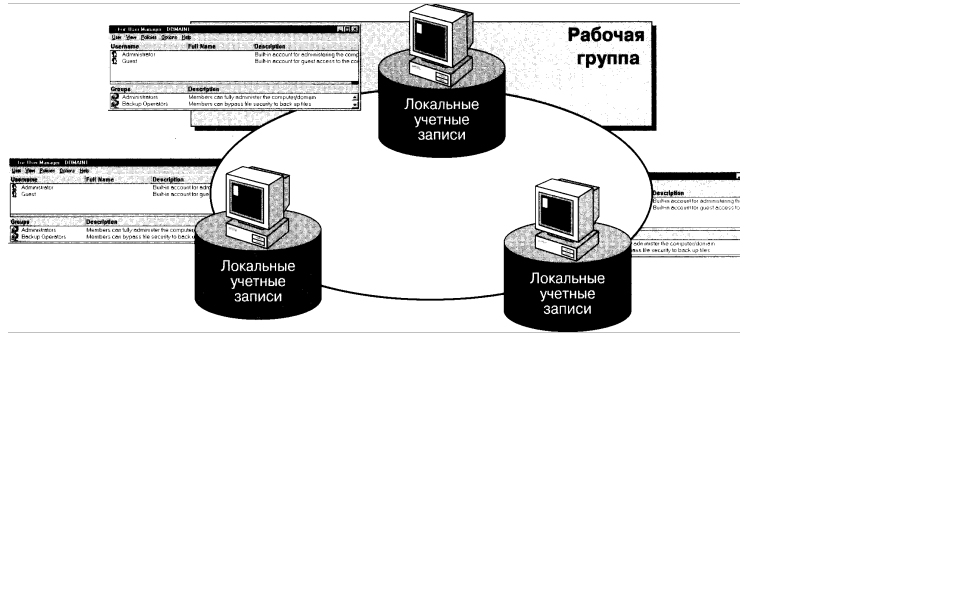

Локальная учетная запись

Локальная учетная запись содержит информацию о пользователе данного компьютера. С ее помощью пользователь может зарегистрироваться в системе и получить доступ к ресурсам компьютера. Чтобы иметь право обратиться к ресурсам другого компьютера, надо и на нем завести локальную учетную запись пользователя.

Хотя User Manager for Domains (Диспетчер пользователей доменов) и позволяет создавать глобальные и локальные учетные записи, создать локальную учетную запись можно только с помощью User Manager (Диспетчер пользователей).

Локальные учетные записи следует создавать только внутри рабочей группы, как это показано ниже.

Стратегия защиты Windows NT основана на понятии учетной записи пользователя.

Встроенная учетная запись Administrator (Администратор) имеется на всех компьютерах, работающих под управлением Windows NT. Она служит для управления ресурсами и конфигурацией компьютеров.

Встроенная учетная запись Guest (Гость) имеется на всех компьютерах, работающих под управлением Windows NT. Она позволяет пользователям, работающим на компьютере от случая к случаю, получить доступ к локальным ресурсам. Эта запись по умолчанию отключена.

Глобальная учетная запись позволяет пользователю получить доступ к ресурсам домена с любого компьютера сети с помощью единого имени и пароля.

Создавайте глобальные учетные записи для всех пользователей домена.

Локальная учетная запись позволяет зарегистрироваться в системе и получить доступ к локальным ресурсам компьютера. Для работы с ресурсами другого компьютера пользователю необходимо иметь локальную учетную запись и на нем. Создавайте локальные учетные записи только в рабочей группе.

Дополнительно

В некоторых случаях, при настройке разрешений (на запуск, разрешения на папку, добавление в GPO) по умолчанию учетная запись может запрашиваться в рамках машины, обязательно во время выбора необходимо выбрать — Entrie Directory, после добавления учетная запись должна добавиться префиксом домена т.е. [email protected] или domainUSR1CV82

При создании учетной записи в AD, на этапе создания пароля, необходимо убрать все галочки, оставив включенной только одну — Password never expired, это необходимо для того, что бы не истек срок пароля и службы не залокировались, при необходимости можно пароль и настройки сервисов поменять в ручную.

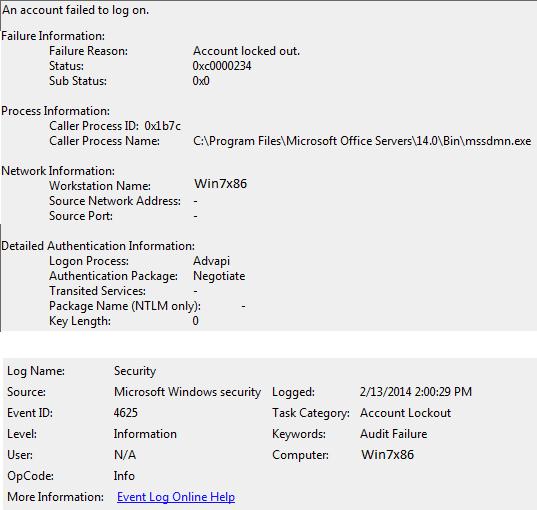

Выявляем программу, причину блокировки учетной записи в AD

Итак, мы определили с какого компьютера или устройства была заблокирована учетная запись. Теперь хотелось бы понять, какая программа или процесс выполняет неудачные попытки входа и является источником блокировки.

Часто пользователи начинают жаловаться на блокировку своей учетной записи в домене после плановой смены пароля своей доменной учетной записи. Это наталкивает на мысль, что старый (неверный) пароль сохранен в некой программе, скрипте или службе, которая периодически пытается авторизоваться в домене с устаревшим паролем. Рассмотрим самые распространение места, в которых пользователь мог использовать свой старый пароль:

- Монтирование сетевого диска через net use (Map Drive)

- В заданиях планировщика Windows (Task Scheduler)

- В службах Windows, которые настроены на запуск из-под доменной учетной записи

- Сохранённые пароли в менеджере паролей в панели управления (Credential Manager)

- Браузеры

- Мобильные устройства (например, использующееся для доступа к корпоративной почте)

- Программы с автологином

- Незавершенные сессии пользователя на других компьютерах или терминальных серверах

- И др.

Совет. Существует ряд сторонних утилит (в основном коммерческих) позволяющих администратору выполнить проверку удаленной машины и детектировать источник блокировки учетных записей. В качестве довольно популярного решения отметим Account Lockout Examiner от Netwrix.

Для более детального аудита блокировок на найденной машине необходимо включить ряд локальных политик аудита Windows. Для этого на локальном компьютере, на котором нужно отследить источник блокировки, откройте редактор групповых политик Gpedit.msc и в разделе Compute Configurations -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy включите политики:

- Audit process tracking: Success , Failure

- Audit logon events: Success , Failure

Дождитесь очередной блокировки учетной записи и найдите в журнале безопасности (Security) события с Event ID 4625. В нашем случае это событие выглядит так:

Из описания события видно, что источник блокировки учетной записи – процесс mssdmn.exe (является компонентом Sharepoint). Осталось сообщить пользователю о том, что ему необходимо обновить свой пароль на веб-портале Sharepoint.

После окончания анализа, выявления и наказания виновника не забудьте отключить действие активированных групповых политик аудита.

В том случае, если вы так и не смогли выяснить причину блокировки учетной записи на конкретном компьютере, чтобы избежать постоянной блокировки учетки, стоит попробовать переименовать имя учетной записи пользователя в Active Directory. Это как правило самый действенный метод защиты от внезапных блокировок определенного пользователя.