Компьютерные сети

С момента изобретения больших универсальных компьютеров (мэйнфреймов) многие пользователи получили доступ к одним и тем же хранимым данным посредством терминалов, представляющих собой не более чем устройства для ввода и вывода информации (например, клавиатура и дисплей). Собственно вычислительные возможности терминалов были минимальны — они служили всего лишь пунктами доступа к универсальной вычислительной машине. Большие мейнфреймы были значительным достижением технической мысли, однако по сравнению с небольшими компьютерами обладали рядом недостатков. Первый — большая сложность. Мейнфреймы стоят гораздо дороже так называемых персональных компьютеров, предназначенных для установки на столе и работающих независимо.

Другой недостаток больших универсальных машин — опасность глобальный краха системы: если машина выйдет из строя, то прекращается работа всех пользователей. В этом случае никто не сможет получить доступ к данным и любой пользователь, зависящий от мэйнфрейма, вынужден будет прекратить работу.

Третий недостаток — необходимость в большой численности высококвалифицированного технического обслуживающего персонала.

В то же время персональные компьютеры снимают ряд проблем. Они сразу появились как полноценные вычислительные машины, выполняющие вводимые в них программы самостоятельно, без использования внешних ресурсов. С их появлением значительно повысилась отказоустойчивость системы, т.е. способность функционировать и обеспечивать целостность данных при единичном отказе. Если компьютер одного из служащих выходит из строя, то это никак не влияет на других служащих — они могут продолжать работу на своих компьютерах. Фактически достаточно было сохранить данные на гибкой дискете, с которой можно было сесть за любой другой компьютер и продолжить работу.

Эти факторы привели к быстрому росту популярности персональных компьютеров в коммерческих организациях всех размеров. Однако, когда на столе у каждого служащего появился свой компьютер, возникла проблема обмена информацией между ними.

В первый год после появления настольных персональных компьютеров на рынке еще не было средств коммуникации между ними. В коммерческих организациях компьютеры использовались как изолированные системы.

Высокая стоимость, неудобства и дополнительные затраты труда — главные недостатки изолированных компьютерных систем.

С целью объединения изолированные компьютерных систем в единое информационное пространство были разработаны компьютерные сети.

Компьютерная сеть — это два или более компьютеров, связанных коммуникационной системой и снабженных соответствующим программным обеспечением, позволяющим пользователям сети получать доступ к ресурсам этих компьютеров.

Сеть могут образовывать компьютеры разных типов, которыми могут быть небольшие микропроцессоры, персональные компьютеры, рабочие станции, мини-компьютеры и даже суперкомпьютеры. Компьютерная система, объединяющая компьютеры, может включать кабели (коаксиальные, витую пару, волоконно-оптические и др.), повторители, коммутаторы, маршрутизаторы и другие устройства, обеспечивающие передачу информации между любой парой компьютеров сети.

Объединив компьютеры в сеть, можно более полно реализовать преимущества как персональных компьютеров, так и больших универсальных вычислительных машин. Каждый участник сети пользуется преимуществами, с одной стороны, независимости, а с другой — доступа к совместным ресурсам. Совместное использование дорогих и редко применяемых периферийных устройств приносит ощутимую выгоду. Например, дорогостоящий цветной лазерный принтер используется довольно редко, в то же время служащим организации иногда нужно что-нибудь распечатать на нем. При доступе к компьютерной сети они легко могут это сделать.

Делаем Карту слов лучше вместе

Привет! Меня зовут Лампобот, я компьютерная программа, которая помогает делать Карту слов. Я отлично умею считать, но пока плохо понимаю, как устроен ваш мир. Помоги мне разобраться!

Спасибо! Я обязательно научусь отличать широко распространённые слова от узкоспециальных.

Насколько понятно значение слова предрассветно (наречие):

Обозначение подсети

Крайне важно убедиться, что системы знают, в какой подсети находится адрес, — какие октеты являются частью локальной сети, а какие предназначены для устройств.

Обычно применяются два стандарта:

- бесклассовая междоменная маршрутизация (CIDR),

- маска сети.

Используя CIDR, одна локальная сеть может быть представлена как 192.168.1.0/24. Где / 24 сообщает вам, что первые три октета (8 × 3 = 24) составляют сетевую часть, оставляя только четвертый октет для устройств. Вторая сеть (или подсеть) в CIDR будет описана как 192.168.2.0/24.

Эти же две локальные вычислительные сети можно описать с помощью сетевой маски 255.255.255.0. Это указывает, что все 8 бит каждого из первых трех октетов используются сетью, но ни один из четвертого.

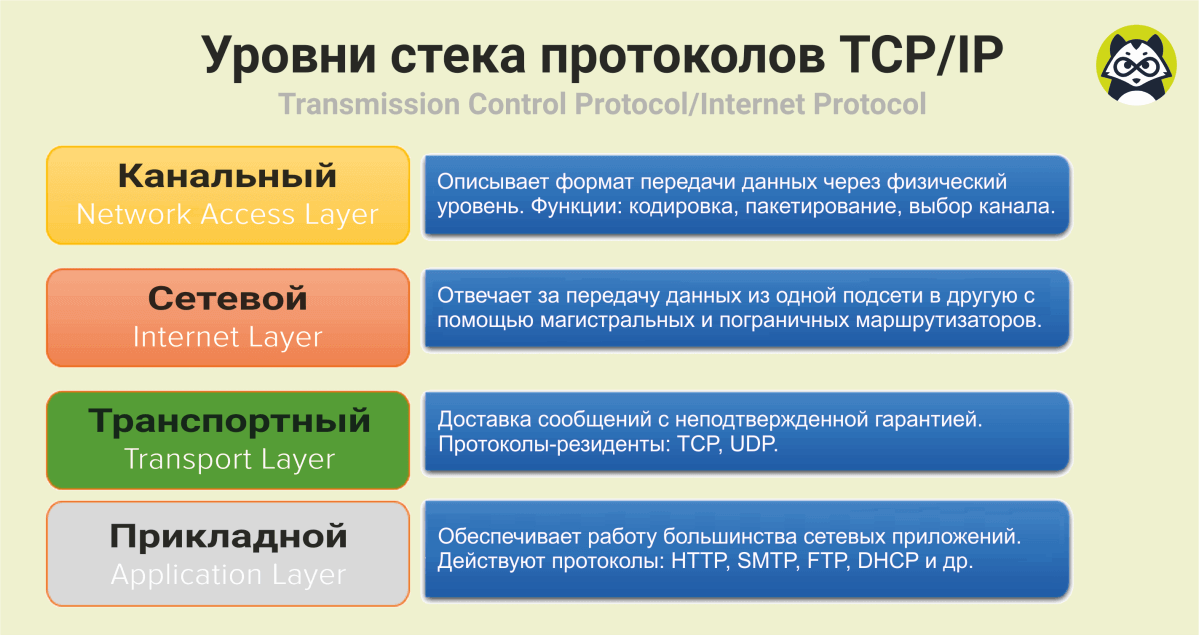

TCP/IP

Любая сеть с IP-адресацией построена на основе TCP/IP – модели, включающей в себя стек протоколов, применяемых при передаче данных по сети. Основными протоколами являются TCP и IP, но имеется и масса других вариантов.

Уровни TCP/IP

- Канальный. Отвечает за физическую передачу данных посредством использования таких протоколов, как Ethernet или WI-FI.

- Сетевой (Интернет). На этом уровне находится система IP-адресов, и осуществляется маршрутизация – перемещение пакетов между устройствами. Сетевой уровень совмещает протоколы: IP, ICMP, IGMP.

- Транспортный. Здесь расположены протоколы TCP и UDP, отвечающие за передачу данных. Первый осуществляет гарантированное перемещение информации, предварительно устанавливая соединение с сетью. Второй же отправляет сообщения без осуществления «рукопожатия», что повышает скорость передачи данных, но также создаёт риск потери отдельных пакетов.

- Прикладной. Совмещает все высокоуровневые протоколы, взаимодействующие с системными приложениями. К таким относятся Telnet, FTP, SMTP, SNMP и подобные.

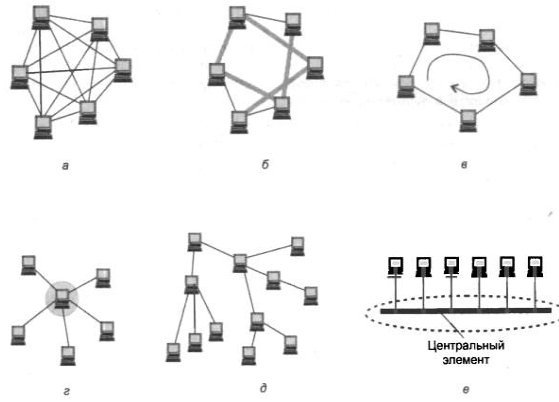

Топология физических сетей

Под топологией сети понимается конфигурация графа, вершинам которого соответствуют конечные узлы сети (например, компьютеры) и коммуникационной оборудование (например, маршрутизаторы), а ребрам – физические или информационные связи между вершинами.

- Полносвязная (а).

- Ячеистая (б).

- Кольцо (в).

- Звезда (г).

- Дерево (д).

- Шина (е).

Основных топологий сети 6. В целом тут все просто. На сегодняшний день наиболее распространенная топология — Дерево.

Адресация узлов сети

Множество всех адресов, которые являются допустимыми в рамках некоторой схемы адресации, называется адресным пространством. Адресное пространство может

иметь плоскую (линейную) организацию или иерархическую организацию.Для преобразования адресов из одного вида в другой используются специальные вспомогательные протоколы, которые называют протоколами разрешения адресов.

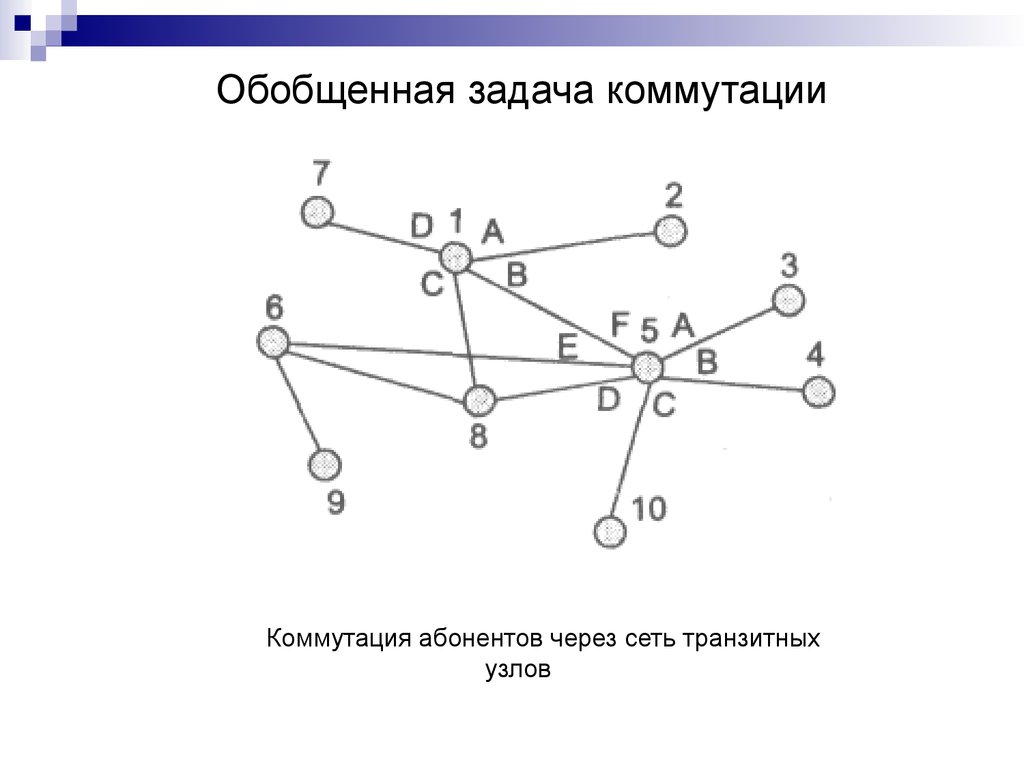

Коммутация

Соединение конечных узлов через сеть транзитных узлов называют коммутацией. Последовательность узлов, лежащих на пути от отправителя к получателю, образует маршрут.

Обобщенные задачи коммутации

- Определение информационных потоков, для которых требуется прокладывать маршруты.

- Маршрутизация потоков.

- Продвижение потоков, то есть распознавание потоков и их локальная коммутация на каждом транзитном узле.

- Мультиплексирование и демультиплексирование потоков.

Угрозы безопасности IP-адресов

Киберпреступники могут использовать различные методы получения IP-адреса. Двумя наиболее распространенными способами являются социальная инженерия и преследование в интернете.

Социальная инженерия

Злоумышленники могут использовать социальную инженерию, чтобы обманом заставить вас раскрыть IP-адрес. Например, они могут найти вас в Skype или аналогичном приложении для обмена мгновенными сообщениями, использующем IP-адреса для связи. Если вы общаетесь с незнакомцами в этих приложениях, важно знать, что они могут видеть ваш IP-адрес. Злоумышленники могут использовать инструмент Skype Resolver, позволяющий определить IP-адрес по имени пользователя.

Интернет-преследование

Злоумышленники могут отследить ваш IP-адрес, просто наблюдая за вашей онлайн-активностью. Любые действия в интернете могут раскрыть ваш IP-адрес, от игры в видеоигры до комментариев на веб-сайтах и форумах.

Получив ваш IP-адрес, злоумышленники могут перейти на веб-сайт отслеживания IP-адресов, например whatismyipaddress.com, ввести его и получить примерную информацию о вашем местоположении. Затем они могут использовать другие данные из открытых источников, чтобы проверить, связан ли IP-адрес именно с вами. Они могут также использовать LinkedIn, Facebook и другие социальные сети, чтобы узнать, где вы живете, а затем проверить, соответствует ли это полученным из IP-адреса данным.

Если преследователь из Facebook использует фишинговую атаку по установке шпионских программ против людей с вашим именем, он сможет подтвердить вашу личность по IP-адресу вашей системы.

Если киберпреступники знают ваш IP-адрес, они смогут атаковать вас или даже выдать себя за вас. Важно знать о таких рисках и способах борьбы с ними. Эти риски включают:

Загрузка нелегального контента с вашего IP-адреса

Известно, что злоумышленники используют взломанные IP-адреса для загрузки нелегального контента и других материалов, и при этом хотят избежать отслеживания такой загрузки. Например, используя идентификатор вашего IP-адреса, злоумышленники могут загружать пиратские фильмы, музыку и видео, что является нарушением условий использования услуг провайдера, и, что гораздо более серьезно, контент, связанный с терроризмом или детской порнографией. Это может означать, что по чужой вине вы можете привлечь внимание правоохранительных органов.

Отслеживание местоположения

Если злоумышленники знают ваш IP-адрес, они могут использовать технологию геолокации для определения вашего региона, города и страны. Им достаточно лишь немного покопаться в социальных сетях, чтобы идентифицировать ваш дом. Затем они могут устроить ограбление, когда выяснят, что вас нет дома.

Прямая атака на вашу сеть

Злоумышленники могут нацелиться напрямую на вашу сеть, применив различные типы атак. Одна из самых популярных – DDoS-атака (атака, вызывающая распределенный отказ в обслуживании). При этом типе кибератаки злоумышленники используют ранее зараженные машины для генерации большого количества запросов к целевой системе или серверу. Это создает слишком большую нагрузку на серверы и приводит к нарушению работы служб. По сути, при этом отключается интернет. Такая атака обычно нацелена на компании и сервисы видеоигр, но может также применяться и против отдельных лиц, хотя это гораздо менее распространено. Онлайн-геймеры подвергаются особенно высокому риску, поскольку их экран виден при трансляции (и на нем можно обнаружить IP-адрес).

Взлом устройства

Для подключения к интернету используются порты и IP-адрес. Для каждого IP-адреса существуют тысячи портов, и злоумышленник, знающий ваш IP-адрес, может их проверить и попытаться установить соединение. Например, он может завладеть вашим телефоном и украсть вашу информацию. Если злоумышленник получит доступ к вашему устройству, он может установить на него вредоносные программы.

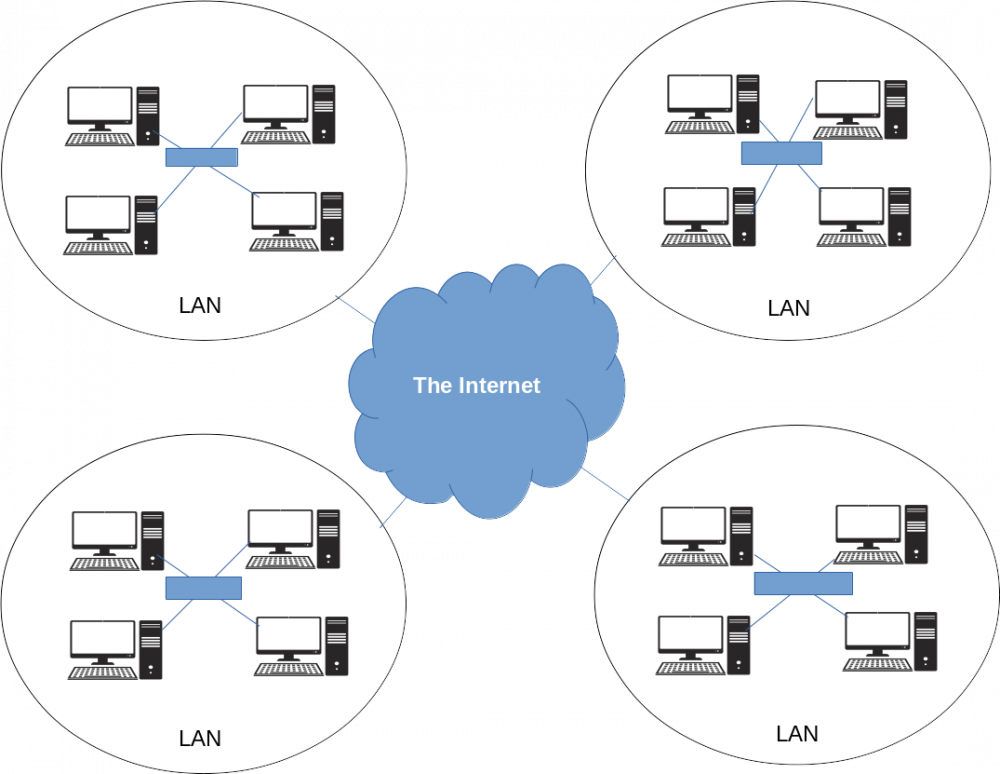

Типы компьютерной сети

Компьютерные сети могут быть классифицированы на основе различных атрибутов, таких как физический размер, способ подключения, типы устройств и т.д. Для простоты введения давайте рассмотрим его классификацию с точки зрения физического размера. Вы часто будете слышать следующее.

- Локальная сеть (LAN)

- Городская сеть (MAN)

- Глобальная сеть (WAN)

Локальная сеть (LAN)

LAN- тип компьютерной сети, которая имеет дело обычно с небольшой областью и в основном ограничена одним местом; например, сеть кибер-кафе, компьютерная лаборатория или просто здание организации.

Сеть дома или небольшого здания называется локальной сетью SOHO (имеется в виду локальная сеть небольшого домашнего офиса). В этом типе сети обычно мало компьютеров и других сетевых устройств, например, задействованных коммутаторов и маршрутизаторов (подробности об устройствах описаны ниже).

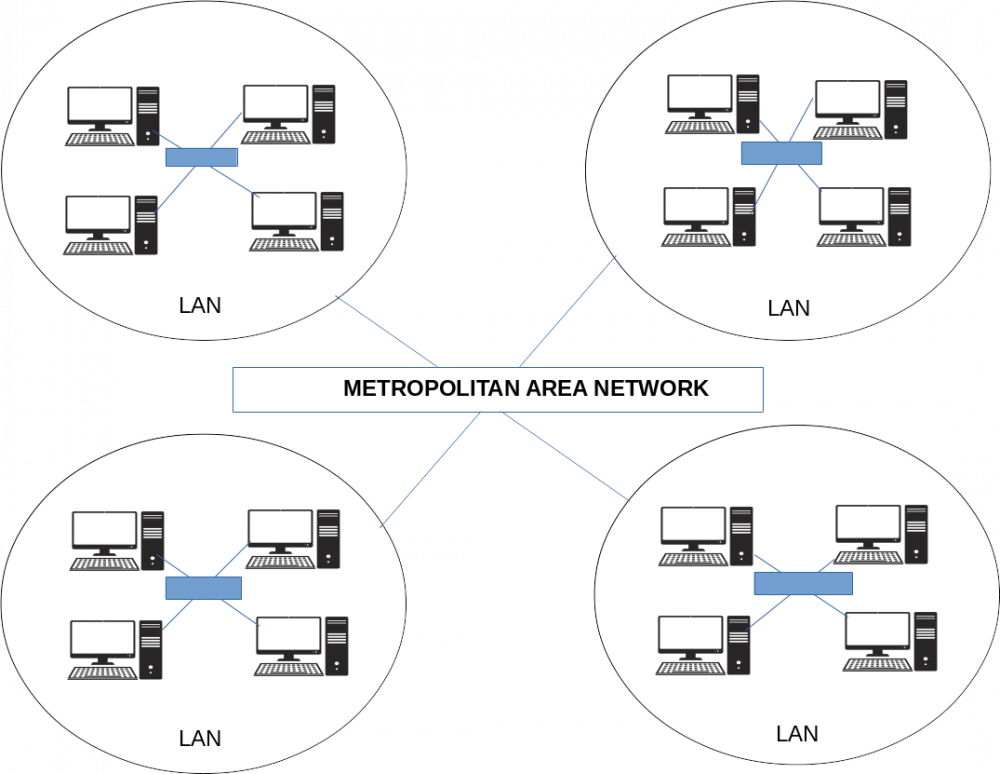

Городская сеть (MAN)

MAN — это тип компьютерной сети, которая больше, чем локальная сеть, но не поддерживает глобальную сеть (WAN). Это посредник между LAN и WAN. Он охватывает больше областей, чем в локальной сети, и имеет большее количество компьютеров; это также можно рассматривать как комбинацию нескольких локальных сетей.

Глобальная сеть (WAN)

Это самая большая форма компьютерной сети, охватывающая тысячи гектаров земли. Он может пройти через государства и страны; нет ограничений на количество компьютерных и сетевых устройств или ресурсов. В глобальной сети используются все необходимые сетевые устройства, такие как коммутаторы, маршрутизаторы, концентраторы, мосты, ретрансляторы и т.д. Этот тип сети обычно требует административной проверки на полный рабочий день, поскольку ее отказ может привести к массовой потере или краже данных.

Всеми знакомый пример — Интернет.

Интернет-приложения

Многие приложения основаны на инфраструктуре интернета. Наиболее популярным из них, вероятно, является Всемирная паутина (WWW) или Сеть: набор текстовых документов и ресурсов (изображений, видео и так далее), доступных через интернет. Веб-документы и ресурсы хранятся на специальных компьютерах, подключенных к интернету, которые называются веб-серверами.

Всемирная паутина основана на протоколах системы доменных имен (DNS) для преобразования доменного имени в IP-адрес, протоколе передачи гипертекста (HTTP) для запроса содержимого веб-страницы с этого IP-адреса, а также протоколе Transport Layer Security (TLS) для обслуживания веб-сайта через безопасное зашифрованное соединение.