Предотвращение утечек данных — DLP

Эффективность бизнеса во многих случаях зависит от сохранения конфиденциальности, целостности и доступности информации. В настоящее время одной из наиболее актуальных угроз в области информационной безопасности (ИБ) является защита конфиденциальных данных от несанкционированных действий пользователей.

Это обусловлено тем, что большая часть традиционных средств защиты таких как антивирусы, межсетевые экраны (Firewall) и системы предотвращения вторжений (IPS) не способны обеспечить эффективную защиту от внутренних нарушителей (инсайдеров), целью которых может являться передача информации за пределы компании для последующего использования – продажи, передачи третьим лицам, опубликования в открытом доступе и т.д. Решить проблему случайных и умышленных утечек конфиденциальных данных, призваны системы предотвращения утечек данных (DLP — Data Loss Prevention).

Подобного рода системы создают защищенный «цифровой периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией выступает не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth, WiFi и т.д.

DLP-системы осуществляют анализ потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении в этом потоке конфиденциальной информации срабатывает активная компонента системы и передача сообщения (пакета, потока, сессии) блокируется. Выявление конфиденциальной информации в потоках данных осуществляется путем анализа содержания и выявления специальных признаков: грифа документа, специально введённых меток, значений хэш-функции из определенного множества и т.д.

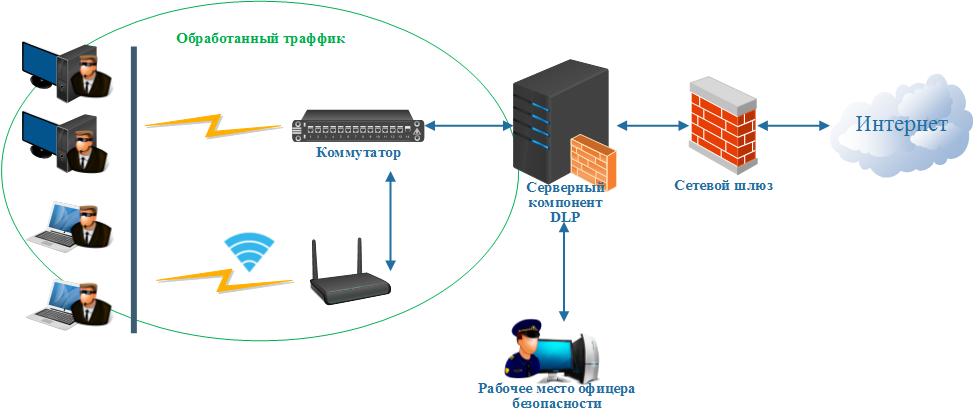

Современные DLP-системы обладают огромным количеством параметров и характеристик, которые обязательно необходимо учитывать при выборе решения для организации защиты конфиденциальной информации от утечек. Пожалуй, самым важным из них является используемая сетевая архитектура. Согласно этому параметру продукты рассматриваемого класса подразделяются на две большие группы: шлюзовые (рис. 1) и хостовые (рис. 2).

В первой группе используется единый сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных.

Рис. 1. Функциональная схема шлюзового DLP-решения

Второй вариант основан на использовании специальных программ – агентов, которые устанавливаются на конечных узлах сети – рабочих станциях, серверах приложений и пр.

Рис. 2. Функциональная схема хостового DLP решения

В последнее время наблюдается стойкая тенденция к универсализации DLP-систем. На рынке уже не осталось или почти не осталось решений, которые можно было бы назвать сугубо хостовыми или шлюзовыми. Даже те разработчики, которые долгое время развивали исключительно какое-то одно направление, добавляют к своим решениям модули второго типа.

Причины перехода к универсализации DLP-решений две. Первая из них – разные области применения у систем разных типов. Как было сказано выше, хостовые DLP-решения позволяют контролировать всевозможные локальные, а сетевые – интернет-каналы утечки конфиденциальной информации. Основываясь на том, что в подавляющем большинстве случаев организация нуждается в полной защите, то ей нужно и то, и другое. Второй причиной универсализации являются некоторые технологические особенности и ограничения, которые не позволяют сугубо шлюзовым DLP-системам полностью контролировать все необходимые интернет-каналы.

Поскольку полностью запретить использование потенциально опасных каналов передачи данных не представляется возможным, то можно поставить их под контроль. Суть контроля заключается в мониторинге всей передаваемой информации, выявлении среди нее конфиденциальной и выполнение тех или иных операций, заданных политикой безопасности организации. Очевидно, что основной, наиболее важной и трудоемкой задачей является анализ данных. Именно от его качества зависит эффективность работы всей DLP-системы.

Почему защита от утечек данных важна

Когда мы готовили статью, столкнулись с тем, что представители малого бизнеса не понимают, зачем им нужна защита от утечек данных. «Кому мы вообще нужны? С сотрудниками заключаем договор, а на почту и CRM устанавливаем пароли» — одно из распространенных мнений.

Это — то самое русское «авось». Надежда, что небольшая компания с прибылью около 100 000 рублей в месяц никому не нужна и никто не будет воровать у нее какие-то данные. А когда надежда испаряется и данные все-таки крадут, что-то делать уже поздно.

Приведем один из распространенных сценариев, по которому у вас могут украсть данные. Злоумышленники взламывают CRM и получают доступ к базе данных клиентов. Потом делают сайт точь-в-точь как у вас и регистрируют похожий адрес электронной почты. А затем рассылают клиентам предложение, от которого нельзя отказаться: например, письмо с уведомлением о скидках в 60%. Ваши клиенты переходят на сайт и оплачивают товары, думая, что покупают их у вас. Злоумышленники получают прибыль, клиенты теряют деньги, вы тонете под волной негатива. Это называется фишингом, но вам от этого не легче.

Еще один возможный сценарий — размещение ссылки на вредоносный сайт. Так же, как и в предыдущем случае, злоумышленники взламывают CRM и получают email ваших клиентов. А потом рассылают им письма со ссылкой на вредоносный сайт, который крадет пароли пользователей. Злоумышленники получат пароли и смогут, например, украсть деньги с электронных кошельков людей. А вы получите тонну негатива, потому что письмо будет якобы от вас.

Пройдемся по статистике. Cybersecurity Ventures в ежегодном официальном отчете указали, что каждые 14 секунд во всем мире происходят атаки хакеров. К 2021 году они будут происходить каждые 11 секунд, а общий ущерб от киберпреступности достигнет 6 триллионов долларов в год. А специалисты компании InfoWatch рассказали, что только за прошлый год в сеть утекло более 14 млрд конфиденциальных записей. При этом в России число утечек возросло на 40% по сравнению с прошлым годом, тогда как во всем мире только на 10%.

В прошлом году в России было много скандальных утечек — в сеть «уплывали» базы данных 30 млн автовладельцев, 20 млн налоговых деклараций, 9 млн абонентов «Билайна». И если вы не хотите, чтобы очередная хакерская атака или человеческое недомыслие коснулись вас, читайте дальше. Если продолжаете уповать на «авось», посмотрите хотя бы информацию о том, что делать в случае утечки данных.

Храните данные удалённо

Удалённое хранение информации – часто залог сохранности, уверен Луис Корронс, ИБ-евангелист компании Avast: «Лучший способ защитить информацию – хранить непосредственно на устройствах, не загружая на внешние хранилища. Тогда, чтобы украсть данные, злоумышленникам придётся получить доступ к конкретному физическому устройству.

Но такой способ хранения информации трудно применим на практике, а потому не 100% эффективен. Пользователи обмениваются информацией, личными сведениями, часто требуется удалённый доступ.

Второй вариант противоположен первому – использование только облачных хранилищ. Провайдеры с широкими возможностями, например Google, Microsoft, отвечают потребностям большинства людей: предлагают надёжную защиту, пользователь получает доступ к информации из любого места, может обмениваться, совместно работать».

Итак, подведём итог. Обычному человеку достаточно установить на компьютер антивирус. Если информация хранится на флешке (что лучше всего), носитель можно зашифровать или убрать в сейф. Что касается компаний, лучшее решение – нанять эксперта по информационной безопасности. Не стоит экономить на таких сотрудниках. Ценную информацию следует хранить на флешках и жёстких дисках в сейфе, а на рабочие компьютеры установить ПО, отслеживающее угрозы безопасности.

Как предотвратить утечку данных?

Существуют различные программы мониторинга, которые помогают предотвратить утечку данных по преднамеренным или непреднамеренным причинам.

Ниже перечислены некоторые шаги по предотвращению утечки данных.

Рассчитайте возможность привлечения третьих лиц

Для того чтобы сдержать утечку данных, необходимо убедиться, что их сотрудники не могут стать жертвами утечки данных.

Уследить за сотрудниками может быть сложно, если их огромное количество.

В таких случаях DLP может стать отличным средством для пользователя, поскольку оно предотвратит утечку данных на неподходящие сайты или в другие места.

Мониторинг доступа к сети

Пользователь должен регулярно контролировать данные, чтобы выявлять подозрительные действия.

Утечка данных обычно происходит в ходе разведывательных кампаний, в ходе которых киберпреступники определяют систему защиты, которую необходимо атаковать.

Пользователь может использовать облачное программное обеспечение для мониторинга сотрудников, чтобы отслеживать их действия и следить за их работой.

Пользователь должен со временем пересмотреть политику безопасности, чтобы построить более прочную систему защиты для предотвращения утечки данных.

Идентификация чувствительных данных

Перед использованием Data Loss Prevention (DLP) пользователь должен определить все конфиденциальные данные, чтобы предотвратить их утечку с высокой степенью защиты, что приведет к более надежной охране данных и предотвратит их попадание в поле зрения хакеров.

Защитите каждую конечную точку

Конечная точка может быть определена как любая удаленная точка, которая может взаимодействовать с бизнес-компанией.

Сюда входят устройства, использующие интернет, например, компьютеры или мобильные устройства.

Чтобы предотвратить утечку данных, важно обеспечить безопасность всех конечных точек.

Хотя брандмауэры и VPN обеспечивают определенную безопасность, для обеспечения сохранности данных необходима более надежная защита.

Организациям следует обучить своих сотрудников выявлять различные виды кибер-атак и способы борьбы с ними.

Это поможет предотвратить утечку данных на нежелательные сайты, которые могут украсть конфиденциальные данные организации.

Шифруйте данные

Шифрование данных очень важно для предотвращения утечки данных, так как оно предотвращает атаки киберпреступников.

Шифрование данных в основном делится на две категории: шифрование с симметричными ключами и шифрование с открытыми ключами.

Однако шифрование данных не должно использоваться как единственный метод предотвращения утечки данных.

Вместо этого его следует использовать вместе со всеми вышеупомянутыми шагами.

Приведенные выше методы могут в значительной степени помочь предотвратить потерю данных и повысить уровень безопасности.

Утечка данных растет с каждым днем, и очень важно обуздать ее и повысить безопасность данных.

В Интернете действует множество киберпреступников!

Поэтому необходимо следить за своими данными и регулярно обновлять их защиту, чтобы уберечь свои данные от злоумышленников и нежелательных сайтов.

Надеюсь, шаги, упомянутые в этой статье, помогут вам в предотвращении потери данных!

В настоящее время существует множество программ, которые предотвращают потерю данных и повышают безопасность устройств.

-

(48) (12) (98) (27) (2 095) (66) (39) (23) (771) (33) (3) (107) (316) (81) (17)

Anything in here will be replaced on browsers that support the canvas element

Что такое JWT (JSON Web Token)? JSON Web Token (JWT) – это открытый стандарт (RFC 7519) для безопасной передачи информации между сторонами в виде объекта JSON. Он компактен, доступен для чтения и подписан цифровой подписью с использованием закрытого ключа или пары открытых ключей провайдера идентификации (IdP). Таким образом, целостность и подлинность токена может быть проверена […]

Всемирная паутина изменила способ ознакомления людей с новостями. Вместо чтения бумажных газет можно загрузить в свой смартфон новостные приложения и максимально оперативно узнавать о самых актуальных событиях. Ниже описано несколько наиболее популярных приложений, используемых в этих целях. Приложение Google Все существующие новостные приложения условно делятся на специализированные и универсальные. Первые акцентируют внимание на какой-то одой […]

Ubuntu – это операционная система на базе Linux, принадлежащая к семейству Debian. Поскольку она основана на Linux, она свободно доступна для использования и имеет открытый исходный код. Она была разработана командой “Canonical” под руководством Марка Шаттлворта. Термин “ubuntu” происходит от африканского слова, означающего “человечность для других”. Китайская версия Ubuntu используется для работы самого быстрого в […]

Shell – это программа, которая интерпретирует наши команды и отдает их операционной системе. Она действует как интерфейс между пользователем и операционной системой. Она принимает ввод с клавиатуры и отдает его ОС, а терминал позволяет вводить команды и взаимодействовать с оболочкой. Некоторые популярные оболочки: Windows PowerShell Командная строка Windows bash sh dash Born Korn Порт Простыми […]

Это очень интересный трюк оболочки bash. Вы можете использовать оператор . чтобы отредактировать ошибочно написанную команду в истории bash и повторно выполнить ее правильно. Это позволяет исправить ошибку, допущенную в предыдущей команде, как показано ниже. ehco hello -bash: ehco: command not found Как мы видим, это легко исправить. . gs/ehco/echo/ echo hello hello Это повторное выполнение […]

Угрозы информационной безопасности

Естественные (катаклизмы, независящие от человека: пожары, ураганы, наводнение, удары молнии и т.д.).

Искусственные, которые также делятся на:

— непреднамеренные (совершаются людьми по неосторожности или незнанию);

— преднамеренные (хакерские атаки, противоправные действия конкурентов, месть сотрудников и пр.).

Внутренние (источники угрозы, которые находятся внутри системы).

Внешние (источники угроз за пределами системы)

Так как угрозы могут по-разному воздействовать на информационную систему, их делят на пассивные (те, которые не изменяют структуру и содержание информации) и активные (те, которые меняют структуру и содержание системы, например, применение специальных программ).

Наиболее опасны преднамеренные угрозы, которые все чаще пополняются новыми разновидностями, что связано, в первую очередь, с компьютеризацией экономики и распространением электронных транзакций. Злоумышленники не стоят на месте, а ищут новые пути получить конфиденциальные данные и нанести потери компании.

Чтобы обезопасить компанию от потери денежных средств и интеллектуальной собственности, необходимо уделять больше внимания информационной безопасности. Это возможно благодаря средствам защиты информации в лице передовых технологий.

Защищенность компьютера: мифы и реальность

Несмотря на то, что защищенность компьютера (а, следовательно – и хранящейся в нем информации) зависит от многих индивидуальных факторов (специфика его использования, загруженность, наличие опыта работы у пользователя и др.), имеется ряд общих причин, вызывающих потерю данных. С наиболее распространенными из них мы познакомимся в этой главе.

Однако перед этим не будет лишним вспомнить основные правила эксплуатации персонального компьютера, соблюдение которых не только продлевает срок его службы, но и имеет важное значение с точки зрения сохранности информации.

Поддерживайте обновления программного обеспечения

Обновления программного обеспечения обычно существуют для исправления известных уязвимостей, из-за которых с вашими данными могут случиться очень неприятные вещи.

Чтобы этого избежать, обновляйте свое программное обеспечение. Не откладывайте обновления, и регулярно проверяйте наличие ожидающих обновлений программного обеспечения.

Что делать в случае утечки данных

Хотя утечка данных – явление неприятное (некоторые даже скажут, что неизбежное), организация может предпринять некоторые шаги для минимизации ущерба для данных и систем, а также сохранить репутацию бренда и доверие покупателей. Наиболее важный шаг – подготовка.

Есть ли у вас внутренние ресурсы для реагирования на инциденты и разработанный план? Если нет, рассмотрите возможность заключения договора с фирмой, которая предоставляет услуги подобного рода. Как насчет юридической стороны вопроса? Обладают ли ваши юристы достаточными компетенциями для сопровождения вас через бремя уведомлений и ответных обязательств? Когда в последний раз ваша команда проводила тестирование подготовленного плана во время учебной утечки данных? Четко ли распределены роли и сферы ответственности, чтобы действовать в едином ключе?

Когда произойдет настоящая утечка информации, у вас не будет времени, чтобы искать ответы на эти вопросы. Эффективное и своевременное реагирование подразумевает тщательную подготовку. Хотя невозможно затронуть все аспекты, но главное, что ваш отдел реагирования должен действовать сообща с юристами.

Кроме того, существует три основных вида мер, которые вы можете предпринять во время утечки данных.

Оповестить пострадавших

Этот шаг может казаться очевидным, но в реальности пренебрегаемый многими. Доверие чрезвычайно важно в бизнесе. На первый взгляд может показаться, что лучше не раскрывать информацию об инциденте, однако в долгосрочной перспективе честность выигрывает. Более того, за сокрытие информации об утечке от общественности и государства могут быть предусмотрены высокие штрафы.

Обновить пароли со всех учетных записей

Будь то сотрудники или пользователи, которые платят за ваши услуги, важный шаг – сбросить пароли со всех аккаунтов. У этой меры двойное назначение: блокировка учетных записей, украденных злоумышленником, и принуждение пользователей к замене паролей, которые могут быть скомпрометированы.

Как предотвратить утечку данных

Хотя есть множество мер, которые организация может предпринять для снижения риска утечки данных, есть несколько простых шагов для повышения уровня безопасности:

Внедрить политику безопасности.

Придерживаться принципа наименьших привилегий.

Внедрить корпоративную политику паролей.

Внедрение политики безопасности

Реализация политики или программы в сфере безопасности, которая сфокусирована не только на защиту конфиденциальной информации, но и учетных записей, обеспечивающих доступ к этой информации – критически важно для снижения рисков. Почему? Поскольку учетные записи и данные – два общих знаменателя в каждом инциденте, связанным с утечкой.

Принцип наименьших привилегий

Один из наиболее важных принципов, которого следует придерживаться, — принцип наименьших привилегий. То есть когда у всех сотрудников и аккаунтов (особенно у привилегированных пользователей) уровень доступа в строгом соответствии с выполняемыми функциями. Повторимся еще раз, особенно в случае с привилегированными пользователями следует придерживаться подхода к управлению привилегированным доступом (PAM), когда в случае отсутствия необходимости использование подобных аккаунтов полностью исключено. Когда все пользователи имеют доступ только к нужным ресурсам, риск от компрометирования отдельной учетной записи снижается экспоненциально.

Корпоративная политика паролей

Внедрив общекорпоративную политику паролей, ваша организация убудет защищена от многих атак на механизмы аутентификации. Подобная политика предусматривает отключение слабых или уже скомпрометированных паролей – вне зависимости, удовлетворяют ли эти пароли требованиям сложности. В дальнейшем принудительная гигиена касаемо паролей снижает возможности злоумышленников во время взлома или угадывания паролей при помощи автоматических и ручных методов.

Если вы не хотите использовать правила о периодической смене и сложности пароля, тогда рекомендации следующие: двухфакторная аутентификация, длина пароля не менее 14 символов и отсутствие в базе утечек. Если пароль обнаружен в подобной базе, требуется замена. Иначе пароль может оставаться навсегда.

Обучение сотрудников

Возможно, наиболее важная мера в этом списке. Организации должны тратить время и другие ресурсы на обучение сотрудников. Например, как вовремя распознать фишинговую атаку. Участие в этих мероприятиях нужно сделать обязательным. Небольшая инвестиция сейчас в дальнейшем может окупиться многократно. Даже если обучение поможет избежать хотя бы одной утечки, то вложение ресурсов уже окажется выгодным.

Один хакер может причинить столько же вреда, сколько 10 000 солдат! Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!