Сетевые черви это вредоносные программы которые

Сетевой червь — разновидность вредоносной программы, самостоятельно распространяющейся через локальные и глобальные (Интернет) компьютерные сети.

Ранние эксперименты по использованию компьютерных червей в распределённых вычислениях были проведены в исследовательском центре Xerox в Пало-Альто Джоном Шочем (John Shoch) и Йоном Хуппом (Jon Hupp) в 1978 году. Термин «червь» возник под влиянием научно-фантастических романов «Когда ХАРЛИ исполнился год» Дэвида Герролда (1972), в котором были описаны червеподобные программы, и «На ударной волне» ( англ. ) Джона Браннера (1975), где вводится сам термин.

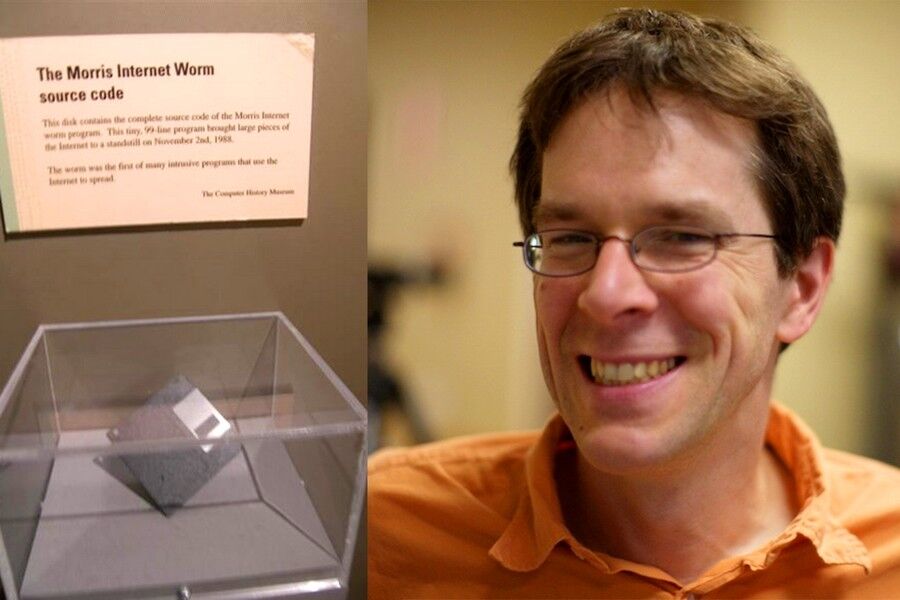

Одним из наиболее известных компьютерных червей является «Червь Морриса», написанный в 1988 г. Робертом Моррисом-младшим, который был в то время студентом Корнеллского Университета. Распространение червя началось 2 ноября, после чего червь быстро заразил примерно 6200 компьютеров (это около 10 % всех компьютеров, подключённых в то время к Интернету).

Червь

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Например, Blaster за быстрый период времени распространился в Windows XP, так как данная операционная система не отличалась надежной защитой веб-служб.

Таким образом, червь использовал доступ к ОС с помощью Интернета.

После этого зловред переходил на новую зараженную машину, чтобы продолжить дальнейшее размножение.

Данных червей увидишь редко, так как сегодня Windows отличается качественной защитой: брандмауэр используется по умолчанию.

Однако черви имеют возможность распространяться другими методами — например, через электронный почтовый ящик инфицируют компьютер и рассылают собственные копии всем, кто сохранен в списке контактов.

Червь и вирус способны совершать множество других опасных действий при заражении компьютера. Основное, что дает зловреду признаки червя — способ распространения собственных копий.

Заключительные слова о вредоносных программах

Как видите, в зависимости от типа вредоносных программ, может меняться не только список средств безопасности, но и сами подходы к борьбе с ними. Поэтому, старайтесь использовать корректную терминологию — это позволит вам и другим людям сэкономить время и силы.

Примечание: Возможно, теперь вам стало чуть лучше понятно, почему технические специалисты при слове «вирус» начинают задавать множество «странных» вопросов.

Zombies или зомби

В природе существуют так называемые осы-дементоры, яд которых полностью парализует волю тараканов и подчиняет командам ос, направляющих их в свои гнёзда с тем, чтобы затем откладывать в них свои яйца — и таракан-зомби становится пищей для маленьких осят. Зомбирование так же распространено и в виртуальном мире. Такие вирусы-зомби действуют как те самые осы, заставляя компьютерную систему выполнять команды (например, совершать массовые атаки на различные ресурсы, рассылать спам и т. д.). При этом владельцы ПК в большинстве даже не догадываются, что их железный друг «зомбирован» и выполняет команды злоумышленника.

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Особый тип шпионского ПО представляют собой кейлоггеры (от англ. Keyloggers), то есть программки, способные фиксировать ввод символов с клавиатуры и, записывая введённую информацию в журнал, отправлять эти логи прямо на сервер хозяина. Такие программы могут перехватывать практически любую вводимую информацию — от логинов и паролей на сайтах до переписки в мессенджерах и соцсетях, включая и тотальную запись клавиатурного ввода. Кейлоггеры — достаточно распространённый тип шпионских программ, причём не только среди хакеров, но и среди любителей слежки за своими «половинками» или домочадцами.

Компьютерные вирусы: что это такое?

Вирус — это самостоятельная программа, которая устанавливается против воли пользователя на его компьютер. Вирус устанавливает сам себя в программное обеспечение или в операционную систему, повреждает ПО, а затем продолжает распространяться по системе. То же самое делает биологический вирус человека, вызывающий болезни, отсюда и название.

Слово «вирус» часто используется как обычными пользователями, так и профессионалами в качестве обозначения любых вредоносных программ. Однако, вирус в классическом понимании — это именно вредитель, ломающий ПК, нарушающий его нормальную работу.

Кроме вирусов существуют и другие вредоносные программы. Так, к примеру, есть троянцы — программы, позволяющие злоумышленникам удаленно пользоваться вашим компьютером в своих целях без вашего ведома. Есть черви — размножающиеся вирусы, цель которых — установить себя на как можно большее количество компьютеров. Шп ионское ПО, рекламное ПО и программы-вымогатели также относятся к категории вредоносных программ.

Вирусы могут вредить по-разному

Вирусы существуют с самых ранних этапов компьютерной истории. Когда Интернет еще не существовал, вирусы попадали на другие компьютеры путем переноса зараженных файлов на дискете с компьютера на другой компьютер. Сейчас, когда данные передаются, в основном, через Интернет, заразиться вирусом намного проще.

Компьютерный вирус можно «подхватить» по-разному. К примеру, веб-страницы и почтовые вложения могут использоваться для непосредственного запуска вируса в систему. Часто вирус бывает встроен в скачанную с Интернета программу, которая «выпускает» вирус на волю после того, как вы ее установите.

Когда вирус запускается, он заражает множество файлов, то есть копирует в них свой вредоносный код, чтобы существовать на компьютере как можно дольше. Под угрозу могут попасть как простые документы Word, так и скрипты, библиотеки программ и все другие файлы на вашем компьютере.

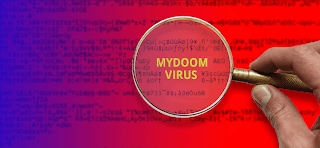

Mydoom

Первая версия червя MyDoom, появилась 26 января 2004 года и распространялась по электронной почте и через одноранговую сеть. Программу написали в России на языке C++. Она создает бэкдор (дефект алгоритма, намеренно встроенный в него разработчиком) в операционной системе компьютера жертвы, а потом запускает механизм типа «отказ в обслуживании» (DDoS), За очень короткий промежуток времени червь быстро наводнил просторы интернета, и в 2004 году примерно 16 – 25% всех электронных писем были заражены MyDoom. Файл-носитель червя весит всего несколько десятков килобайт и содержит в себе следующую строку: « sync-1.01; andy; I’m just doing my job, nothing personal, sorry» . При заражении червь модифицирует операционку, блокируя доступ к сайтам антивирусных компаний, новостным лентам и различным разделам портала Microsoft, на который он в феврале того же года совершил DDoS‑атаку.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет, приобретя в каталоге.

Типы вредоносного ПО

Угрозу безопасности несут не только вирусы. Любое ПО, созданное с целью нанесения ущерба компьютерным системам, может доставить немало проблем. Вредоносные программы устанавливаются на ПК или мобильные устройства без ведома пользователя или обманным способом и несут множество проблем, таких, как снижение производительности, манипулирование личными данными, нарушение работы устройства.

Развитие данного сектора хакерских атак развивается очень стремительно. Поэтому перечислим только основные виды опасных программ.

Черви

Это пронырливые создания, основная особенность которых — как можно больше своих копий распространить на разные компьютеры. Для этого они часто используют компьютерные сети, полагаясь на бреши в безопасности ОС.

Вред червей может быть направлен на информацию или ресурсы зараженного устройства, но в то же время, даже не преследуя таких целей, они могут значительно снижать пропускную способность сетей.

Понятие «червь» (worm) был взят из романа Д. Бруннера «Наездник ударной волны» (« Shockwave Rider» ). Герой произведения создает программу для сбора данных, распространяемую по сети, которая сравнивается в книге с длинным червем.

В 1988 году Р. Моррисом был создан и запущен в сеть один из самых известных и разрушительных червей в истории, получивший имя своего создателя. Моррис стал первым, кто был осужден за подобные действия. В Калифорнийском Музее компьютерной истории даже выставлена дискета, на которой хранится исходный код этого червя.

Троянцы

Троянский конь — так называют программы, которые ловко маскируются под легальное ПО. Чаще всего они скачиваются пользователями с каких-либо сайтов Интренета добровольно (например, с файлообмеников) и после установки вносят изменения в установленную ОС и ПО и осуществляют вредоносные действия.

Таким образом, вариант проникновения на устройство этой программы напоминает историю из Илиады, повествующую о подаренном Трое коне, в котором прятались воины Одиссея.

Конечные цели троянов могут быть по сути любыми — от шутки до сбора или кражи данных и распространения вирусов.

Вандалы

Среди троянцев можно встретить так называемых «вандалов». Если для большинства современных вирусописателей основная цель обогатиться, то разработчики вандалов могут характеризоваться как беспринципные варвары, желающие показать свои превосходные навыки программирования. Так, последние годы стали появляться Android-троянцы, маскирующиеся под игры или другие приложения и разрушающие порядок на мобильных устройствах путем удаления данных, блокировки доступа к ПО и т.п.

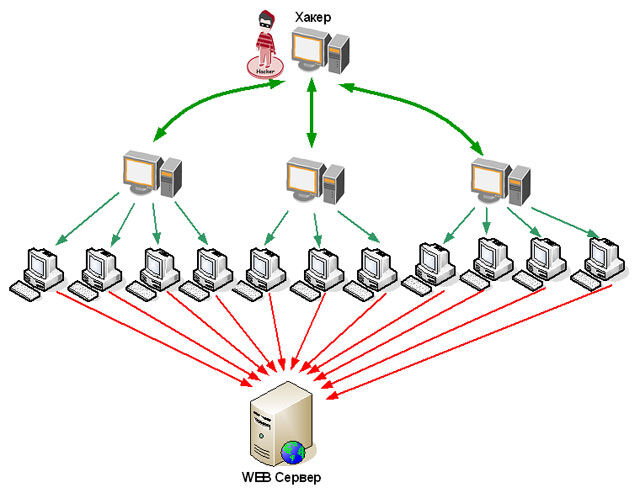

Зомби и Botnet

Среди троянцев можно встретить представителей, которые действуют совершенно незаметно. Злоумышленники пользуются устройством, на которое попал троянец-зомби удаленно, при этом образуется сеть ботов (по другому зомби), которые действуют с общей целью. Зараженные системы могут рассылать сообщения, их могут использовать для пиратских DOS-атак или взлома сайтов.

Шпионы

Spyware, или шпионское ПО, как понятно из названия, следит и сохраняет данные о действиях пользователя, таких, как нажатие клавиш, запускаемые программы, поисковые запросы и просмотренные сайты. Вся эта информация отправляется сторонним лицам и может быть использована, например, для воровства, вымогательства.

Кейлогеры

Разновидность программ со шпионским типом действий относятся кейлогеры (в переводе на русский язык с английского keylogger: key — ключ, logger — регистрирующий прибор). Причем так называются и некоторые аппаратные устройства. Такие программы считывают нажатие клавиш на клавиатуре, движение мыши и т.п. Они сохраняют эту информацию вместе с информацией о времени действий, могут копировать данные из буфера обмена информацией, делать скриншоты с экрана и даже вести аудио и видеозапись. Они ведут log-файлы, сохраняя в них собранную информацию.

Кейлогеры могут использоваться легально, как пример, для мониторинга действий сотрудников какой-либо компании или восстановления событий приведших к ошибкам в системе. Список целей несанкционированного использования кейлогеров включает перехват приватной информации, такой, например, как логины и пароли.

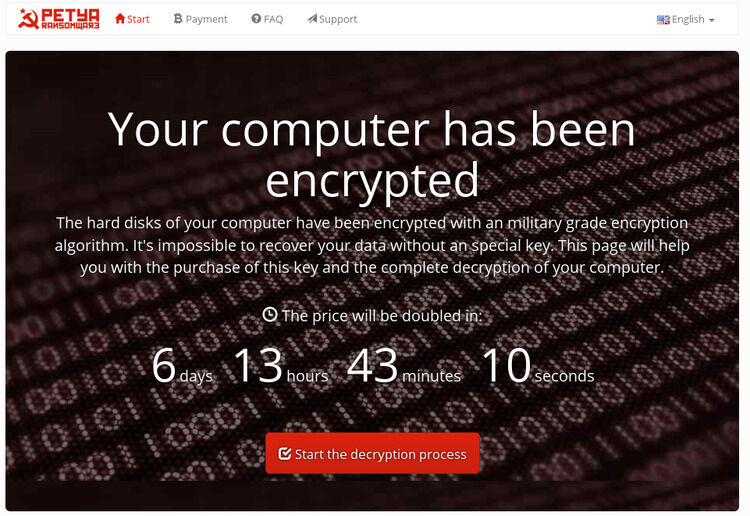

Вымогатели

Ransomware, или по-русски программа-вымогатель, попадая на компьютер, блокирует (обычно шифрованием) какие-нибудь личные данные (типа фотографий или документов) и выдает их владельцу сообщение о необходимости выплаты выкупа за их разблокировку. Может быть заблокирован экран или закрыт доступ для входа в ОС. В любом случае, разработчики вымогателей пользуются хорошо продуманными угрозами или иными формами сообщений, чтобы выманить деньги из пользователей.

Руткиты

От английского rootkit (root — корень, основа и kit — набор). Этот тип программ вначале обрел свое распространение у взломщиков Unix-подобных ОС. Получая доступ к системе, они первым делом внедряли в нее группу основных замаскированных утилит, что позволяло им получить доступ над управлением этой системой. Отсюда и название.

Позже так стали называть любые приложения, при установке которых на устройство, третьи лица могут иметь доступ к управлению этим устройством. IT-специалисты (в частности системные администраторы) широко используют руткиты в своей работе. Но замаскированные руткиты нелегально внедренные на устройство могут послужить злоумышленникам и порой довольно сложно выявляются.

Маскировщики

Программы-маскировщики предназначены для заметания следов оставленных взломщиками. Они маскируют вирусы или изменяют настройки ОС, чтобы обмануть антивирусные приложения и системных администраторов.

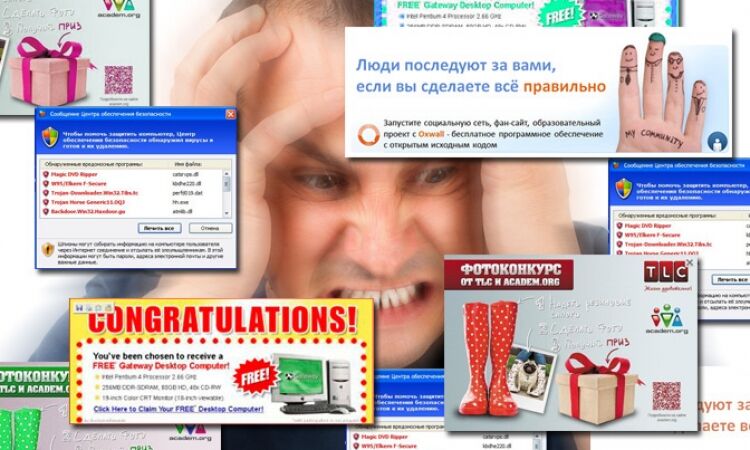

Рекламные

Рекламное ПО определяют как нежелательное, так как, по сути, оно не устанавливается скрытно. Это те программы, что открывают всплывающую рекламу на страницах в Интернете или бесплатном ПО. Некоторые из них безопасны, другие могут включать вредоносный код.

Разновидности антивирусных программ

Антивирусы бывают для домашних компьютеров, офисных сетей, файловых серверов и сетевых шлюзов. Каждый из них может находить и удалять вирусы, но основной упор в разных версиях таких программ делается на прямое предназначение. Самым полным функционалом, конечно, же обладает антивирусное ПО для дома, которому приходится выполнять задачи по защите всех возможных уязвимых мест.

Если пользователю кажется, что компьютер заражен вирусом, в первую очередь нужно не паниковать, а строго выполнить следующую последовательность действий:

- Закрыть все программы и файлы, с которыми пользователь работает в данный момент.

- Запустить антивирусную программу (если программа не установлена — установить ее).

- Найти функцию полной проверки и запустить.

- После окончания проверки антивирус предложит пользователю несколько вариантов действий с найденными вредоносными объектами: файлы — лечить, вредоносные программы — удалить, то, что не удаляется, — поместить в карантин.

- Желательно строго следовать рекомендациям антивирусного программного обеспечения.

- По завершении очистки повторно запустить проверку.

Если же антивирус во время проверки не нашел ни одной угрозы, значит, нестандартная работа компьютера вызвана неполадками в аппаратной части ПК либо внутренними ошибками операционной системы, что тоже случается довольно часто, особенно если операционная система редко подвергается обновлению.