Ошибка «Сертификат безопасности сайта не является доверенным». Как ее исправить?

Доброго дня!

Я думаю, что почти каждый пользователь (особенно в последнее время) сталкивался с ошибкой в браузере о том, что сертификат такого-то сайта не является доверенным, и рекомендацией не посещать его.

С одной стороны это хорошо (все-таки и браузер, и вообще популяризация подобных сертификатов — обеспечивает нашу безопасность), но с другой — подобная ошибка иногда всплывает даже на очень известных сайтах (на том же Google). ?

Суть происходящего, и что это значит?

Дело в том, что когда вы подключаетесь к сайту, на котором установлен протокол SSL, то сервер передает браузеру цифровой документ ( сертификат ) о том, что сайт является подлинным (а не фейк или клон чего-то там. ). Кстати, если с таким сайтом все хорошо, то браузеры их помечают «зеленым» замочком напротив URL-строки: на скрине ниже показано, как это выглядит в Chrome.

Однако, сертификаты могут выпускать, как всем известные организации (Symantec, Rapidssl, Comodo и др.) , так и вообще кто-угодно. Разумеется, если браузер и ваша система «не знает» того, кто выпустил сертификат (или возникает подозрение в его правильности) — то появляется подобная ошибка.

Т.е. я веду к тому, что под раздачу могут попасть как совсем белые сайты, так и те, которые реально опасно посещать. Поэтому, появление подобной ошибки это повод внимательно взглянуть на адрес сайта.

Ну а в этой статье я хочу указать на несколько способов устранения подобной ошибки, если она стала появляться даже на белых и известных сайтах (например, на Google, Яндекс, ВК и многих других. Их же вы не откажетесь посещать? ?).

Установка сертификата ключа

Установка сертификата производится один раз.

Как установить сертификат ключа в локальное хранилище

Для того чтобы установить сертификат ключа в локальное хранилище, необходимо:

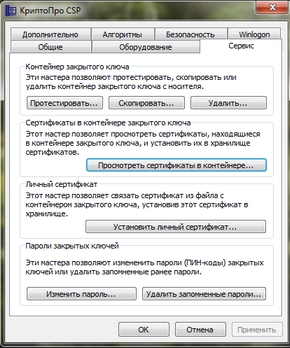

1. Открыть свойства установленного криптопровайдера (через меню компьютера » Пуск» -> » Панель управления» -> «КриптоПро CSP» ).

2. В открывшейся форме следует перейти на вкладку » Сервис» и нажать кнопку » Просмотреть сертификат в контейнере» (см. рис.141).

Рисунок 141 — Вкладка «Сервис»

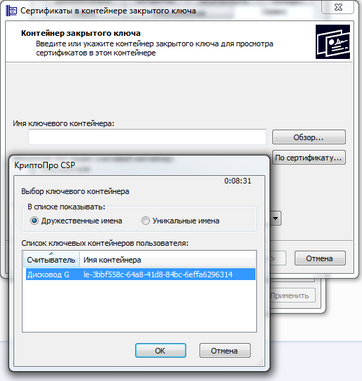

3. Для поля » Имя ключевого контейнера» нажмите кнопку » Обзор» . Появится окно со списком ключевых контейнеров (рис.142).

Рисунок 142 — Выбор ключевого контейнера

4. Выберите необходимый ключевой контейнер, нажав кнопку «ОК» . Имя контейнера отобразится в соответствующем поле. Следует нажать кнопку » Далее >» .

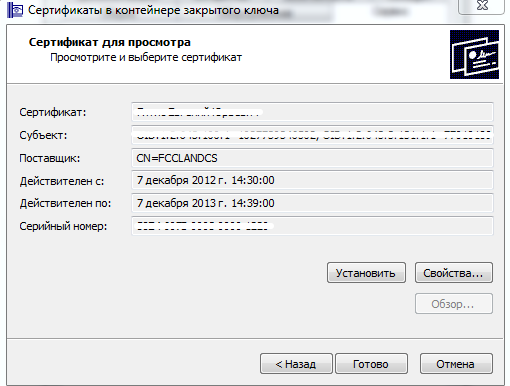

5. В форме откроется сертификат для просмотра. Следует нажать кнопку » Установить» (рис.143 ).

Рисунок 143 — Установка сертификата ключа

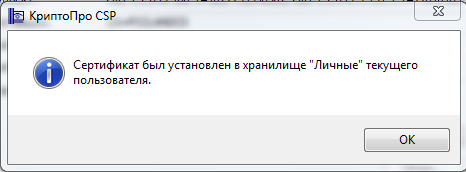

6. После успешной установки сертификата появится сообщение (рис.144)

Рисунок 144 — Сообщение после установки сертификата

7. Сообщение нужно закрыть, нажав кнопку » ОК» . Далее следует нажать кнопку » Готово» , чтобы применить изменения либо » Отмена» для отмены внесённых изменений.

Как установить сертификат в хранилище доверенных корневых сертификатов центров сертификации?

Добавление сертификатов в хранилище доверенных корневых центров сертификации для локального компьютера

- Запустите iexplorer. …

- Откройте «Свойства обозревателя» через Пуск / Панель управления.

- Переключитесь на вкладку «Содержание».

- Откроется окно «Сертификаты». …

- Нажмите кнопку «Импорт».

Установка сертификатов в браузеры

Почти каждый браузер имеет собственное хранилище сертификатов. «Почти» — потому что системным хранилищем, кроме MS Internet Explorer, пользуется еще Google Chrome. Все остальные предпочитают хранить сертификаты в собственных загашниках, причем Mozilla Firefox хранит сертификаты отдельно от Mozilla Thunderbird! Ну, Firefox — вообще программа, повернутая на безопасности, это мы еще увидим в дальнейшем. Поэтому мы опишем процедуру установки сертификата в браузер Mozilla Firefox, в системное хранилище Windows и в браузер Opera. Установку сертификата в программу работы с электронной почтой Mozilla Thunderbird в этом разделе мы описывать не будем — отложим до момента, когда расскажем про настройки программ электронной почты.

Кроме программ от Microsoft (MS Outlook, MS Internet Explorer, MS Lync), это хранилище использует такой браузер, как Google Chrome. Именно поэтому отдельно установка сертификатов в Google Chrome не рассматривается.

Установка сертификата в системное хранилище, в принципе, несложная и выполняется стандартными для Windows средствами — двойным щелчком на файле сертификата. При этом запускается мастер установки сертификатов (рис. 2.1).

Рис. 2.1. Мастер установки сертификатов в Windows

Экран с указанием файла можно пропустить, для чего нажать Далее (Next), потому что имя файла уже подставлено, и перейти далее (рис. 2.2). На экране ввода пароля нужно ввести пароль к файлу PKCS#12, который был заранее согласован с СЛ (рис. 2.3).

Рис. 2.2. Задание имени файла PKCS# 1 2

Рис. 2.3. Ввод пароля к файлу PKCS#1 2

Никаких отметок ставить не надо. Установка первой отметки приведет к тому, что сертификат будет защищен паролем, который будет у вас спрашиваться каждый раз, когда возникнет необходимость в его использовании. Установка второй — к тому, что сертификат будет помечен как экспортируемый, и злоумышленник может, экспортировав его из системы (удаленно — путем взлома или локально — просто украв ноутбук, например), выдавать себя за вас.

Хранилище сертификатов тоже указывать не надо — система должна сама разобраться, куда что помещать (хотя делает она это плохо). Оставляем все в значении по умолчанию (рис. 2.4).

Рис. 2.4. Выбор хранилища для сертификатов

Завершаем работу мастера. После завершения работы обязательно должен появиться запрос, показанный на рис. 2.5, — его появление означает, что система устанавливает сертификат СЛ, который мы упаковали вместе с личным сертификатом именно туда, куда надо, — в хранилище доверенных корневых сертификатов. Если этого запроса не появилось, придется отдельно уточнить, установился ли сертификат СЛ в раздел корневых.

Надо сказать, Windows с достаточным пиететом относится к работе с корневыми сертификатами — не только при установке, но и при удалении она переспросит, а действительно ли вы хотите это сделать, при этом приводит некоторые данные из сертификата — имя организации, срок действия, «отпечаток» (fingerprint) сертификата. Игнорировать эти запросы не следует, установка ложного корневого сертификата может иметь весьма плачевные последствия.

|Соойство: Интернет ВЕЗ

Рис. 2.6. Вызов мастера просмотра сертификатов через свойства браузера Internet Explorer

Рис. 2.5. Запрос на установку сертификата СА

Как можно проверить, что сертификат на самом деле установился? Проверить можно через свойства Internet Explorer: Сервис => Свойства обозревателя (Tools => Internet Options), закладка Содержание (Content), рис. 2.6.

Нажать на кнопку Сертификаты (Certificates) в разделе Личные (Personal) — он открывается сразу же: должно отображаться наличие вашего сертификата (рис. 2.7).

Перейти на закладку Доверенные корневые центры сертификации (Trusted Root Certification Authorities) — в списке СА должен отображаться сертификат нашего СА (рис. 2.8). На рис. 2.8 рамкой отмечен сертификат СА DeltaHardware Ltd.

Рис. 2.7. Просмотр раздела Личные (Personal) системного хранилища сертификатов

Рис. 2.8. Просмотр раздела Доверенные корневые центры сертификации (Trusted Root Certification Authorities) системного хранилища сертификатов

Если у вас установлена программа Crypto4PKI, то в ней есть собственный компонент для просмотра, импорта и экспорта сертификатов — Certificate Manager (рис. 2.9). Он довольно простенький, но свою задачу выполняет, его единственный недостаток — нерусифи- цирован (и, видимо, никогда и не будет). Хранилище сертификатов отрисовывается в виде дерева, где разделы являются ветками, а сертификаты — листьями.

Рис. 2.9. Просмотр хранилища сертификатов с помощью программы Crypto4PKI Certificate Manager

Можно просмотреть подробную информацию о сертификате (рис. 2.10). Можно экспортировать сертификат в файл, можно удалить сертификат из хранилища.

Компонент импорта работает тогда, когда переставишь указатель на строку собственно хранилища. Диалоги компонента простенькие, зато импорт отрабатывает за один диалог — в нем вводится имя файла PKCS# 12 и указывается пароль к нему. Обязательно поставьте отметку Import private key (Импортировать личный ключ) в нижней части диалога (рис. 2.11). Про две отметки ниже этой строки все в точности соответствует тому, что было сказано про импорт через системного мастера, — первая отметка защищает ключ паролем, вторая помечает его экспортируемым.

Рис. 2.10. Просмотр подробной информации о сертификате в программе Crypto4PKI Certificate Manager

Рис. 2.11. Импорт сертификата в программе Crypto4PKI Certificate Manager

Единственное, о чем можно сказать «не верь глазам своим», — это то, что программа Crypto4PKI постоянно утверждает, что к данному сертификату нет личного ключа. Если присмотреться к рис. 2.11, то внизу можно увидеть надпись «Certificate does NOT contain private key». Видимо, здесь имеется в виду, что в ФАЙЛЕ сертификата не содержится личного ключа (а такое возможно, dovecot имеет даже специальную настройку на этот вариант), но вообще личный ключ присутствует, правда, просмотреть его никак нельзя.

Что делать, если сертификат СА не появился в хранилище доверенных корневых центров после установки файла PKCS#12? Необходимо установить его отдельно. Именно для этого мы поддерживаем сайтик certs.deltahw.ru, на котором размещены различные варианты сертификата СА вплоть до экзотики под Windows Mobile (о том, как создать такой контейнер для сертификата, рассказано в разделе 4.3.4). Когда возникает необходимость в отдельной установке сертификата СА, мы просто загружаем оттуда файл caserv.crt и устанавливаем его либо через стандартный мастер, либо через Crypto4PKI. При установке через стандартный мастер на шаге выбора хранилища мы не оставляем все как есть, а выбираем пункт Поместить вес сертификаты в следующее хранилище (Place all certificates at the following store), нажимаем Обзор (Browse) и выбираем Доверенные корневые центры сертификации (Trusted Root Certification Authorities). После завершения импорта необходимо обязательно проверить, что сертификат все-таки появился в разделе доверенных корневых центров, — случаи, когда импорт успешно завершен, а сертификат в хранилище не появился, были. Как правило, под Windows Vista и Windows 7.

Если используется Crypto4PKI Certificate Manager, там все гораздо проще: запустил программу, встал на раздел Trusted Root Certificate Authorities (Доверенные корневые центры сертификации), нажал Import (Импорт). Единственный момент — сертификат должен иметь расширение .pern или же быть в формате DER и иметь расширение .сег. Почему-то расширение .crt за расширение сертификата не признается (а системный мастер справляется запросто).

Проблемы при установке SSL сертификата на сервер Windows: SSL исчезает из списка сертификатов

Пользователи с серверами Windows могут иногда сталкиваться с проблемой, когда импортируемый сертификат исчезает из списка сертификатов сервера. Чаще всего это происходит сразу после завершения запроса сертификата в диспетчере служб IIS или консоли управления Exchange и обновления списка сертификатов.

Списки сертификатов сервера в IIS и EMC содержат только сертификаты, которые назначаются соответствующему закрытому ключу и генерируются вместе с запросом подписи сертификата (CSR), используемым для активации конкретного сертификата. Когда связь между сертификатом и закрытым ключом по какой-либо причине нарушена, сертификат исчезает.

Если вы удалили сертификат, соответствующий закрытый ключ остается на сервере. Это означает, что сертификат можно импортировать обратно на сервер через MMC

-

Войдите как администратор в консоль Microsoft Management Console (MMC) на своем сервере, нажмите комбинацию Win + R , введите mmc и нажмите OK .

Кроме того, если вы дважды щелкните сертификат, вы увидите сообщение: «У вас есть закрытый ключ, соответствующий этому сертификату».

Copyright © 1997-2021 adgrafics