Защита данных с использованием пароля

Пароль является наиболее приемлемым и потому наиболее часто используемым средством установления подлинности, основанным на знаниях субъектов доступа.

Пароль (фр. parole — слово) — это секретное слово или набор символов, предназначенный для подтверждения личности или полномочий. Пароли часто используются для защиты информации от несанкционированного доступа. В большинстве вычислительных систем комбинация «имя пользователя — пароль» используется для удостоверения пользователя Пароли использовались с древнейших времён.

Полибий описывает применение паролей в Древнем Риме следующим образом:

То, каким образом они обеспечивают безопасное прохождение ночью выглядит следующим образом: из десяти манипул каждого рода пехоты и кавалерии, что расположено в нижней части улицы, командир выбирает, кто освобождается от несения караульной службы, и он каждую ночь идёт к трибуну, и получает от него пароль — деревянную табличку со словом. Он возвращается в свою часть, а потом проходит с паролем и табличкой к следующему командующему, который в свою очередь передает табличку следующему.

Для предотвращения несанкционированного доступа к данным, хранящимся на компьютере, используются пароли. Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа.

Контрольные вопросы

1. Как защищается информация в компьютере с использованием паролей?

Следующая страница §1.4. Защита от несанкционированного доступа к информации. §1.4.2. Биометрические системы защиты

Cкачать материалы урока

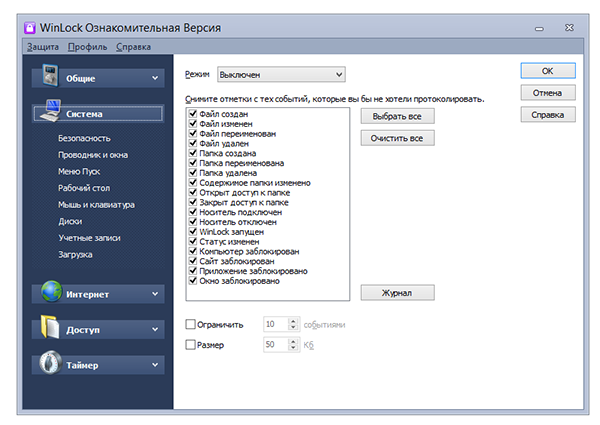

WinLock

Лицензия: trialware ($23,95)

В WinLock нет распределения настроек на общие и пользовательские, вместо этого имеются разделы «Общие», «Система», «Интернет». В сумме, возможностей меньше, чем предлагает Security Administrator, но такая логика делает работу с программой более удобной.

К системным настройкам относятся ограничения элементов Рабочего стола, Проводника, меню «Пуск» и им подобных. Также можно установить запрет на определеные горячие клавиши и всевозможные меню. Если интересуют только эти аспекты ограничений — ниже см. программу Deskman.

Ограничения функций Интернета представлены весьма поверхностно. Они заменяют один из компонентов Семейной безопасности: блокировка доступа к сайтам. Безусловно, любой файрволл по этой части будет оптимальным решением. Отсутствие же возможности хотя бы задать маску для веб-узлов делает данный раздел WinLock маловажным для опытного пользователя.

Кроме названных разделов, следует упомянуть «Доступ», где доступно управление приложенями. Любую программу легко занести в черный список по названию либо ручным добавлением.

В разделы «Файлы» и «Папки» можно поместить данные, которые необходимо скрыть от других пользователей. Пожалуй, не хватает парольной защиты доступа (для этого нужно обратиться к помощи других программ, см. ниже).

Защита доступа к компьютеру.

Для предотвращения несанкционированного доступа к данным, хранящимся на компьютере, используются пароли. Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа.

Защита пользовательских настроек имеется в операционной системе Windows (при загрузке системы пользователь должен ввести свой пароль), однако такая защита легко преодолима, так как пользователь может отказаться от введения пароля. Вход по паролю может быть установлен в программе BIOS Setup, компьютер не начнет загрузку операционной системы, если не введен правильный пароль. Преодолеть такую защиту нелегко, более того, возникнут серьезные проблемы доступа к данным, если пользователь забудет этот пароль.

В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы авторизации и идентификации пользователей. Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными. К биометрическим системам защиты информации относятся системы распознавания речи, системы идентификации по отпечаткам пальцев, а также системы идентификации по радужной оболочке глаза.

Защита программ от нелегального копирования и использования.

Компьютерные пираты, нелегально тиражируя программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным бизнесом. Кроме того, компьютерные пираты нередко предлагают пользователям недоработанные программы, программы с ошибками или их демоверсии.

Для того чтобы программное обеспечение компьютера могло функционировать, оно должно быть установлено (инсталлировано). Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на CD-ROM. Каждый дистрибутив имеет свой серийный номер, что препятствует незаконному копированию и установке программ.

Для предотвращения нелегального копирования программ и данных, хранящихся на CD-ROM, может использоваться специальная защита. На CD-ROM может быть размещен закодированный программный ключ, который теряется при копировании и без которого программа не может быть установлена.

Защита от нелегального использования программ может быть реализована с помощью аппаратного ключа, который присоединяется обычно к параллельному порту компьютера. Защищаемая программа обращается к параллельному порту и запрашивает секретный код; если аппаратный ключ к компьютеру не присоединен, то защищаемая программа определяет ситуацию нарушения защиты и прекращает свое выполнение.

Защита данных на дисках.

Каждый диск, папка и файл локального компьютера, а также компьютера, подключенного к локальной сети, может быть защищен от несанкционированного доступа. Для них могут быть установлены определенные права доступа (полный, только чтение, по паролю), причем права могут быть различными для различных пользователей.

Для обеспечения большей надежности хранения данных на жестких дисках используются RAID-массивы (Redantant Arrays of Independent Disks — избыточный массив независимых дисков). Несколько жестких дисков подключаются к специальному RAID-контроллеру, который рассматривает их как единый логический носитель информации. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя одного из дисков данные не теряются.

Защита информации в Интернете. Если компьютер подключен к Интернету, то в принципе любой пользователь, также подключенный к Интернету, может получить доступ к информационным ресурсам этого компьютера. Если сервер имеет соединение с Интернетом и одновременно служит сервером локальной сети (Интранет-сервером), то возможно несанкционированное проникновение из Интернета в локальную сеть.

Механизмы проникновения из Интернета на локальный компьютер и в локальную сеть могут быть разными:

· загружаемые в браузер Web-страницы могут содержать активные элементы ActiveX или Java-апплеты, способные выполнять деструктивные действия на локальном компьютере;

· некоторые Web-серверы размещают на локальном компьютере текстовые файлы cookie, используя которые можно получить конфиденциальную информацию о пользователе локального компьютера;

· с помощью специальных утилит можно получить доступ к дискам и файлам локального компьютера и др.

Для того чтобы этого не происходило, устанавливается программный или аппаратный барьер между Интернетом и Интранетом с помощью брандмауэра (firewall — межсетевой экран). Брандмауэр отслеживает передачу данных между сетями, осуществляет контроль текущих соединений, выявляет подозрительные действия и тем самым предотвращает несанкционированный доступ из Интернета в локальную сеть.

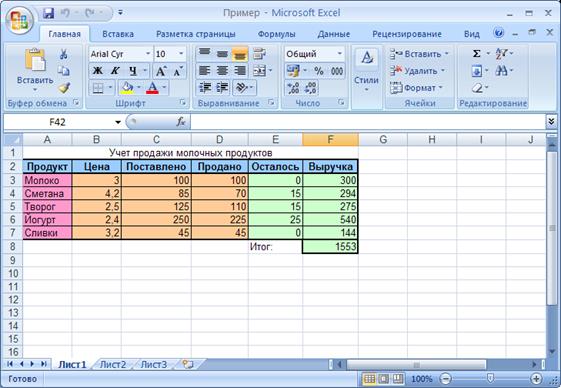

21. Технология обработки информации в электронных таблицах (ЭТ). Структура электронной таблицы. Типы данных: числа, формулы, текст. Правила записи формул. Основные встроенные функции. Абсолютные и относительные ссылки. Графическое представление данных.

Электронные таблицы – это программа для создания и использования документов с автоматическим расчетом вносимых данных.

На сегодняшний день самыми мощными программами, предназначенными для работы с электронными таблицами, являются Microsoft Excel и OpenOffice.org Calc. Они обладают множеством функций, которые окажут вам существенную помощь в повседневной работе.

Окно Microsoft Excel 2007

Одним из важнейших особенностей электронных таблиц является способность связывать ячейки друг с другом с помощью формул, причем, программа позволяет работать с разными форматами отображения чисел – денежными, целыми, датой, временем, процентами и многими другими.

Обратите внимание на следующую особенность электронной таблицы: в ней есть ячейки, значения которых вычисляются через значения других ячеек.

При запуске программы ЭТ открывается окно, содержащее новую рабочую книгу. Рабочая книга — это многостраничный документ ЭТ, каждая страница которого называется рабочим листом. В окне документа отображается активная страница. По умолчанию книга содержит три рабочих листа с именами Лист1, Лист2 и ЛистЗ. Пользователь может вставить в книгу дополнительные листы (максимально возможное их количество в Excel — 255). На левом конце горизонтальной полосы прокрутки находятся ярлычки листов и кнопки прокрутки для их просмотра.

Таблицы в программе ЭТ создаются на рабочем листе. Рабочий лист разделен на строки и столбцы, которые, пересекаясь, образуют ячейки. В ячейки вводится содержимое таблицы. По умолчанию строки нумеруются, а столбцы обозначаются одной или двумя латинскими буквами.

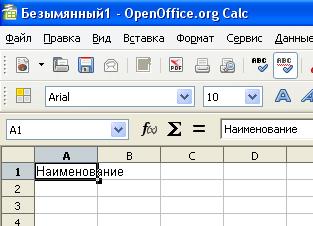

Каждая ячейка имеет собственный адрес, он определяется именем столбца и номером строки, которым принадлежит ячейка. Например, ячейка в левом верхнем углу рабочего листа с содержащимся в ней текстом «Наименование» имеет адрес А1. Хотя создается впечатление, что часть текста переходит в ячейку В1 следующего столбца, на самом деле весь текст расположен в ячейке А1.

Активная ячейка А1 на рисунке окружена рамкой, которая называется рамкой активной ячейки, а заголовки столбца и строки этой ячейки подсвечиваются. В каждый момент времени активной является только одна ячейка, и данные можно вводить лишь в нее. Для выбора ячейки щелкните на ней кнопкой мыши, при этом ячейка становится активной (текущей).

В ячейки рабочего листа могут быть введены данные трех типов: числа, формулы и текст. Числа (к ним мы будем относить также значения даты и времени) представляют собой величины, использующиеся в вычислениях, скажем для определения количества дней, на которое просрочен возврат видеокассеты или для расчета начисленных процентов на депозит за определенный период времени. Формулами называются инструкции, вводимые в ячейки, в соответствии с которыми производятся вычисления. Текст — это информация, не являющаяся ни числом, ни формулой. Текст обрабатывается как последовательность символов, даже если он представляет собой набор цифр.

Данные могут вводиться только в активную ячейку — либо непосредственно, либо с использованием строки формул, которая расположена под панелью инструментов в верхней части экрана. Выберите нужную ячейку, а затем начинайте ввод данных. В ячейке немедленно появится курсор, а вводимые символы отобразятся как в ячейке, так и в строке формул; при этом станут доступными кнопки управления строки формул.

Если при вводе данных произошла ошибка, щелкните в строке формул на кнопке Отмена с изображением крестика красного цвета. Отменяется ввод и посредством нажатия клавиши [Esc] на клавиатуре. Нажмите кнопку Ввод (на ней изображена галочка зеленого цвета), чтобы закончить ввод данных, — кнопки строки формул исчезнут. Для завершения ввода и перехода к другой ячейке воспользуйтесь клавишей [Enter]. В случае, когда введенные числовые значения не помещаются в ячейку из-за недостаточной ширины столбца, вместо них на экране отображается несколько символов диеза (#).

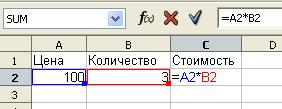

Существует множество приемов создания формул. К примеру, в рабочем листе требуется умножить цену на количество и определить стоимость товара. Чтобы получить в ячейке С2 размер определить стоимость товара, следует активизировать эту ячейку, ввести знак равенства, а затем — адреса ячеек A2 и B3, соединенных знаком умножения (*). Введенная в ячейку формула должна иметь следующий вид: = A2* B3

Ввод формулы завершается нажатием клавиши [Enter], после чего в ячейке появляется результат вычислений. Однако фактическим содержимым ячейки по-прежнему будет формула, которая отображается в строке формул при активизации ячейки, а также в режиме редактирования содержимого данной ячейки (установить этот режим позволяет функциональная клавиша [F2]).

Недостаток этого способа состоит в том, что при составлении сложных формул часто допускаются ошибки и неточности, например можно неверно указать адрес ячейки. Когда на рабочем листе находятся тысячи чисел, вероятность ошибок существенно возрастает.

В основу другого способа положен более надежный метод — наведи и щелкни. Этот прием является традиционным для всех программ управления электронными таблицами. Для того чтобы вставить в формулу адрес ячейки достаточно вместо ввода его с клавиатуры щелкнуть мышью по этой ячейке.

При любом способе создания формул для контроля ввода можно пользоваться строкой формул, которая активизируется нажатием клавиши [=].

Формула должна начинаться со знака равенства и может включать в себя числа, имена ячеек, функции (Математические, Статистические, Финансовые, Дата и время и т.д.) и знаки математических: операций. Например, формула «=А1+В2» обеспечивает сложение чисел, хранящихся в ячейках А1 и В2, а формула «=А1*5» — умножение числа, хранящегося в ячейке А1, на 5. При изменении исходных значений, входящих в формулу, результат пересчитывается немедленно.

ЭТ располагает множеством специальных функций, которые можно использовать в вычислениях. Наличие большого количества стандартных функций позволяет не только автоматизировать процесс вычислений, но и сэкономить время. С их помощью выполняются как простые, так и довольно сложные операции.

Защита от шпионских программ

Шпионские программы могут отображать рекламу, собирать информацию и изменять параметры компьютера, обычно, без вашего ведома. Например, шпионские программы могут устанавливать нежелательные панели инструментов, ссылки или предпочтения в браузере, изменять установленную по умолчанию домашнюю страницу или часто всплывающие рекламные объявления.

Некоторые шпионские программы ничем не выдают своего присутствия, но тайно собирают конфиденциальные сведения (например, введенный текст или список посещенных веб-сайтов). Большинство шпионских программ устанавливаются вместе с бесплатным программным обеспечением, но иногда даже простое посещение сайта приводит к заражению шпионской программой.

Чтобы защитить свой компьютер от шпионских программ, пользуйтесь антишпионской программой. Windows 7 включает встроенную антишпионскую программу Windows Defender, который включен по умолчанию. Windows Defender предупреждает о попытке шпионской программы установить себя на компьютер. Также эта программа может искать на компьютере шпионские программы и удалять их.

Поскольку каждый день появляются новые шпионские программы, Windows Defender нужно регулярно обновлять, чтобы выявлять новейшие угрозы и защищаться от них. Windows Defender обновляется при обновлении Windows. Для достижения высокого уровня защиты включите автоматическое обновление Windows (см. ниже). Дополнительные сведения см. Работа с программой Windows Defender.

Как защитить компьютер от несанкционированного доступа

Несанкционированный доступ опасен не только прочтением личной информации, но и возможностью постороннего контроля над системой с помощью управляемых программных закладок. Не вызывает сомнений тот факт, что для более серьезной защиты компьютера встроенных средств операционной системы недостаточно. Поэтому наряду со стандартными средствами защиты не помешает использовать специальные средства. Их делят на два вида: средства, ограничивающие физический доступ, и средства, ограничивающие доступ по сети.

- Как защитить компьютер от несанкционированного доступа

- Как защитить компьютер от хакеров

- Как защищать свой компьютер от взломов

Наиболее надежное решение этой проблемы — использование аппаратных средств защиты, начинающих работу до загрузки операционной системы компьютера. Такие средства защиты называются «электронными замками». На подготовительном этапе использования выполните установку и настройку замка. Обычно настройка выполняется администратором по безопасности.

Во-первых, создайте список пользователей, которым будет разрешен доступ к компьютеру. Для каждого пользователя сформируйте ключевой носитель. Это могут быть дискета, смарт-карта или электронная таблетка. Список сохраниться в памяти электронного замка. Далее сформируйте список файлов, которые подлежат защите: исполняемые модули приложений, системный библиотеки операционной системы, шаблоны документов Microsoft Word и тому подобное.

После установки в штатном режиме работы замок запросит у пользователя носитель с ключом. Если пользователь входит в список, то аутентификация проходит успешно и происходит запуск операционной системы. При работе замок получает управление от BIOS ПК, однако BIOS некоторых современных компьютерах может быть настроен так, что управление замку не передается. Если у вас возникла такая проблема, проверьте, чтобы ваш замок имел возможность блокировать загрузку компьютера (замыкание контактов Reset, к примеру).

Также существует возможность того, что взломщик может просто вытащить замок из компьютера. Чтобы защититься используйте следующие меры противодействия:

• Пломбирование корпуса, обеспечение отсутствия доступа к системному блоку.

• Существует комплексное средство защиты, когда замок конструктивно совмещен с аппаратным шифратором.

• также существуют замки, способные блокировать корпус ПК изнутри.