Чем опасен вирус троян для компьютера

Компьютерные вирусы — это лишь один из видов угроз безопасности, причем не самый распространенный. Вирусы встречаются довольно редко, так как это неприбыльная ниша для злоумышленников. Шпионские ПО крадут личные данные, которые преступники могут продать на черном рынке, банковские трояны похищают деньги прямо с карты, а программы-вымогатели требуют выкуп.

Вирус устанавливается на устройство в момент запуска зараженной программы или загрузки ПО с зараженного диска или USB-накопителя. Как правило, вирусы никак себя не проявляют, так как они стремятся заразить как можно больше файлов на устройстве, не будучи обнаруженными.

В большинстве случаев код вируса просто заражает новые программы или диски. В конце концов, часто в заранее определенную дату и время, активируется полезная нагрузка вируса. Если раньше он просто стирал данные, теперь вирус чаще всего ворует информацию или участвует в DDoS-атаке (доведение высчилительной системы до отказа) на крупный сайт.

Черви в целом похожи на вирусы, однако они могут распространяться без участия пользователя. Проще говоря, червь создает свою копию на другом компьютере, а затем запускает ее. В 1988 году червь Морриса, первоначально созданный как простой тест для измерения зарождающегося интернета, нанес серьезный ущерб, поразив тысячи интернет-узлов в США.

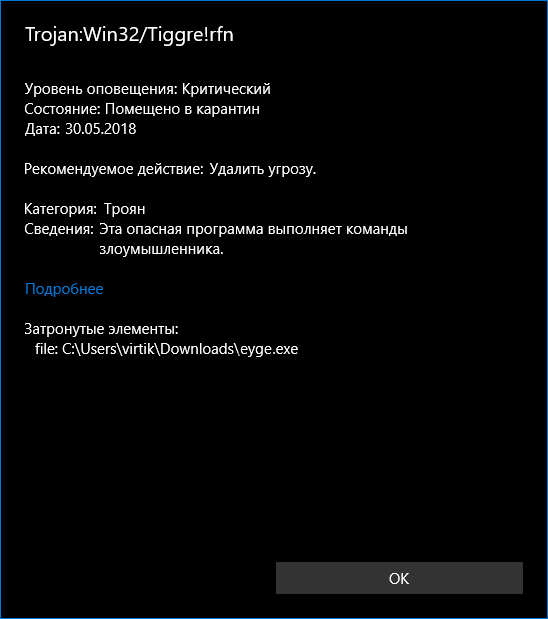

Троянские программы скрывают вредоносный код внутри, казалось бы, полезного приложения так же, как греки скрывали воинов внутри троянского коня. Игра, утилита или другое приложение обычно выполняет заявленную задачу, но в какой-то момент она совершает некие мошеннические операции. Этот тип угрозы распространяется, когда пользователи или сайты непреднамеренно делятся ею с другими.

Троянские программы также могут приносить прибыль своим разработчикам. Банковские трояны, например, создают поддельные транзакции, чтобы опустошить банковские счета жертв. Другие трояны могут красть личные данные пользователей, чтобы мошенники затем смогли продать их в даркнете.

Назначение троянской программы

Как правило, любая троянская программа пишется с определённой целью. В основном это обогащение, шпионаж и сведение личных счетов. От того, к каким вирусам относится троянский конь, вытекают и последствия для конечного пользователя:

- Кража финансовой информации. К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода — ввод дополнительного кода, который присылается посредством СМС или электронной почты.

- Кража информации об аккаунтах. Часто троянские программы пытаются перехватить защищённые личные данные интернет-аккаунтов популярных веб-ресурсов — социальные сети, мессенджеры, сайты знакомств и т. д. В случае успеха злоумышленник начинает вымогать деньги от лица пользователя у его друзей под различными предлогами. Также, страница пользователя может использоваться для перенаправления на определённые сайты.

- Спам. Вредоносное ПО часто применяется для сбора почтовых адресов для последующей рассылки спама.

- Повышение посещаемости ресурса. Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников.

- Накрутка скачиваний файлов. Как известно многие файлообменники платят пользователям за каждое скачивание выложенных ими файлов. Троянская программа может увеличить число подобных загрузок и улучшить финансовое состояние разработчика утилиты.

- Управление компьютером. Заражённое трояном устройство может использоваться для хакерских DDOS атак на различные интернет-ресурсы.

- Уничтожение данных. Удаление ценной информации на компьютере пользователя, а также повреждение некоторых аппаратных составляющих.

- Сбор личных данных пользователей. Статистическая информация по посещаемым сайтам, любимым программам, фильмам, музыке и другим аспектам повседневной жизни пользователей, собранная при помощи троянов, ложится в основу маркетинговых исследований коммерческих компаний.

- Звонки на платные номера. Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера.

Помимо приведённых целей, вредоносное ПО может использоваться в личных целях, например для мести или шантажа. Поэтому, лучше всего иметь как минимум установленный бесплатный антивирус, для избегания проникновения вредителя на компьютер.

Известные примеры

Одним из первых известных троянов, была программа-вымогатель, обнаруженная в реальной среде — AIDS Trojan 1989 года. Этот вредоносный код распространился через тысячи дискет, содержащих интерактивную базу данных о СПИДе. Установленная программа ждала 90 циклов загрузки, после чего шифровала большинство имен файлов в корневом каталоге машины. Программа требовала от потерпевших отправить $189 или $378 на почтовый ящик в Панаме, чтобы вернуть свои данные.

Узнать больше

Еще один пример троянской программы — известная шпионская программа FinFisher (FinSpy). Угроза обладает расширенными возможностями для шпионажа и незаконным использованием веб-камер, микрофонов, отслеживания нажатий клавиатуры, а также способностью удалять файлы. Разработчики этой шпионской программы продавали ее как инструмент для правоохранительных органов, но, считается, что программу использовали и репрессивные режимы. Чтобы скрыть свою истинную цель, FinFisher использует различные способы маскировки. В одной из своих кампаний, выявленных компанией ESET, она устанавливалась как инсталлятор для популярных и законных программ, таких как браузеры и медиа-плееры. Программа также распространялся через электронную почту с поддельными вложениями или поддельными обновлениями программного обеспечения.

Однако трояны не являются угрозой исключительно для компьютеров или ноутбуков. Под прицелом также большая часть современного мобильного вредоносного программного обеспечения, направленного на устройства Android. Примером может быть DoubleLocker — инновационное семейство вредоносных программ, замаскированное под обновление Adobe Flash Player. Угроза проникала на мобильное устройство с помощью служб специальных возможностей, шифровала данные и блокировала экран устройства с помощью случайного PIN-кода. Впоследствии злоумышленники требовали выкуп в Bitcoin для разблокировки устройства и данных.

НА ЧТО СПОСОБНЫ ВИРУСЫ-ТРОЯНЦЫ?

Здесь можно ответить кратко — на все. Вообще, любая самостоятельная разновидность вируса (будь это червь или программа-шпион) попавшая на компьютер под видом безвредного файла, будет считаться троянцем. Возможности вредоносных программ ограничены лишь фантазией и навыками в программировании разработчика.

А целью любых разновидностей вирусов, как правило, является вымогательство или похищение денежных средств, доступ к конфиденциальной информации, использование компьютера жертвы в качестве дополнительной мощности для атаки на крупные серверы, майнинг (добыча) криптовалюты и многое другое.

Объект воздействия троянских программ

Чаще всего цель такого вредоносного агента — обычный ПК и его пользователь, но возможны инциденты и в корпоративной среде. Существует вероятность спам-рассылки с целью заражения множества компьютеров для формирования ботнета. Некоторые троянские программы «вшиваются» в легальное ПО и не мешают его функционированию; таким образом, жертва даже не замечает их действий в системе. Кроме персональных компьютеров, злоумышленник может заразить мобильные устройства с целью шпионажа за жертвой или для кражи ее конфиденциальной информации.

Источником угрозы могут являться файлообменники и торрент-трекеры, на которые злоумышленник загрузил вредоносную программу под видом легального ПО, поддельные веб-сайты, спам-рассылки и т.д. Важное правило для защиты — не переходить по сомнительным ссылкам и не запускать подозрительные программы. Большая часть «троянских коней» успешно обнаруживается антивирусным и антишпионским ПО. Правоохранительные органы могут устанавливать трояны в компьютер или иные устройства подозреваемого с целью сбора информации и улик. Разведка многих стран использует такие средства для шпионажа. Вообще, троянские программы очень распространены из-за того, что существует огромное количество различных инструментов для их создания. Например, есть утилиты, позволяющие добавить вредоносный агент в существующее легальное программное обеспечение.

Пути которые они используют для проникновения в систему

Одна часть троянских программ способна распространяться самостоятельно и заражать систему без ведома пользователя. Другая — должна быть установлена вручную на компьютер, как любое программное обеспечение. На самом деле, существует четыре основных способа, используемых такими паразитами для входа в систему.

Многие трояны распространяются с помощью сообщений электронной почты, файлообменников сети и онлайн чатов (таких как ICQ, AIM или IRC). Они могут прибыть, как полезные приложения, мгновенные сообщения, ссылки в электронных письмах или дополнительное приложения. Эти трояны имеют подозрительные имена, для того чтобы пользователи открыли их. После того как пользователь откроет такое сообщение, троян молча устанавливает себя в системе.

Некоторые трояны могут попасть в систему, используя уязвимость веб-браузера. Их авторы запускают небезопасные веб-сайты заполнены вредоносным кодом или небезопасными рекламными сообщениями. Всякий раз, когда пользователь посещает такой сайт или нажимает на рекламное окно, вредоносные скрипты мгновенно устанавливают паразитов. Пользователь может ничего не заметить, так как угроза не выводит никаких мастеров настройки, диалогов или предупреждений.

Иногда трояны устанавливаются другими паразитами, такими как, черви, бэкдоры и другие. Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.

Некоторые трояны уже интегрированы в конкретные приложения. Даже законные программы могут иметь недокументированные функции, такие как функции удаленного доступа. Вирус который атакует, должен связаться с программным обеспечением, установленным для того, чтобы мгновенно получить полный доступ к системе или взять на себя контроль над определенной программой.

Пароли должны быть сложными и храниться в безопасности

Логины и пароли от различных сервисов представляют большую ценность для злоумышленников и крадутся у пользователей просто в промышленных масштабах. Вы можете и не подозревать, что ваши пароли скомпрометированы, пока не случится попытка входа в ваш аккаунт. Рекомендуется не хранить пароли от важных сервисов в браузере, а запоминать их, или использовать менеджер паролей, например, LastPass.

Пароли обязательно должны быть сложными, содержать буквы в разных регистрах и цифры, и иметь достаточную длину. На вашем почтовом ящике стоит указать резервную почту, на которую придет уведомление о проблемах с главной почтой. Очень пригодится в случае потери доступа к главной почте и автоматическая пересылка всей корреспонденции в резервный почтовый ящик.

Ваша лучшая защита – хорошая резервная копия

Даже самые осторожные пользователи могут заразиться трояном. Лучший способ защитить себя – никогда не оставлять себя полностью зависимым от файлов, хранящихся на вашем компьютере.

Используйте программное обеспечение для резервного копирования, чтобы сделать полную резервную копию вашей компьютерной системы. По крайней мере, убедитесь, что храните важные файлы на внешних жестких дисках, и держите эти диски отключенными от компьютера, когда они вам не нужны.

При полном резервном копировании системы, даже если троянец захватывает вашу систему и хакеры пытаются вымогать деньги, вы можете выполнить полное восстановление системы и навсегда избавиться от троянской программы.