Транки и инкапсуляция

Что такое инкапсуляция? Это «заворачивание» одного фрейма в другой. Инкапсуляция используется тогда, когда нужно передавать несколько vlan’ов через один порт. Происходит это так: на одном конце вланы инкапсулируются, а на другом — «разинкапсулируются» обратно.

В свичах cisco существуют 2 типа инкапсулации: dot1q (укороченная версия IEEE 802.1q) и isl (например, в сериях 19ХХ это единственный доступный тип инкапсуляции) В разных моделях свичей по дефолту используются разные методы инкапсуляции, которые между собой не совместимы. Для примера, в свчиах моделей Cisco Catalyst 2900XL по дефолту стоит isl, а в Cisco Catalyst 2950/60 — dot1q (потому что там нет isl и будет проблематично связать его, например, с 19ХХ). Поэтому, если вы всё настроили, но пакеты не бегают, то проверьте тип инкапсуляции на обеих сторонах.

Что бы посмотреть, какой тип инкапсуляции используется нужно выполнить такую команду:

cisco>show interface switchport

Пример (выполнялось на 290XL):

root-sw>sh int fa0/5 switchport

Name: Fa0/5

Switchport: Enabled

Administrative mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: isl

Operational Trunking Encapsulation: isl

Negotiation of Trunking: Disabled

Access Mode VLAN: 55 (VLAN0055)

Trunking Native Mode VLAN: 1 (default)

Trunking VLANs Enabled: NONE

Pruning VLANs Enabled: NONE

Priority for untagged frames: 0

Override vlan tag priority: FALSE

Voice VLAN: none

Appliance trust: none

Self Loopback: No

Как видим, тип инкапсуляции установлен в isl. Выполним ту же команду на 2950:

delta-sw#sh interface FastEthernet0/2 switchport

Name: Fa0/2

Switchport: Enabled

Administrative Mode: dynamic desirable

Operational Mode: static access

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: native

Negotiation of Trunking: On

Access Mode VLAN: 101 (VLAN0101)

Trunking Native Mode VLAN: 1 (default)

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk private VLANs: none

Operational private-vlan: none

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Protected: false

Appliance trust: none

А теперь, что представляют собой эти инкапсуляции.

ISL — этот тип используется только тогда, когда требуется соединение точка-точка (в настоящее время более не поддерживается, был разработан до принятия стандарта 802.1q), не обрабатывает VLAN’ы, но способно коммутировать фреймы, сформированные по этому стандарту

DOT1Q — используется для multiple соединений. Это укороченная версия от IEEE 802.1q. Так как802.1Q не изменяет заголовки кадра, то сетевые устройства, которые не поддерживают этот стандарт, могут передавать трафик без учёта его принадлежности к VLAN. 802.1Q помещает внутрь фрейма тег, который передает информацию о принадлежности трафика к VLAN’у. В стандарте 802.1Q существует понятие Native VLAN. По умолчанию это VLAN 1. Трафик, передающийся в этомVLAN, не тегируется.

Учитывая, что между собой эти инкапсуляции не совместимы, будем иметь следующее. Для того, что бы связать транком, например 2900XL и 2950 нужно на 2950 принудительно изменить инкапсуляцию на dot1q.

Пример(все настройки выполняем на 2900XL):

root-sw#conf t

Enter configuration commands, one per line. End with CNTL/Z.

root-sw(config)#int fa0/3

root-sw(config-if)#switchport mode trunk

root-sw(config-if)#switchport trunk encapsulation dot1q

root-sw(config-if)#switchport trunk allowed vlan 51,103

Только после этого начнётся нормальный обмен пакетами.

Очень хорошо про инкапсуляции описано здесь.

Дополнение от пользователя Pilferst.

Есть ещё такое понятие как native vlan («родной влан»). По дефолту он vlan1. Для чего он нужен? Суть его следующая: если на порт попадает нетегированый пакет, то ему назначается native vlan.

Native vlan назначается соответствующему порту на коммутаторе:

root-sw#conf t

Enter configuration commands, one per line. End with CNTL/Z.

root-sw(config)#int fa0/7

root-sw(config-if)#switchport trunk native vlan 51

root-sw#sh interfaces fa0/7 switchport

Name: Fa0/7

Switchport: Enabled

Administrative mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: isl

Operational Trunking Encapsulation: isl

Negotiation of Trunking: Disabled

Access Mode VLAN: 55 (VLAN0055)

Trunking Native Mode VLAN: 51 (VLAN0051)

Trunking VLANs Enabled: NONE

Pruning VLANs Enabled: NONE

Priority for untagged frames: 0

Override vlan tag priority: FALSE

Voice VLAN: none

Appliance trust: none

Self Loopback: No

Вот так вот.

Преимущества сетевого оборудования Cisco:

- Обеспечение высокого уровня адаптивности бизнеса за счёт автоматизации сети.

- Автоматическое восстановление данных и их резервирование после возможных сбоев. Отличные показатели параметров надёжности и отказоустойчивости.

- Исключительная производительность беспроводных сетей с высокой плотностью подключения.

- Комплексный подход к контролю нормальной работоспособности сетей и подробное инструктирование по устранению сбоев.

- Минимизация уязвимости в любых точках сети.

- Возможность применения аналитики для оптимизации сетевой производительности, программного обеспечения.

Сетевое оборудование Cisco даёт возможность существенно снизить расходы на эксплуатации сети за счёт их производительности, надёжности и максимальной безопасности.

Cisco что это за программа в компьютере для чего

Часто используемые команды для администрирования сетевого оборудования Cisco.

show version

Показывает наименование модели циски, версию IOS, название и местоположение двоичного образа загрузки IOS (обычно во flash: сжатый файл с названием cMMMM-D-EE.NNN-O.F.bin, где MNO цифры, DEF буквы), распределение и размер ОЗУ, размер NVRAM, размер flash, содержимое конфигурационного регистра.

show startup-config

Показывает содержимое конфигурации, которая применяется при загрузке. Можно скопировать эти данные в буфер обмена и сохранить в файл в качестве бэкапа конфигурации. Этот файл потом можно просто вставить (с небольшими оговорками) из буфера обмена в экран консоли, дать команду wr mem, и этим восстановить конфигурацию (многие программы, автоматически сохраняющие и обновляющие конфигурацию, применяют как раз такой метод).

copy startup-config running-config

Отменяет все сделанные (если были) изменения в конфигурации. То же самое произойдет, если выключить/включить питание (перезагрузить устройство).

copy running-config startup-config

Сохраняет в энергонезависимой памяти все изменения, сделанные в конфигурации. Полный аналог команды write или write memory.

write

Сохраняет в энергонезависимой памяти все изменения, сделанные в конфигурации. Полный аналог команды write memory или copy running-config startup-config.

show flash

Показывает размер, свободное место и содержимое (в виде списка) энергонезависимой памяти, которая работает с точно так же, как диск. На этом диске хранятся файлы, с которых записана IOS и конфигурация циски (startup-config и другие). Файлами можно манипулировать командами IOS.

terminal monitor

Переключает вывод debug-информации с консольного порта (RS232) на консоль, подключенную через сетевой интерфейс.

(no) service password-encryption

Команда, которая показывает пароли enable в конфиге в (открытом)закрытом виде

(no) logging console

Команда, которая (выключает)включает вывод сообщений системного журнала на консоль (RS232)

logging console

Команда, включает вывод сообщений системного журнала на консоль (RS232) определённого уровня (0 меньше всего сообщ. — emergencies System is unusable, 7 — больше всего сообщений — Debugging messages)

logging buffered

Указание сохранять сообщения в ОЗУ для последующего ознакомления

show logging

Вывод сообщений из ОЗУ

show flash: all

Показывает статус flash — сколько занято, свободно, контрольные суммы, сколько банков и их параметры, тип микросхем памяти.

show interfaces

Одна из наиболее часто используемых команд, показывает количество, параметры, состояние интерфейсов и ещё много разной информации. См. “ Расшифровка вывода команды show interfaces ”.

show vlan

Показать существующие vlan и привязку к ним физических интерфейсов.

erase nvram

Очистка конфигурации (startup-config и другая информация), полный сброс энергонезависимой памяти.

configure

Вход в один из разновидностей режима configure — изменение конфигурации. Наиболее часто используемый режим configure terminal (подключение как через консольный порт RS232, так и по сети через telnet или ssh).

end

Полный выход из режима configure. Тот же эффект дает Ctrl-Z.

exit

Шаг назад по дереву конфигурирования (например, выход из реж. конфигурирования одного из интерфейсов).

no vlan n

Удалить vlan n.

(no) shutdown

Административно (включить) выключить сетевой интерфейс.

show vtp status

Показать конфигурацию режима VTP.

vtp mode

Включить требуемый режим работы VTP.

show debugging

Показать накопленную (в памяти) статистику отладки.

undebug all

Полностью выключить отладку.

traceroute aaa.bbb.ccc.ddd

Аналог tracert aaa.bbb.ccc.ddd — показать маршрут до указанного IP.

show process cpu

Показать статистику загрузки процессора (в том числе и каждой задачей).

show process cpu history

Показать статистику загрузки процессора с временнЫми графиками.

who

Показать сеансы администраторов, залогинившихся в терминал циски. Выводит примерно следующее:

Line User Host(s) Idle Location

* 98 vty 0 ciadmin idle 00:00:00 10.50.9.152

Interface User Mode Idle Peer Address

ssh -v 2 -l root a.b.c.d

Подсоединиться к Knopix по SSH версии 2.

no banner login

Удаляет из конфига все строки banner login (приветствие при логине).

show interfaces port-channel n

Показывает состояние канала портов под номером n, какие порты туда входят.

show ip eigrp neighbors

Показывает EIGRP-соседей, какими интерфейсами с ними контакт, номер EIGRP-процесса.

show ip eigrp interfaces

Показывает список интерфейсов, вовлеченных в EIGRP, номер EIGRP-процесса.

show ip eigrp traffic

show ip eigrp topology

Показывает статистику работы EIGRP, номер EIGRP-процесса.

snmp-server community [номер access-листа]

Команда вводится в режиме глобального конфигурирования. Настраивает доступ к внутреннему snmp-серверу для специального ПО (например, чтобы CiscoWorks Device Fault Manager мог собирать статистику о состоянии оборудования). Параметр представляет собой community-string, который используется для аутентификации при подключении. Если указать RW, то будет разрешен полный доступ (чтение и запись) в SNMP базу данных устройства (можно не только считывать состояние, но и менять параметры устройства), если RO, то доступ будет только на чтение. Номер access-листа позволяет отфильтровать нежелательные подключения.

setup

Команда setup привилегированного режима запускает мастера первоначальной настройки.

terminal history size n

Команда, меняющая количество запоминаемых ранее введенных команд (n max 256).

telnet IP-адрес

Команда позволяет подключиться к другой циске. позволяет приостановить сеанс Telnet (не разрывая его) и вернуться к собственной командной строке устройства. Команда disconnect без параметров позволяет разорвать последнее приостановленное соединение, а resume без параметров возобновляет последнее приостановленное соединение.

show diag [номер слота]

Команда показывает подробную информацию о материнской плате устройства Cisco и/или об установленных в слоты адаптерах.

show environment

Команда на некоторых устройствах (чаще дорогих и продвинутых) показывает состояние вентиляторов и температуру устройства, иногда значение питающих напряжений.

show ip interface

Команда показывает подробную информацию об интерфейсах в контексте протокола IP.

show ip sockets

Команда показывает открытые порты и активные соединения устройства Cisco.

show ip traffic

Команда показывает подробную инфо по трафику протоколов IP (много всего, в том числе количество пакетов broadcast и multicast), ICMP, TCP, BGP, IP-EIGRP, PIMv2, IGMP, UDP, OSPF, ARP и об ошибках.

show line

Команда показывает инфо о линиях — интерфейсах специального типа, предназначенных для администрирования. Обычно это последовательная консоль (CTY, console 0 или линия 0), AUX (обычно линия 1) и консоли Telnet (например, VTY 0-181 или линии 18-199).

show line summary

Команда показывает быструю сводку о статистике использования всех линий.

show sessions

Команда показывает информацию приостановленных сессиях Telnet.

show snmp

Команда показывает статистику протокола SNMP (полезно при настройке и проверке работы протокола).

show tcp

Команда показывает подробную статистику о всех открытых соединениях с устройством Cisco

send *

Команда позволяет отсылать сообщение в консоль всех залогиненных пользователей на устройстве.

verify flash:имя_файла_IOS

Команда позволяет проверить целостность файла (проверяются контрольные суммы). Полезно выполнить после копирования IOS во флеш (например, при обновлении IOS-а).

clear ip nat translation *

Очистка таблицы NAT, обычно применяемая при смене правил NAT.

(config)# do команда

Очень полезная команда режима конфигурирования, которая позволяет вводить команды обычного режима (например, do show running-config). Правда, в команде do уже не работает автозавершение команды клавишей Tab и подсказка по вводу ?.

Увеличение эффективности

- Сжатие (data compression).

- Фрагментация канала и чередование (link fragmentation & interleaving) – допустим у нас имеется медленный канал (serial, ага) в который готовится просочиться сочный пакет, содержащий не особо важные данные. На момент когда передача будет начата будет в принципе не важно настроен ли QoS – сочный пакет с радостью займет все предоставленные ему 1500 байт и не пустит крошечный голосовой пакет не смотря не на что. LFI говорит примерно следующее – больше у нас не будет больших пакетов, крошечный пакет голоса, упакованный g.711 должен пролезть no matter what.

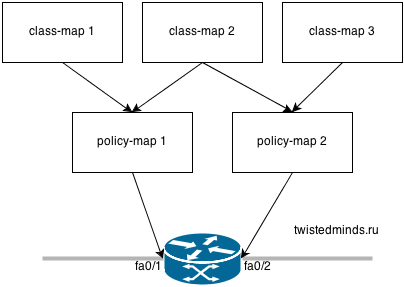

Class map – отвечают за классификацию трафика, позволяя отделить трафик и большим приоритетом от трафика с меньшим. i.e. я хочу выделить http трафик в отдельный класс class-map 2.

Policy map – говорит что делать с трафиком, включенным в входящие в него class map. i.e. я хочу маркировать http трафик определенным тэгом в policy-map 1 и я хочу лимитировать полосу пропускания для http трафика в 64kbps в policy-map 2.

Service policy – применяет policy map на интерфейсе для входящего или исходящего трафика. i.e. я хочу чтобы policy-map 1 маркировала исходящий http трафик на fa0/1, а policy map 2 лимитировала входящий на fa0/2. Одна и только одна service policy может существовать для каждого из направлений на каждом интерфейсе.

Настройка class map

Для class map существуют 2 критерия, по которым они будут работать – match-all (логическое И) и match-any (логическое ИЛИ). По умолчанию создается class-map match-all, означающий что все условия, занесенные в такой class map должны совпасить одновременно для того, чтобы class-map сработала.

Под действие этой class map попадет ICMP трафик с размером пакета от 200 до 400 байт.

Самые наблюдательные из вас успели заметить, что помимо созданной class map ICMP существует еще одна – default, под действие которой попадает весь трафик – это class map по умолчанию. Например мы можем описать голосовой трафик и написать для него определенное правило A, а весь остальной трафик, который нам не интересен, отправится автоматом в class-default и для него будет применено правило B.

Помимо протоколов можно допускать или не допускать к фильтрации сети, хосты, а так же гибко их совмещать в одной class-map с помощью ACL. i.e.:

Под действие такой class map попадут ваши почтовые сервера и SMTP трафик. И на 25 и на 587 порт. Умный IOS сам разберется благодаря Network Based Application Recognition (NBAR).

Настройка policy map

Пришло время рассказать бездушной железке что делать с классифицированным таким образом трафиком. Единственная полезная вещь, которую можно сделать с policy map сразу после создания это добавить к нему class map:

А вот после применения class map как раз и начинается все веселье:

Обратите внимание на изменившееся приглашение.

Бегло пробежимся по опциям:

- bandwidth – гарантирует трафику минимальную полосу пропускания в случае возникновения затора (CBWFQ). Можно устанавливать значения либо жестко, либо в процентах. Последнее решение обладает большей гибкостью, так как позволяет использовать одну и ту же policy map на интерфейсах с разными значениями bandwidth.

- compression – включает сжатие TCP или RTP заголовков для данного трафика, снижая network overhead;

- drop – отбрасывает все пакеты, попавшие под действие class map;

- estimate – позволяет предопределять допустимые пределы задержек или потерь пакетов для данного типа трафика;

- netflow-sampler – в том случае если вам не интересен 100% учет сетевого трафика посредством netflow можно настроить sampler, который будет отправлять 1 flow из n, таким образом снижая количество трафика, льющегося на ваши коллекторы.

- policy / shape – гибкие функции по policing’у и shaping’у трафика;

- priority – гарантирует полосу пропускания (LLQ). Тут внимательный читатель спросит LOLWUT?, покосится на bandwidth, потом снова на priority и снова на bandwidth в попытках найти различия. На самом деле они есть и не маленькие – priority позволяет назначать не только минимальную гарантированную полосу пропускания, но и одновременно максимальную. Более подробно о LLQ можно прочитать тут или, возможно, в следующих статьях.

- queue-limit – команда, позволяющая указать или модифицировать количество пакетов, которые маршрутизатор сможет поместить в очередь.

- random-detect – включает механизм WRED.

- service-policy – позволяет указать другую policy map для построения иерархических (вложенных) политик.

- set – устанавливает различные значения в QoS поля.

Хотелось бы еще раз повторить – это краткое описание опций, подробные разговор о которых является темой не для одной статьи.

Применение policy map

Нет ничего проще. В режиме конфигурации интерфейса с помощью команды service-policy укажите направление и название policy map. Не так уж и трудно, не так ли? 😉

Cisco для новичков. Часть 1.Первоначальная настройка маршрутизатора Cisco

начну с того, что на 18XX 28XX и почих маршрутизаторах 8 серии подключение и первоначальная настройка оборудования осуществляется через консольный порт с разъемом RJ-45, обычно, кабель для настройки идет в комплекте, представляет из себя RJ-45 на RS-232 голубого цвета. Оборудование 19XX 29XX серий помимо консольного порта RJ 45 имеет консольный порт MiniUSB (Что значительно удобнее при настройке оборудования имея под рукой ноутбук с отсутствующим COM портом). Для настройки оборудования через MiniUSB нам понадобится драйвер эмуляции

Далее в Device Manager появится Cisco Serial где можно настроить номер порта.

Установка соединения осуществляется со стандартными значениями – 9600 бод/8 бит данных/1 стоп бит/без проверки четности и контроля прохождения. В Windows – системах вы можете использовать putty, в Linux cu или minicom. В дальнейшем, когда маршрутизатору будет присвоен IP-адрес для настроек будем использовать ssh, но первый раз без консольного подключения не обойтись.

Открываем Putty, выбираем тип подключения Serial порт COM7 ( У меня он COM7) нажимаем 2 раза [Enter] и видим меред собой командную строку с приглашением роутера

Router>

Переходим в превелегированный режим командой enable

Router>enable

Router#

удаляем имеющуюся конфигурацию, находящуюся во флэш-памяти, и перезагружаем маршрутизатор:

Router#erase startup-config

Router#reload

Ждем пока роутер перезагрузится, наблюдая за процессом загрузки в окне консоли, после чего снова переходим в превилигированный режим

Router>enable

Переходим в конфигурационный режим и даем команду hostname:

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname Gw0

Gw0(config)#

Включим режим хранения паролей в файле конфигурации устройства в зашифрованном виде:

Gw0(config)#service password-encryption

Отключим управление маршрутизатором через http и https и CDP

Gw0(config)#no ip http server

Gw0(config)#no ip http secure-server

Gw0(config)#no cdp run

Зададим пароли на подключения через консольный порт

Gw0(config)#line con 0

Gw0(config-line)#password пароль

Gw0(config-line)#login

Gw0(config-line)#exit

И Telnet

Gw0(config)#line vty ? О, сколько он там сказал доступно? 0-1441 значит line vty 0 1441 ))

Gw0(config-line)#password пароль

Gw0(config-line)#login

Gw0(config-line)#exit

Зададим пароль на Enable режим

Gw0(config) enable secret пароль_enable_режима

Перейдем к настройке интерфейса внутренней сети. Если маршрутизатор имеет гигабитные порты то названия портов можно сократить как Gi 0/0 (Gigabit ethernet) , если 100 Мбитные то скорее всего это будут Fa (fast ethernet)

В принципе, если вы сомневаетесь в команде, нажмите TAB — в командной строке команда дописалась? значит норма, не помните что вводить? введите знак вопроса… IOS выдаст вам все доступные команды в данном контексте.

Gw0(config) #interface Gi 0/0

Gw0(config-if)#ip address 192.168.0.1 255.255.255.0

Gw0(config-if)#description LAN

Gw0(config-if)#no shutdown

Gw0(config-if)#exit

Задаем dns-сервера

Gw0(config)# ip name-server 192.168.0.2

Все, маршрутизатор доступен телнетом по 192.168.0.1

Записываем конфигурацию в память командой

Gw0# copy running-config startup config или командой wr

В следующей статье,собственно, мы отключим доступ на маршрутизатор через telnet (Ибо не секюрно ) и настроим доступ к нему используя SSH.