Рекомендации по защите:

вирусы-шифровальщики

Вирусы-шифровальщики представляют собой семейство троянских программ (Trojan.Encoder), которые зашифровывают файлы на жестких дисках персональных компьютеров пользователей, внешних жестких дисках и usb-накопителях, сетевых дисках, облачных хранилищах, web-сайтах, web-серверах — в зависимости от своего механизма действия и от настроек того окружения, в которое попала троянская программа. Шифрованию могут подвергаться отдельные файлы или целые разделы жестких дисков. Чаще всего шифруются изображения, офисные документы и архивы, аудио- и видеофайлы, файлы базы данных 1С.

Шифровальщики подразделяются на те, которым для начала работы необходима связь с командным центром (то есть доступ в Интернет), и на те, которые могут работать в оффлайн режиме. Связь с командным центром может осуществляться для выработки ключей шифрования или передачи информации для последующей расшифровки файлов жертвы.

Содержимое файлов шифруется с помощью симметричных алгоритмов, а ключ шифрования защищается асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник. Используемые шифровальщиком алгоритмы шифрования могут быть самыми разными: DES, RC2, RC4, RC5, RC6, 3DES, Blowfish, AES (Rijndael), ГОСТ 28 147–89, IDEA, Tea, CAST-128, CAST-256, ICE, Twofish, Serpent, MARS, MISTY1 и др.

Ошибка длиной в десятилетия

Как выяснилось, проблема была в уязвимости программного кода операционной системы Windows. Ошибка, которую допустили программисты Microsoft еще в прошлом десятилетии, «аукнулась» пользователям лишь сейчас.

Программная уязвимость позволяет вирусу просто сканировать сети на предмет «открытых» компьютеров, после чего внедряться в них и шифровать информацию с целью требования выкупа.

«Особенность данной атаки в том, что пользователю не требовалось кликать ни на какие ссылки или открывать зараженные файлы. Червь работает автоматически — сам сканирует сеть в поисках жертвы, сам проникает на компьютер», — рассказали в компании Cezurity, занимающейся защитой информации.

По данным других экспертов, вирус распространялся через электронную почту в виде вложений, и для его активации требовалось кликнуть по файлу, чтобы запустить вредоносную программу. Хакеры могли использовать оба пути распространения. Поэтому не стоит забывать — получив по почте письмо от незнакомого человека с непонятными прикрепленными файлами, лучше просто удалить его. Пока вы не скачали файл на компьютер и не открыли его — ничего страшного не произошло.

Борьба с вирусами: что делать если зашифрованы все файлы?

Наверное, каждому из нас хотя бы раз в жизни приходило сообщение на электронный адрес, ICQ или в социальной сети сообщение от незнакомого человека, содержащее ссылку на фото друга или поздравление с каким-либо праздником.

И все вроде бы не предвещает беды, однако, при переходе по внешней ссылке на ваш компьютер попадает вредоносное программное обеспечение о котором вы даже не подозреваете. Позднее вы обнаруживаете, что все ваши файлы зашифрованы и вы не можете получить к ним доступ. Какие меры предпринимать в этой ситуации и есть ли способ вернуть себе то, что принадлежит по праву?

Стоит отметить, что абсолютно не важно, какая версия программного обеспечения установлена на ваш ПК, поскольку Critroni-вирус способен заражать любую современную ОС. Чтобы избавиться от вредоносной программы, необходимо иметь представление о том, что она из себя представляет и каким образом попадает на жесткий диск компьютера.

Определение и алгоритм работы шифровальных вирусов

В наши дни во всемирной сети все большее распространение получает так называемый CTB или Critroni вирусы. Это вредоносное ПО одна из разновидностей распространенных ранее троянов, получивших название CriptoLocker, направленных на проникновение на винчестер и шифрование хранимых на нем данных и вымогание оплаты за них. Инфицированные файлы можно определить по неизвестным для Windows расширениям файлов типа ctbl, xtbl, ctb2 и других, которые не может открыть ни одна программа. Прежде чем приступить к борьбе с вирусом, необходимо понять его алгоритм работы.

Еще одной распространенной категорией вредоносного программного обеспечения, распространенного на просторах интернет, являются трояны типа Ransom.Win32.Shade и Ransom.Win32.Onion. Алгоритм работы этих вирусов схож с принципом действия Critroni, своей областью локального заражения. Чтобы определить, что файлы инфицированы именно этими троянами, необходимо посмотреть какое расширение присвоено файлам. В случае с Ransom к имени файла добавляется приставка xtbl. Заражению подвергаются любые текстовые документы, фотографии, базы данных и другие документы.

При попытке открытия зараженных файлов пользователь получает уведомление о том, что они заражены и для восстановления доступа необходимо произвести оплату на указанный счет или номер телефона. Однако не следует спешить с оплатой, ведь для борьбы с этим видом трояна существует другой способ, который будет рассмотрен далее в этой статье.

Чего лучше не делать при заражении компьютера шифровальным вирусом

Большинство начинающих пользователей при обнаружении Critroni-вирусов устанавливают различные антивирусные программы, позволяющие избавиться от вредоносного ПО. Однако вместе с вирусом эти программы удаляют и инфицированные файлы, которые могут представлять большую ценность для их владельца. Ситуацию усугубляет еще и то, что восстановить потерянную информацию невозможно.

Другая категория юзеров пытается бороться с вирусом, изменяя расширение .xtbl на нормальное. Однако это не дает никаких результатов. Конечно, можно полностью избавиться от зловредной программы отформатировав жесткий диск и переустановив Windows, но это также приведет к потере всей хранимой документации на винчестере. Оказываются бесполезными и специальные программы-дешифраторы, поскольку в основе шифровальных вирусов лежит специальный программный код, нуждающийся в особом подходе.

Какую потенциальную угрозу представляют вирусы-вымогатели для компьютера

Ни для кого не секрет, что ни один из известных на сегодняшний день типов вирусов не принесет никакой пользы вашему компьютеру. Основным предназначением эти программ является заработок денег, путем вымогания их у неопытных пользователей. Помимо этого, в разработке вредоносного программного обеспечения заинтересованы и производители антивирусных программ, ведь именно за их помощью обращаются пользователи в случае столкновения с вирусами.

Так какую же потенциальную угрозу представляют Critroni-вируса для персонального компьютера? В их основе лежит нестандартный программный код, неизвестный большинству бесплатных антивирусных программ, поэтому вылечить файлы им не удастся. Удаление зараженных объектов также невыход, поскольку это приведет и к потере информации, как об этом писалось выше. Единственным выходом для локализации заражения является перемещение инфицированных файлов в специальный карантин.

Срок действия шифровальных вирусов

Если вредоносной программе удалось каким-либо способом пробраться на ваш компьютер и зашифровать ваши файлы, то ручная смена разрешения будет безрезультатной. Алгоритм работы Critroni-вирусов настроен таким образом, что в случае не поступления на счет вымогаемой оплаты, вы можете получать сообщения на электронную почту или различные программы-мессенджеры с угрозами о безвозвратном удалении ваших файлов.

На большинство пользователей такое психологическое давление оказывает существенное влияние и они с покорностью отправляют злоумышленникам необходимую сумму. Однако не многие пользователи задумываются о том, что будет после того, как киберпреступники получают эти деньги. Как правило, они попросту навсегда забывают о своих жертвах, а доверчивые юзеры остаются у разбитого корыта.

Когда указанное время ожидания в программном коде подходит к концу, вирус-вымогатель закрывается, после чего пользователю выводится всплывающее окно, в котором указано, что более подробная информация указана в текстовом файле DecryptAllFile, находящемся в папке документов. Однако не стоит расстраиваться, поскольку еще существует шанс вернуть свою информацию.

Как шифровальные вирусы проникают в операционную систему

Основным способом заражения ОС вредоносными программами являются зараженные сообщения, поступающие на email или другие сайты, часто посещаемые владельцем компьютера. Помимо этого очень часто можно поймать вирус через поддельные флеш-банеры или видеопроигрыватели, размещенные на различных интернет-сайтах.

Как только вирус попадает на жесткий диск компьютера, он активизируется и шифрует все попавшиеся на своем пути файлы. Если вы встретили на винчестере файлы с разрешением .cbf, .ctbl или .ctb2, то можете забыть о них, поскольку они не подлежат восстановлению. Также стоит отметить, что на сегодняшний день нет ни одной антивирусной программы, способной взломать программный код Critroni-вирусов. Если у вас нет специального ключа, то единственный выход — это перемещение инфицированных файлов в карантин или полное их удаление.

Как защитить себя от заражения шифровальным вирусом

На различных тематических интернет-ресурсах содержится большое количество информации по этому поводу, которая на практике оказывается бесполезной. Очень часто в процессе работы за компьютером с ним начинают происходить различные необъяснимые вещи: железо выходит из строя, операционная система выдает множество ошибок или операционную систему заражает вредоносное программное обеспечение. Как правило, это происходит при написании диплома или составлении квартальной отчетности на работе. Чтобы обезопасить себя от непредвиденных поворотов судьбы, желательно хранить резервную копию важной документации.

Однако не менее важным аспектом является и защита компьютера от вирусов. Для этого необходимо защитить свою операционную систему хорошим антивирусом, а также активирован и правильно настроен брандмауэр Windows, отвечающий за вашу безопасность во время работы в сети. Также необходимо соблюдать несколько главных правил: не скачивать подозрительные программы с сомнительных сайтов, не переходить по неизвестным ссылкам, прикрепленным в сообщении от неизвестных адресатов.

Помимо этого для защиты своей информации от вредоносного программного обеспечения рекомендуется производить периодическое резервное копирование всех данных, с помощью которых можно без особых проблем восстановить утерянные файлы.

Методы лечения инфицированных файлов от вирусов-вымогателей

Если вы по неосторожности стали жертвой вируса-вымогателя, зашифровавшего ваши персональные данные, необходимо попытаться вернуть доступ к ним. Для этого существует несколько простых способов лечения инфицированных вредоносным программным обеспечением объектов, которые мы рассмотрим далее в этой статье.

Одним из наиболее надежных в наши дни и проверенных временем методов является резервное копирование, позволяющее восстановить личную информацию в случае шифрования файлов.

Программное восстановление файлов. Принцип работы шифровальных вирусов основан на том, что вредоносная программа копирует файл, заражает его, внося свой программный код в код операционной системы, а оригинал удаляет. Таким образом, восстановить его нет никакой возможности. Однако при помощи некоторых утилит можно создать резервные копии еще не зараженных вирусом файлов. Стоит учитывать, что чем дольше на вашем компьютере орудует шифровальный вирус, тем больше информации впоследствии будет утеряно.

Восстановить зараженные файлы с расширением vault можно при помощи теневых томов копий. Иными словами, есть небольшая вероятность того, что некоторые оригиналы зараженных файлов все-таки останутся не удаленными и их впоследствии можно будет восстановить. Хоть вероятность этого и невелика, однако, она существует и может сыграть вам на руку.

Помимо этого, с развитием интернет-технологий и методов хранения данных, в наши дни существует множество файлообменников и облачных хранилищ данных, позволяющих хранить важные файлы и документы на виртуальных дисках. Система безопасности на них значительно выше и вероятность их инфицирования значительно снижается.

Программная защита персонального компьютера от заражения вредоносным ПО

Защитить свои файлы от инфицирования вирусами можно и при помощи встроенных в операционную систему Windows специальных редакторов локальной политики. Они позволяют ограничить доступ к файлам посторонних программ, в результате чего шифровальный вирус при попытке заражения документа не сможет получить к нему доступ и заразить его.

Восстановление инфицированных файлов

Если ваши файлы были зашифрованы Critroni-вирусом, то нет смысла пробовать восстановить их при помощи антивирусных программ, поскольку ни одному современному антивирусу это не под силу. Однако эти программы позволяют локализовать область заражения и полностью удалить вредоносное программное обеспечение с компьютера.

Если вы не создали резервную копию данных или не поместили ценные документы на виртуальный диск облачного хранилища, то остается только один выход: перечислить необходимую сумму денег на счет вымогателя. Тем не менее нет стопроцентной гарантии того, что киберпреступник пришлет вам ключ, с помощью которого можно деактивировать вредоносную программу и возобновить доступ к зашифрованным файлам.

Как искать инфицированные файлы

Для того чтобы распознать все инфицированные вирусом файлы, необходимо перейти по такой директории: «Мои документы».html или «C:»»Пользователи»»Все пользователи».html. В этом html-листе содержится подробная информация обо всех выполняемых операциях и инфицированных файлах.

Как заблокировать Critroni-вирус

При малейшем подозрении о заражении компьютера вирусом, первым делом, необходимо перейти в безопасный режим работы в сети. Для этого в операционной системе Windows предусмотрена клавиша F10.

В том случае, если шифровальный вирус уже успел зашифровать часть ваших файлов в один из неизвестных операционной системе форматов, то расшифровать их будет практически невозможно. Однако если нанесенный вирусом ущерб не слишком велик, то его деятельность можно заблокировать при помощи политики ограничения доступа программ.

Запись опубликована 01.07.2015 автором katrinas11 в рубрике Антивирусы. Отблагодари меня, поделись ссылкой с друзьями в социальных сетях:

Если вы обнаружили зашифрованные файлы у себя на компьютере:

Что делать с самим вирусом?

Самостоятельные действия с зашифрованными файлами

Опыт общения с техподдержкой антивируса, чего ждать?

Обращение в полицию

Позаботиться о мерах предосторожности в дальнейшем (см предыдущий раздел).

Если ничего не помогло, может стоить заплатить?

Расшифровываем зашифрованные файлы

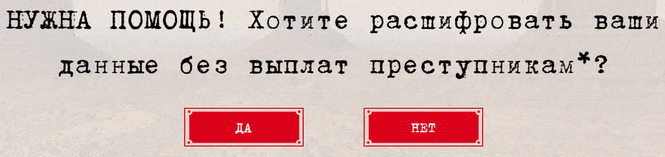

Итак поймали вирус который успел зашифровать все документы и необходимо их вылечить. В этом нам поможет Крипто шериф.

Есть на просторах интернета сайтик крипто шериф, который создавался усилиями нескольких антивирусных лабараторий и другими компаниями для нашей с вами спокойной жизни. Ссылки в конце статьи.

Каждый 100 компьютер подвергался или будет подвергаться неприятному вирусу который умудряется наши файлы с документами шифровать. Для недопушения этого мы конечно же не ставили у себя в операционной системе Windows патч (обновление) MS17-010 что это за обновление можите почитать тут и какие последствия без него и не важно какая система окон у вас стоит даже официальная или нет это обновление должно быть. Так же мы моли запустить вирус сами скачав с электронной почты непонятное письмо (в основном оно сзязано с бух доками или обновлением от антивирусных лабораторий).

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов;

— Чистить или лечить машину чем либо: удалять/переименовывать какие-либо файлы, чистить почту, временные файлы и т.д.

— ОСОБЕННО. не стоит удалять текстовик с требованиями

Заходим на крипто шерифа. Выбираем «Да» мы не хотим платить выкум а хотим расшифровать файлы.

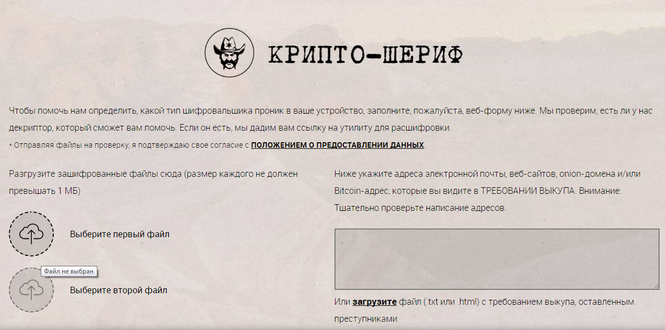

Тут у нас есть два варианта для определения зловреда.

В первом варианте нам надо найти пару индетичных файлов до заражения и после. Как правило целый файл до заражения у нас будет висеть в почте ведь мы ведем переписку и есстественно отправляем или принимаем документы, ну или есть копия на флешке. Если да то загружем их в «Выберите первый файл» и «выберите второй файл».

Другой вариант это загрузить текстовый файл с требованием выкупа (тот который после заражения у нас появился на рабочем столе или диске C:требование.txt ). Жмем проверить если нам сопутствует удача то получим файл для расшифровки .

Итак для лечения компьютера переходим для начала со здоровой машины на следующие сайты и внимательно читаем.

Можно обратиться к лаборатории касперсского в раздел Утилиты для лечения. Там мого интересных и необходимых утилит не только от вирусов шифровальщиков. Но полезны тем что направлены на определенный тип вируса для его уничтожения

Есть довольно интересный ресурс — Персональный сайт Владимира Мартьянова http://vmartyanov.ru/ но больше для понимания, что поймали и что делать.

Можно еще попробовать восстановить файлы из теневых копий программы или удаленные.