Программы шпионы: лучший софт слежения за компьютером в офисе и дома

Программы слежения за компьютером, или как их еще называют – программы шпионы, устанавливаются системными администраторами на служебные ПК по распоряжению руководителями предприятий. Целью установки шпионского ПО является контроль за эффективностью проведения рабочего времени и рациональностью использования оборудования предприятия. В меньшей степени программы слежения за компьютером используются в частном порядке: родительский контроль и слежение за личной жизнью домочадцев. Но и этот способ применения шпионских утилит набирает популярность среди населения.

Шпионский софт не стоит путать с троянским, дело в том, что он абсолютно безопасен для работы оборудования, передает данные только контролирующему лицу и не ведет никакую другую вредоносную деятельность по отношению к пользователю компьютера, на который установлена программа шпион. Однако разработчики не исключают тот факт, что их полностью легитимная программа может быть приобретена и установлена на личный ПК без ведома пользователя, с целью преследования корыстных целей. При этом стоит помнить, что установленная программа, может никак себя не проявлять, т.е пользователь может и не подозревать о стороннем контроле над его действиями.

Neo Spy

Разработчики Neo Spy потрудились над тем, чтобы максимально расширить функционал данной программы. Список доступных функций даже в бесплатной версии удовлетворит самого требовательного пользователя. Какие функции шпионажа доступны:

- Контроль за компьютерной деятельностью пользователя, временем запуска и продолжительностью работы программ.

- Функция «keylogger» — считывание порядка нажатия клавиш и последующее сохранение в файл. В документе отображается все, что набирал пользователь — переписки, пароли, вводимые данные.

- Снимки с экрана монитора — еще одна возможность детализировать информацию о работе пользователя. Стандартные настройки позволяют делать скриншоты с экрана с частотой 1 изображение за 12 секунд (допустимый минимум 1,2 секунды), при этом отрисовывая поведение курсора. Также доступен просмотр экрана в онлайн режиме.

- Подключение к вебкамере при наличии интернета. Это прекрасная возможность охранной функции, родительского контроля, мониторинга действий обслуживающего персонала.

- Отчеты о посещаемых пользователем сайтах.

- Отслеживание GPS-координат устройства (ноутбук, смартфон, планшет), на котором установлен Neo Spy. Эта опция позволит знать в любой момент времени о местоположении ваших близких или сотрудников. В случае кражи устройства, его местоположение можно отследить, а лицо вора сфотографировать или записать на видео.

Это лишь неполный функционал одной из лучших, по мнению пользователей, программ-шпионов. По настоятельным рекомендациям разработчиков Neo Spy, при установке контроля над сотрудниками, последних необходимо поставить в известность. Это делается из этических соображений, разумеется. Цены, в зависимости от версии, колеблются в пределах 820-1990 рублей.

Преимущества Neo Spy:

- широкий функционал;

- русифицированный интерфейс;

- абсолютно скрытый режим работы.

Основные сценарии использования

- Подрастающее поколение получает доступ к широкому многообразию электронных устройств – от планшетов до смартфонов всевозможных производителей. Поэтому родителям приходится следить за тем, как дети пользуются гаджетами.

- Стоит отдельно упомянуть об угрозе со стороны инсайдеров, когда сотрудники похищают коммерческие секреты организаций, в которых работают.

- Более того, мобильные трекеры помогают отслеживать местонахождение устройств. И зачастую это единственное, что помогает найти украденный iPhone, от которого не удается получить никаких сигналов.

Это одно из лучших шпионских приложений; доступно для множества устройств: iPad, iPhone, iPod, Windows и Mac. За mSpy придется заплатить $29.99 в месяц. Компания-разработчик описывает свое детище как самый удобный способ для родителей, которым нужна информация с электронных устройств их детей.

Основные функциональные возможности:

- Мониторинг текстовых сообщений

- Мониторинг звонков

- Мониторинг почты

Вы можете анонимно просматривать данные почты, Skype, Facebook, SMS, Telegram, Tinder, Viber, WeChat, WhatsApp и практически все другие современные средства коммуникации, а также контакты, адресные книги, календари, историю в браузерах (даже в режиме инкогнито).

В этой разработке больше функций, чем в других системах. Например, в HIGHSTER нет возможности отследить почту, в FLEXYPSY такая функция есть, но найти ее сложнее.

HIGHSTER и MSPY – единственные приложения, которые показывают IP-адрес удаленного устройства и его местонахождение.

Для доступа к удаленным устройствам нужно интернет-соединение. Но некоторые программы в этом отношении работают лучшем, чем другие. Так, MSPY и HIGHSTER собирают данные даже если нет активного подключения; полученная информация отправляется позже, по запросу. А вот, к примеру, MOBYSTEALTH и FLEXYSPY неактивны без сетевого подключения.

Конечная записка

Вот и все. Все, что нужно, — это три простых шага. Теперь, когда вы можете шпионить за компьютером вашего сына, дочери или сотрудника, не зная об этом.

1. Что такое мониторинг платных компьютеров?

Pay Computer Monitoring — это онлайн-платформа для взлома компьютеров. Физические лица могут посетить сайт службы и оплатить взлом компьютера.

2. Является ли слежка за чьим-либо компьютером по какой-либо причине незаконным?

При этих двух обстоятельствах шпионить за другим компьютером законно:

- Родительский контроль: Родители хотят убедиться, что ребенок не злоупотребляет компьютером.

- Мониторинг сотрудников: Владельцы компаний могут размещать шпионское ПО на объектах компании для повышения эффективности.

Другие ситуации, такие как поимка мошенника, поимка преступников, кража личной или деловой информации, как правило, незаконны.

CleverControl

Это облачное решение для удаленного контроля персонала.

С помощью CleverControl можно в реальном времени наблюдать за экранами компьютеров работников из любой точки мира. Программа с функцией отслеживания поисковых запросов показывает, какие приложения открывают сотрудники и какие сайты они посещают.

Приложение позволяет записывать звук, видео и нажатие клавиш на клавиатуре, а также делать скриншоты экранов. Кроме того, программа фиксирует использование принтера, флешки и других устройств, что предотвращает утечку внутрикорпоративной информации.

Облачное решение с удаленным доступом через веб-аккаунт, для работы которого не требуется выделенный сервер

Быстрая установка и простые настройки. Чтобы использовать программу, не требуются специальные навыки в IT-сфере

Приложение работает на компьютерах сотрудников в скрытом режиме. При необходимости его можно дистанционно удалить из учетной записи.

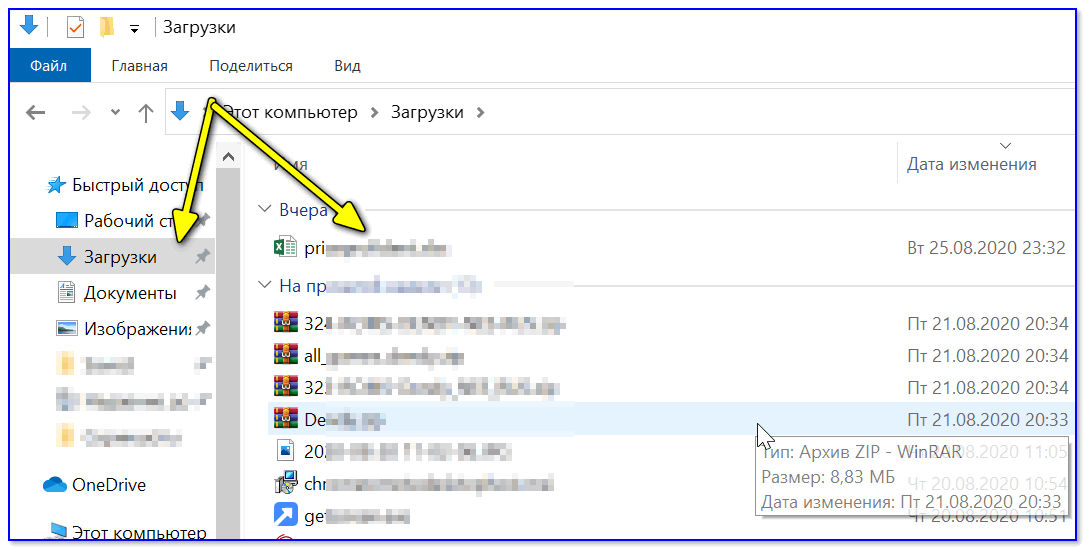

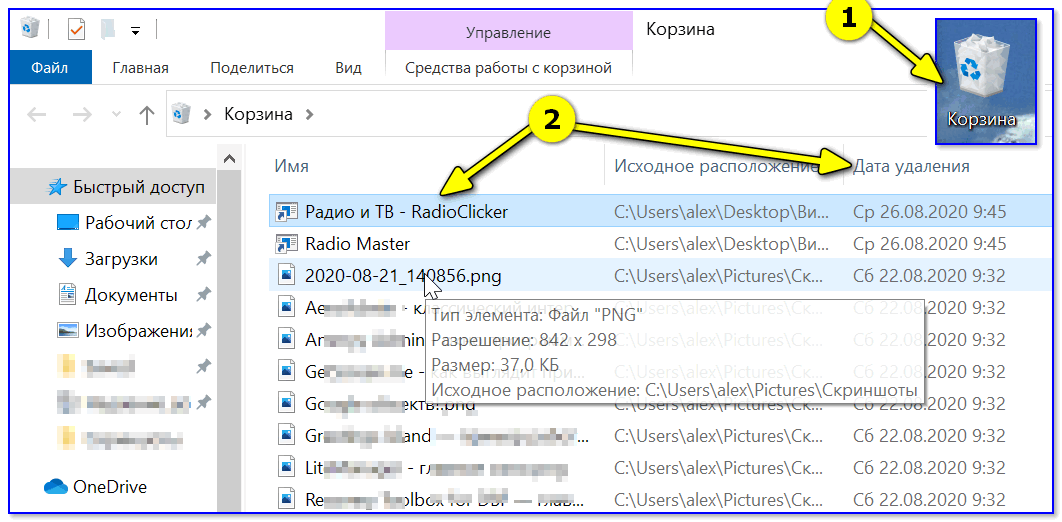

Совет 5: просматриваем корзину, каталог загрузок

Многие пользователи (чаще всего) не обращают внимание на системные «каталоги»: «Загрузки» и «Корзина» . А ведь в них могут остаться определенные файлы и документы, с которыми работали за ПК.

Папку «загрузки» можно открыть, нажав на Win+R, и использовав в меню «Выполнить» команду: shell:downloads.

Чтобы открыть корзину (даже если ее значка нигде нет): нажмите Win+R, и используйте команду Shell:RecycleBinFolder.

Что такое и зачем нужны кейлоггеры?

О том, что это такое, думаю, Вы догадались и сами. Как правило, они представляют собой некую программу, которая скрыто (хотя это не всегда так) устанавливается на компьютер жертвы, после чего фиксирует абсолютно все нажатия на клавиатуре на данным узле. При этом помимо самих по себе нажатия обычно фиксируется: дата-время нажатия (действия) и программа, в которой эти действия были выполнены (браузер, в том числе адрес сайта (ура, сразу видим, от чего пароли!); локальное приложение; системные службы (в т.ч. пароли входа в windows) и т.д.).

Отсюда сразу видна одна из проблем: я заполучио на пару минут доступ к компьютеру своей соседки и хочу заполучить её пароль от ВК! Установил чудо-программку и вернул комп. Как же мне потом смотреть пароли? Снова искать способ забрать у неё комп? Есть приятная новость: как правило, нет. Большинство кейлоггеров способно не только хранить всю накопленную базу действий локально, но ещё и пересылать её удалённо. Вариантов отправки логов существует масса:

- Фикситрованный e-mail (может быть несколько) — самый удобный вариант;

- FTP-сервер (у кого он есть);

- SMB-сервер (экзотика, да и не очень удобно).

- Фиксированная флешка (вставляешь её в USB-порт компьютера жертвы, и все логи копируются туда автоматически в невидимом режиме!).

Зачем же всё это нужно? Думаю, ответ очевиден. Помимо банальной кражи паролей, некоторые кейлоггеры умеют ещё ряд приятный вещей:

- Логирование переписки в заданных соц. сетях или мессенджерах (напр, Skype).

- Съёмка скриншотов экрана.

- Просмотр / съемка данных с веб-камеры (что может быть очень интересно).

Анализируем файлы журналов

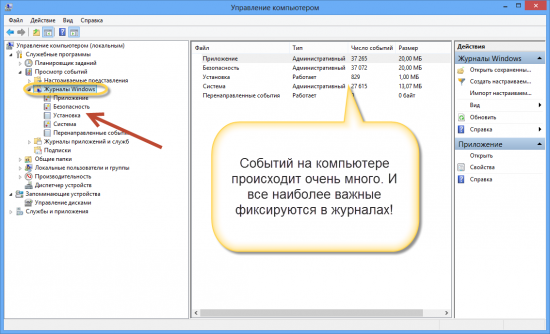

Журналы Windows содержат довольно много информации о работе пользователей, ходе загрузки операционной системы и ошибках в работе приложений и ядра системы. Вот туда мы и заглянем в первую очередь.

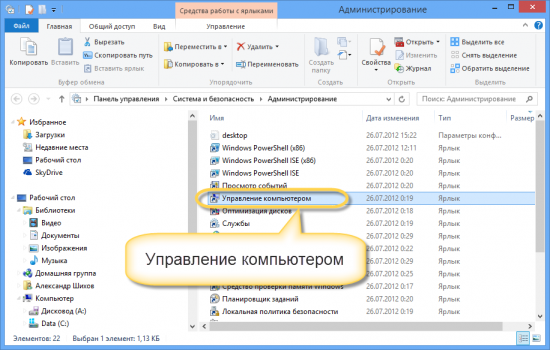

Откройте «Панель управления» (Control Panel), найдите пункт «Администрирование» (Administrative Tools) и выберите «Управление компьютером» (Computer Management).

Здесь вы увидите «Просмотр событий» (Event Viewer) в левой навигационной панели. Вот в этом пункте меню и находятся «Журналы Windows». Их несколько: Приложение, Безопасность, Установка, Система.

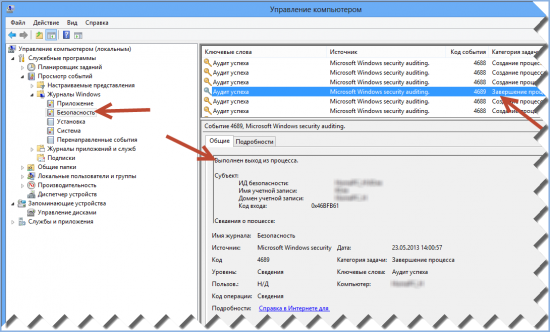

Журнал безопасности

Нас сейчас больше всего интересует журнал безопасности. Он обязательно содержит информацию о входе в систему всех пользователей. Найдите запись о вашем последнем выходе из системы. А все записи журнала, которые будут расположены между вашим последним выходом и сегодняшним входом — это следы деятельности другого лица.

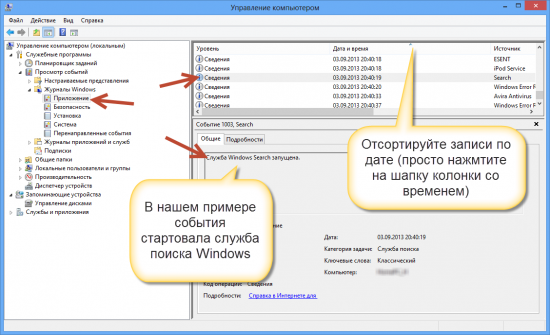

Журнал приложений

Теперь перейдем к журналу приложений. Он тоже очень важен для нашего маленького расследования. Этот журнал содержит информацию о приложениях, которые были запущены в наше отсутствие. Для подтверждения факта, что не вы эти приложения запускали, ориентируйтесь на время события.

Итак, анализируя два этих журнала, вы точно определите не только сам факт входа под вашим именем в ваше отсутствие, но и определите приложения, которые запускал этот неизвестный.

Похожие статьи про восстановление данных:

Полезные программы для вашего ПК в 2019 году

После установки операционной системы первое что приходит в голову большинства пользователей — .

Как определить состояние жесткого диска — атрибуты S.M.A.R.T

В этой статье мы рассмотрим S.M.A.R.T.-атрибуты жесткого диска, по которым вы легко сможете определи.

Топ 5 программ по восстановлению данных на ПК

Потеря данных на ПК — ситуация, рассказом о которой уже сложно кого-либо удивить. Все дело в т.