Удаленный рабочий стол: разрешение доступа к компьютеру извне его сети

При подключении к своему компьютеру с помощью клиента удаленного рабочего стола вы создаете одноранговое подключение. Это означает, что требуется прямой доступ к компьютеру (иногда его называют «узлом»). Если вам нужно подключить к компьютеру извне сети, в которой он работает, необходимо разрешить этот доступ. Доступно несколько вариантов: использовать перенаправление портов или настроить виртуальную частную сеть (VPN).

Перенаправление портов просто сопоставляет порт для IP-адреса маршрутизатора (вашего общедоступного IP-адреса) с портом и IP-адресом компьютера, к которому необходимо получить доступ.

Конкретная последовательность действий для включения перенаправления портов зависит от маршрутизатора, который вы используете, поэтому необходимо найти в Интернете инструкции для своего маршрутизатора. Общие сведения об этих действиях см. на странице wikiHow How to Set Up Port Forwarding on a Router (Как настроить перенаправление портов на маршрутизаторе).

Прежде чем сопоставить порт, потребуется следующее.

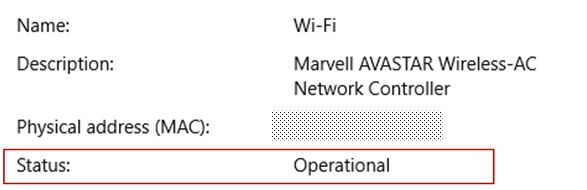

Найдите его, выбрав Параметры Сеть и Интернет > Состояние > Просмотр свойств сети. Найдите конфигурацию сети с состоянием «Работает» и получите IPv4-адрес.

Общедоступный IP-адрес (IP-адрес маршрутизатора). Существует много способов узнать его. Можно выполнить поиск «my IP» (в Bing или Google) или просмотреть свойства сети Wi-Fi (для Windows 10).

Номер сопоставляемого порта. В большинстве случаев это 3389 — порт по умолчанию, используемый подключениями к удаленному рабочему столу.

Административный доступ к маршрутизатору.

Вы открываете доступ к компьютеру из Интернета, что не рекомендуется. Если это необходимо, обязательно задайте для своего ПК надежный пароль. Предпочтительнее использовать VPN.

После сопоставления порта вы сможете подключаться к компьютеру узла извне локальной сети, подключаясь к общедоступному IP-адресу маршрутизатора (см. второй пункт выше).

Вы можете изменить IP-адрес маршрутизатора. Ваш поставщик услуг Интернета (ISP) может назначить новый IP-адрес в любое время. Чтобы избежать этой проблемы, рассмотрите возможность использования динамических DNS-имен. Это позволит подключаться к компьютеру с помощью легко запоминающегося доменного имени, а не IP-адреса. Маршрутизатор автоматически обновит службу DDNS, если IP-адрес изменится.

В большинстве маршрутизаторов может определить, какой исходный IP-адрес или исходная сеть может использовать сопоставление портов. Поэтому, если известно, что вы собираетесь подключаться только с работы, можно добавить IP-адрес для своей рабочей сети. Это позволит избежать открытия порта для всего Интернета. Если на узле, которые вы используете для подключения, используется динамический IP-адрес, задайте ограничение источника, чтобы разрешить доступ из целого диапазона адресов, определенного поставщиком услуг Интернета.

Также рассмотрите возможность настройки статического IP-адреса на своем компьютере, чтобы внутренний IP-адрес не менялся. Если это сделать, то перенаправление портов маршрутизатора всегда будет указывать на правильный IP-адрес.

Openvpn удаленный доступ к компьютеру

Подключение через OpenVPN — Справочная информация

OpenVPN — средство для организации защищенного канала для подключения к удаленным сетям через публичные сети. Для доступа к внутренней государственной сети Республики Татарстан (ГИСТ — Государственная интегрированная сеть телекоммуникаций) необходимо:

Скачать дистрибутив OpenVPN с официального сайта и установить.

Иметь учётную запись с разрешением на удалённое подключение.

Настроить OpenVPN-клиент на локальном компьютере.

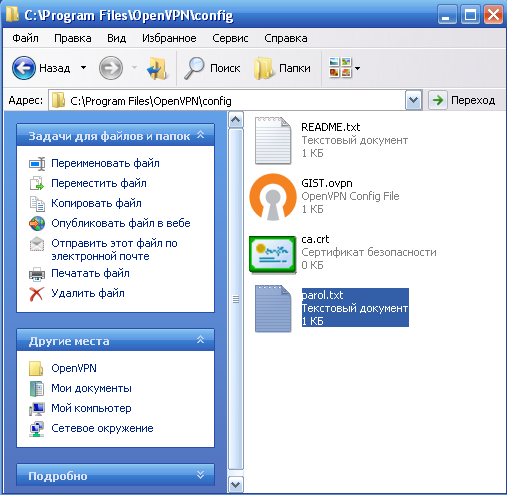

Для настройки вам необходимы файлы:

Данные файлы необходимо положить в папку Program FilesOpenVPNconfig (Program Files(x86)OpenVPNconfig, если используется 64-битная версия ОС Windows)

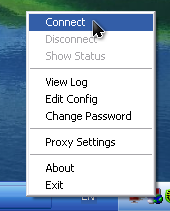

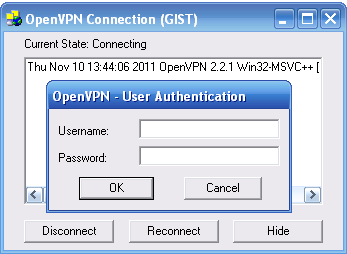

Если все вышеперечисленное выполнено, то подключение выполняется через приложение «OpenVPN GUI» , ярлык которого будет на рабочем столе после установки. После его запуска, в пространстве уведомлений на панели задач, появится иконка приложения, правый щелчок мышью на ней вызывает контекстное меню. В этом меню следует выбрать появившееся подключение «GIST» , или же «Connect» в случае, если у вас это единственное подключение. После этого у вас будет запрошены имя пользователя и пароль, которые необходимо будет вводить каждый раз при подключении.

Замечание: в операционных системах Windows Vista, Windows 7, необходимо запускать приложение «OpenVPN GUI» с повышением привилегий до администраторских, для этого выполняйте запуск от имени администратора (щелчок правой кнопкой на ярлыке при нажатой клавише SHIFT и выбрать пункт Запуск от имени Администратора )

К сведению: Чтобы не вводить каждый раз пароль для доступа к удаленной сети, необходимо:

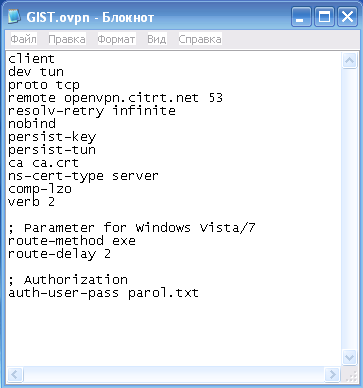

внести изменения в файл конфигурации: в последней строке дописать после auth-user-pass имя файла, содержащего логин и пароль.

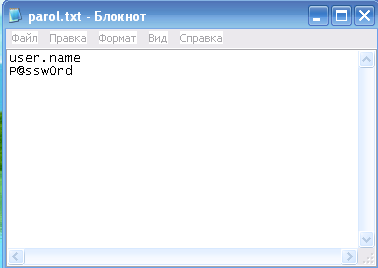

создать текстовый файл из 2х строк, в первой строке логин , во второй строке пароль

создаем файл с именем: parol.txt со строками:

кладем файл в папку config, где лежит GIST.ovpn

вносим изменения в файл GIST.ovpn:

После этого при выборе подключения вы не увидите приглашение о вводе логина/пароля, а подключение будет установлено. Недостатком этого способа является то, что пароль и логин будут хранится в файле в не зашифрованном виде, что может привести к разного рода нежелательным последствиям.

К сведению: Если планируете запускать vpn из под пользователя, не обладающего

Возможности ПО

Используя программу OpenVPN, работающее на основе интернета, владелец объединяет те же сервера или рабочие станции в одну, защищенную виртуальную сеть. OpenVPN позволяет задействовать в работе не только офисные ПК, но и подключать компьютеры пользователей, работающих удаленно, в других городах и даже странах. Подобный принцип работы очень удобен для пользователей-фрилансеров или удаленных сотрудников компаний, а также служит оптимальным вариантом для сообщения региональных представительств одной компании, находящихся на значительном расстоянии друг от друга.

Сетевые настройки сервера и клиентов SoftEther VPN

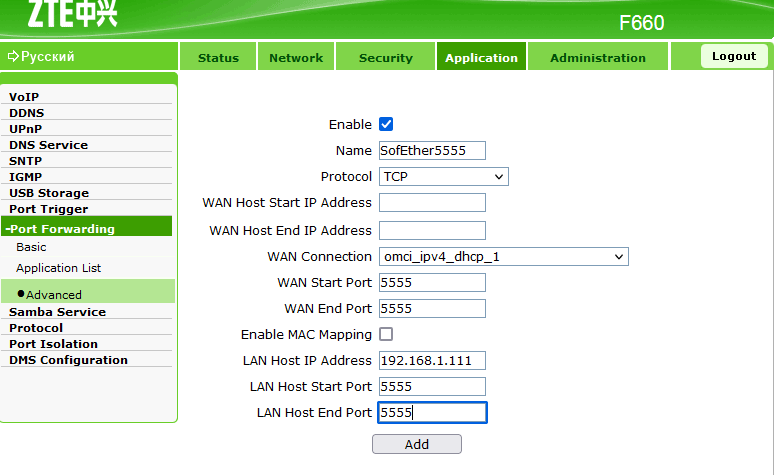

Для SoftEther VPN Server в самом простейшем случае достаточно иметь один порт, к которому подключаются клиенты через сеть Интернет. Для примера возьмем порт 5555 . В том случае, когда сервер находится за NAT, необходимо обеспечить перенаправление WAN соединения на нужный IP-адрес и порт сетевого интерфейса LAN сервера. Например, с помощью правила для распространенного GPON-роутера ZTE ZXA10 F660:

При подключении к порту 5555 на интерфейсе глобальной сети Интернет (WAN, c ”белым” IP) будет выполнено перенаправление подключения на порт 5555 сервера SoftEther VPN с адресом 192.168.1.111.

Для небольших организаций, которым требуется обеспечение дистанционной работы сотрудников, в качестве бюджетного варианта можно воспользоваться развертыванием SoftEther VPN Server на арендуемом VPS/VDS – сервере с приемлемой пропускной способностью.

В случае, когда SoftEther VPN Server устанавливается на рабочих станциях , можно воспользоваться виртуальным DHCP сервером, имеющимся в составе VPN-сервера. Кроме того, при необходимости, внешний интернет — трафик клиентов можно направить через NAT сервера. Такой режим нередко используется для смены IP-адресов пользователей в глобальной сети Интернет.

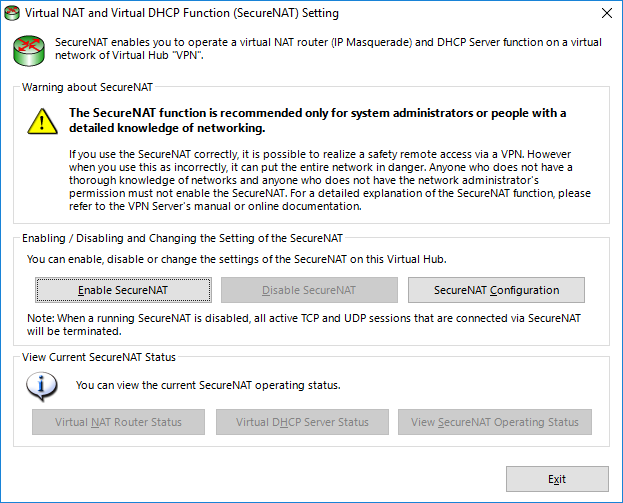

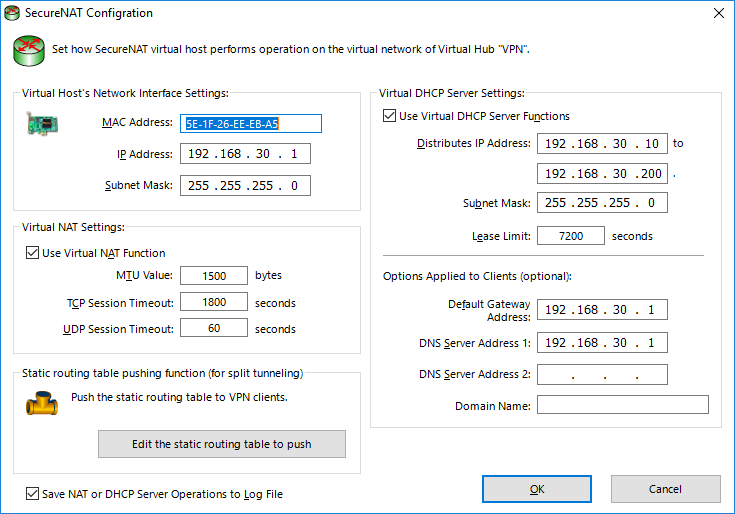

По условиям задачи, клиенты должны получать сетевые настройки автоматически по DHCP. Для этого нужно подключиться к серверу и выбрать настройку управления виртуальным концентратором Manage Virtual Hub — Virtual NAT and Virtual DHCP Server (SecureNAT)

Необходимо включить кнопку Enable SecureNAT , подтвердить желание его использовать, а затем — Secure NAT Configuration

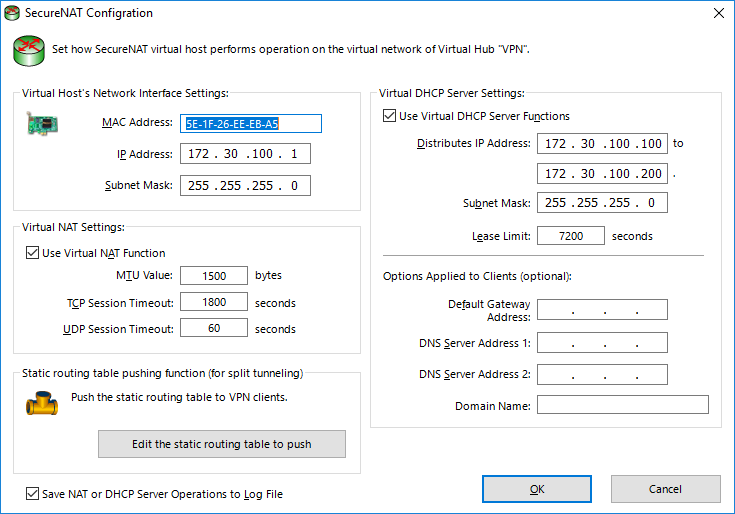

Раздел Virtual Host’s Network Interface Settings позволяет настроить сетевой интерфейс, который будет обслуживать подключенных к серверу клиентов. По условиям задачи необходимо, чтобы пользователи получали IP-адреса в диапазоне 172.30.100.101 — 172.30.100.200. Поэтому, меняем IP – адрес 192.168.30.1 на 172.30.100.1. Маску и прочие настройки оставляем без изменений.

Переходим в раздел Virtual DHCP Server Settings и изменяем диапазон раздаваемых клиентам IP-адресов (Distributed IP Address) от 172.30.100.101 до 172.30.100.200. Маску подсети (Subnet Mask), естественно, оставляем без изменений. Параметр Lease Limit определяет предельное время аренды IP-адреса в секундах для подключающихся клиентов. В течении этого времени клиенты будут получать один и тот же IP. Если за время, превышающее Lease Limit , подключений от клиента не было, то при очередном подключении он получит новый IP-адрес.

Options Applied to clients (optional) — необязательная настройка, определяющая в качестве шлюза по умолчанию сетевой интерфейс, обслуживающий подключения VPN-клиентов. Если эта настройка выполнена, то при подключении клиентов к VPN-серверу, весь Интернет-трафик пойдет через SoftEther VPN Server. В качестве шлюза по умолчанию ( Default Gateway Address ) нужно установить 172.30.100.1 и указать адрес серверов DNS, которые будут обслуживать клиентов ( DNS Server Address 1 . 2 , например, адрес самого сервера, публичный DNS Google – 8.8.8.8 и 8.8.4.4, или любой другой адрес доступного DNS-сервера. Если удалить шлюз по умолчанию и настройки DNS, то интернет-трафик клиентов будет маршрутизироваться через шлюз по умолчанию заданный сетевыми настройками локального интерфейса, а VPN-трафик – через SoftEther VPN Server.

Особенности

Программное обеспечение на базе одноименной технологии, служащее для организации защищенных каналов связи с применением библиотеки OpenSSL. Благодаря применению аппаратного ускорения при кодировании, возможностям использования различных алгоритмов шифрования и подключения функции пакетной аутентификации Open VPN часто задействуется крупными компаниями при построении защищенных VPN-туннелей.

Разделение по потребностям

Отдельное ПО для серверной, клиентской части и Web-интерфейса

Анонимность

Шифрование информации, сокрытие IP-адреса

Безопасность

Генерирование уникального ключа для каждой сессии

Сжатие данных

Экономия трафика за счет архивации информации при обработке

Кроссплатформенность

Возможность применения сервиса на устройствах на базе разных платформ

Установка Корпоративного VPN и прозрачного удаленного управления

В этой статье мы обсудим VPN систему, которая предоставляет одновременно грамотные технические решения для администраторов, и простой, привлекательный интерфейс для пользователя. Решение основывается на использовании нескольких утилит с открытым кодом, таких как: OpenVPN, OpenVPN GUI, Nullsoft Scriptable Install System (NSIS) и TightVNC.

Проблема установки канала связи между корпоративной сетью и удаленными пользователями.

В этой статье мы обсудим VPN систему, которая предоставляет одновременно грамотные технические решения для администраторов и простой, привлекательный интерфейс для пользователя. Решение основывается на использовании нескольких утилит с открытым кодом, таких как: OpenVPN, OpenVPN GUI, Nullsoft Scriptable Install System (NSIS) и TightVNC. TightVNC будет использоваться для прозрачного удаленного управления, а сама по себе программа не использует VPN технологии.

В результате мы получим корпоративный Windows 2000/XP инсталлятор, который включает не только клиентские настройки VPN и ключевую информацию, но также содержит интегрированный VNC сервер для удаленного управления и технической поддержки при подключении к VPN серверу.

Утилиты с Открытым Кодом

OpenVPN – надежное и гибкое решение для VPN, позволяющее большинству платформам семейства Unix/Linux, Windows 2000/XP, и Mac OSX безопасно устанавливать зашифрованные каналы связи между собой. Эти каналы могут быть настроены разными способами, но в этой статье мы остановимся на сети типа точка-точка (РР), которая будет одним малым или большим хабом.

OpenVPN GUI — очень удобная утилита для управления VPN для Windows 2000/XP. Пожалуй, она является самым удобным решением для конечного пользователя (например, простая в использовании иконка в панели задач). OpenVPN GUI предоставляет быстрый и простой доступ к VPN настройкам для большинства пользователей.

Nullsoft Scriptable Install System (NSIS) – open source-проект, позволяющий создавать корпоративные пакеты установки клиентского ПО.

Наверняка вы уже знакомы с термином Virtual Network Computing (VNC), а TightVNC – еще один пакет с открытым кодом, основанный на Real VNC. Пользуюсь TightVNC уже около 5 лет, и поэтому остановил свой выбор именно на этом пакете. Он очень надежен и оставил на моей работе некоторый отпечаток. Такой же результат вы сможете получить, используя любой другой VNC продукт, если захотите поэкспериментировать после прочтения этой статьи.

Требования к Центру Данных

В статье главным образом обращается внимание на сторону конечного пользователя, но она была бы неполной, если бы в ней не определялись требования к центру данных. Итак, вам понадобится защищенный выделенный сервер под управлением ОС Unix/Linux. Пожалуйста, обратите внимание на слова «выделенный» и «защищенный», так как это та машина, которая не должна быть компрометирована. Любой удаленный узел, требующий доступ к VPN, передает чувствительные данные, поэтому следует заострить внимание и здесь. Отключите все сетевые сервисы, кроме SSH и OpenVPN, если возможно, и определите строгие правила для брандмауэра. За дополнительной информацией по настройке безопасности сервера можно обратиться ко многим документам, доступным в Интернет.

Следующие примеры осуществлялись на системе под управлением Red Hat Fedora Core 2.

Чтобы скомпилировать OpenVPN, действуйте стандартным способом:

# gzip -d openvpn-2.0_rc6.tar.gz

# tar xf openvpn-2.0_rc6.tar

# cd openvpn-2.0_rc6

# ./configure

# make

# make install

Если у вас возникли какие-то проблемы с компиляцией, убедитесь, что у вас установлены библиотеки LZO сжатия. Просмотрите документацию по OpenVPN, где очень подробно описан процесс компиляции пакета.

Конфигурация OpenVPN Сервера

Для начала, создадим директорию для хранения конфигурационных файлов и VPN ключей:

# cd /etc

# mkdir openvpn

# chmod 700 openvpn

# cd openvpn

Ниже приведен полный конфигурационный файл для первого объекта сервера, который следует назвать port5023.conf:

В этом файле находятся всего несколько настроек, требующих изменения для каждого объекта, в основном туннельный интерфейс для связи, слушающий UDP порт, расположение файла с ключом и адресацию точка-точка для VPN соединения.

### Start Config File Port 5023 ###

# local tun device

dev tun23

# interface addresses

ifconfig 10.23.0.1 10.23.0.2

# key location

secret /etc/openvpn/port5023.key

# port to listen on

port 5023

# user to run as

user nobody

group nobody

# options

comp-lzo

ping 15

verb 1

### End Config File Port 5023 ###

Заметьте, что пример настроек, показанный выше, указывает OpenVPN переключить пользовательские и групповые ID на учетную запись «nobody». Это работает, если на вашем VPN сервере запущены только службы OpenVPN с правами nobody. Если же на этом сервере запущены другие службы под пользовательским и групповым ID nobody, следует запустить OpenVPN от других ID.

Чтобы создать статический ключ для этого VPN объекта, запустите следующую команду из /etc/openvpn:

# /usr/local/sbin/openvpn —genkey —secret port5023.key

Не забудьте добавить соответствующее правило, разрешающее UDP трафик на 5023 порт. Отмечу, что следует установить простой Perl скрипт, запускаемый через cron, для регистрации неудачных попыток соединений на этот порт в целях аудита безопасности.

Теперь вы можете запустить ваш VPN объект:

# /usr/local/sbin/openvpn —daemon —disable-occ —config

/etc/openvpn/port5023.conf

Настройки, переданные OpenVPN:

—daemon – Запустить как демон.

—disable-occ – Этот параметр позволяет взаимодействовать двум разным версиям OpenVPN. Это очень удобно в том случае, если вы поддерживаете удаленных пользователей, которые по каким-либо причинам не получают обновления ПО.

—conf – Указание расположения конфигурационного файла.

Теперь вы должны получить основной объект VPN сервера, слушающий на 5023 порту. Если у вас возникли какие-то проблемы, читайте документацию по OpenVPN.

Сборка VPN Installer

VPN клиентам при такой настройке необходимо знать где расположен VPN сервер, на какой порт соединяться, какой статический ключ использовать и еще кое-что. Все это требует наличия полного конфигурационного файла и ключа с корпоративным VPN-установщиком. Конечным пользователям не потребуется дополнительная помощь в процессе получения удаленного доступа к ресурсам корпорации при использовании интуитивно понятного установщика.

В связи с тем, что мы создаем свой установщик для Windows 2000/XP, существует возможность включить независимые программы в процесс установки. Вместо простой установки VPN клиента с предопределенным ключом и конфигурационным файлом, мы также включим программу TightVNC для клиентского и серверного объекта VNC протокола.

Скачайте и установите пакет NSIS на систему под управлением Windows XP:

С момента релиза этой статьи, стала доступна более новая версия NSIS. Удостоверьтесь, что вы используете версию, ссылка на которую дана выше в целях демонстрации, однако каждый шаг, описанный здесь, будет работать с более поздними версиями. Как бы то ни было, оказалось, что последняя версия NSIS требует некоторых подстроек со следующим установочным zip файлом, поэтому вам будет проще использовать версию NSIS, указанную выше.

Далее скачайте установщик на туже машину под управлением Windows XP:

Этот файл был собран Mathias Sundman и включает все необходимые файлы конфигурации OpenVPN, OpenVPN GUI, и NSIS для сборки стандартного Windows installer пакета. Распакуйте этот файл на рабочий стол в папку «VPN Sources”.

Чтобы предугадать, что мы получим в конечном итоге, откройте папку VPN Sources, правой кнопкой по файлу openvpn-gui.nsi, левой кнопкой по пункту меню «Compile NSI». Через пару мгновений вы увидите файл установщика OpenVPN в той же папке. Если вы попробуете запустить этот установщик, будет установлена стандартная версия OpenVPN. Если возникли проблемы с созданием установщика, обратитесь к следующей документации:

Сборка Корпоративного VPN Installer

В данный момент у нас имеется основной VPN сервер и стандартный Windows installer для OpenVPN, но нам важно собрать его таким образом, чтобы его можно было легко установить. Кроме того, мы хотим добавить в него программу TightVNC для удаленного администрирования и помощи.

Скачайте полный набор запускаемых файлов TightVNC 1.3dev6 без установщика с:

Теперь распакуйте вложенные файлы на рабочий стол. Нас будут интересовать следующие файлы: VNCHooks.dll, vncviewer.exe, WinVNC.exe и LICENCE.txt. Скопируйте эти файлы в папку openvpn, включающую в себя папку «VPN Sources».

Сохраните следующий пример конфигурационного файла в openvpn/config/VPN.ovpn в папке «VPN Sources»:

### BEGIN CLIENT SIDE CONFIGURATION FILE ###

# vpn server to contact

remote 192.168.10.10

# port to establish connection on

port 5023

# local tunnel device

dev tun

# interface addresses

tun-mtu 1500

ifconfig 10.23.0.2 10.23.0.1

route 10.0.0.0 255.0.0.0 10.23.0.1

# key location

secret «c:\program files\company branded vpn\config\key.txt»

# enable LZO compression

comp-lzo

# moderate verbosity

verb 0

mute 10

;fragment 1300

;mssfix

; ping-restart 60

; ping-timer-rem

; persist-tun

; persist-key

; resolv-retry 86400

# keep-alive ping

ping 10

# enable LZO compression

comp-lzo

# moderate verbosity

verb 4

mute 10

### END CLIENT SIDE CONFIGURATION FILE ###

В этом примере множество параметров, и я советую вам поэкспериментировать с различными настройками. Сейчас задействованы необходимое число параметров, остальные – закомментированы при помощи «;». Самыми важными настройками будут: IP адрес вашего VPN сервера, номер порта VPN шлюза, расположение файла ключа и адрес VPN интерфейса. Также не стоит забывать о команде маршрута, указанной выше.

Перед тем, как продолжить, вам необходимо скопировать содержимое /etc/openvpn/port5023.key на ваш VPN сервер в openvpn/config/key.txt в папку «VPN Sources». В результате новый VPN installer получит правильный ключ, который будет использоваться при создании зашифрованного VPN туннеля.

Для завершения сборки корпоративного VPN installer, откройте папку «VPN Sources» и отредактируйте openvpn-gui.nsi. Удалите первый раздел кода с:

!include «MUI.nsh»

!include «setpath.nsi»

!define MASTER «x:openvpnexpopenvpn»

!define HOME «openvpn»

!define BIN «$bin»

!define MUI_PRODUCT «Company Branded VPN»

!define OPENVPN_VERSION «2.0»

!define GUI_VERSION «2.0»

!define MYCERT_VERSION «0.3.2b»

!define MUI_VERSION «-«

;!define MUI_VERSION «$-gui-$»

!define TAP «tap0801»

!define TAPDRV «$.sys»

Теперь найдите строку, которая начинается с «OutFile» и замените ее на:

OutFile «Company Branded VPN.exe»

Затем разместите строку:

И добавьте строго под ней (перезаписывая одноименные разделы)

SetOutPath «c:program filesTightVNC»

nsExec::ExecToLog ‘»c:program filesTightVNCwinvnc.exe» -kill’

File «$vncviewer.exe»

File «$WinVNC.exe»

File «$LICENCE.txt»

File «$VNCHooks.dll»

nsExec::ExecToLog ‘»c:program filesTightVNCwinvnc.exe» -reinstall’

nsExec::ExecToLog ‘net start winvnc’

SectionEnd

Section «OpenVPN GUI» SecGUI

SetOverwrite on

SetOutPath «$INSTDIRbin»

File «$openvpn-gui.exe»

SetOutPath «$INSTDIRconfig»

File «$configVPN.ovpn»

File «$configkey.txt»

CreateDirectory «$INSTDIRlog»

SectionEnd

Далее расположите эти строки:

Delete «$INSTDIRconfigREADME.txt»

Delete «$INSTDIRconfigsample.$.txt»

and replace them with:

Delete «$INSTDIRconfigkey.txt»

Delete «$INSTDIRconfigREADME.txt»

Delete «$INSTDIRconfigVPN.ovpn»

Это делается для того, чтобы при удалении VPN пакета был и удален закрытый ключ.

Наконец, в папке «VPN Sourcesopenvpn» переименуйте openvpn-2.0_rc6.zip в openvpn-2.0.zip, а openvpn-gui-1.0-beta26.zip в openvpn-gui-2.0.zip. Я рекомендую сделать это, так как это позволит сохранить версию основного OpenVPN приложения без внесенных нами изменений.

Вернитесь в папку «VPN Sources», кликните правой кнопкой по openvpn-gui.nsi и левой кнопкой по пункту меню compile NSI. Если вы правильно выполнили все шаги, то в папке «VPN Sources» появится файл «Company Branded VPN.exe». Он будет содержать полный пример конфигурации, правильный ключ и корпоративный вид. Кроме того, из этого файла будет установлен TightVNC, зарегистрирован как Windows Service, и будет запускаться по запросу пользователя для облегчения удаленного администрирования с использования безопасного удаленного доступа.

Один хакер может причинить столько же вреда, сколько 10 000 солдат! Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!