Защита локальных сетей при помощи Kaspersky Open Space Security

Сегодня сложно представить область деятельности человека, в которой не использовались бы компьютеры. Десятки миллионов пользователей каждое утро включают компьютеры по всему миру. И в это же время миллионы ботов активизируются и уведомляют своих хозяев о готовности к выполнению их заданий. Примерно полгода назад мы все с помощью новостных агентств наблюдали за созданием ботнета, в который, по последним сведениям, было включено более 10 миллионов компьютеров по всему миру.

Bot — от английского «robot», net — от английского «network». Сеть роботов, миллионы компьютеров, объединённых в единую информационную систему гениальным хозяином. Владельцы компьютеров, находящихся в ботнетах, и не подозревают о том, что их компьютеры давно инфицированы и является частью мировой сети по распространению спама, атак на серверы и прочей незаконной деятельности. Проще всего понять порядок мощностей нынешних ботнетов на простом примере. 10 миллионов компьютеров получают задание с 12 часов UTC следующих суток делать один запрос в минуту любого сайта в Сети. В полдень следующего дня они создадут поток трафика в десятки гигабит в секунду. С таким потоком мусорного трафика не справится ни один хостер, ни один датацентр или любое специализированное оборудование. Такой поток будет означать использование всей пропускной способности каналов передачи данных и последствия этой атаки заметят все, а не только тот сайт, на который была направлена атака.

Этот пример слишком прямолинеен, демонстрирует лишь потенциальные возможности одного ботнета, а их сотни. Владельцы ботнетов сдают части своих мощностей в аренду, предлагая использовать их для проведения DDoS атак или рассылок спама. Один «небольшой» ботнет из миллиона компьютеров за сутки может разослать полтора миллиарда спам-писем или сделать недоступным практически любой сервер в Интернете.

Казалось бы, «ботнеты», «атаки», «DDoS» — это всё какие-то отдалённые от нас события, происходящие где-то и с кем-то, а не с нами. Но давайте посмотрим как, с помощью каких инструментов создаётся ботнет.

Где-то в Китае настраивается веб-сервер, содержащий всего одну страницу. На странице размещается специальным образом сформированный файл pdf, специальный JavaScript, видеоролик на Flash. При заходе на такую страницу, последовательно выполняется проверка возможности запуска в браузере посетителя того или иного объекта, размещённого на странице. Если такая возможность находится, а она будет найдена в большинстве случаев, то через уязвимость в браузер посетителю загружается и запускается на исполнение небольшой файл. Уже этот файл скачает с других серверов дополнительные модули и установит все части, необходимые для включения компьютера в ботнет. Посетитель же может увидеть ошибку браузера, после перезапуска которого он продолжит работу как и раньше, но с тем отличием, что теперь его компьютер является частью мирового ботнета и готов в любой момент начать работу в нём.

Как же заманить пользователя на такую страницу с установленными скриптами и вредоносными файлами? Здесь всё до безобразия просто и автоматизировано. Программисты ежедневно ищут новые уязвимости в широко используемых движках блогов, форумов, в других скриптах, например, в phpMyAdmin. Найдя так называемую «уязвимость нулевого дня», т.е. ранее никому неизвестную, программист пишет задание роботу, который сможет использовать её. Десятки таких роботов устанавливаются на серверах по всему миру, и каждый день методично обходят миллионов сайтов в интернете в поисках требуемой версии движка блога или скрипта. Самые продвинутые версии таких роботов могут использовать поисковые системы для быстрого нахождения требуемой версии. Достаточно в строке поиска ввести «CMSName 3.0.7» и поисковая машина выдаст тысячи ссылок на сайты с той версией движка, которая нужна роботу. Ему остаётся прочитать этот список и обойти его.

Найдя сайт с требуемой версией движка или скрипта, робот использует уязвимость, получает доступ к файловой системе сервера, проходит по ней и добавляет в тело каждой найденной html страницы так называемый «фрейм» или маленькое окно, в которое автоматически загружается та самая страница с китайского сервера. Теперь любой посетитель, зашедший на вполне уважаемый, надёжный и известный сайт, загрузит страницу с китайского сервера и станет частью ботнета. Совсем недавно новостные агентства информировали о быстрых массовых взломах сайтов, исчисляемых десятками тысяч. Если каждый такой сайт в среднем в сутки посещает 1000 человек, то количество заразившихся будет исчисляться миллионами.

Таким образом, сегодня в Сети сложилась такая ситуация, что даже ограничение количества посещаемых сайтов до нескольких весьма известных и уважаемых, не может гарантировать от заражения.

Если домашний пользователь подключён к интернету, как правило, через относительно медленные каналы связи, то корпоративные пользователи подключаются по очень быстрым, выделенным линиям. С одной стороны, обычный домашний пользователь, как правило, не имеет достаточной квалификации для обнаружения по косвенным признакам заражения, работает на нелегальной копии операционной системы, обновления в которой отключены во избежание блокирования после очередного обновления. Сумма этих факторов делает из таких пользователей достаточно лёгкую мишень для заражения. С другой стороны, создав эпидемию в локальной сети из 300 компьютеров, поставив такую сеть под свой контроль, атакующий получает в своё распоряжение мощный небольшой ботнет, подключенный к Интернету на скорости в 10-100 мегабит. При нерадивом системном администраторе, не озаботившимся вовремя созданием централизованной системы развёртывания обновлений операционных систем и программного обеспечения, не установившим централизованную систему антивирусной защиты и фильтрации трафика, такая локальная сеть становится рассадником спама и вирусов на несколько дней, до тех пор, пока администратор не заметит вирусную активность и не предпримет мер по её прекращению.

В этом обзоре мы рассмотрим один из инструментов, позволяющих полностью решить проблему заражения и включения в ботнеты локальных сетей любых размеров. Централизованное управление, правила, автоматическое обновление антивирусных баз и многое другое позволяет с помощью Kaspersky Open Space Security решить этот вопрос с минимальными затратами времени обслуживающего персонала, сведя стоимость владения решением к минимуму.

Следует чётко понимать, что одна система не способна полностью оградить от всех угроз. Должен быть предпринят комплекс мер по защите локальной сети. Например, все пользователи должны работать в Интернете только через корпоративный прокси с авторизацией. «Общаться» с серверами в Интернете по 25-му порту для отправки почты могут только почтовые серверы компании, но не любой пользователь. В локальной сети должен быть развёрнут сервер для автоматической установки обновлений на операционные системы и программное обеспечение пользователей без их на то согласия. И так далее. Одним из «кирпичей» этой системы и является Kaspersky Open Space Security.

Систему можно развернуть несколькими способами. В подробнейших руководствах рассмотрены способы как ручной установки компонентов системы, так и автоматической при помощи доменных политик или скриптов. Мы же рассмотрим вариант развёртывания системы в домене с одного сервера.

Ограничьте доступ к внешним подключаемым устройствам компьютера с помощью антивируса касперского

В компоненте Контроль устройств политики Kaspersky Endpoint Security для Windows вы можете управлять доступом пользователей к внешним устройствам, которые установлены или подключены к клиентскому устройству (например, жестким дискам, камерам или модулям Wi-Fi). Это позволяет защитить клиентское устройство от заражения при подключении внешних устройств и предотвратить потерю или утечку данных.

Если вам необходимо предоставить временный доступ к внешнему устройству, заблокированному компонентом Контроль устройств, но невозможно добавить устройство в список доверенных устройств, вы можете предоставить временный автономный доступ к внешнему устройству. Автономный доступ означает, что клиентское устройство не имеет доступа к сети.

Вы можете предоставить автономный доступ к внешнему устройству, заблокированному Контролем устройств, только если в параметрах политики Kaspersky Endpoint Security для Windows в разделе Контроль устройств включен параметр Разрешать запрашивать временный доступ .

Предоставление автономного доступа к внешнему устройству, заблокированному компонентом Контроль устройств, включает в себя следующие этапы:

- В диалоговом окне Kaspersky Endpoint Security для Windows пользователь устройства, который хочет получить доступ к заблокированному внешнему устройству, формирует файл запроса доступа и отправляет его администратору Kaspersky Security Center.

- Получив этот запрос, администратор Kaspersky Security Center создает файл ключа доступа и отправляет его пользователю устройства.

- В диалоговом окне Kaspersky Endpoint Security для Windows пользователь устройства активирует файл ключа доступа и получает временный доступ к внешнему устройству.

Чтобы предоставить временный доступ к внешнему устройству, заблокированному компонентом Контроль устройств, выполните следующие действия:

-

Выберите Устройства → Управляемые устройства .

Отобразится список управляемых устройств.

Можно выбрать только одно устройство.

Откроется окно Предоставление доступа в офлайн-режиме .

Откроется стандартное окно Microsoft Windows Выбор файла запроса доступа .

Отображается информация о заблокированном устройстве, к которому пользователь запросил доступ.

Этот параметр определяет продолжительность времени, в течение которого вы предоставляете пользователю доступ к заблокированному устройству. Значением по умолчанию является значение, указанное пользователем при создании файла запроса доступа.

Этот параметр определяет период, в течение которого пользователь может активировать доступ к заблокированному устройству с помощью предоставленного ключа доступа.

Откроется стандартное окно Microsoft Windows Сохранение ключа доступа .

В результате, когда вы отправляете пользователю файл ключа доступа и он активирует его в диалоговом окне Kaspersky Endpoint Security для Windows, пользователь получает временный доступ к заблокированному устройству на определенный период.

Ограничьте доступ к внешним подключаемым устройствам компьютера с помощью антивируса касперского

Этот компонент доступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для рабочих станций. Этот компонент недоступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для серверов.

Контроль устройств управляет доступом пользователей к установленным или подключенным к компьютеру устройствам (например, жестким дискам, камере или модулю Wi-Fi). Это позволяет защитить компьютер от заражения при подключении этих устройств и предотвратить потерю или утечку данных.

Уровни доступа к устройствам

Контроль устройств управляет доступом на следующих уровнях:

-

Тип устройства . Например, принтеры, съемные диски, CD/DVD-приводы.

Вы можете настроить доступ устройств следующим образом:

- Разрешать – .

- Запрещать – .

- Зависит от шины подключения (кроме Wi-Fi) – .

- Запрещать с исключениями (только Wi-Fi) – .

Вы можете настроить доступ устройств следующим образом:

- Разрешать – .

- Запрещать – .

Вы можете добавить доверенные устройства по следующим данным:

- Устройства по идентификатору . Каждое устройство имеет уникальный идентификатор (англ. Hardware ID – HWID). Вы можете просмотреть идентификатор в свойствах устройства средствами операционной системы. Пример идентификатора устройства: SCSICDROM&VEN_NECVMWAR&PROD_VMWARE_SATA_CD005&354AE4D7&0&000000 . Добавлять устройства по идентификатору удобно, если вы хотите добавить несколько определенных устройств.

- Устройства по модели . Каждое устройство имеет идентификатор производителя (англ. Vendor ID – VID) и идентификатор продукта (англ. Product ID – PID). Вы можете просмотреть идентификаторы в свойствах устройства средствами операционной системы. Шаблон для ввода VID и PID: VID_1234&PID_5678 . Добавлять устройства по модели удобно, если вы используете в вашей организации устройства определенной модели. Таким образом, вы можете добавить все устройства этой модели.

- Устройства по маске идентификатора . Если вы используете несколько устройств с похожими идентификаторами, вы можете добавить устройства в список доверенных с помощью масок. Символ * заменяет любой набор символов. Kaspersky Endpoint Security не поддерживает символ ? при вводе маски. Например, WDC_C* .

- Устройства по маске модели . Если вы используете несколько устройств с похожими VID или PID (например, устройства одного производителя), вы можете добавить устройства в список доверенных с помощью масок. Символ * заменяет любой набор символов. Kaspersky Endpoint Security не поддерживает символ ? при вводе маски. Например, VID_05AC&PID_* .

Контроль устройств регулирует доступ пользователей к устройствам с помощью правил доступа. Также Контроль устройств позволяет сохранять события подключения / отключения устройств. Для сохранения событий вам нужно настроить отправку событий в политике.

Если доступ к устройству зависит от шины подключения (статус ), Kaspersky Endpoint Security не сохраняет события подключения / отключения устройства. Чтобы программа Kaspersky Endpoint Security сохраняла события подключения / отключения устройства, разрешите доступ к соответствующему типу устройств (статус ) или добавьте устройство в список доверенных.

При подключении к компьютеру устройства, доступ к которому запрещен Контролем устройств, Kaspersky Endpoint Security заблокирует доступ и покажет уведомление (см. рис. ниже).

Уведомление Контроля устройств

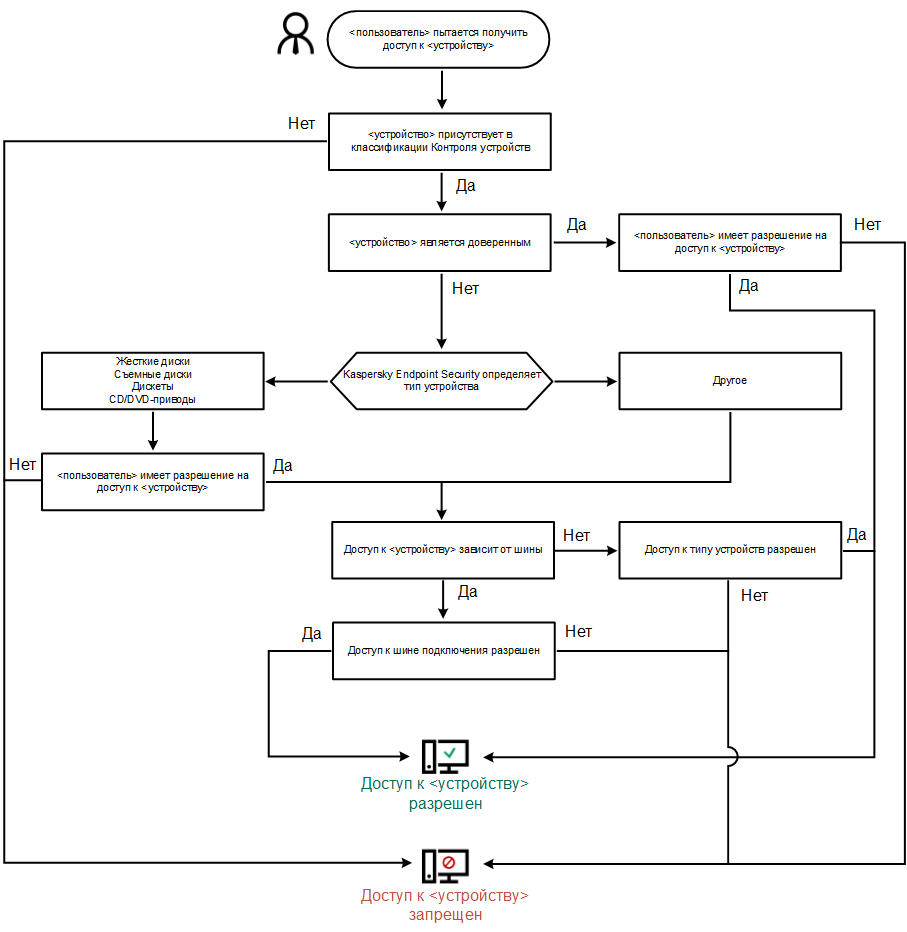

Алгоритм работы Контроля устройств

Kaspersky Endpoint Security принимает решение о доступе к устройству после того, как пользователь подключил это устройство к компьютеру (см. рис. ниже).

Алгоритм работы Контроля устройств

Если устройство подключено и доступ разрешен, вы можете изменить правило доступа и запретить доступ. В этом случае при очередном обращении к устройству (просмотр дерева папок, чтение, запись) Kaspersky Endpoint Security блокирует доступ. Блокирование устройства без файловой системы произойдет только при последующем подключении устройства.

Если пользователю компьютера с установленной программой Kaspersky Endpoint Security требуется запросить доступ к устройству, которое, по его мнению, было заблокировано ошибочно, передайте ему инструкцию по запросу доступа.

Kaspersky Security Center контроль устройств

Доброго времени суток.

Возникла такая проблема, приобрели Kaspersky Security Center для организации.

Все не могу найти, где настройка и разрешения устройств, как в простом каспере «Контроль устройств».

Kaspersky security center

как обновить базу сигнатур на всех управляемых машинах, в перечни задач нет такого пункта

Kaspersky Internet Security — контроль программ

В KIS 2015 неизвестные программы и программы, не имеющие цифровой подписи, автоматически попадают в.

Kaspersky Internet Security 2011 или Kaspersky Сrystal (pure)

Какой из них лучше?Важен как антивирус, так и firewall.

Kaspersky CRYSTAL или Kaspersky Internet Security?

Подскажите какой лучше купить Kaspersky CRYSTAL или Kaspersky Internet Security?

Kaspersky: Операция с устройством запрещена, устройство в белом списке

Сегодня речь пойдёт об одной особенности работы Kaspersky Endpoint Security 11, которая не встречалась автору этой статьи в десятой версии KES. Вы можете получить сообщение «Операция с устройством запрещена» даже в том случае, если поместили устройство в белый список. При этом KES позволит вам работать с устройством. И это не баг. В чём же дело?

Итак, допустим, у нас есть съёмный диск, которым нам нужно пользоваться. Мы добавляем его в белый список в настройках компонента «Контроль устройств» в KES локально или через групповую политику Kaspersky Security Center и прописываем пользователей и/или группы пользователей, которым разрешено работать с устройством. Вроде, всё логично и правильно, и KES после таких действий позволит вам работать с этим съёмным диском из-под указанных учёток, но вы всё равно можете получить такое сообщение:

Уведомление о запрете операции с устройством.

Изучив текст сообщения в журнале событий Kaspersky Security Center, я приметил следующие строки:

![]()

Как видите, речь здесь идёт о пользователе NT AUTHORITYсистема, т.е. о служебной учётке, через которую операционная система пытается «достучаться» до устройства. Так как в настройках контроля устройств эта учётная запись не прописана, KES не предоставляет ей доступ. Общение с технической поддержкой Лаборатории Касперского подтвердило эту версию. Хочу ещё раз отметить, что в предыдущих версиях KES я такого поведения программы не замечал.

Всё это говорит нам о том, что в настройках компонента «Контроль устройств» нам надо прописать пользователя NT AUTHORITYсистема или NT AUTHORITYSYSTEM.

При некоторых условиях доступ также придётся предоставить учётным записям NT AUTHORITYNETWORK SERVICE и NT AUTHORITYLOCAL SERVICE.

Как настроить контроль доступа в антивирусе Касперский?

Как правило, с задачей настройки контроля доступа в антивирусе Касперский, сталкиваются на предприятии, для того, чтобы работники не могли воспользоваться флешкой, дисководом, принтером или еще каким-нибудь устройством. Делается это для того, чтобы оптимизировать рабочий процесс, не позволяя работникам устанавливать со своих устройств игры, копировать фильмы и музыку и т.д.

Однако, данная статья будет полезна и родителям, которые воспользовавшись своим антивирусом, легко смогут сделать своего рода родительский контроль, отметив все необходимые для блокировки опции.

Рассматривать настройку контроля доступа, мы будем на примере антивируса Касперский версии 6.0, однако настройка в других версиях будет не сильно отличаться, главное найти необходимые пункты в меню настроек.