PowerShell: системное администрирование и программирование

В этой статье мы покажем вам, как отслеживать события блокировки учётной записи пользователя на контроллерах домена Active Directory, определять с какого компьютера и какой программой постоянно блокируется учётная запись. Чтобы найти источник блокировки учётной записи, вы можете использовать журнал безопасности Windows, скрипты PowerShell или средство блокировки и управления учётной записью MSFT (Lockoutstatus.exe).

Данная статья посвящена заблокированным аккаунтом (в английской версии это locked out). Но кроме блокировки аккаунта, возможны следующие причины, почему пользователь не может войти в домен:

- аккаунт отключён

- аккаунт просрочен

- пользователь ограничен определённым временем или компьютером для входа

Отключённые аккаунты (disabled)

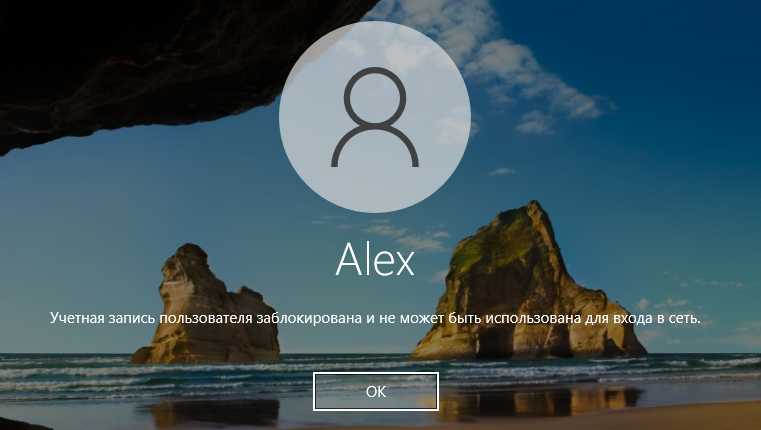

Администратор домена может вручную отключить (деактивировать) аккаунт пользователя. Если пользователь отключён, то будет выведено сообщение:

Включение аккаунта выполняется администратором (вручную или через скрипт), но не может быть выполнено автоматически, например, по истечении определённого срока действия.

Заблокированные аккаунты (locked out)

Учётная запись может быть заблокирована автоматически в соответствии с политикой блокировки учётной записи организации. Если пользователь ввёл неправильный пароль более определённого количества раз (порог устанавливается политикой паролей), то его аккаунт автоматически блокируется на время, которое также устанавливается политикой паролей.

На период блокировки пользователь будет получать следующее сообщение при каждой попытке входа:

Блокировка может быть снята автоматически после истечения сроки блокировки, установленной в политике паролей домена. Также администратор может ускорить этот процесс и снять блокировку вручную.

Если время разблокировки в групповой политике пароля установлено на 0, то такая учётная запись никогда не будет разблокирована автоматически, для её разблокировки требуется действие администратора домена.

Учётные записи с истекшим сроком действия (expired)

Учётная запись пользователя может быть бессрочной или действующий в течение определённого времени. Удобно установить срок действия учётной записи для временных пользователей, которые должны иметь доступ в домен, например, на период действия контракта с ними. При установки срока истечения действия, системный администратор не пропустит момент когда нужно отключить пользователя.

Запрет доступа по другим причинам

Пользователю может быть разрешено входить только на определённые компьютеры и/или только в определённые часы. Пример сообщения, когда пользователю не разрешено выполнить вход на этом компьютере:

Пример сообщения, когда пользователь пытается войти в неурочное время или день:

Данные ограничения могут перестать действовать в определённые часы или на определённых компьютерах. Эти ограничения устанавливает и снимает администратор домена.

Dallas Lock

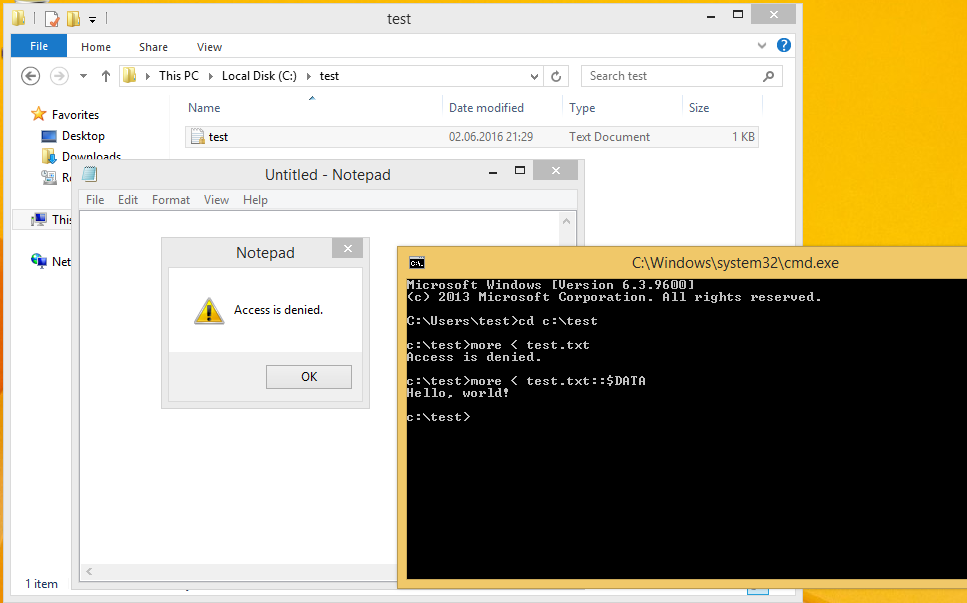

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Этап № 3. Очистка реестра

Далее для корректного отключения системы защиты необходимо внести изменения в реестр. Сделать это можно вручную, или воспользовавшись специальной утилитой по очистке реестра DlRestoreSystem, которая находится на диске аварийного восстановления в директории util. Необходимо войти в ОС под учетной записью администратора Windows и запустить файл DlRestoreSystem.exe с диска (Рис_3 ).

После запуска данной утилиты с правами администратора и команды завершения снятия системы Dallas Lock 8.0, будет предложено перезагрузиться. Также в процессе снятия системы защиты будет предложено оставить или удалить системную папку DLLOCK80 с хранящимися в ней журналами и другими конфигурационными файлами. После перезагрузки система защиты Dallas Lock 8.0 будет удалена с компьютера, теперь можно снова запустить её установку. Если по каким либо причинам данный способ аварийного восстановления не сработал, то необходимо воспользоваться аварийным восстановлением в ручном режиме.

n1.doc

Чтобы осуществить удаление системы Dallas Lock 8.0, необходимо обладать соответствующими полномочиями на администрирование системы (полномочия на деактивацию) и одновременно являться администратором операционной системы.

Перед удалением системы защиты рекомендуется завершить работу всех приложений и сохранить результаты, так как удаление Dallas Lock 8.0 потребует принудительной перезагрузки компьютера. Удаление производится с помощью Мастера установок. В разных операционных системах запуск Мастера установок может осуществляться по-разному.

В ОС Windows 7 необходимо нажать кнопку «Пуск» , выбрать компонент «Панель управления» и открыть утилиту «Программы и компоненты». В появившемся окне из списка выбрать программу Dallas Lock 8.0 (Рис. 7).

Рис. 7. Удаление Dallas Lock 8.0-C

Нажать кнопку «Удалить» и подтвердить удаление. После этого запустится деинсталляция. После успешного удаления СЗИ НСД Dallas Lock 8.0 появится информационное окно о необходимости перезагрузки ПК (Рис. 8), после нажатия кнопки «Перезагрузка» будет выполнена принудительная (!) перезагрузка компьютера.

Рис. 8. Сообщение системы после удаления СЗИ НСД

Право удаления СЗИ НСД может быть установлено для отдельных пользователей или групп пользователей администратором системы защиты. Необходимый параметр «Деактивация системы защиты» находится в категории «Права пользователей» на вкладке «Параметры безопасности». Подробнее в разделе «Полномочия пользователей на администрирование ».

Как выяснить причину блокировки учетной записи

Выше я вас рассказал, из-за чего может все лочиться, теперь нужно выяснить с какого компьютера или устройств, это происходит. Ко мне на работе за неделю попадает 5-7 заявок с подобным вопросом, пользователь сменил пароль и у него началась веселая игра под названием угадайка, где я оставил свои старые данные, по которым меня банит контроллер домена. Чтобы однозначно ответить на этот вопрос вам как системному администратору необходимо настроить специальную политику аудита, призванную следить за соответствующими событиями по которым вы сможете дать однозначный ответ по причинам блокировок. По умолчанию данный вид аудита не настроен.

Про аудит Active Directory я подробно рассказывал, можете посмотреть по ссылке, тут я приведу легкую его выдержку, для полноты статьи. Нам нужно включить политику аудита входа, на уровне домена. (Так же вы можете подробно почитать про расширенный аудит, дающий более тонкие настройки https://technet.microsoft.com/ru-ru/library/mt431761%28v=vs.85%29.aspx?f=255&MSPPError=-2147217396)

Соответствие требованиям регуляторов

Средство доверенной загрузки Dallas Lock сертифицировано ФСТЭК России на соответствие требованиям к средствам доверенной загрузки по 2 классу защиты в соответствии с профилем защиты ИТ.СДЗ.ПР2.ПЗ и по 2 уровню контроля отсутствия недекларированных возможностей (НДВ) (Сертификат ФСТЭК России № 3666 от 25 ноября 2016 года).

Таким образом, программно-аппаратный комплекс может использоваться для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (государственная тайна с грифом «Совершенно секретно»).

4.Вход на защищенный компьютер

При загрузке компьютера, защищенного системой Dallas Lock 8.0, в зависимости от операционной системы, появляется экран приветствия (приглашение на вход в систему) (Рис. 9, Рис. 10).

Рис. 9. Экран приветствия в ОС Windows 7

Рис. 10. Экран приветствия в ОС Windows XP

Для входа на защищенный системой Dallas Lock 8.0 компьютер каждому пользователю предлагается выполнить следующую последовательность шагов.

- Заполнить поле имени пользователя, под которым он зарегистрирован в системе. В зависимости от настроек системы защиты в этом поле может оставаться имя пользователя, выполнившего вход последним.

- Заполнить поле имени домена. Если пользователь доменный, то указывается имя домена, если пользователь локальный, то в этом поле оставляется имя компьютера или оставляется пустое значение.

- Если пользователю назначен аппаратный идентификатор, то его необходимо предъявить (подробное описание приводится ниже).

- Выбрать уровень мандатного доступа, назначенный пользователю администратором безопасности (только для Dallas Lock 8.0 редакции «С»).

- Ввести пароль. При вводе пароля, поле для ввода является текстовым. Однако на экране вместо символа, соответствующего каждой нажатой клавише, появляется символ «●» (точка).

При вводе пароля следует помнить, что строчные и прописные буквы различаются. Допущенные ошибки при вводе исправляются так же, как и при заполнении текстового поля.

- Нажать кнопку «Enter».

После нажатия кнопки «Enter» проверяется возможность входа пользователя с данным именем и доменом. После чего проверяется соответствие с именем пользователя номера аппаратного идентификатора, зарегистрированного в системе защиты, и правильность указанного пользователем пароля.

В случае успеха проверки, пользователю разрешается вход в систему, иначе вход в систему пользователю запрещается.

Если пользователю назначен аппаратный идентификатор, то, для того, чтобы его предъявить, необходимо:

- В зависимости от типа устройства предъявить идентификатор можно, вставив его в usb-порт, или прикоснувшись к считывателю.

- Необходимо выбрать наименование идентификатора, которое появится в выпадающем меню в поле «аппаратные идентификаторы» (Рис. 11):

Рис. 11. Выбор аппаратного идентификатора при входе в ОС Windows

- Далее, в зависимости от настроек, произведенных администратором безопасности, применительно к учетной записи пользователя, возможны следующие способы авторизации:

- Выбор аппаратного идентификатора и заполнение всех авторизационных полей формы (Рис. 12): 6

Рис. 12. Поля авторизации после предъявления идентификатора

- Выбор аппаратного идентификатора и ввод только пароля (логин автоматически считывается с идентификатора) (Рис. 13):

Рис. 13. Поля авторизации после предъявления идентификатора

- Выбор только аппаратного идентификатора (логин и пароль автоматически считываются с идентификатора) (Рис. 14):

Рис. 14. Поля авторизации после предъявления идентификатора

- Выбор аппаратного идентификатора и ввод только pin-кода идентификатора (логин и пароль автоматически считываются с идентификатора) (Рис. 15):

Доступные файлы (2):

| n1.doc | 17140kb. | 28.08.2013 15:39 | скачать |

| n2.pdf | 10394kb. | 17.12.2013 17:47 | скачать |

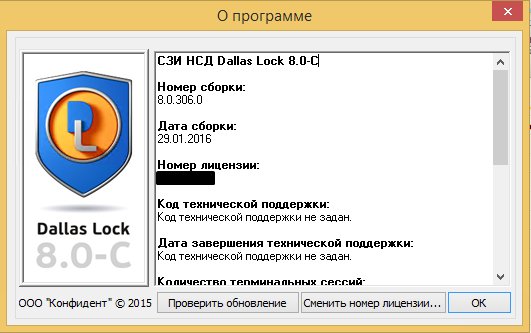

Dallas Lock 8.0-K — система защиты конфиденциальной информации, в процессе её хранения и обработки, от несанкционированного доступа.

Представляет собой программный комплекс средств защиты информации в автоматизированных системах и в информационных системах, осуществляющих обработку персональных данных.

Система защиты Dallas Lock 8.0-K может быть установлена на любые компьютеры, работающие под управлением следующих ОС:

- Windows ХР (SP 3) (32-bit),

- Windows Server 2003 (R2) (32-bit),

- Windows Vista (SP2) (32-bit и 64-bit),

- Windows Server 2008 (SP 2) (32-bit и 64-bit),

- Windows Server 2008 R2 (64-bit),

- Windows 7 (32-bit и 64-bit).

Dallas Lock 8.0-K позволяет в качестве средств опознавания пользователей использовать аппаратные электронные идентификаторы. Поддерживаются USB-флэш-накопители, ключи Touch Memory, смарт-карты eToken и USB-брелоки eToken, ruToken и ruToken ЭЦП.

СЗИ от НСД Dallas Lock 8.0-K обеспечивает:

- Защиту конфиденциальной информации от несанкционированного доступа стационарных и портативных компьютеров как автономных, так и в составе ЛВС, через локальный, сетевой и терминальный входы.

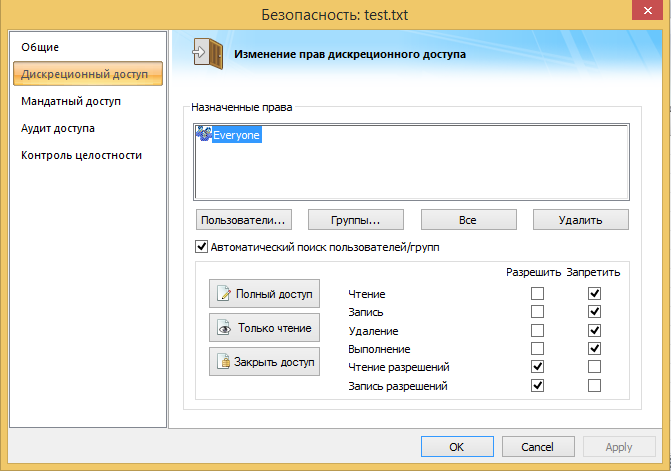

- Дискреционный принцип разграничения доступа к информационным ресурсам в соответствии со списками пользователей и их правами доступа (матрица доступа).

- Аудит действий пользователей – санкционированных и без соответствующих прав; ведение журналов регистрации событий.

- Контроль целостности файловой системы и программно-аппаратной среды.

- Объединение защищенных ПК для централизованного управления механизмами безопасности.

- Приведение АС в соответствие законодательству РФ по защите информации.

СЗИ НСД Dallas Lock 8.0-K является усовершенствованным продуктом и содержит ряд преимуществ по сравнению с предыдущими версиями Dallas Lock, среди которых:

- Поддержка современных ОС, в том числе 64-х битных.

- Отсутствие необходимости активировать систему, что значительно упрощает внедрение. Достаточным является инсталляция системы, которая происходит только по уникальному коду диска.

- Полностью переработанный, инновационный интерфейс.

- Улучшенная работа с доменными пользователями. Реализован механизм регистрации доменных учетных записей пользователей системы с использованием масок, по символу «*». В контексте системы защиты символ «*» имеет значение «все». Таким образом, уже нет необходимости регистрировать каждого отдельного доменного пользователя в системе защиты, что позволяет кардинально упростить внедрение и настройку системы. Так же это избавляет от проблем, связанных с необходимостью синхронизации данной СЗИ и контроллера домена при появлении новых пользователей в домене. При желании можно использовать «классическую схему» работы с пользователями, которая была реализована в Dallas Lock 7.7, когда каждому пользователю домена соответствует своя учетная запись системы защиты.

- Оптимизированный Сервер Безопасности. Механизм синхронизации с клиентской рабочей станцией качественно переработан, что позволяет на порядок ускорить его работу, снизить загрузку сети и увеличить скорость загрузки клиентских рабочих станций.

- Консоль Сервера Безопасности отделена от Сервера Безопасности и может быть запущена на любой другой защищенной рабочей станции, находящейся в той же локальной сети. При этом для связи используется защищенный сетевой протокол, который исключает возможность несанкционированного вмешательства.

- Переработанная модель дискреционного доступа — 5 интуитивно понятных категорий прав для определения доступа к файлам и папкам.

- Расширенный перечень средств аппаратной (двухфакторной) аутентификации. Добавлена возможность использования в качестве аппаратных идентификаторов USB-Flash дисков (флешек) (идентификация осуществляется по уникальному номеру тома).

- В новой версии контроль целостности программно-аппаратной среды проверяется по команде администратора, по расписанию, периодически.

- Отчет по правам и конфигурациям (инвентаризация) имеет более гибкие и удобные настройки. Отчет открывается в отдельном текстовом файле, который можно вывести на печать. Для формирования отчета есть возможность:

- выбрать его тип: по назначенным правам, список пользователей, политики безопасности или и то и другое;

- выбрать параметры необходимых ресурсов: общие папки, глобальные права или конкретный ресурс, указав его размещение (путь);

- и выбрать параметр, определяющий сортировку списков отчета (по ресурсам или пользователям).

- Реализован механизм генерации сложных паролей. Кнопка генератора паролей находится рядом с полями ввода нового пароля и позволяет сгенерировать пароль, отвечающий всем установленным администратором безопасности параметрам сложности пароля.

- Кроме традиционных, добавлена новая политика настройки сложности паролей. Это — необходимость отсутствия цифры в первом и последнем символе.

- Качественно переработан механизм сигнализации. Ситуации несанкционированного доступа на клиентских рабочих станциях отслеживаются и сопровождаются сигнализацией на Сервере безопасности. События НСД заносятся в журнал СБ, на самом же компьютере с установленным СБ воспроизводится звуковой сигнал и выводится всплывающее сообщение на панели задач. В системе реализована настройка оповещений о событиях (выбор событий), а также механизм отправки сообщений о событиях НСД на электронную почту.

Исправить ошибку, когда диск с Windows заблокирован

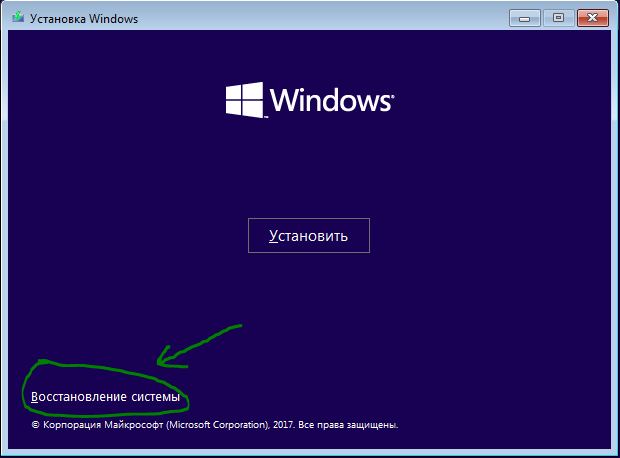

Если в дополнительных параметрах вы проделываете ниже описанные шаги, и получаете сообщения об ошибках, то нужно создать установочную флешку и загрузиться через нее в дополнительные параметры. Рекомендую сначала проделать исправления без установочной флешки. Когда создадите установочную флешку с Windows, дойдите до пункта установки Windows и ниже нажмите на «Восстановление системы«, чтобы попасть в дополнительные параметры загрузки.

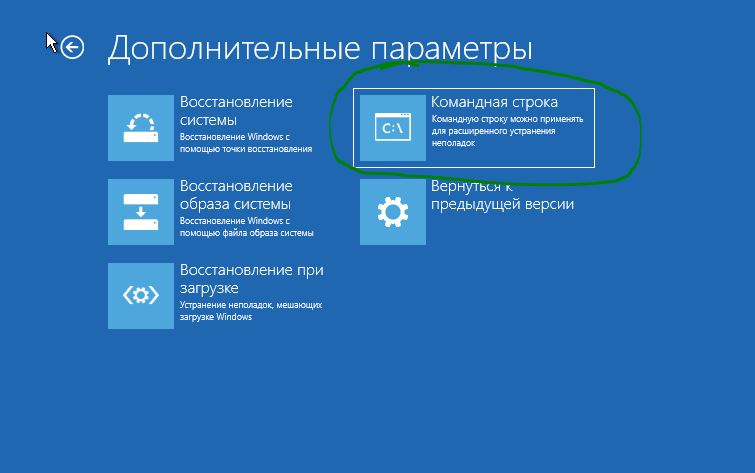

Внимание: Первым делом нажмите в дополнительных параметрах на «Восстановление при загрузке». Если не помогло, то двигаемся ниже и запускаем CMD.

Если первый и второй способы не сработали?

Если этот способ не сработает, сбросьте пароль любым удобным вам способом, например, воспользовавшись утилитой NTPWEdit, входящей в состав загрузочного диска Live CD AOMEI PE Builder либо диском Active Password Changer — еще одной загрузочной средой, предназначенной для сброса забытых локальных паролей в Windows.

Если же оказия произошла на вашем домашнем компьютере с одной учетной записью, загрузитесь с помощью установочного диска с Windows в безопасный режим.

При этом у вас должна автоматически активироваться встроенная скрытая учетная запись администратора без пароля. Войдя в нее, разблокируйте свою учетку способом, описанным в четвертом абзаце.