Как установить сертификат эцп на компьютер рутокен

Данная инструкция поможет вам установить личный сертификат с использованием ruToken или eToken.

Если у вас установлена ОС Windows 7, воспользуйтесь данной инструкцией — Как установить сертификат с ruToken или eToken для Windows 7?.

Проверка наличия сертификата в контейнере

- Перед установкой личного сертификата с носителя ruToken или eToken необходимо проверить наличие сертификата в контейнере, для этого:

- Запустите программу КриптоПро CSP: (Пуск — Настройка — Панель управления — КриптоПро CSP или Пуск — Панель управления — КриптоПро CSP )

- Откройте вкладку «Сервис» и нажмите кнопку «Просмотреть сертификаты в контейнере»

- В открывшемся окне нажмите кнопку «Обзор»

-

Pin-коды по умолчанию:

- ruToken 12345678

- eToken 1234567890

-

Для установки сертификата нажмите кнопку «Свойства»

4. В окне «Хранилище сертификатов» выберите режим «Поместить сертификаты в следующие хранилище», нажмите кнопку «Обзор»

5. Затем выделите хранилище Личное (Личные) и нажмите кнопку «Ок»

6. После того, как в поле «Хранилище сертификатов» появится имя хранилища, нажмите кнопку «Далее», а затем «Готово»

7. Затем откроется окно «Импорт успешно выполнен» — это означает, что сертификат успешно установлен

8. Для завершения установки нажмите кнопки «Ок» — «Готово» — «Ок».

Установка сертификата успешно завершена

Драйвер Рутокен ЭЦП 2.0 для ЕГАИС

Драйвер поддреживает 32-х и 64-х разрядные Microsoft Windows 10/8.1/2012R2/8/2012/7/2008R2/Vista/2008/XP/2003

Версия: 4.7.0.1 от 15.01.2019

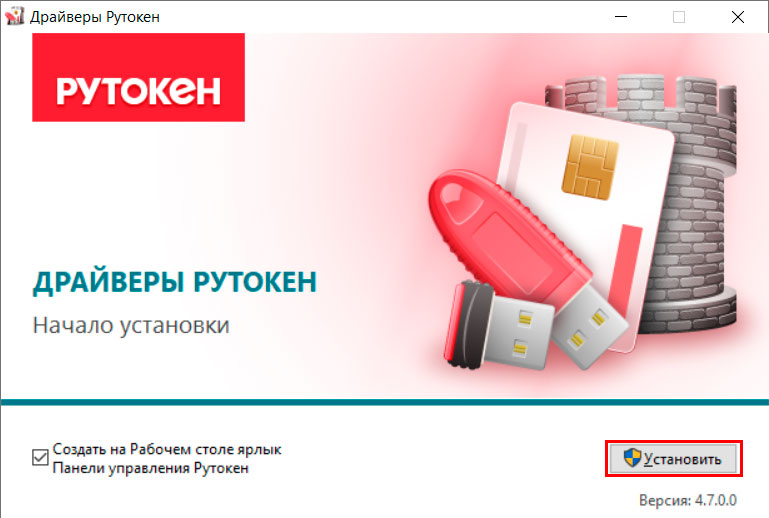

Запускаем скачанный файл и в первом окне нажимаем «Установить». По умолчанию будет создан ярлык на рабочем столе Панели управления Рутокеном.

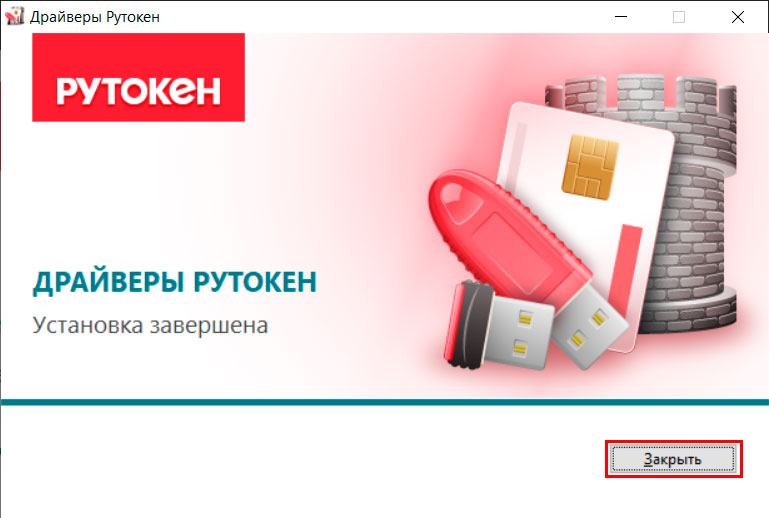

В конце установки драйвера видим сообщение о завершении установке.

При повторном запуске установщика будет предложено переустановить или удалить драйвер Рутокена.

Обзор Rutoken — персонального средства аутентификации и хранения сертификатов

Дома и на работе при использовании почтовых программ и доступе к корпоративным ресурсам нам приходится пользоваться паролями. Чаще всего пароли для разных программ и ресурсов различаются, и необходимо запоминать множество непростых символьных сочетаний либо записывать их на бумаге, что явно не рекомендуется службами безопасности вашей компании. В меньшей степени это относится к использованию компьютера дома, но и здесь бывает необходимо защитить определенные ресурсы и программы от доступа.

Вместо использования доступа по паролю к корпоративным ресурсам, для входа в домен и при использовании корпоративной почты можно использовать аппаратную аутентификацию и защиту электронной переписки в сетях, построенных на базе Windows 2000/ХР/2003. В предлагаемом решении используются встроенные инструменты безопасности Windows и электронные идентификаторы Rutoken в качестве носителей ключевой информации.

Что обеспечивается при использовании этого продукта? Авторизация пользователей (вход в домен при подключении токена и блокирование сессии после его отсоединения). При работе с почтой — электронная цифровая подпись почтовых сообщений и их шифрование. Доступ к корпоративным ресурсам по предъявлении токена и, конечно, надежное хранение и использование сертификатов. Часть из перечисленных задач может быть использована и на домашнем компьютере, например, при работе с почтой, а также для удаленного подключения к корпоративным ресурсам. Давайте разберем, что и как необходимо выполнить для реализации перечисленных задач.

Токен как дополнительное устройство не может быть опознан операционной системой, поскольку он не является стандартным оборудованием. Невозможна и установка токена посредством inf-файла, поскольку для корректной установки требуется измерение некоторых параметров для автоматической конфигурации драйвера. Поэтому приходится для установки использовать специальное программное обеспечение. И вот что еще следует помнить. Не подключайте токен к компьютеру до того, как вы установите драйвер. Если все же подключение будет выполнено ранее, остановите работу стандартного мастера установки USB-устройств, извлеките ключ из порта и установите драйвер. Помимо драйверов в процессе инсталляции на диск будут скопированы и утилиты для работы с токеном (утилита администрирования и браузер сертификатов). Количество одновременно используемых токенов зависит от операционной системы и количества USB-портов.

Электронный идентификатор Rutoken — персональное средство аутентификации и хранения данных (сертификатов в данном случае). В нем имеется аппаратная реализация российского стандарта шифрования. Этот токен также совместим и с сертифицированными российскими криптопровайдерами от компаний «Крипто-Про», «Анкад», «Сигнал-Ком».

Прежде чем приступить к настройке корпоративной сети и ее ресурсов для работы с токенами и цифровыми сертификатами, предлагаю провести небольшое тестирование этого продукта, для чего получить электронный сертификат и подключить его для работы с почтой, например с почтовым клиентом The Bat!.

Опять же, чтобы не развертывать в своей сети службы сертификации (их можно развернуть только на серверных платформах), можно воспользоваться услугами тестовых удостоверяющих центров, например тестовым центром сертификации «Крипто-Про» либо тестовым центром сертификации e-Notary компании «Сигнал-Ком». Если вы выбрали последний, вам будет предложено вначале познакомиться с «Соглашением на изготовление тестовых сертификатов удостоверяющим центром e-Notary». В случае согласия будет предложено выбрать вариант подачи запроса на изготовление сертификата: либо путем передачи файла с сформированным предварительно запросом, либо путем генерации ключей и формирования запроса встроенными средствами браузера. Для простоты выберем второй вариант.

Подключите к USB-порту ваш токен. Обратите внимание, что все токены изначально имеют одинаковый PIN-код пользователя — 12345678. Пока вы занимаетесь тестированием, этот код можно не менять, но при организации нормальной работы лучше, если вы его замените, чтобы никто иной не мог получить доступ к вашему закрытому ключу. (Именно закрытый ключ используется для формирования подписи и расшифровывания данных.) Для изменения кода воспользуйтесь программой администрирования. С ее же помощью вашему токену можно присвоить и уникальное имя.

Выбрав вариант формирования запроса через браузер, вы попадете на страницу, где вам потребуется заполнить о себе некоторые данные (для тестовых целей они не критичны, и обязательными являются лишь два поля — имя и почтовый адрес). Далее — выбор параметров ключевой пары. Здесь вы должны выбрать из выпадающего списка криптопровайдер Aktiv Rutoken CSP v1.0 (можно взять и любой иной, но мы же тестируем токен). Затем выбрать вариант использования ключей — для обмена данными, для их подписи или для обоих вариантов (выбирайте последний). Далее — выбор размера ключа. Выбранный на предыдущем шаге криптопровайдер позволяет формировать ключи длиной от 512 до 16 384 байт. (Чем больше значение длины ключа, тем меньше вероятность взлома зашифрованных данных.)

Из остальных опций рекомендую выбрать «Пометить ключ как экспортируемый». В этом случае после его установки вы сможете создать резервную копию пары ключей и сертификата и сохранить их в виде файла. Зачем? На случай утраты токена или его повреждения. Остальные опции можно не изменять и далее запустить процесс формирования запроса. После того как запрос будет обработан, вы сможете установить сертификат на компьютер. Обратите внимание на следующий момент. Давайте откроем браузер сертификатов (мы уже говорили, что он устанавливается вместе с драйверами). После того как вы сформируете запрос, на токене появится новый контейнер с парой ключей. В параметрах ключа будет указана его длина, область применения и значение открытого (публичного) ключа. После установки сертификата информация изменится. В контейнере будет уже не только ключ, но и сертификат со всем своими характеристиками: имя владельца, его почтовый адрес, иная информация, указанная вами при формировании запроса. Кроме того что сертификат будет помещен на токен, он также будет установлен в личное хранилище сертификатов, где его можно будет просмотреть через свойства браузера.

Теперь у нас есть ключи и сертификат, с помощью которых можно подписывать и шифровать корреспонденцию. Посмотрим, как это можно сделать в почтовом клиенте The Bat! (про использование подписи и шифрования в MS Outlook подробно рассказано в документации на рассматриваемый продукт).

Откройте свойства вашего почтового ящика и на вкладке «Общие сведения» кликните по кнопке «Сертификаты». Откроется стандартное окно для просмотра сертификатов. Убедитесь, что полученный вами сертификат в тестовом УЦ доступен. Перейдите на вкладку «Параметры». Здесь можно отключить опцию «Авто — OpenPGP», оставив лишь «Авто — S/Mime». Кроме того, отметьте опции, которые вы хотите использовать: «Подписать перед отправкой» и «Зашифровать перед отправкой». Вторую опцию лучше не выбирать до тех пор, пока вы не обменяетесь открытыми ключами с теми, с кем будете вести переписку с шифрованием.

Итак, если вы будете подписывать свое письмо, то после того, как вы нажмете кнопку «Сохранить» или «Отправить», будет вызван диалог выбора сертификата, на котором вы будете выполнять подпись. Обратите внимание, что сертификат привязан к почтовому адресу. Поэтому, если почтовый адрес, с которого вы пишете и отправляете письмо, отличается от того, что включен в сертификат, почтовый клиент не сможет подписать письмо. Если адреса совпадают, письмо будет подписано и отправится вашему респонденту вместе с сертификатом и открытым ключом. С их помощью ваш респондент сможет проверить подлинность подписи (не изменилось ли письмо во время доставки) и убедиться, что именно вы подписали это письмо. Для того чтобы использовать этот сертификат и ключ для шифрования писем в ваш адрес, ваш респондент должен будет импортировать полученный сертификат в хранилище. Аналогичным образом он пришлет вам свой сертификат, после чего вы сможете не только подписывать письма, но и шифровать их в адрес друг друга.

На этом проверку работы с токеном можно считать завершенной и переходить к настройке сети вашей организации и корпоративных приложений. Первое, с чего следует начать, — установка службы сертификации Microsoft. С ее помощью вы будете выписывать сертификаты сотрудникам, сохранять их на токенах и выдавать в работу. Для удобства можно будет создать шаблоны сертификатов и использовать их.

Для использования цифровой подписи и шифрования почтовых сообщений необходимо будет выполнить настройку почтовых клиентов. Для обеспечения доступа пользователей в домен по своим сертификатам потребуется выдавать сертификаты типа «Пользователь со смарт-картой» или «Вход со смарт-картой». Далее необходимо настроить учетные записи пользователей домена, установив в параметрах учетной записи флаг «Для интерактивного входа в сеть нужна смарт-карта».

Дополнительные настройки требуются и для создания защищенного подключения к веб-ресурсам организации (в документации приводится пример настройки веб-ресурса под управлением IIS), можно настроить доступ по сертификатам к терминальному серверу, к сетям VPN. Степень защиты доступа в таких случаях существенно возрастает.

В основном все настройки выполняются администратором сети, настройка рабочих мест требует существенно меньших усилий. Поэтому внедрение системы аппаратной аутентификации, цифровой подписи и шифрования не будет представлять особых сложностей для сотрудников. К тому же невелика и величина расходов по созданию такой системы. Для начала работы вполне достаточно одного стартового комплекта, включающего руководство по внедрению, утилиты для работы с токенами, драйвера и собственно один электронный идентификатор Rutoken. Стартового комплекта достаточно, для того чтобы произвести все необходимые настройки в сети и подготовиться к переходу от обычной парольной защиты к надежной двухфакторной аутентификации на основе Rutoken. Для такой миграции потребуется лишь приобрести необходимое количество идентификаторов Rutoken.

Решение

В процессе анализа данной ошибки были переустановлены все компоненты которые так или иначе отвечали за авторизацию на сайте (ПО Рутоке, КРиптоПРО, всевозможные плагины и надстройки в IE которые должны были производится по умолчанию при работе с ЭЦП)

Но все было без успешно, пока я совершенно случайно не сделал следующую операцию.

В данной статье мы разобрали как исправить ошибку: На носителе Рутокен ЭЦП не найдено ни одного сертификата. а также научились настраивать рабочее место для работы с порталом Налог.РУ

Записки IT специалиста

- Автор: Уваров А.С.

- 24.06.2021

Работа с ЭЦП до сих пор вызывает у многих администраторов существенные затруднения. Мало того, что сама тема является достаточно сложной и требует некоторых базовых знаний, так еще используемые в РФ системы СКЗИ имеют собственные особенности, которые нужно учитывать. Осложняет ситуацию еще и то, что разные типы электронных сервисов используют по умолчанию различные типы СКЗИ и вряд ли смогут оказать качественную поддержку в нестандартной ситуации. В нашем случае все именно так и было, поэтому пришлось во всем разбираться самостоятельно.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Начнем с Рутокен ЭЦП 2.0 — на первый взгляд это самый обычный токен красного цвета, который широко используется в системе ЕГАИС, вместо показавшей низкую надежность JaCarta. Используется для хранения ЭЦП ГОСТ предприятия или индивидуального предпринимателя и RSA-сертификата для доступа к ЕГАИС.

На самом деле Рутокен ЭЦП 2.0 — это не просто токен, а полноценное СКЗИ (средство криптографической защиты информации). В чем разница? Обычные токены являются контейнерами для хранения закрытого ключа (подписи, ЭЦП) и сертификата, при этом закрытый ключ может быть неизвлекаемым, т.е. выполнить его экспорт из токена невозможно. Но для работы с криптографическими функциями требуется специальное приложение — СКЗИ, которое будет шифровать, подписывать, проверять подпись, расшифровывать и т.д. и т.п. Наиболее известными программными СКЗИ являются КриптоПро и ViPNet.

Но у таких систем есть один серьезный недостаток — закрытый ключ выгружается в оперативную память, и хотя предпринимаются серьезные методы защиты этой области памяти, сам факт такой выгрузки дает возможность осуществления атаки с целью завладения закрытым ключом.

Рутокен ЭЦП 2.0 выполняет все криптографические операции самостоятельно, на собственном контроллере, при этом закрытый ключ никогда не покидает пределов токена. Дополнительный плюс — для работы с Рутокен ЭЦП 2.0 не требуется никакое дополнительное ПО, достаточно самого токена и драйверов в системе к нему.

Если брать область малого и среднего бизнеса, то чаще всего Рутокен ЭЦП 2.0 можно увидеть в составе системы УТМ ЕГАИС, в последние годы он безальтернативно вытеснил с этого рынка JaCarta. А так как токен уже содержит ЭЦП предприятия, то возникает желание использовать эту подпись и для других целей. Желание это вполне здравое, с некоторыми ограничениями ЭЦП из Рутокен 2.0 можно использовать практически для любых целей. К ограничениям относится невозможность работы с шифрованием CBC, это делает невозможным сдачу отчетов в МВД, Росприроднадзор. а также некоторых отчетов в ПФР и ФСС.

Но обычно этого и не требуется, чаще всего возникает необходимость использовать имеющуюся ЭЦП для ЭДО (электронного документооборота) и интеграции в систему Честный знак (маркировка). Одним из крупнейших провайдеров, предоставляющих услуги ЭДО является СБИС и об интеграции этой системы и подписи размещенной в Рутокен ЭЦП 2.0 у нас сегодня и пойдет речь.

Для понимания ситуации немного обрисуем диспозицию: имеется небольшой сельский магазин уровня минимаркета, одной из первых в нем была внедрена система ЕГАИС, ЭЦП для которой было получено в одном из региональных УЦ. затем возникла необходимость в ЭДО с поставщиками табачной продукции, которое было предоставлено СБИС, при этом использовалась уже существующая подпись из Рутокен ЭЦП 2.0, мы в этой настройке не участвовали, все было выполнено силами сотрудников СБИС.

Прошел год, ЭЦП ГОСТ была перевыпущена, с ЕГАИС никаких проблем не возникло, а вот ЭДО работать отказалось, сообщая, что сертификат не соответствует закрытому ключу. Это понятно и логично, если поменялся закрытый ключ, то нужно заменить и сертификат в ЭДО.

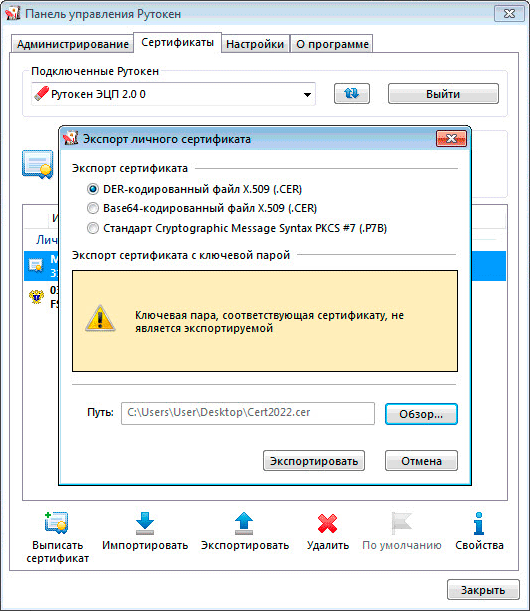

Откроем Панель управления Рутокен и на вкладке Сертификаты выполним экспорт сертификата в формат DER X.509.

Следующим шагом, вполне логичным на первый взгляд, будет импорт этого сертификата в СБИС. Он отлично импортируется, но отказывается работать, сообщая, что не может найти контейнер закрытого ключа. Еще одним настораживающим фактором является то, то при попытке импортировать сертификат в СБИС система упорно предлагает старый сертификат, хотя нигде в системе он не установлен.

Здесь мы проявили небольшую слабость и воспользовались опцией «звонок другу», т.е. в техническую поддержку. Приятная дама из СБИС, пробежав по базовым настройкам сообщила, что скорее всего что-то с подписью, а так как подпись выпустила другая организация, то обращайтесь туда. На наше возражение, что ЕГАИС работает нормально, значит подпись в порядке, дама осталась непреклонна.

Ну за спрос денег не берут, позвонили в УЦ выдавший подпись, там еще раз все проверили, подтвердили, что ЭЦП в порядке, а на вопрос про ЭДО отправили нас туда, где мы это самое ЭДО и приобрели. Ничего другого мы не ожидали, никто не будет помогать разбираться с продуктом конкурентов.

Снова звонок в СБИС, еще одна обходительная и приятная дама, минут двадцать мы с ней выгружали-загружали сертификаты, сравнивали новый сертификат со старым, проверяли настройки, но безуспешно. В итоге она сказала, что может нам только посочувствовать, мол подпись сделана не у них и, следовательно, они бессильны, а в качестве решения проблемы предложила приобрести еще одно ЭЦП, теперь уже от СБИС.

Вариант рабочий, но ведь до этого все работало, да и вгонять заказчика в дополнительные расходы — это не наш метод. Будем разбираться далее. Логика подсказывает: закрытый ключ на Рутокен ЭЦП 2.0 неизвлекаемый, следовательно, сертификат должен работать с токеном, но почему старый сертификат это может, а новый нет? Дополнительная подсказка таится в этом же старом сертификате, который СБИС настойчиво предлагает импортировать, хотя нигде в системе его нет. Тогда откуда? Логично предположить, что из токена, но Панель управления Рутокен никаких дополнительных сертификатов не показывает. Тем не менее они есть!

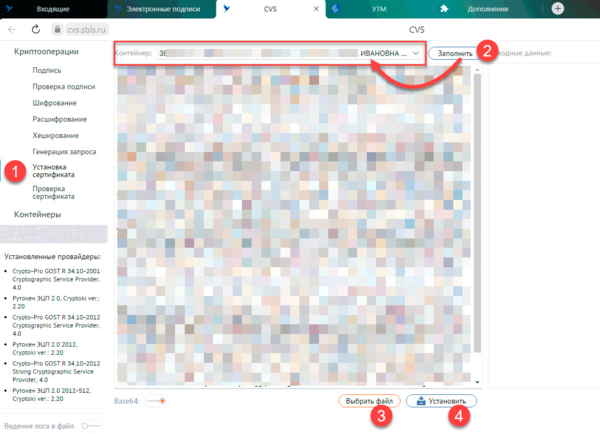

На помощь здесь придет ресурс cvs.sbis.ru, для работы с ним вам потребуется установленный СБИС Плагин. Перейдем в Криптооперации — Установка сертификата и нажмём в вверху кнопку Заполнить, а затем выберем найденный контейнер. Затем загрузим в него выгруженный на предыдущем шаге сертификат кнопкой Выбрать файл и установим, нажав на Установить.

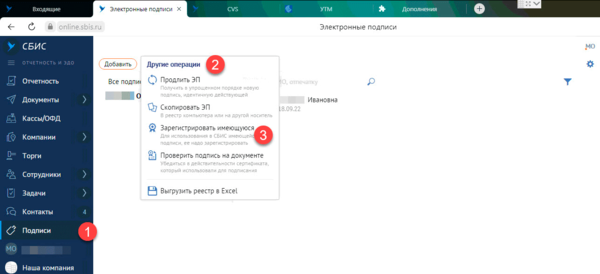

После выполнения данной операции вернемся в СБИС и выполним импорт подписи, для этого перейдите в раздел Подписи — Другие операции — Зарегистрировать имеющуюся, теперь вместо старой подписи вам предложат импортировать новую.

Для дополнительной проверки вернитесь в Подписи, выберите импортированную подпись в самой правой колонке внизу вы должны увидеть надпись Рутокен ЭЦП 2.0 Rutoken ECP, это означает что контейнер закрытого ключа на токене привязан к данному сертификату и будет использоваться при криптографических операциях.

Проверяем ЭДО — все должно работать. Просто? Да. Почему об этом не знают в поддержке СБИС? Хороший вопрос, но мы оставим его без ответа. Надеемся, что данный материал окажется вам полезен.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.