Как посмотреть кто и когда подключался по RDP?

Или вариант из консоли:

get-eventlog -logname какойнужен | Export-Csv c:1.txt -Encoding UTF8

Send-MailMessage -to » admin@domain.ru» -from «admin@domain.ru » -Subject «pismo s logom» -Attachment «c:1.txt» -SmtpServer mail.domain.ru

Глянуть как зовется нужный лог можно: get-eventlog -list

2. для сервера W2003 SE R2 SP2

При включенном аудите, смотреть тут: в Security логах нужно смотреть записи с параметром Logon Type — 10 — это как раз событие Remote Access

А вот вам скрипт для автоматического логирования:

Я не могу это найти. Где это находится ?

Server Manager -> Diagnostics -> Event Viewer -> Applications ans Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational

У меня windows server 2012 r2

Server Manager это самое главное окно, а вот где остальной путь не знаю.

для Windows 2012

Server Manager -> tools -> Event Viewer -> Applications ans Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational

Мониторинг активности и состояния удаленных клиентов

В диспетчере серверов щелкните Средства и выберите пункт Управление удаленным доступом.

Щелкните отчеты , чтобы перейти к отчетам удаленного доступа в консоли управления удаленным доступом.

Щелкните состояние удаленного клиента , чтобы перейти к пользовательскому интерфейсу активности и состояния удаленных клиентов в консоли управления удаленным доступом.

Вы увидите список пользователей, подключенных к серверу удаленного доступа, и подробную статистику по ним. Щелкните первую строку в списке, соответствующую клиенту. При выборе строки на панели предварительного просмотра отображается активность удаленных пользователей.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Статистику пользователя можно фильтровать на основе выбора критериев, используя поля в следующей таблице.

Новости IT

Slack начал удалять рабочие пространства некоторых российских компаний. Узнали, какие аналоги позволят сохранить корпоративные данные. — Читать дальше «Чем заменить Slack и другие ушедшие сервисы?»

Показываем PHP-библиотеку для парсинга (скрапинга) сайтов. Вы сможете забирать любую информацию со стороннего сайта и отправлять формы. — Читать дальше «Скрапинг с Goutte (crawler). Парсинг сайтов с использованием библиотеки Goutte»

Разработчик Noveo Егор дает пошаговую инструкцию, как избежать проблем запуска приложения .NET, SQL Server на разных средах. — Читать дальше «Как настроить работу .NET приложения, SQL Server, Flyway-миграций с помощью Docker, Docker Compose»

В России оказались заблокированы некоторые зарубежные сервисы. Спросили, может ли блокчейн защитить от блокировок. — Читать дальше «Как блокчейн может спасти ресурсы от блокировок?»

Разбираемся вместе, как написать смарт-контракт и отчеканить собственные NFT с использованием Hardhat и Ethereum. — Читать дальше «Написание смарт-контракта для NFT »

История подключения к удаленному рабочему столу

Кто в курсе как просмотреть историю

подключений к удаленному рабочему столу.

Принимающая сторона MS Server 2003 Ent.

подключение через стандартное RDP.

С уважением, Андрей

Понял. а что тут не понятного.

Интересует история/лог подключений по RDP протоколу

где его можно откопать в системе.

Подключение производилось с W7 -> 2003.

Как по мне то должны оставаться логи.

Где их искать.

Кто сталкивался.

в логах фиревола. Сначала находишь время и ИП, с которого установили ВПН. Потом по этому ИП и времени ищешь дивёртнутые натом пакеты вида ВНЕШНИЙ_ИП:какойтопорт <> ИП_РДП_СЕРВЕРА:3389

только это мало чем поможет. И, если у примеру сначала одним терминалом на сервер подключились, потом оотуда еще одним терминалом на другую машину, то ты этого не увидишь.

(4) логи фиревола, как ни странно, — на фиреволе.

Если дело было в пределах локальной сети, то в общем случае возможностей нет

(16) Мне не взломать, нужно.

Подключиться я могу. Где на 2003

можно просмотреть логи подключений?

В просмотре событий пусто.

Прочитать системный журнал и отфильтровать по событиям «Попытка удалённого доступа», «Регистрация в системе», «Завершение сеанса». Меж собой потом вязать события по времени, UID, SID.

Очень муторно, но реально. К сожалению, анализ даже получившейся в результате выборки нетривиален. В частности, фактически невозможно привязать сеансы к IP подключающегося (только к имени пользователя).

Впрочем, на крайний случай при учёте этих ограничений — вполне получается.

Ну, а на будущее — да, включить аудит. В журнале аудита информация станет накапливаться и более полная, и в более удобочитаемой форме.

ВНИМАНИЕ! Если вы потеряли окно ввода сообщения, нажмите Ctrl-F5 или Ctrl-R или кнопку «Обновить» в браузере.

Тема не обновлялась длительное время, и была помечена как архивная. Добавление сообщений невозможно.

Но вы можете создать новую ветку и вам обязательно ответят!

Каждый час на Волшебном форуме бывает более 2000 человек.

Как удалить историю RDP-соединений в Windows:

Очистить список истории rdp-подключений обычными средствами Windows не получится, придется вносить изменения в системный реестр.

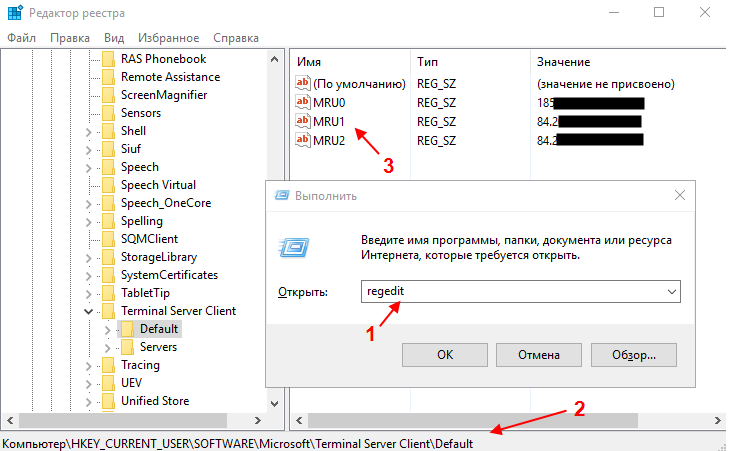

1. Откройте редактор реестра (команда: «regedit.exe») и перейдите в ветку

2. Нас интересуют два раздела: Default (хранит историю о 10 последних rdp-подключениях) и Servers (содержит список всех rdp-серверов и имен пользователей используемых ранее для входа).

3. Открываем раздел Default. Он содержится список 10 терминальных серверов, которые использовались последними (MRU – Most Recently Used). Имя (ip-адрес) терминального сервера хранится в значении ключа MRU*. Чтобы очистить историю последних rdp-соединений, выделите все ключи с именами MRU0-MRU9 , щелкните правой кнопкой мыши и выберите пункт Delete.

4. Перейдем в раздел Servers . В нем содержится список всех RDC (remote desktop client) соединений, которые когда либо устанавливались с данного компьютера. Если развернуть ветку с именем (ip-адресом) любого сервера, то в ключе UsernameHint (подсказка имени пользователя) можно увидеть имя пользователя, под которым осуществлялось rdp-соединение.

5. Чтобы очистить историю всех rdp-подключений и сохраненных имен пользователей, необходимо очистить содержимое ветки Servers.

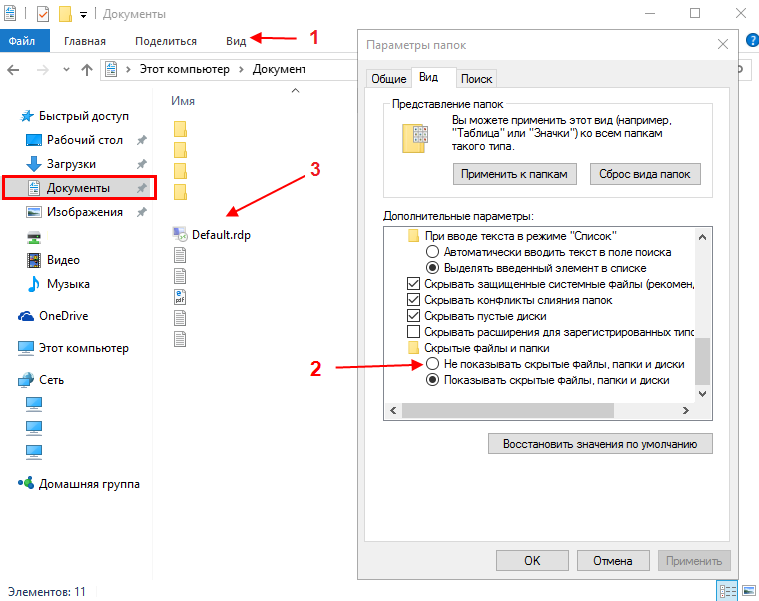

6. Помимо указанных веток в реестре, необходимо удалить дефолтное rdp-соединение (содержит информацию о самом последнем rdp-подключении), хранящееся в файле Default.rdp. Сам файл является скрытым и находится в каталоге Documents (Мои документы).

Данный метод протестирован и работает на всех версиях операционных систем windows начиная с 7 и до 10, а так же, на серверных системах с 2003 по 2016. В том случае если необходимо совсем отключить историю rdp, можно ограничить права системе на запись в данную ветку реестра (если вы не специалист, рекомендуем Вам этого не делать).

Популярное

Как подключиться к серверу через удаленный рабочий стол (RDP)

Подключение к удаленному рабочему столу производится с помощью RDP клиента. RDP (Remote Desktop Protocol) клиент установлен во всех ОС Windows.

просмотров: 361113

Как включить звук при работе через удаленный рабочий стол?

Если вы хотите, что бы при подключении через удаленный рабочий стол работал звук (т.е. звук, воспроизводимый на сервере переносился на ваш.

просмотров: 122360

Как копировать файлы на мой сервер через буфер обмена?

Копирование файлов между вашим компьютером и удаленным сервером производится через буфер обмена. Для того, что бы этот механизм работал, необходимо.

просмотров: 116943

Как узнать с каких IP заходили на мой сервер через удаленный рабочий стол (RDP)?

Информацию о том, с каких IP адресов осуществлялся вход на сервере через удаленный рабочий стол можно получить только в журнале самой ОС Windows:1.

просмотров: 72448

Как изменить разрешение удаленного рабочего стола

Для изменения разрешения экрана удаленного рабоченго стола необходимо в настройках подключения RDP произвести следующие действия:1. После запуска.

просмотров: 71240