Топ самых разрушительных компьютерных вирусов

На интернет-аукционе в Нью-Йорке в мае был продан подержанный ноутбук Samsung NC10, зараженный шестью самыми известными компьютерными вирусами в мире. В совокупности они принесли финансовый ущерб мировой экономике на $95 млрд. Цена лота, который получил название Persistence of Chaos («Постоянство хаоса»), превысила $1,3 млн, или 83,7 млн рублей. Этот арт-объект выполнил китайский художник Го О Дун, работающий в области современного искусства, известной как пост-интернет. Вирусы господину Го предоставила израильская компания кибербезопасности Deep Instinct. Целью работы было придать физический смысл абстрактным угрозам, создав своего рода «каталог исторических угроз». В США запрещено распространение вредоносного ПО. Поэтому организаторы аукциона позиционировали лот как произведение искусства или объект для научных исследований. Более того, перед вручением Persistence of Chaos победителю торгов у компьютера обещали «отрубить» все порты для выхода в интернет. Чем запомнились самые разрушительные вирусы миру и что сейчас угрожает рядовым пользователям и целым корпорациям.

Омерзительная шестерка

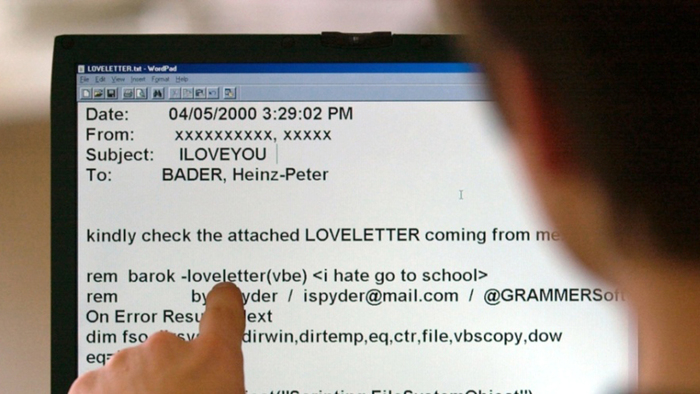

Первым экспонатом кунсткамеры китайского художника стал вирус с романтическим названием ILOVEYOU, также известный как LoveLetter. Вирус был разослан по электронной почте с Филиппин в ночь на 5 мая 2000 года.

К письму с заголовком ILoveYou прилагался файл LoveLetter («Любовное послание»). При открытии вирус рассылал копию самого себя всем контактам в адресной книге Microsoft Outlook. Также он перезаписывал личные файлы, включая документы, изображения и аудио. Только в США число атакованных пользователей превысило 2,5 млн. Среди пострадавших оказались парламенты Англии и скандинавских стран, конгресс США, а также Пентагон. За невиданный размах ILOVEYOU даже внесли в Книгу рекордов Гиннесса. На сайте аукциона утверждается, что суммарный ущерб от вируса достиг $15 млрд.

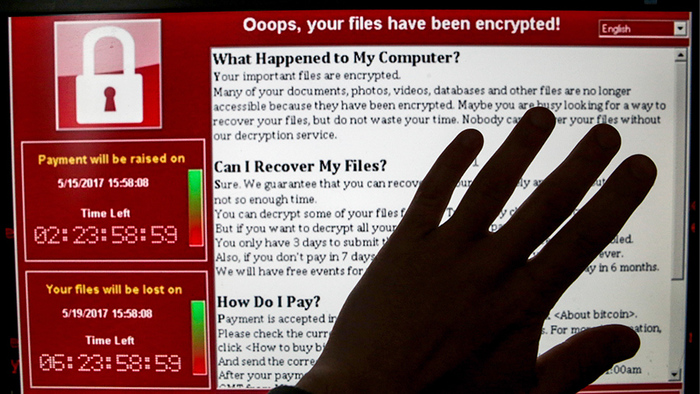

Прогремевший на весь мир вирус-шифровальщик WannaCry ожидаемо вошел в коллекцию Го О Дуна. Массовая эпидемия началась 12 мая 2017 года. Вирус атаковал компьютеры под управлением Windows, шифровал все файлы пользователя и требовал выкуп в биткоинах за расшифровку. Жертвы вымогателей пополняли биткоин-кошельки в надежде вернуть свои файлы, но чаще всего впустую.

Менее чем за неделю были заражены до 300 тыс. компьютеров по меньшей мере в 150 странах, сообщала информационная служба McClatchy со ссылкой на американских экспертов.Вирус блокировал работу множества организаций и предприятий: больниц, аэропортов, банков, заводов. В частности, вирус поразил серверы национальной системы здравоохранения Великобритании, чем причинил ущерб на £92 млн (около $120 млн), по данным британского министерства здравоохранения и социальной защиты. В ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. На прием к врачам оказались отменены 19 тыс. записей.

WannaCry до сих пор продолжает периодически заражать компьютеры, хотя уже и в меньших масштабах, отметили в Techcrunch. Согласно данным на сайте аукциона, общий ущерб от действия вируса приблизился к $4 млрд.

BlackEnergy 2

Вирус BlackEnergy 2 создали на базе довольно простого троянца BlackEnergy, который применялся злоумышленниками с 2007 года для проведения DDoS-атак. Однако новая версия была значительно модернизирована и теперь представляет собой набор инструментов для самых разных деструктивных задач. Например, программа может уничтожить жесткий диск, перезаписав всю информацию на нем случайным массивом данных.

MyDoom («Моя погибель») стал одной из самых разрушительных программ за всю историю вирусописания. Эпидемия началась 26 января 2004 года, когда почтовый червь стал с молниеносной скоростью распространяться по интернету. Антивирусная компания MessageLabs к 4 февраля 2004 года зарегистрировала свыше 21 млн инфицированных писем.MyDoom удалял некоторые файлы с жесткого диска и организовывал DoS-атаки на разные сайты.

По данным компании mi2g, ущерб от деятельности MyDoom на вторую половину 2 февраля 2004 года оценивался в $39 млрд. Сюда вошли задержки онлайн-платежей, потери пропускной способности сетей, восстановление работоспособности инфицированных систем и т.д.

SoBigЧервь SoBig распространялся через электронную почту как вирусный спам. Днем рождения вируса считается 9 января 2003 года. Чтобы заразиться, пользователь самостоятельно запускал зараженный файл. Вредоносное ПО значительно замедляло работу компьютера и пересылало себя дальше по почте. SoBig затронул сотни тысяч компьютеров и нанес ущерб мировой экономике более чем на $37 млрд.

DarkTequila

Логин в завещание: можно ли унаследовать пароли и перепискиРодственники добиваются доступа к аккаунтам умерших близких, но получается не всегда DarkTequila — это сложная и трудноуловимая вредоносная программа, нацеленная главным образом на пользователей в Мексике. Вирус создавался с целью воровать финансовую информацию пользователей, а также логины и пароли для входа на популярные веб-сайты. Вредоносная программа распространяется через письма от мошенников и USB-устройства. По данным «Лаборатории Касперского», вирус активен с 2013 года. DarkTequila нанес убытки на миллионы долларов множеству пользователей.

Штирлиц и хакеры

Если говорить о реальном ущербе от вирусов в корпоративном сегменте, то наибольшую угрозу представляют внутренние проблемы компаний, рассказал «Известиям» руководитель аналитического центра Zecurion Владимир Ульянов.

Главная опасность — собственные сотрудники, которые приходят каждый день в офис, садятся за свои компьютеры и уже имеют доступ к конфиденциальной информации. Их задача становится максимально простой — вывести эту информацию наружу и передать своим сообщникам. Учитывая современный уровень развития технологий — это и быстрые интернет-каналы, и миниатюрные флешки большого объема, мессенджеры, — задача максимально упрощается.

По частоте случаев самой объемной угрозой остается спам и, в частности, фишинговые письма, которые выглядят как официальные, но ведут на поддельные сайты. «Суть в том, что потенциальному злоумышленнику даже не надо заражать устройство пользователя, чтобы украсть его персональные данные или денежные средства. Мошеннику достаточно использовать социальную инженерию для того, чтобы убедить жертву перейти по вредоносной ссылке или самостоятельно ввести данные своей банковской карты», — рассказал «Известиям» антивирусный эксперт «Лаборатории Касперского» Дмитрий Галов.

А вот массовое заражение программами-шифровальщиками, как в случае с нашумевшим WannaCry, на самом деле не так уж часто встречается. Если это всё-таки произошло, то стоит обратиться за советом к специалисту или посетить сайт, на котором можно попробовать подобрать ключ для расшифровки.

«Не надо паниковать и платить вымогателям. Некоторые шифровальщики вообще не имеют функционала по расшифровке пользовательских файлов. А даже если такой функционал есть, никто не гарантирует, что файлы действительно расшифруют, а мошенник остановится на этом», — предупреждает Галов.

Чтобы избежать возможных неприятных последствий, Галов рекомендует регулярно делать резервное копирование важных данных и хранить их отдельно.

Ночной дозор против белых ходоков

Несмотря на периодически возникающие эпидемии, можно утверждать, что антивирусы помогают. Они в состоянии в зависимости от ситуации, конкретного антивируса и его обновления в автоматическом режиме фиксировать и устранять большую часть угроз, рассказал руководитель аналитического центра Zecurion.

«Но нет стопроцентного решения, волшебной таблетки, которую установил и можешь спокойно ходить по любым форумам, не опасаясь ни хакеров, ни вредоносных программ. Уязвима любая система», — подчеркнул Владимир Ульянов.

Сложность состоит в том, антивирусы блокируют большинство известных вредоносных программ. Но при атаке на конкретный объект хакеры либо создают новую зловредную программу, либо покупают готовую в интернете и модифицируют под свои нужды, чтобы запутать антивирус.

Перед атакой хакеры тестируют свой вирус на общедоступном веб-сервере, где установлено порядка 50 популярных мировых антивирусов. Самый популярный — VirusTotal. Обычные пользователи могут использовать этот ресурс для защиты, прогоняя через него подозрительные письма.

Именно то, что во всех вирусах из коллекции Го О Дуна были реализованы принципиально новые техники атаки, и позволило им атаковать столь большое количество людей, с мощным общественным резонансом, подчеркнул Дмитрий Галов. Самые общие рекомендации для надежной защиты банальны, но неизменны. Своевременно обновляйте антивирусы и всё программное обеспечение на компьютере, включая операционную систему и приложения.

Источник

В моем детстве самый страшный «вирус» это был «формат Ц» 🙂

1 Вирусы значительно снижают скорость работы компьютера

Отчасти это так, но не всегда! Некоторые вирусы тихо-тихо и совсем незаметно для пользователя компьютера собирают необходимые данные. И затем отправляют их по назначенному адресу, пользуясь для этих целей малой частью ресурсов компьютера.

В результате такая аккуратная деятельность не отразится на быстродействии системы. Другое дело, например, вирус для майнинга криптовалюты. Он, возможно, будет сильно заметен, и будет откровенно замедлять работу компьютера. И тем не менее, большинство вирусов очень даже стараются быть незаметными для пользователя.

Даже майнинговые вирусы, которые только что были упомянуты, порой, на время исчезают из компьютера, как только пользователь начнет изучать причины загрузки компа, например, с помощью Диспетчера программ. Все это для того, чтобы пользователь не смог заметить дополнительную активность вирусов.

Вирус прямого действия

Пример: VCL.428, создан Лабораторией по конструированию вирусов.

Может воздействовать на: Все файлы с расширением .exe и .com

Вирус прямого действия быстро проникает в оперативную память, заражает все программы/файлы/папки, определенные в пути Autoexec.bat, а затем удаляет себя. Он также может уничтожить данные, находящиеся на жестком диске или USB, подключенном к компьютеру.

Обычно они распространяются при выполнении файла, в котором они содержатся. Пока вы не запустите или не откроете файл, он не распространится на другие части вашего устройства или сети.

Хотя эти вирусы находятся в корневом каталоге жесткого диска, они способны менять местоположение при каждом выполнении. Во многих случаях они не удаляют системные файлы, но снижают общую производительность системы.

Защита: Используйте антивирусный сканер. Вирус прямого действия легко обнаружить, а все зараженные файлы можно полностью восстановить.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Начали появляться новые версии, которые обозначались Sobig.A, Sobig.B и так далее. Наибольшее распространение получил Sobig.F. Это один из наиболее активных вирусов, который действует как червь и троян. И вновь авторы вредоноса прибегли к социальной инженерии, завлекая пользователя заголовками писем «Re: Кино», «Re: Документы» и так далее, имитируя ответы на прошлые письма. К слову, так же действуют и сегодня отправители спама и «плохого» ПО.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

На самом деле называть Sobig вирусом не совсем корректно: он не вредил системе напрямую. Вредонос загружал дополнительные файлы из сети, пинговал адрес 0@pagers.icq.com (предположительно, для подсчета зараженных компьютеров) и применялся для формирования спам-рассылок. Поэтому его называют одним из первых червей для организации спам-ботнетов. Или даже первым.

В то же время код Sobig был «кривым» и недописанным — поэтому Sobig.F, например, не мог распространяться в локальных сетях. Зато в нем начали применять спуфинг — грубо говоря, маскировку.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Jerusalem

Не менее опасным и вредоносным оказался вирусный апплет, получивший название Jerusalem, который в 1988 году наибольшее распространение получил на территории Европы, США и Ближнего Востока. Суть его воздействия сводилась к тому, что зараженные исполняемые файлы при попытке их запуска немедленно удалялись. А вот побочный эффект выглядел куда более неприятным. Если 13-е число приходилось на пятницу, вирусный апплет самопроизвольно запускал полное форматирование жесткого диска.

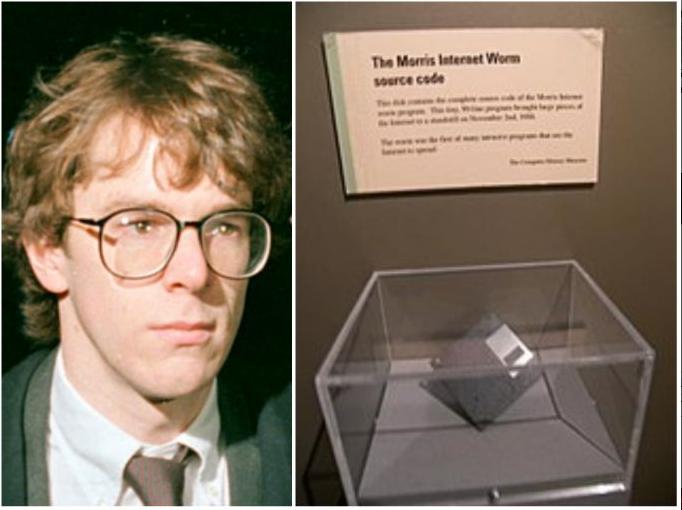

Этот вирус называют чуть ли не одним из самых гениальных творений, которое было создано 23-летним студентом из США в том же 1988 году.

Действие его выглядело двояко. С одной стороны, он был способен подбирать пароли доступа к операционным системам, используя для это словарь, содержащий всего 400 слов. С другой – доводил компьютеры до состояния полной дисфункции, постоянно копируя себя самого и пересылая копии через интернет. Общий ущерб на то время был оценен примерно в 100 миллионов долларов. Примечательно и то, что если бы Моррис не признался в своем авторстве этого апплета, создателя так никогда бы и не нашли. Кстати сказать, по сути своей это вирус можно назвать первым сетевым червем (он распространялся по сети ARPANET).

Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

1. Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты.

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

3. Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware — всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО. Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы».

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название — следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты — это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами — красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги — ошибки в фрагментах программного кода — это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности — это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

- Любое сообщение об ошибке компьютера указывает на заражение вирусом. Это неверно: сообщения об ошибках также могут быть вызваны ошибками аппаратного или программного обеспечения.

- Вирусам и червям всегда требуется взаимодействие с пользователем. Это не так. Для того чтобы вирус заразил компьютер, должен быть исполнен код, но это не требует участия пользователя. Например, сетевой червь может заражать компьютеры пользователей автоматически, если на них имеются определенные уязвимости.

- Вложения к электронным письмам от известных отправителей являются безопасными. Это не так, потому что эти вложения могут быть заражены вирусом и использоваться для распространения заражения. Даже если вы знаете отправителя, не открывайте ничего, что в чем вы не уверены.

- Антивирусные программы могут предотвратить заражение. Со своей стороны, поставщики антивирусного ПО делают все возможное, чтобы не отставать от разработчиков вредоносных программ, но пользователям обязательно следует установить на своем компьютере комплексное защитное решение класса Internet security, который включает в себя технологии, специально предназначенные для активного блокирования угроз. Даже при том, что 100-процентной защиты не существует. Нужно просто осознанно подходить к обеспечению собственной онлайн-безопасности, чтобы уменьшить риск подвергнуться атаке.

- Вирусы могут нанести физический ущерб вашему компьютеру. Что если вредоносный код приведет к перегреву компьютера или уничтожит критически важные микрочипы? Поставщики защитных решений неоднократно развенчивали этот миф — такие повреждения просто невозможны.

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные — фотографии, документы и файлы — не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.