Как защитить компьютер от вирусов и шпионских программ в интернете

Если вы подключаете свой компьютер к интернету, разрешая другим людям пользоваться своим ПК или используете файлы совместно с другими, следует принять меры для защиты компьютера от потенциальной угрозы.

Почему? Потому что на компьютер могут совершить нападение компьютерные преступники (иногда их называют хакерами). Нападение может быть «прямым» – злоумышленники проникают в компьютер через Интернет и похищают личную информацию – или косвенное, когда злоумышленники создают вредоносные для компьютера программы.

К счастью, вы можете защитить себя, соблюдая некоторые простые меры предосторожности. В этой статье описаны угрозы и средства защиты.

Хакеры находят секретные данные в JavaScript-файлах

Ключи к API разбросаны по всему интернету. Воспользоваться ими может кто угодно. Это — факт. Часто у того, что ключи оказываются в общем доступе, нет каких-то особых причин. Разработчики просто повсюду их забывают. Например, ключи попадают в код по следующим причинам:

- Для отладочных целей.

- Для целей локальной разработки.

- В виде комментариев, предназначенных для тех, кто будет поддерживать проект позже.

Хотя многие хакеры самостоятельно читают код JavaScript-файлов, такие файлы, в основном, ищут с помощью инструментов вроде meg, а потом проверяют то, что нашли, на наличие там соответствующих паттернов.

Как они это делают? После использования сканера вроде meg они ищут в найденных файлах строки, соответствующие различным шаблонам. Тот же, кто создал meg , написал ещё одну отличную программу, именно для этого и предназначенную. Она называется gf и представляет собой улучшенный вариант grep . В данном случае использование при запуске gf опции truffleHog или, в другом варианте её написания, trufflehog , позволяет инструменту находить высокоэнтропийные строки, представляющие собой ключи к API. То же самое касается и поиска строки API_KEY . Результаты поиска по такой строке часто (слишком часто) оказываются успешными.

Нередко у того, что ключи появляются в коде, есть совершенно нормальные причины, но такие ключи не защищены от посторонних. Приведу пример. Один клиент, с которым я работал, пользовался внешним сервисом картографической информации. Так делается во многих проектах. Для того чтобы загружать картографическую информацию и работать с ней, нужно было выполнять обращения к соответствующему API с использованием ключа. Но мой клиент забыл настроить применяемый им сервис так, чтобы ограничить источники, с которых в этот сервис могут поступать запросы, использующие этот конкретный ключ. Несложно представить себе простую атаку, которая заключается в том, чтобы истощить квоту на использование ресурсов картографического сервиса путём отправки к нему множества запросов. Это может стоить пользователю такого сервиса больших денег. Или, что ещё «лучше» (с точки зрения атакующего), такая атака может привести к тому, что те части проекта клиента, которые завязаны на картах, попросту «упадут».

JS-файлы используются хакерами не только для поиска секретных данных. Ведь такие файлы — это код вашего приложения, который может увидеть любой, кому этот код интересен. Хороший хакер может, внимательно прочтя код, разобраться в используемом в нём подходе к именованию сущностей, выяснить пути к API, может обнаружить ценные комментарии. Подобные находки оформляются в виде списка слов, передаваемого автоматическим сканерам. Это — то, что называется «интеллектуальным автоматизированным сканированием» («intelligent automated scan»), когда хакер комбинирует автоматические инструменты и собранную им информацию о конкретном проекте.

Вот реальный комментарий с домашней страницы одного проекта, в котором открытым текстом говорится о незащищённых API, данные из которых может получить кто угодно:

▍Что делать?

- Минифицируйте код. Благодаря этому код обфусцируется. Подобная обработка кода обратима, но благодаря ей можно обойти многие автоматические сканеры, что уменьшает потенциальные возможности атаки.

- Оставляйте в коде только абсолютный минимум ключей и путей к API. В то время как без некоторых из них обойтись не получится, о большинстве из них сказать того же самого нельзя. Оставляйте в коде только те ключи, которым совершенно необходимо в нём присутствовать.

- Понизьте разрешения, связанные с ключами, до абсолютного минимума. Если вспомнить пример с сервисом картографической информации, то можно сказать, что ключи должны быть такими, чтобы с их помощью можно было бы делать только то, для чего они предназначены, и чтобы пользоваться ими можно было бы только там, где они должны использоваться. Удостоверьтесь в том, что эти ключи нельзя использовать для атаки на систему.

- Используйте те же инструменты для автоматического сканирования кода, которые используют хакеры. Включайте их в системы непрерывной интеграции. Особенно это касается средств для поиска строковых паттернов, которые работают очень быстро. Используйте простые инструменты вроде grep или gf для поиска строк. Такая проверка кода сродни тестам. Она позволяет убедиться в том, что разработчики не оставляют в коде дыр, которыми может воспользоваться злоумышленник для взлома системы.

- Внедрите у себя практику код-ревью. Всегда полезно, когда кто-то проверяет ваш код. Все автоматические сканеры мира не способны выявить 100% возможных проблем. Код-ревью — это отличный способ повышения качества и защищённости кода.

Используйте VPN для защиты от хакеров

Публичные сети Wi-Fi не требуют аутентификации. Здорово, правда? Вот и хакеры того же мнения, ведь она им тоже не нужна. Они могут прибегнуть к методу Man-in-the-Middle («человек посередине») или даже установить липовую точку доступа к Wi-Fi для перехвата ваших личных данных.

Если вам нужен интернет на ноутбуке, лучше подключите его к мобильной сети 4G, включив режим модема на своем телефоне.

А еще лучше используйте виртуальную частную сеть (VPN) в качестве персонального интернет-шлюза.

Как VPN поможет вам предотвратить хакерскую атаку?

VPN-сеть перенаправляет трафик, скрывая ваш IP-адрес и не позволяя мошенникам отследить вас. Она также шифрует отправляемые вами данные, поэтому даже если кто-то их перехватит, он не сможет их прочесть. Это касается и вашего интернет-провайдера. Итак, VPN – прекрасный способ обезопасить ваши личные данные в интернете.

У этого метода есть и ряд других преимуществ, помимо онлайн-защиты. С VPN вы можете посещать сайты, заблокированные вашим провайдером, – в некоторых странах это могут быть Facebook, Twitter, ВКонтакте. Возможность обходить локальное блокирование контента может пригодиться во время поездок за границу, если вам потребуется доступ к вашему счету, который может быть закрыт для «иностранных» пользователей.

Есть бесплатные VPN, но они могут предоставляться на определенных условиях. Лучше воспользуйтесь платной версией – не стоит экономить на защите своих данных.

Маскировка местоположения

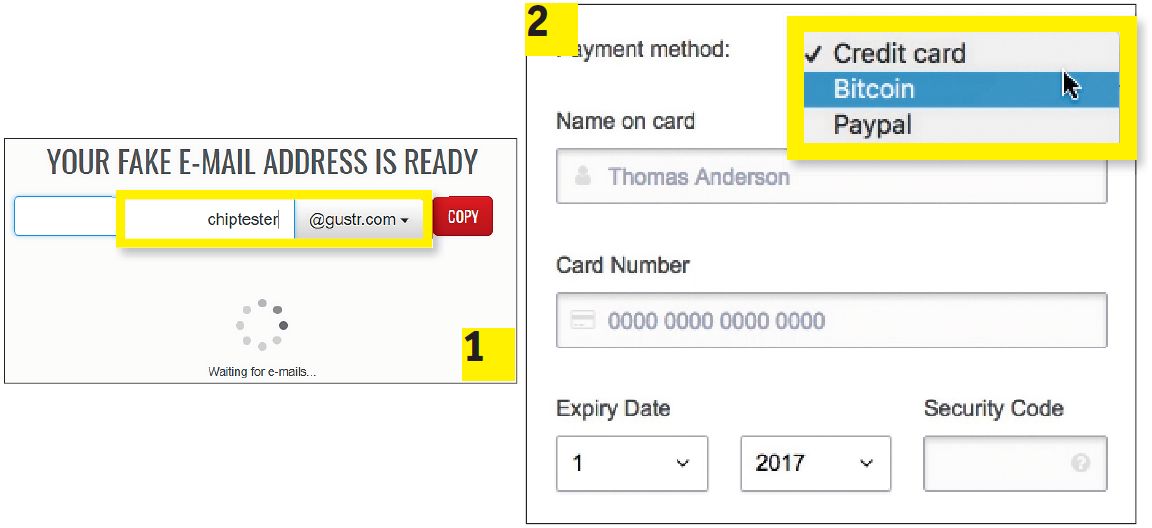

Для регистрации в сервисах VPN вам понадобится одноразовый электронный ящик, например, на fakemailgenerator.com (1). Оплату, в том числе ProtonVPN (2), принимают и в биткоинах

Чтобы во время прогулки по Сети оставаться полностью анонимным, необходимо пользоваться VPN (Virtual Private Network). В этом случае ваши веб-данные будут передаваться в зашифрованном виде на сервер, служащий шлюзом. Даже ваш провайдер не сможет отследить, на каких сайтах вы бывали. Ваша безопасность и анонимность, однако, зависят исключительно от поставщика услуг VPN. Хорошую славу, к примеру, заслужил сервис Proton VPN, серверы которого располагаются в Швейцарии. Его преимущество заключается в том, что он по закону обязан не сохранять никакой информации о подключениях. И кстати, большинство функций — бесплатные.

Под Windows сервис предлагает собственное ПО, позволяющее вам выбрать отдельные шлюзы. В то же время на смартфоне ваши веб-данные защищены с помощью приложения ProtonVPN (дополнительную информацию см. в разделе «Герметизация мобильных устройств»). Дополнительными функциями безопасности оснащено приложение ProtonVPN Plus, которое обойдется вам в восемь евро (около 600 рублей) в месяц. За эти деньги ваша информация будет направляться в Интернет через специальный сервер, особым образом защищенный от хакерских атак. Кроме того, в этом случае используется не одна VPN, а две последовательно подключенных сети. При желании услуги сервиса можно оплатить биткоинами — абсолютно анонимно.

Самооборона бессильна?

Можно ли самостоятельно противостоять всем этим угрозам, без использования дополнительных программ? Конечно, можно и нужно! Это очень просто:

Не запускайте всё подряд. Любые сомнительные файлы, которые непонятно как оказались у вас в загрузках, на рабочем столе, в присланном письме или где-то еще, могут оказаться заражены. Казалось бы, вы их запустили и ничего не произошло. Но вирус уже начал работать и остановить его непросто. Троян при этом гораздо хитрее: файл будет запускаться и даже делать то, что нужно. Но одновременно с ним запустится вредоносный процесс.

Скачивайте программы только из официальных источников. Если программа бесплатная, то ее можно загрузить со страницы компании-разработчика. Если программа платная, а вам ее предлагают даром, подумайте: с чего такая щедрость?

Посещайте только проверенные сайты. Сегодня для авиакомпаний, интернет-магазинов и прочих организаций, где принято расплачиваться картой, могут создаваться сайты-клоны, которые выглядят правильно, но работают не совсем так, как вы предполагаете.

Вот и все правила. На первый взгляд все просто и очевидно. Но будете ли вы каждый раз лично звонить друзьям и коллегам, чтобы убедиться, что именно они послали вам это электронное письмо с прикрепленным файлом или ссылку в социальной сети? Знаете ли вы наизусть официальные сайты всех компаний и авторов программ, чтобы им доверять? Да и где взять список проверенных сайтов?

Кроме того, даже официальные сайты иногда взламываются и под видом настоящих программ распространяются зараженные. Если уж продвинутые пользователи могут не заметить такого, то что говорить об обычных интернет-путешественниках, которые только начинают осваивать просторы сети?

В конце концов, постоянная поддержка обороны — это стресс. Если подозревать каждого отправителя письма или сообщения, каждую программу, каждый сайт и каждый файл — проще выключить компьютер и не включать его вообще.

Или можно просто возложить часть обязанностей по защите компьютера на специальные программы.

Русские и китайцы?

В 2015 году русские хакеры удачно атаковали Пентагон, похитив данные более 4000 работавших там человек. А через несколько дней аналогичный «подвиг» совершили и китайцы.

Но кто эти люди и сколько их всего? Никто точно не знает. Но одно можно сказать наверняка – они чрезвычайно опасны. И уже сейчас существует множество хакерских групп и деятельных одиночек. Наиболее известны среди них:

Anonymous. Эти ребята объявили «войну» Исламскому Государству, так что взломали почту и учётные записи в Твиттере. В ответ на это представители ИГИЛ обозвали их «идиотами». Кроме того, Анонимусы смогли проникнуть в ФБР и некоторые другие организации, отвечающие за безопасность. При этом они также известны активной борьбой с детской порнографией.

Milw0rm. Известны тем, что активно атаковали индийский Центр атомных исследований Бхабха, что в Мумбае.

UGNazi. Группировка, действующая против правительства США в целом и ЦРУ в частности. Начала свою деятельность в 2011 году и продолжает активно работать и по сей день.

Кроме того, в организации хакерских атак обвиняют целую страну – конечно же, Северную Корею. Так, например, из-за атак северокорейских хакеров на компанию Sony в 2015, США ужесточила санкции против этой страны.

Вот ещё список хакерских групп, которые, по некоторым данным, поддерживаются разными правительствами.

The Syrian Electronic Army. Изначально пытались поддерживать деятельность Башара аль-Асада, активно ломали сайты правительства Сирии. Противостояли Anonymous.

APT1. Однозначно сотрудничают с китайской армией.

«Nashi». Русская группа, активно нападающая на оппозиционные ресурсы в стране. И вряд ли они стали бы это делать, если бы у них ни было хорошей высокопоставленной поддержки. Ведь как известно, большинство хакеров преподносят себя «хактивистами» — борцами с системой. Но как это сочетается с нападками на оппозицию? Никак.

И количество группировок будет только расти, поскольку потихоньку подтягиваются ребята из Африки и Ближнего Востока. Просто потому, что технологии становятся всё дешевле, а интернет – всё доступнее. И всё это уж точно не улучшит и без того хреновый уровень мировой кибербезопасности.

Есть свои хакеры даже в ИГИЛ. Так, например, им удалось на несколько часов парализовать работу веб-сайта BBC, показав тем самым, что мировой терроризм готов действовать и в киберпространстве.

И это далеко не самое страшное, что можно сделать при помощи взлома. Он позволяет:

- Затопить целые регионы – раз уж смогли взять под контроль шлюзы на плотине в США.

- Заблокировать водоснабжение (2011 год, штат Иллинойс)

- Отключить электричество (Только в США и только в 2014 году это случилось 79 раз)

- Заблокировать связь между местными муниципальными органами и федеральными, упростив, тем самым, пересечение границ для плохих парней.

- Украсть деньги с банковского счёта.

- Манипулировать фондовыми рынками

- Мешать работе нефте- и газопроводов

Очистка и перезагрузка зараженного компьютера

После того, как у вас есть проверенная резервная копия всех данных с зараженного компьютера, вам нужно будет убедиться, что у вас есть диск ОС и правильная информация о лицензионном ключе, прежде чем делать что-либо ещё.

На этом этапе вы, вероятно, захотите стереть зараженный диск с помощью утилиты очистки диска и убедиться, что все области диска были очищены. После того, как диск будет стёрт и чист, проверьте его ещё раз на наличие вредоносных программ, прежде чем возвращать ранее зараженный диск обратно на компьютер, с которого он был изъят.

Переместите ранее зараженный диск обратно на исходный компьютер, перезагрузите ОС с доверенного носителя, перезагрузите все приложения, загрузите антивирусную программу (и второй сканер), а затем запустите полное сканирование системы как перед восстановлением данных, так и после того, как ваши данные будут возвращены на ранее зараженный диск.