Как узнать какой порт использует программа

На компьютере может быть установлено довольно много программ и все они резервируют в операционной системе определенный порт для взаимодействия с другим программным обеспечением по сети. В большинстве случаев пользователь заранее знает какой порт использует программа. Это может быть официально зарезервированный порт, под определенный сетевой протокол. Например почтовые программы используют для приема почты протокол POP3 и резервируют порт 110. Бывают неофициально резервируемые порты, например порт 1540 используемый агентом сервера 1С:Предприятие. Информацию об используемых неофициальных портах разработчики программного обеспечения указывают в документации.

Узнать какой порт использует программа в операционной системе Windows можно используя инструменты командной строки — tasklist и netstat. С помощью tasklist узнаем номер идентификатора процесса — PID, затем в netstat находим номер порта этого процесса.

Поиск идентификатора процесса PID

1. Открываем командную строку: сочетание клавиш и вводим команду CMD.

2. Запускаем tasklist и находим PID процесса.

Если необходимо отобразить полный список процессов, в том числе служебных и системных, необходимо использовать tasklist без аргументов.

Команда tasklist /fi «status eq running» найдет только те процессы, которые были запущенны программами. Это сократит список процессов и облегчит поиск.

Находим в списке нужную программу, например OneDrive.exe и запоминаем соответствующий PID.

Поиск порта процесса

Для получения списка используемых портов воспользуемся утилитой командной строки netstat.

B netstat были использованы слtдующие аргументы:

-a — показывает все сокеты, используемые процессами

-o — показывает PID процесса

-n — показывает адреса в числовом формате

В результате будет получен довольно крупный список активных сетевых соединений, среди которых необходимо найти соединение с нужным PID.

Чтобы отфильтровать список и сразу найти сетевое соединение с нужным PID перенаправим результаты netstat в утилиту findstr «PID_number», где PID_number — идентификатор искомого процесса.

В найденных результатах видно, что процесс c PID 15304 (программа OneDrive.exe) использует несколько сетевых портов: 11906, 11907, 11908.

Обращайте внимание на то, для какого траспортного протокола открыт порт: ТСР или UDP. Это информация будет важна, когда будете пробрасывать порт через межсетевой экран.

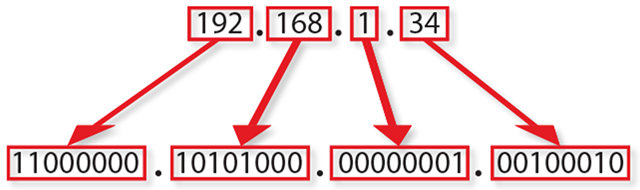

Что такое IP-адрес

IP-адрес однозначно идентифицирует устройство в сети. Вы видели эти адреса раньше; они выглядят примерно как 192.168.1.34.

IP-адрес всегда представляет собой набор из четырех таких чисел. Каждый номер может находиться в диапазоне от 0 до 255. Таким образом, полный диапазон IP-адресов составляет от 0.0.0 до 255.255.255.255.

Причина, по которой каждый номер может достигать 255, заключается в том, что каждое из чисел представляет собой восьмизначное двоичное число (иногда называемое октетом). В октете число ноль будет обозначено как 00000000, а число десятичное 255 будет иметь вид 11111111, – это максимальное число, которого мы можем достигнуть в рамках октета. IP-адрес, упомянутый выше (192.168.1.34) в двоичном формате, будет выглядеть так: 11000000.10101000.00000001.00100010 .

Компьютеры работают с двоичным форматом, но нам, людям, гораздо проще работать с десятичным форматом. Тем не менее, зная, что адреса фактически являются двоичными числами, нам легче будет понять, почему некоторые вещи, связанные с IP-адресами, работают так, как они это делают.

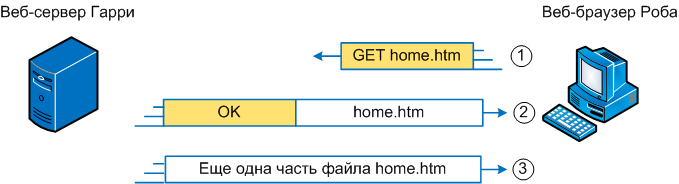

Механизмы протокола HTTP

При более внимательном рассмотрении этот пример показывает, как приложения на каждом конечном компьютере (приложение веб-браузера и приложение веб-сервера) используют протокол прикладного уровня TCP/IP. Чтобы сделать запрос веб-страницы и вернуть содержимое веб-страницы, приложения используют протокол передачи гипертекста (HTTP).

HTTP не существовал до тех пор, пока Тим Бернерс-Ли не создал первый веб-браузер и веб-сервер в начале 1990-х годов. Бернерс-Ли предоставил HTTP функцию для запроса содержимого веб-страниц, а именно, предоставив веб-браузеру возможность запрашивать файлы с сервера и дав серверу возможность возвращать содержимое этих файлов. Общая логика соответствует тому, что показано на рисунке 1; на рисунке 2 показана та же идея, но с подробностями, относящимися к HTTP.

ПРИМЕЧАНИЕ. Полная версия большинства веб-адресов, также называемых унифицированными указателями ресурсов (URL, Uniform Resource Locators) или универсальными идентификаторами ресурсов (URI, Universal Resource Identifiers), начинается с букв http , что означает, что для передачи веб-страниц используется HTTP.

Рисунок 2 – HTTP запрос GET, HTTP ответ и одно сообщение только с данными

Чтобы получить веб-страницу от Гарри, Роб на этапе 1 отправляет сообщение с заголовком HTTP. Обычно протоколы используют заголовки как место для размещения информации, используемой этим протоколом. Этот HTTP заголовок включает запрос на «получение» файла. Запрос обычно содержит имя файла (в данном случае home.htm ), или, если имя файла не упоминается, веб-сервер предполагает, что Бобу нужна веб-страница по умолчанию.

Шаг 2 на рисунке 2 показывает ответ веб-сервера Гарри. Сообщение начинается с HTTP заголовка с кодом состояния (200), который означает нечто простое, например, «ОК», возвращаемое в заголовке. HTTP также определяет другие коды состояния, чтобы сервер мог сообщить браузеру, сработал ли запрос (например: если вы когда-нибудь искали веб-страницу, которая не была найдена, и получили ошибку HTTP 404 «не найдена», вы получили HTTP код состояния 404). Второе сообщение также включает начальную часть запрошенного файла.

Шаг 3 на рисунке 2 показывает еще одно сообщение от веб-сервера Гарри веб-браузеру Роба, но на этот раз без HTTP заголовка. HTTP передает данные, отправляя несколько сообщений, каждое из которых является частью файла. Вместо того, чтобы тратить место на отправку повторяющихся HTTP заголовков, содержащих повторяющуюся информацию, эти дополнительные сообщения просто пропускают заголовок.

Стек протоколов, снова канальный уровень

О канальном уровне модели TCP/IP мы рассказали меньше всего, давайте вернемся еще раз к началу, чтобы рассмотреть инкапсуляцию протоколов и, что значит «стек».

Большинству пользователей знаком протокол Ethernet. В сети, по стандарту Ethernet, устройства отправителя и адресата имеют определенный MAC-адрес — идентификатор «железа». MAC-адрес инкапсулируется в Ethernet вместе с типом передаваемых данных и самими данными. Фрагмент данных, составленных в соответствии с Ethernet называется фреймом или кадром (frame).

MAC-адрес каждого устройства уникален и двух «железок» с одинаковым адресом не должно существовать, хотя порой такое случается, что приводит к сетевым проблемам. Таким образом, при получении сетевой адаптер занимается извлечением полученной информации из кадра и ее дальнейшей обработкой.

После ознакомления с уровневой структурой модели становится понятно, что информация не может передаваться между двумя компьютерами напрямую. Сначала кадры передаются на межсетевой уровень, где компьютеру отправителя и компьютеру получателя назначается уникальный IP. После чего, на транспортном уровне, информация передается в виде TCP-фреймов либо UDP-датаграмм.

На каждом этапе, подобно снежному кому, к уже имеющейся информации добавляется служебная информация, например, порт на прикладном уровне, необходимый для идентификации сетевого приложения. Добавление служебной информации к основной обеспечивают разные протоколы — сначала Ethernet, поверх него IP, еще выше TCP, над ним порт, означающий приложение с делегированным ему протоколом. Такая вложенность называется стеком, названным TCP/IP по двум главным протоколам модели.

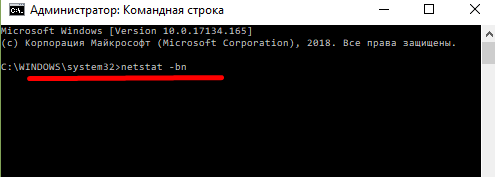

Получаем список открытых портов на компьютере сети

Для того, чтобы получить список портов, нужно сначала запустить командную строку (обязательно от имени администратора) :

И скопировать туда команду «netstat -bn»

Будет выведен список сокетов, а так же приложений, которые идентифицированы с ними в данный момент. Можно увидеть и адреса внешних ресурсов, которые обмениваются данными с портами:

Заключение

Стек TCP/IP регламентирует взаимодействие разных уровней. Ключевым понятием в здесь являются протоколы, формирующие стек, встраиваясь друг в друга с целью передать данные. Рассмотренная модель по сравнению с OSI имеет более простую архитектуру.

Сама модель остается неизменной, в то время как стандарты протоколов могут обновляться, что еще дальше упрощает работу с TCP/IP. Благодаря всем преимуществам стек TCP/IP получил широкое распространение и использовался сначала в качестве основы для создания глобальной сети, а после для описания работы интернета.

Полезные утилиты

Если хочется всегда держать под контролем компьютер и личную информацию, но не перегружать систему лишним ПО, стоит обратить внимание на утилиты. Они мало весят, элементарно устанавливаются и не предъявляют никаких претензий к рабочим параметрам «железа». Простой функционал осваивается моментально даже теми, кто пользуется ПК только для интернет-серфинга и посещения соцсетей.

Connection Monitor от 10-Strike Software

Русскоязычная 10-Strike Connection Monitor корректно работает на компьютерах любой конфигурации, где стоит ОС Windows (независимо от версии). Сразу после запуска мониторит сетевые ресурсы, папки и файлы компьютера на предмет подключения извне. Ведет подробный лог-журнал и вносит туда сведения обо всех обращениях к системе.

Обнаруживает стороннее подключение и регистрирует попытки «гостей» посмотреть личную информацию на компьютере. Оповещает о проникновении следующими способами:

• звуковой сигнал; • всплывающая в трее подсказка с данными подключившегося юзера; • сигнальное окно; • SMS-сообщение; • письмо на e-mail.

Может отреагировать на нехарактерную активность запуском приложения или скрипта. Умеет блокировать внешние подключения и ограничивать/отключать сетевой доступ на какое-то время для определенных пользователей или всех посетителей.

Самые интересные фишки программы:

• индивидуальный «Черный список», куда заносятся слишком любопытные и назойливые «гости»; • закрытие от внешних пользователей определенных ресурсов компьютера; • ручной и автоматический способы включения/отключения доступа к ПК со стороны; • контроль приватности, показывающий, кто и когда просматривает ваши личные файлы через скрытые админресурсы.

Безвозмездно потестить утилиту можно в течение 30 дней. Потом придется купить лицензию с подпиской на бесплатные обновления и годовой техподдержкой. Продление соглашения на следующий год обойдется всего в 20% от изначальной стоимости пакета.

Для продвинутых пользователей разработана версия Pro. От обычной она отличается только тем, что функционирует как служба и не требует входить в систему для проведения проверки санкционированного/несанкционированного доступа.

Мощный универсал от разработчиков ПО Algorius Software

Algorius Net Watcher – эффективный и практичный инструмент для контроля и выявления санкционированных/несанкционированных подключений через проводную сеть или Wi-Fi. Дает возможность отслеживать проникновение на файловые серверы, домашние, офисные и корпоративные ПК. Приятный глазу интерфейс позволяет детально изучить поведение «гостя» и увидеть, к каким файлам он обращался.

Программа совместима не только с Windows XP, Vista, 7, 8, но и с прогрессивной Win10. К общим параметрам компьютера абсолютно не требовательна и занимает минимум места. О проникновении сообщают визуальный или звуковой сигнал.

Среди главных особенностей утилиты:

• поиск и сбор информации о постороннем вмешательстве в фоновом режиме еще до активации системы; • сохранение данных о всех действиях в истории; • возможность разъединять пользователей.

Чтобы просматривать отчеты права администратора не нужны.

Algorius Net Watcher представлен в бесплатном и платном вариантах. Бесплатная версия всегда доступна для скачивания на официальном сайте. Срок ее использования не ограничен.

Стоимость платного пакета варьируется в зависимости от количества компьютеров, которые нужно оснастить ПО. Дороже всего обходится лицензия на 1 ПК, а дешевле – программа, рассчитанная на 5 и более машин. В перечень бонус-опций входят:

• бесплатные мажорные обновления в течение года; • бесплатные минорные обновления без ограничения по срокам; • 50% скидки на мажорные обновления со второго года использования; • индивидуальный режим техподдержки.

Конкурентно способный «старичок» — Friendly Net Watcher

Friendly Net Watcher – одно из самых старых, но до сих пор востребованных бесплатных мини-приложений. Весит всего 1,3 Mb, имеет упрощенный интерфейс и эффективно работает на слабых компьютерах с операционками типа Windows 2000/XP/Vista/7. Язык выбирается в процессе установки.

Дает возможность оперативно выяснить, кто через сеть проникает в ваш ПК, скачивает файлы и приобретает доступ к личной информации.

Дополнительно в программе доступны такие полезные опции, как:

• ведение истории отслеживающих мероприятий; • звуковое оповещение несанкционированного проникновения; • сбрасывание незваных «гостей» автоматически или вручную.

Friendly Net Watcher может работать как самостоятельно, так и в продвинутой оболочке Friendly Pinger, предназначенной для многоуровневого администрирования.