Программы для удаленного доступа

В статье представлены работающие программы для удаленного доступа к устройствам с их особенностями и функционалом, платные и бесплатные. Чтобы вам было легче определиться какую программу установить на свой компьютер, в конце статьи мы написали свое мнение на этот счет. Скачать любую из представленных программ можно на официальных сайтах по ссылкам. Многие рассмотренные программы можно использовать для доступа через интернет с компьютеров, телефонов, планшетов. Другие предоставляют доступ только по локальной сети.

Программа AnyDesk создана в 2014 году бывшими сотрудниками TeamViewer GmbH, как простая, быстрая и бесплатная программа для удалённого управления устройствами. Запускается без установки на любой компьютерной и мобильной операционной системе, работает в обход межсетевых экранов.

Выбор программы для создания удаленного рабочего стола

Итак, всего существуют несколько программ, позволяющих создать «компьютерный пульт». Зайдя в Pay маркет, можно увидеть целый список разнообразных приложений для создания удаленного рабочего стола:

Есть как достаточно известные приложения, такие как: TeamViewer, Remote Desktop от Microsoft и Удаленный рабочий стол Chrome от Google; но существуют и малоизвестные «пульты», скачивать и взаимодействовать с которыми я бы не решился. Мой выбор, собственно, пал на Удаленный рабочий стол Chrome от Google, потому что это наиболее простой в освоении, установке и использовании «пульт». На самом деле, пользуюсь я им уже около двух лет и проблем не наблюдалось как на iPhone под операционной системой IOS, так и на Android-смартфоне. Ну и если это продукт Google, то я не беспокоюсь за сохранность своих данных, ведь корпорация большая, а выпускать некачественный продукт для них просто непозволительно.

реклама

Но вы, собственно, можете выбрать для себя любой другой удаленный рабочий стол, я думаю, что процесс установки у них идентичен. А я же, собственно, приступаю к установке программы и ее настройке.

Как бесплатно шпионить за чужим компьютером без его ведома

В этом разделе я покажу вам, как использовать Spyrix для слежки за чьим-либо компьютером без его ведома.

Шаг 1 Зарегистрируйтесь в Spyrix

Чтобы использовать Spyrix, вам необходимо создать учетную запись программы. Нажмите кнопку, чтобы зарегистрироваться в Spyrix, указав свой адрес электронной почты.

Шаг 2 Загрузите Spyrix на целевой компьютер

После регистрации учетной записи на целевом компьютере запустите Официальный сайт Спирикс и нажмите кнопку «Загрузить», чтобы установить программу Spyrix на компьютер.

Установите его после завершения загрузки. Во время установки мастер предложит вам введите адрес электронной почты. Введите тот, который вы используете для создания учетной записи Spyrix.

сторонний антивирус на целевом компьютере может заблокировать эту ссылку или ограничить установку. Отключить антивирус на некоторое время и повторно активируйте его после завершения процесса.

После завершения установки запустите приложение на целевом компьютере. Там, в интерфейсе, нажмите на Спрятать.

Таким образом, Spyrix будет скрыт в панели задач, и только вы будете знать, что за этим компьютером ведется слежка.

Шаг 3 Следите за целевым компьютером

Отныне вы можете следить за компьютером и видеть все действия на экране, просматривая видео наблюдения на Spyrix.

Войти Официальный сайт Спирикс и нажмите Моя учетная запись. Выберите целевой компьютер и следите за ним в режиме реального времени.

Что такое удаленный доступ к компьютеру через другой компьютер?

Если вкратце, то удаленный доступ к компьютеру через другой компьютер – это возможность следить за работой компьютера в онлайн режиме издалека со своего ПК. Программа для удаленного доступа к компьютеру Reptilicus позволит вам через свой компьютер:

- получить доступ к рабочему столу другого компьютера;

- удаленно включать его веб-камеру;

- видеть с какими документами работал пользователь (создавал, исправлял, дополнял, сохранял, удалял);

- знать когда заходил пользователь в Интернет;

- видеть какие сайты посещал пользователь;

- знать о чем и с кем он переписывался через Интернет;

- видеть какие документы распечатывались на принтере (текст и количество страниц);

- получать абсолютно все нажатия клавиш (даже пароли);

- и многое другое.

Установив нашу программу, вы будете видеть все, что делает ребенок на своем ноутбуке или сотрудники на своих рабочих компьютерах. Также вы можете установить программу на свой домашний компьютер, и знать чем занимаются на нем ваши родные и близкие, пока вас нет дома.

Преимущества

- Высокая стабильность работы на всех популярных мобильных и десктопных ОС.

- Надежно защищенное от злоумышленников соединение.

- Удобный и понятный интерфейс на русском языке.

- Бесплатная программа для частного пользования.

- Множество дополнительных функций связи и обмена данными.

Недостатки

- Нет явных недостатков.

Виды полезной нагрузки MSFvenom

Как уже было сказано, флаг -p является обязательным. После него нужно указать то, чего мы хотим от полезной нагрузки.

Чтобы вывести список всех полезных нагрузок, которые поддерживает платформа Metasploit, выполните команду:

Будет выведен такой список:

Список длинный, включает в себя 538 пунктов (на момент написания) под самые разные платформы. Каждая запись состоит из двух столбцов: название полезной нагрузки (которое нужно указывать после опции -p) и её краткое описание.

Название начинается с указания платформы, затем может идти используемая техника или архитектура, в самом конце будет указана основная цель полезной нагрузки. Например, запись windows/meterpreter/reverse_tcp означает внедрение DLL сервера meterpreter через Reflective Dll Injection payload, с образованием обратного соединения до атакующего. Говоря простыми словами, будет создан реверсивный (обратный) шелл до атакующего, который позволит ему управлять целевым компьютером через meterpreter.

Слово meterpreter означает управление через Meterpreter (полное название Meta-Interpreter). Это многогранная программа, она является частью Metasploit с 2004. Работает она через dll внедрение. Скрипты и плагины загружаются и выгружаются динамически. Основы работы с Meterpreter будут раскрыты ниже.

Во многих названиях используются слова bind и reverse. Слово bind означает, что на атакуемой машине процесс будет прослушивать определённый порт, ожидая, пока атакующий подключится к нему. А reverse означает, что на атакуемой машине процесс программы сам инициализирует соединение до атакующего. Поскольку многие файерволы настроены на разрешение исходящих соединений, то обратное (reverse) соединение даёт шанс обойти файервол.

Ключевое слово vncinject означает задействование технологии Virtual Network Computing (VNC) – удалённого доступа к рабочему столу.

Если в имени полезной нагрузки присутствует upexec, значит её цель загрузить и выполнить исполнимый файл.

shell означает открытие командной оболочки.

Ключевое слово dllinject относится к технике Reflective DLL injection. При её использовании полезная нагрузка внедряется в запущенный процесс, прямо в оперативной памяти. При этом она никогда не касается жёстких дисков. Полезные нагрузки VNC и Meterpreter используют reflective DLL injection.

В самом конце обычно стоит указание на используемый для соединения протокол, им может быть: http, https, tcp, ipv6_tcp, tcp_dns, winhttp, winhttps и другие варианты. Могут использоваться слова proxy (соответственно, соединение через прокси), allports (пробовать соединиться на всех возможных портах), uuid (соединение с поддержкой UUID).

Имеется несколько специфичных полезных нагрузок:

- windows/adduser. Создаёт пользователя и добавляет его в группу локальных администраторов.

- windows/dns_txt_query_exec. Выполняет TXT запросы к ряду DNS записей и выполняет полученную полезную нагрузку.

- windows/download_exec. Загружает EXE с HTTP(S)/FTP URL и выполняет его.

- windows/exec. Выполняет произвольную команду.

- windows/format_all_drives. Форматирует все смонтированные в Windows диски (также известная как ShellcodeOfDeath). Если код по каким-либо причинам не может получить доступ к диску, то он пропускает диск и переходит к обработке следующего тома.

- windows/loadlibrary. Загружает библиотеку по произвольному пути.

- windows/messagebox. Показывает диалоговое сообщение через MessageBox, используя настраиваемый заголовок, текст и иконку.

По принципу работы, полезную нагрузку можно разделить на два типа:

- «выстрелил и забыл» (может быть доставлена, например, на USB носителе, не требует сетевого соединения)

- требующую дополнительных действий пользователя после запуска

К «выстрелил и забыл» можно отнести форматирование всех дисков, выполнение определённых команд, создание нового пользователя.

Большую группу составляют полезные нагрузки, открывающие доступ к оболочке, серверу meterpreter – после их запуска пользователь должен к ним подключиться для выполнения команд.

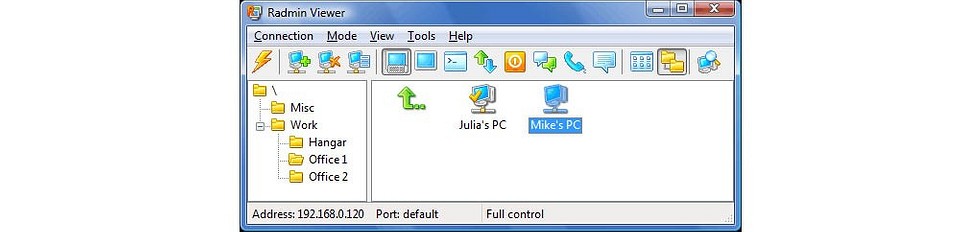

RAdmin

Это почти легенда среди IT-специалистов, которая берет свое начало в далеком 2004 году. Основной акцент при разработке программы делался на безопасность. Она поддерживает шифрование AES, позволяет ограничивать удалённый доступ для отдельных пользователей или групп пользователей и поддерживает протокол Kerberos. Есть здесь и возможность фильтрации по IP-адресу, что позволяет разрешить доступ только для определенных хостов и подсетей.

В отличие от уже разобранных нами программ, RAdmin имеет довольно запутанный и сложный интерфейс, с которым разберется далеко не каждый пользователь. Однако это компенсируется высокой скоростью работы и поддержкой технологии Intel AMT с возможность настройки BIOS удаленного компьютера. Иными словами, это приложение больше рассчитано на системных администраторов, службу поддержки и других IT-специалистов. Простым же пользователям лучше поискать что-то более простое.

Google Hangouts: шеринг экрана и видеоконференции

Как крайнюю меру можно использовать новый сервис от Google — Hangouts. Он позволяет устраивать видеовстречи, во время которых пользователи могут демонстрировать друг другу свой экран. При желании можешь ознакомиться с этим сервисом самостоятельно.

Программ для удаленного доступа очень много. Как я, надеюсь, показал, самый привычный инструмент не всегда самый эффективный. Нужно отталкиваться от условий конкретной задачи, целевых платформ и других факторов. Надеюсь, теперь я окончательно прояснил всю картину удаленного доступа в твоей голове. Все предложения и пожелания можешь отправлять на dhsilabs@mail.ru.