Как определить шпионское ПО на вашем компьютере?

«Ещё никогда Штирлиц не был так близок к провалу» — возможно, Вы сразу представили в своём воображении классического шпиона. Такого, который может незаметно следить за своей целью, или наоборот, притворяясь тем, кем не является – оставаться на виду и собирать необходимые данные. Однако, в современном мире шпионы хоть и поступают точно также, но выглядят совершенно иначе. Давайте познакомимся с одним из видов шпионов, aka keyloggers, или – клавиатурные шпионы.

Клавиатурный шпион (keylogger) – это устройство или программа со способностью регистрировать нажатия клавиш на клавиатуре, нажатие и движение мыши и т.д.

Подумать только, любая информация, которая вводится через клавиатуру и компьютерную мышь – может стать известной злоумышленнику, в том числе пароли к посещаемым сайтам, данные банковских карт и даже личная переписка, которая даёт огромный простор для социальной инженерии.

Поймать такого «жучка» можно прямо на лету. «Drive by downloads», попутной загрузкой без ведома пользователя. Достаточно зайти на определенный сайт, или нажать на всплывающее окно, или открыть вложение в письме. Некоторые шпионы могут прятаться даже в обычных по виду графических файлах. А могут и вовсе самостоятельно проводить атаку, используя уязвимости в браузере или подключаемых модулях.

Обнаружить подобное вторжение можно через методы, включающие в себя поиск аномалий, т.е. мониторинг компьютерной системы пользователя на предмет аномальных изменений при отображении веб-страницы. Иной путь – использовать среду выполнения, позволяющей работать с JavaScript и отслеживать его поведение во время исполнения. Средства обеспечения безопасности, в т.ч. антивирусы, могут совмещать разнообразные методы обнаружения шпионского ПО, используя наработанные базы данных с множеством сигнатур для сопоставления шаблонов вредоносных скриптов. Однако методы обфускации (запутывания кода) позволяют избегать обнаружения шпионов защитной программой.

Что может сделать обычный пользователь, чтобы предотвратить такие попутные загрузки, спросите вы?

Конечно, можно сказать про то, что нужно заходить только на проверенные и надежные сайты, избегать всплывающие окна, регулярно обновлять веб-браузеры и антивирусы, что не стоит нажимать на всё, что попадается в сети. Но если приходится посещать много разнообразных веб-сайтов? Искать информацию где только можно и где нельзя? Тогда, один из наиболее простых вариантов – использование блокировщика сценариев, например, NoScript. Это бесплатное расширение для веб-браузеров на базе Mozilla и Google Chrome. Оно позволяет отключать все сценарии (скрипты) на посещаемом сайте, а после выборочно включить нужные. Это не только поможет избежать вредоносных программ, в т.ч. шпионов, но и в дальнейшем сэкономит время и трафик, позволяя не загружать сценарии (например, таргетированную рекламу), которые собирают личные данные пользователя.

Другой популярный способ завести себе личного шпиона – это загрузить условно бесплатное ПО, peer-to-peer приложения, online игры, скачивать игры, фильмы, музыку с непроверенных источников, в т.ч. торрентов. Не надо так. ?

Вернемся к нашим баранам! На каких принципах работают клавиатурные шпионы?

Одни шпионы могут использовать перехватывающие механизмы, например, функцию Windows API SetWindowsHookEx(), позволяющую следить за логом о нажатии клавиш клавиатуры. Кстати говоря, данная функция может перехватывать даже самозаполняющиеся пароли.

Другие шпионы могут располагаться на уровне ядра вводного устройства и получать всю информацию напрямую, заменяя собой основное программное обеспечение. Невидимый и начинающий свою работу ещё на этапе загрузки системы кейлоггер, но не перехватывающий самозаполняющиеся пароли.

Есть ещё аппаратные шпионы, которые представляют собой миниатюрные устройства, находящиеся между устройством ввода и самим компьютером. Для профилактики достаточно регулярно осматривать свой ПК и не покупать с рук устройства ввода, т.к. есть вероятность, что те имеют недокументированный функционал.

Итак, мы знаем, что собой представляют клавиатурные шпионы, знаем, что делать, чтоб свести риск проникновения шпиона к минимуму. Но если он уже проник в систему?

Несмотря на скрытность кейлоггеров — есть шанс отследить их фоновый процесс. Для этого можно использовать Process Explorer, принадлежащий Microsoft. Информация, выводимая данным ПО, значительно подробнее, чем у диспетчера задач Windows. Клавиатурные шпионы могут обитать, например, в вкладке «explorer.exe» и сразу бросаться в глаза отсутствием описания процесса и названием компании производителя.

Особенность шпионского ПО в том, что его сигнатуры отличаются от вирусных, и антивирусы принимают кейлоггеры за обычную программу. Для проверки системы и удаления шпионов можно использовать такие продукты как:

IObit Malware Fighter, Ad-Ware, Emsisoft Anti-Malware и Microsoft Defender.

Последний – встроенное программное обеспечение по умолчанию для Windows.

Ниже инструкция как его запустить, если вы подозреваете, что на вашем компьютере есть вредоносное ПО, которое не обнаружили другие средства обеспечения безопасности:

- Открываем Пуск => Параметры => Обновление и безопасность => Безопасность Windows => Защита от вирусов и угроз.

- Для Windows 10 выбрать «Параметры проверки» в разделе «Текущие угрозы; Для более ранних версий Windows «Запустить новое расширенное сканирование» в разделе «Журнал угроз».

- Выбираем «Проверка автономного Microsoft Defender» => «Проверить сейчас».

Принимая превентивные меры и проводя регулярно профилактику с помощью средств безопасности, мы снижаем риски, связанные с вредоносным ПО, до разумного уровня. Однако при вводе чувствительных данных рекомендуется не использовать клавиатуру. Как вариант — использовать виртуальную клавиатуру или голосовой ввод. Стоит помнить, что большинство интернет угроз рассчитаны на массовых пользователей. При использовании Windows и Internet Explorer риски получить нежелательное ПО намного выше, чем при использовании систем Linux или Mac OS с нестандартными браузерами.

Поэтому при выборе вычислительной техники и используемых программных инструментов стоит руководствоваться не только критериями цены, технических характеристик и удобства, но и критериями кибербезопасности.

Как проверить свой телефон

Хорошая новость для пользователей iPhone заключается в том, что установить сталкерское ПО на iPhone практически невозможно: Apple установили строгие ограничения доступа к приложениям и безопасности приложений, которые не всегда удобны для пользователя, но очень эффективен для обеспечения безопасности. iOS просто не позволяет приложениям глубоко проникнуть в систему, чтобы иметь возможность тайно контролировать то, что вы делаете на своем телефоне.

Есть одно исключение, и это если ваш iPhone взломан (разблокирован, чтобы можно было устанавливать любые приложения). Человеку, который захочет таким образом установить слежку на ваш смартфон нужно быть технически подкованным и иметь физический доступ к вашему телефону на длительный период времени. Самый простой способ проверить — найти на главном экране приложения Cydia и SBSettings.

Уменьшение времени автономной работы — один из признаков взлома вашего телефона. Скриншот: Дэвид Нильд | Wired

Если вы обнаружите, что у ваш iPhone взлома , полный сброс настроек должен исправить это (и стереть все остальное, поэтому убедитесь, что ваши важные данные хранятся в резервной копии).

Установить скрытные приложения для наблюдения на устройствах Android несколько проще, хотя официально это запрещено: Google удалит приложения из Play Store, если обнаружит доказательства поведения, подобного сталкерскому. Однако приложения все же иногда проскальзывают в маркет.

Злоумышленнику по прежнему потребуется доступ к вашему телефону, чтобы установить слежение. На самом деле это один из самых ярких предупреждающих знаков, на которые следует обратить внимание: если вы самостоятельно настроили свой Android смартфон, и никто больше не пользовался им дольше нескольких секунд, он должен быть свободным от сталкерского ПО.

Если ваш телефон все-таки был взломан, вы можете заметить, что он нагревается или батарея быстро разряжается, когда вы им не пользуетесь. Вы также можете увидеть необычные уведомления, которых вы не ожидаете, или время запуска длится дольше, чем должно быть. Приложения для преследования разработаны таким образом, чтобы их было трудно обнаружить, — но если вы замечаете любое необычное поведение телефона — стоит обратить на это внимание.

Проверьте список приложений, чтобы найти что-нибудь подозрительное. Скриншот: Дэвид Нильд | Wired

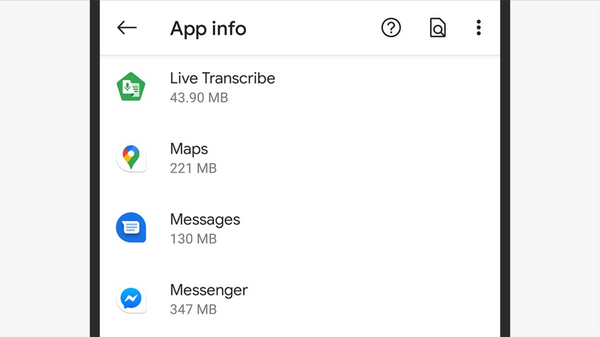

Приложения мониторинга очень часто скрывают свое присутствие, но они могут отображаться списке приложений под безобидным альтернативным именем: в настройках Android нажмите «Приложения и уведомления», затем «Просмотреть все приложения». Сталкерское ПО также можно спрятать в самом меню настроек в Android (часто в разделах, связанных с безопасностью) — ищите пункты меню, которые выглядят неправильно, или которые вы не заметили раньше, или которые не соответствуют официальной документации.

Для дополнительного спокойствия вы можете воспользоваться помощью сторонних инструментов: Incognito , Certo и Kaspersky Antivirus — это три приложения для сканирования телефонов, которые должны сообщить вам о наличии вредоносного ПО на вашем устройстве.

Нужно отметить, что проблема скрытных приложений для наблюдения сейчас стоит более остро, чем когда-либо, и как Google, так и Apple очень негативно относятся к любому приложению, которое пытается что-то подобное провернуть.

ПК медленно работает

Если ваш компьютер довольно новый, но внезапно начал работать гораздо медленее, чем раньше, это тоже может вызывать подозрения. Такое замедлениие может быть вызвано заражением вредоносной программой, такой как компьютерный червь или троянский конь.

Чаще всего такие программы попадают на компьютер, замаскировавшись под легальное ПО и потребляют много ресурсов процессора.

Но тревожиться о вирусах и шпионах только из-за медленной работы компьютера не стоит. В наши дни даже обычный браузер использует максимум доступной памяти, а Windows постоянно автоматически обновляется сама собой. На фоне всех этих процессов троян заметить сложно, зато майнеров — можно.

Умные колонки

В 2019 году целый ряд ИТ-гигантов уличили в прослушке пользователей посредством своих голосовых ассистентов, которые встраивают в умные устройства. Так, Microsoft собирала записи общения пользователей с голосовым ассистентом Cortana и переводчиком Skype Translator. Там оправдались, что эти данные требовались для улучшения сервисов.

Apple обвинили в прослушивании записей разговоров пользователей с голосовым помощником Siri. При этом зачастую ассистент активировался случайно, что позволяло записывать конфиденциальные данные пользователей, в том числе адреса или медицинскую информацию. Подобное обычно происходит при использовании часов Apple Watch и колонки Apple HomePod. Корпорация тогда заявила, что прекратит прослушку, а будет использовать лишь текстовые расшифровки с разрешения владельцев устройств.

Google также признала, что ее подрядчики могут прослушивать записи общения пользователей с Google Assistant. Ассистент автоматически записывал звук по запросу пользователя, обычно после кодовой фразы «ОК, Google». Компания заверяла, что подрядчикам передают только 0,2% всех записей, а в самих аудиофайлах отсутствует идентифицирующая информация. Однако СМИ обнаружили записи с адресами или подробностями личной жизни. Причем, позднее в 2019 году Google возобновила прослушку для «улучшения» пользовательского опыта, правда, уже с разрешения.

Однако и после того, как компании отчитались, что больше не прослушивают пользователей намеренно, целый ряд исследований подтвердил обратное. В том же 2019 году специалисты из SRLabs выяснили, что смарт-динамики Amazon и Google способны предоставлять разную информацию на основе поступающих от пользователей голосовых запросов и даже использоваться для кражи их паролей.

В 2020 году исследователи из Unacceptable обнаружили более тысячи фраз, которые приводят к активации голосовых помощников Alexa, Google Home, Siri и Microsoft Cortana. Причем, многие из них содержатся в фильмах, сериалах и телешоу, например, в «Игре престолов», «Карточном домике» и в новостях.

А исследователи из университетов США и Японии обнаружили уязвимость высокочувствительных MEMS-микрофонов, устанавливаемых в умные колонки. Как выяснилось, они реагируют не только на звук, но и на излучение лазера. Меняя его мощность, можно давать команды умной колонке удаленно на расстоянии до 100 метров и даже через окно.

Spyrix — лучшая программа-шпион для слежки за чьим-то компьютером

Говоря о взломе чьего-то компьютера, Спайрикс это тот, который мы никогда не должны пропускать.

Потоковая передача экрана компьютера для вас удаленно

Будучи профессиональным шпионским ПО, Spyrix захватить экран компьютера и запись все действия на экране как MP4 видео, что делает вас доступными буквально смотреть человек делает на компьютере.

История просмотра веб-сайтов, видеочатов, просмотра фильмов, прослушивания музыки, отправки / получения электронной почты, игр, набора текста и всех других действий полностью видимый к вам.

Вам просто нужно запустить панель инструментов Spyrix на своем компьютере или телефоне, чтобы проверить наблюдение в реальном времени.

Записывайте каждое нажатие клавиши

Кроме того, прямое наблюдение, Spyrix предлагает Keylogger особенность, которая будет записывать каждый щелчок на компьютере в один график.

Итак, если у вас нет времени воспроизводить видео по частям, взгляните на панель инструментов, и вы узнаете, в какое время дня человек использует компьютер. Кроме того, вы будете знать, что человек набирает на клавиатуре, будь то поисковые слова, общение в чате с другими, пароль или что-то еще.

Чаевые: Эта функция невероятно удобна для родителей, чтобы узнать, не ложится ли ребенок допоздна на игру или что-то в этом роде.

Контролируйте звонки и окружение

Более того, Spyrix может взломать веб-камера и микрофон компьютера. Это значит:

- Всякий раз, когда есть веб-чат, видео или аудио, Spyrix доставит весь клип. Вы можете коснуться чата в реального времени или транслировать в любое время вам нравится, так как Spyrix будет сохранять клипы довольно долго, пока вы их не сотрете.

- Кроме того, вы можете включить камеру и микрофон удаленно, чтобы увидеть, что происходит вокруг компьютера.

Шпионить за использованием компьютера в Интернете

Помимо записи экрана компьютера, взлома клавиатуры, микрофона и веб-камеры, Spyrix также может следить за социальными приложениями и браузерами, чтобы вы могли видеть:

- Каждый чат, контакт человека в Facebook, IG или WhatsApp и т. д.;

- Все посещенные веб-сайты, результаты поиска и электронные письма.

Все это делает Spyrix идеальным инструментом для:

- Владелец компании управлять сотрудниками, наблюдая за ними прямо со своего рабочего стола с помощью телефона или ПК, даже когда они работают дома;

- Родители проверяют, ребенок использует компьютер правильно для школьных работ и развлечений.

Если вы хотите копнуть глубже, посетите Официальный сайт Спирикс здесь.

Автомобиль тоже имеет немало мест для незаметной установки жучка. Просто, если у организатора не было времени его хорошо спрятать, то прибор можно найти самостоятельно. На что стоит обратить внимание:

- приборная панель;

- сидения (особенно щель между сидушкой и спинкой);

- боковые стенки дверей;

- потолок и т.п.