Если за вами следят через веб-камеру.

Совсем недавно общественность взволновала новость о том, что Facebook следит за пользователями чере web-камеру и даже прослушивает разговоры через микрофон. Такие опасения высказали эксперты компании CB Insights. Специалисты считают, что новый патент Facebook техники определения эмоций связан с тайной слежкой, во время которой соцсеть фотографирует пользователя и подбирает контент, соответствующий его настроению.

Впервые о нововведении сообщила газета «The Times». Издание утверждает, что настроение людей будет анализировать в реальном времени искусственный интеллект, основываясь на информации о силе и скорости набора текста и количеству смайликов. В Facebook эту информацию не опровергли, а лишь сказали, что все нововведения сразу выносят на оценку общественности, а не СМИ. Напомним, сам основатель Facebook Марк Цукерберг не скрывает, что заклеивает web-камеру на своих компьютерах.

Корреспондент «МИР 24» разобралась в том, как узнать, следят ли за вами, и есть ли смысл принимать меры безопасности.

«То, что Facebook следит за пользователями через web-камеру, — это не новость. Любой сайт выводит уведомления, спрашивая разрешение на использование ваших данных. Никаких новых способов следить через web-камеру за последнее время не появилось, просто используют программное обеспечение, которое активизирует слив данных», — рассказал главный редактор журнала «Хакер» Илья Русанин.

Как посмотреть последние действия: история работы

В Windows есть спец. журналы, куда заноситься очень многое: когда включался и выключался компьютер, коды шибок, предупреждения и т.д. Нас же, разумеется, интересует время вкл./выкл. ?

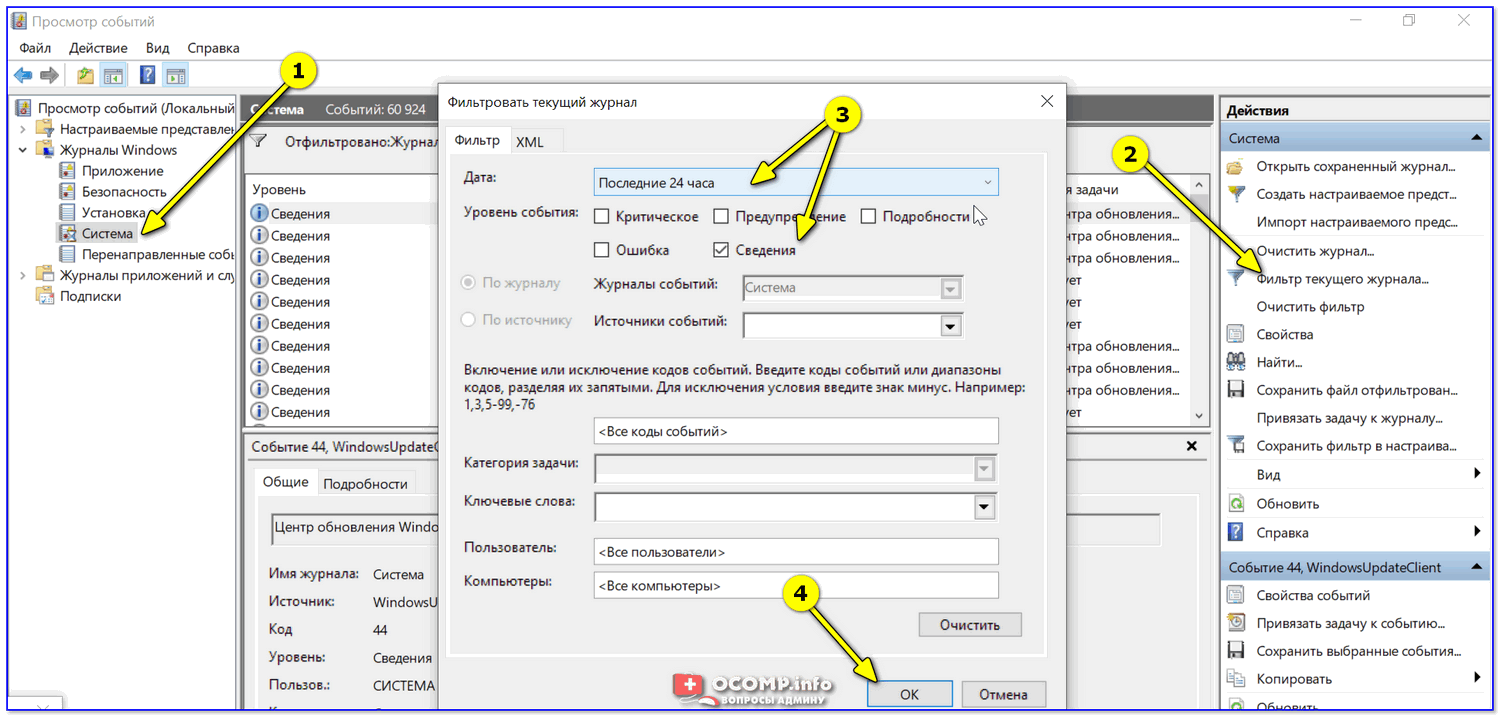

Чтобы открыть журнал : нажмите Win+R —> откроется окно «Выполнить» —> в него введите команду eventvwr.

После должно появиться окно событий — в нем нужно выбрать вкладку «Журналы Windows / Система» и открыть фильтр текущего журнала. Далее выбрать дату, установить галочку «Сведения» и нажать OK (см. мой пример ниже ?).

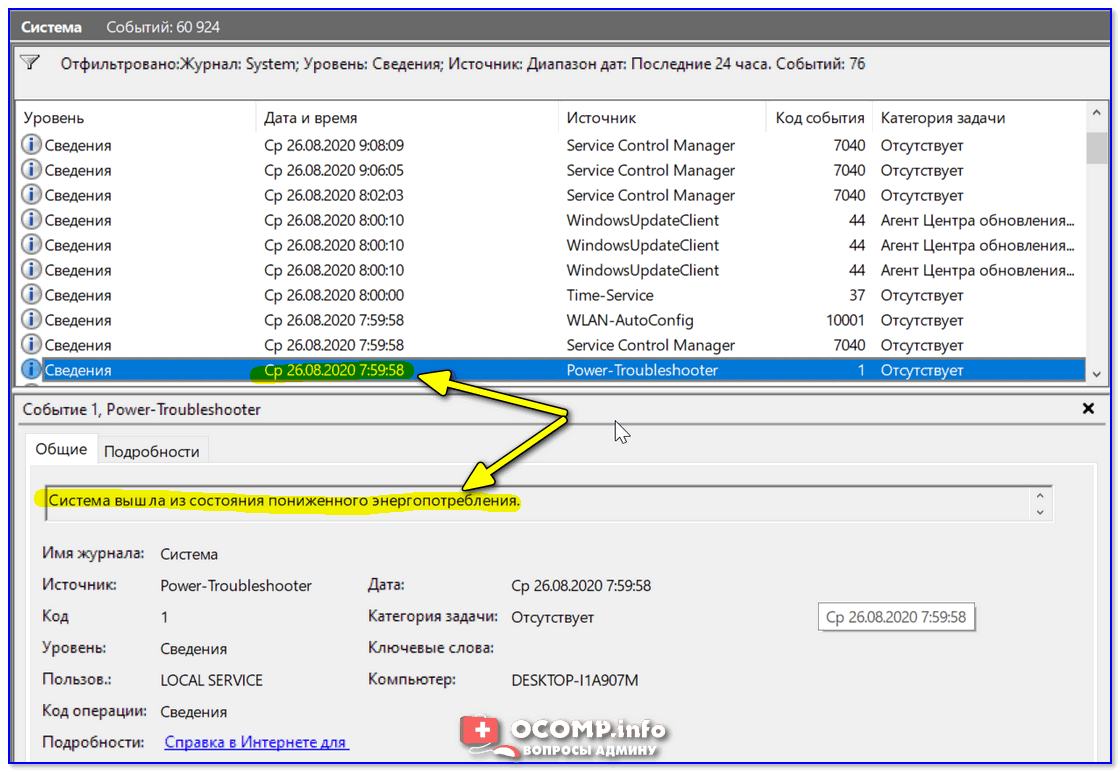

Смотрим историю вкл. ПК за последние сутки

Теперь внимательно смотрим список событий: если вы их отфильтровали — список не будет большим. В первую очередь нас интересуют события «Power. « — в моем примере ниже (?) показано, что кто-то вывел мой ПК в 7:59 по Москве.

Могли ли вы в это время использовать компьютер

Собственно, время, когда работал ПК мы уже знаем.

Программа для слежения за компьютером NeoSpy

Прежде чем приступить к установке программы, давайте я немного расскажу вам о ее могучих возможностях.

Конечно основная суть программы – это контроль всего происходящего на компьютере. Она внимательно следит за пользователем, который ничего не подозревает и сохраняет отчеты о проделанной работе в нескольких удобных форматах. Если вам нужна халявная слежка и вы не хотите за нее платить, то это отличная программа, но чтобы получить отчет вам каждый раз нужно будет подходить к компьютеру.

А если у вас платная версия программы, то вы можете смотреть все отчеты прямо онлайн. С любого другого устройства.

Программа NeoSpy настолько хорошо интегрируется в систему, что может не только транслировать в онлайн режиме все что происходит на компьютере за которым вы следите, но и делать снимки с веб камеры.

В процессе слежки приложение записывает все, что набрано на клавиатуре, то есть все переписки можно будет увидеть в любое время без проблем. Сохраняется все что было в буфере обмена.

Если на компьютере за которым следят, что то будут копировать то программа это увидит и сделает себе копию. Выдаст вам все секреты о движении в интернете, каждый сайт будет записан и вы сможете увидеть что пользователь на нем делал.

Можно установить временной интервал для скриншотов и тогда программа будет каждую минут делать снимок экрана, хотите будет делать каждые десять секунд снимок, а вы потом сможете посмотреть все что происходило на компьютере в виде картинок, небольшого комикса.

Следить через камеры

Закон дает право устанавливать видеонаблюдение на рабочем месте: в торговом зале, офисе или над прилавком. Нельзя наблюдать за сотрудниками в их личное время — в столовой, когда они ходят на обед, на перерывах в курилке, душевой или туалете.

Чтобы законно наблюдать за сотрудниками через камеры, нужны выпустить положение о видеонаблюдении и прописать условия в трудовом договоре.

Для старых сотрудников подойдет дополнительное соглашение к трудовому договору, новым дают уже готовый договор с пунктом о наблюдении. Сотрудники читают положение и расписываются в журнале ознакомления персонала с регламентом о введении видеофиксации. Подпись подтверждает, что им всё понятно и они согласны на съемку.

Предупредить сотрудников о начале видеофиксации и подписать дополнительное соглашение к трудовому договору нужно за два месяца до того, как начнут действовать новые правила.

Пункт о видеонаблюдении в трудовом договоре. Работодатель обещает не использовать видео в личных целях, а сотрудник соглашается пересчитывать деньги из кассы перед камерой

Видеосъемку можно использовать, чтобы улучшить бизнес-процессы.

Работодатель видит, что в обеденное время в кофейне собираются очереди. Оказывается, сотрудники долго ищут сдачу и деньги на размен, потому что в кофейне нет терминала. Владелец бизнеса ставит терминал: видеонаблюдение помогло сократить очереди.

С помощью видеосъемки можно доказать нарушения: прогулы, воровство, хамское отношение к клиентам или употребление алкоголя на рабочем месте. За нарушение можно уволить по статье, а если сотрудник решит оспорить увольнение, видео станет доказательством в суде. Вместе с видеозаписью суд попросит доказать, что сотрудники дали согласие на съемку и знали о наблюдении.

Записи с камер нельзя использовать в личных целях. Нельзя выкладывать ролики в интернет, чтобы посмеяться над чьей-то оплошностью, или передавать видео посторонним.

Владелец компании в Краснодарском крае установил камеры видеонаблюдения в офисе. Сотрудницы решили, что съемка нарушает их конституционное право на неприкосновенность частной жизни. Они не знают, где расположен сервер, на который идёт запись, и при каких условиях хранится отснятая информация, снимаются ли копии с данных видеоматериалов, и в каких целях будут использованы отснятые видеоматериалы. В иске работницы указали, что после установки камер у них ухудшились условия труда, работоспособность и здоровье. По их словам, они переодевались в кабинете, принимали лекарства и делали личные звонки, и их поведение на рабочем месте подпадает под определение персональных данных.

Суд посчитал установку видеонаблюдения правомерной, а требования сотрудниц отклонил.

Компании, которая установила видеокамеры, не нужно регистрироваться как оператор персональных данных.

Видеозаписи могут просматривать ответственные за это сотрудники, их указывают в регламенте видеофиксации. Если в торговом зале кого-то обокрали и преступление попало на камеры, видео можно передавать полиции. Нельзя выкладывать видеозапись в интернет, даже если это поможет опознать преступника. В некоторых случаях это может помешать следствию, а еще нарушает права сотрудников.

Вариант четвертый – DLP-системы

А это уже настоящие Левиафаны, приручить которых по плечу только самым большим игрокам. DLP означает «Data Leak Prevention», дословно – Предотвращение Утечки Данных. Это тяжелое и мощное ПО, задача которого – не следить за перекурами Вити, а процеживать весь рабочий трафик на предмет слива инсайдерской инфы.

DLP-системы очень дорогие, они имеют кодированные алгоритмы работы, анализируют контент и формальные признаки (например, сравнивают хэш-функции). Объективно, если вы не директор Центробанка или Роснефти, то вам такие мастодонты вряд ли пригодятся, не тот масштаб.

Как проверить ваш телефон

На iPhone практически невозможно установить шпионское ПО. Постоянный ввод пароля, чтобы скачать приложение, может быть, и раздражает пользователей, но он очень действенен, когда дело касается безопасности. iOS не позволяет приложениям проникнуть достаточно глубоко в системное программное обеспечение и не дает возможности тайно отслеживать ваши действия.

Есть только одно исключение – джейлбрейк. В этом состоянии iPhone полностью взломан и заблокирован, а значит, на него может быть установлена любая программа. Чтобы провести джейлбрейк, понадобится много времени, и «взломщик» должен быть очень хорошо технически подкован. Самый легкий способ проверить, не совершил ли кто-то джейлбрейк на вашем телефоне – посмотреть, нет ли у вас приложений Cydia или SBSettings.

Если вы выяснили, что ваш iPhone все-таки был взломан, вы можете провести полный сброс настроек. Он удалит все следящие ПО, а вместе с ними и все содержимое iPhone.

Установить приложения-шпионы на Android гораздо легче, понадобится лишь доступ к настройкам. Если ваш телефон был взломан, вы можете заметить, что он нагревается или батарея быстро разряжается, когда вы его не используете. Также вы можете получать странные уведомления. Отслеживающие приложения разрабатываются так, чтобы их сложно было обнаружить, но их все же может выдать необычное поведение телефона.

Они часто скрываются под безобидными иконками и названиями. Но их все еще можно отследить в главном списке приложений. В «Настройках» на Android найдите «Приложения и уведомления» и проверьте все подозрительные приложения. Шпионские ПО могут прятаться еще в текущем меню настроек: ищите пункты, которые выглядят подозрительно, которых вы раньше не замечали или которые не включены в официальную документацию.

Для большего спокойствия можете проверить телефон с помощью приложений Incognito, Certo и Kaspersky Antivirus, которые сообщат вам, если на телефоне установлено что-то, из-за чего стоит беспокоиться.

Найти и перепрятать

Для того чтобы следить за человеком, нужно уметь его идентифицировать. Самый простой и хорошо изученный способ идентификации — это cookie. Проблема заключается в том, что он уязвимее всего для атак со стороны поборников privacy. О них знают и пользователи, и даже политики. В Евросоюзе, к примеру, действует закон, вынуждающий сайты предупреждать пользователей о вреде кук. Толку ноль, но сам факт настораживает.

Другая проблема связана с тем, что некоторые браузеры по умолчанию блокируют cookie, установленные третьей стороной — например, сервисом веб-аналитики или рекламной сетью. Такое ограничение можно обойти, прогнав пользователя через цепочку редиректов на сервер третьей стороны и обратно, но это, во-первых, не очень удобно, а во-вторых, вряд ли кого-то спасет в долгосрочной перспективе. Рано или поздно потребуется более надежный метод идентификации.

В браузере куда больше мест, где можно спрятать идентификационную информацию, чем планировали разработчики. Нужна лишь некоторая изобретательность. Например, через свойство DOM window.name другим страницам можно передать до двух мегабайт данных, причем в отличие от кук, доступных лишь скриптам с того же домена, данные в window.name доступны и из других доменов. Заменить куки на window.name мешает лишь эфемерность этого свойства. Оно не сохраняет значение после завершения сессии.

Несколько лет назад в моду вошло хранение идентификационной информации при помощи так называемых Local Shared Objects (LSO), которые предоставляет Flash. В пользу LSO играли два фактора. Во-первых, в отличие от кук, пользователь не мог их удалить средствами браузера. Во-вторых, если куки в каждом браузере свои, то LSO, как и сам Flash, один для всех браузеров на компьютере. За счет этого можно идентифицировать пользователя, попеременно работающего в разных браузерах.

Может сложиться впечатление, что LSO придумали специально для слежки, но это не так. На самом деле разработчики Adobe просто не осознавали, что они делают. Когда до них дошло, что LSO можно использовать в качестве бессмертной вездесущей куки, они поспешили исправить оплошность и добавили программный интерфейс, удаляющий LSO. Современные браузеры вызывают его при очистке кук. Это несколько уменьшило полезность LSO, но трекеры по-прежнему применяют эту технологию.

У LSO есть несколько альтернатив. В первую очередь речь идет о HTML5 Local Storage — хранилище данных, которое встроено во все современные браузеры. Оно также очищается одновременно с куками и, в отличие от LSO, не может служить для слежки за пользователями в других браузерах. Тем не менее исследователи отмечают, что HTML5 Local Storage используется рядом крупных сайтов для резервного хранения идентификационной информации.

Более экзотический вариант — браузерные базы данных IndexedDB и Web SQL Database. Их в той или иной степени поддерживают последние версии Firefox, Chrome и Internet Explorer. Первые случаи практического использования IndexedDB в качестве запасного варианта на случай утраты обычных кук и LSO были замечены в 2014 году на китайских сайтах weibo.com и sina.com.cn.

В 2011 году сервис аналитики Kissmetrics предпринял попытку спрятать идентификатор пользователя еще глубже — в сам запрос HTTP. Для хранения идентификатора приспособили поля Etag и Last-Modified, предназначенные для проверки актуальности закешированной версии документа. Обычно при отправке документа клиенту сервер помещает в поле Etag его хеш, а в поле Last-Modified — дату последнего обновления. Когда документ потребуется снова, браузер сообщит серверу значение Etag или Last-Modified его закешированной версии. Если они совпадают с известными серверу, тот не станет отправлять данные снова, а вернет статус 304: «документ не изменился».

Бросается в глаза, насколько этот процесс похож на обмен куками. Разница лишь в реакции сервера, но как раз ее-то поменять проще всего. Если в Etag поместить идентификатор пользователя, он будет храниться у клиента до тех пор, пока цела страница в кеше браузера. Там он переживет удаление кук и даже отключение JavaScript. Чтобы полностью избавиться от него, пользователю придется очистить кеш и обнулить историю посещений. Etag и Last-Modified можно использовать для восстановления идентификатора, когда и куки, и данные из LSO или HTML5 Local Storage утрачены.

Кеш и история посещений — это вообще находка для шпиона, и не только из-за Etag. Начнем с того, что идентификатор можно не просто прилагать к закешированному файлу, но и вставлять в него. В этом случае, пока жив кеш, сохранится и идентификатор пользователя. Более хитрый метод использует постоянные редиректы по статусу 301. Сервер выдает этот статус при изменении адреса документа. Браузер запоминает новый адрес и в будущем переходит по нему, минуя старый. Этот механизм применяют для сохранения идентификаторов пользователя.

Вот как это делают: в документ встраивают запрос к невидимой картинке, iframe или скрипту. Если в запросе отсутствует параметр с идентификатором, сервер возвращает постоянный редирект на тот же URL, но уже с идентификатором. Браузер запоминает адрес с идентификатором и в следующий раз вызывает его. Этот метод интересен тем, что с его помощью можно обмениваться идентификатором между доменами, ведь кеш-то общий.

Родственный метод основан на использовании кеша HTTP Strict Transport Security (HSTS). Согласно стандарту HSTS, сервер может с помощью специального поля в запросе рекомендовать браузеру устанавливать для определенных документов защищенное соединение. Браузер сохраняет эти рекомендации в кеше HSTS. При необходимости в них можно зашифровать идентификатор пользователя. Для этого следует встроить в страницу несколько невидимых изображений, при запросе к которым браузер возвращает рекомендацию HSTS. Каждая такая рекомендация рассматривается как один бит идентификатора.

Real Spy Monitor

Следующий шпион — Real Spy Monitor. Эта англоязычная программа обладает не только функциями слежения, но и может блокировать определенные действия на компьютере. Поэтому ее часто используют как средство родительского контроля.

Для каждой учетной записи в настройках Real Spy Monitor можно создать свою политику запретов, например, на посещение определенных сайтов.

К сожалению, из-за отсутствия англоязычного интерфейса, разобраться с работой Real Spy Monitor сложнее, несмотря на графические миниатюры к кнопкам.

Программа также платная. Лицензия стоит от $39.95.

Возможности Real Spy Monitor:

- перехват нажатий клавиш, содержимого буфера обмена, системных событий, веб-сайтов, мессенджеров, почты;

- работа в полускрытом режиме (без активного окна, но с отображением процесса в диспетчере задач);

- работа с несколькими учетными записями;

- выборочный автозапуск для разных учетных записей.

В целом, Real Spy Monitor нравится многим пользователям, из недостатков отмечают высокую стоимость, отсутствие русскоязычного интерфейса и отображение процесса в диспетчере задач.

Профилактические меры

Для того, чтобы предотвратить взлом веб-камеры на собственном компьютере, пользователю необходимо выполнить следующие действия:

- Установить антивирус. Хорошая программа для защиты ОС сможет сразу же выявить подозрительные файлы, которые предположительно могут «позаимствовать» пользовательские данные, и своевременно их удалить.

- Включить Брандмауэр. Даже стандартные средства Windows в силах приостановить подозрительный интернет-трафик до решения администратора.

- Отказаться от скачивания неизвестного ПО и перехода по всевозможным непонятным ссылкам. не скачивать сомнительные бесплатные приложения: через 90 процентов таких программ распространяются вирусы. Когда пользователь открывает такой файл, хакер получает контроль над функциями зараженного компа, в том числе над его веб-камерой.

- Заклеить веб-камеру с помощью обычного бумажного скотча или специальной «шторки», закрывающей объектив.

- Полностью отключить вебку через тот же «Диспетчер устройств».

Последнее является крайней мерой, и подойдёт далеко не каждому пользователю. Оптимальный вариант в этом случае – использование камеры только во время сеанса видеоконференции.

А вообще для того, чтобы уменьшить вероятность вмешательства хакеров в работу компьютера и зависимых от него устройств, нужно соблюдать так называемую «компьютерную гигиену». Глава отдела CERT Eesti по рассмотрению инцидентов с безопасностью Хиллар Аарелайд считает, что она заключается не только в использовании антивирусных программ и соблюдении осторожности в социальных сетях, но и в регулярном обновлении операционной системы компьютера.