7 команд в CMD при работе с сетью в Windows

Панель управления Windows предлагает довольно ограниченный список возможностей для контроля над сетью. Если вам нужен доступ ко всем командам, которые может предложить ваша система, вам следует начать пользоваться командной строкой. Не переживайте, если никогда не пользовались командной строкой раньше. Это довольно просто. Ниже вы найдёте несколько наиболее важных команд для настройки вашей домашней сети.

Вход в командную строку может осуществляться различными способами, предусмотренными системой. В различных версиях Windows доступ к командной строке может немного изменять свое месторасположения, поэтому будут приведены примеры для самых популярных версий ОС.

Самым быстрым способом входа в командную строку является вход через кнопку «Пуск». Нажимаем правой кнопкой мыши по кнопке Пуск и ищем пункт «Командная строка» и «Командная строка (Администратор)». В некоторых версиях Windows командная строка может быть заменена надстройкой Windows PowerShell, расширяющей возможности обычной командной строки.

Другим способом запуска командной строки является ее вызов через функцию «Выполнить». Для вызова «Выполнить» следует нажать комбинацию клавиш Win+R и ввести команду cmd. Следует учитывать, что в данном случае командная строка будет запущена в обычном режиме, а не от имени администратора.

Еще одним способом вызова командной строки является ее вызов через поиск в «Пуск»

Для этого следует зайти в поиск и ввести «cmd» или «Командная строка» (при введении даже неполной фразы, будет выдан нужный вариант), а затем выбрать необходимый вариант запуска, нажав по найденной иконке ПКМ.

Данный способ отлично подойдет для пользователей Windows 8 и 8.1, где следует выполнить аналогичные действия в строке поиска.

Чтобы найти командную строку в Windows 7 достаточно перейти в меню «Пуск», выбрать «Программы», «Стандартные», где также необходимо запустить утилиту от имени администратора.

Методы активации доступа по RDP

Я могу выделить вот такие способы:

- Классический метод с использованием оснастки свойств системы Windows

- С помощью оболочки и командлетов PowerShell

- Удаленное включение, через реестр Windows

- Через GPO политику

Запуск системных компонентов и программ из командной строки

Здесь стоит отметить, что запускать системные компоненты и программы все же проще не напрямую из командной строки, а из ранее упомянутого приложения «Выполнить». Но разницы в синтаксисе (написании) самих команд никакой нет. В обоих случаях после ввода команды достаточно нажать «Enter».

Вот список наиболее востребованных команд для запуска системных приложений и компонентов:

- control — запуск «Панели управления Windows».

- regedit — запуск «Редактора реестра».

- devmgmt.msc — запуск «Диспетчера устройств».

- taskmgr — запуск «Диспетчера задач».

- services.msc — запуск приложения «Службы».

- appwiz.cpl — «Программы и компоненты» («Установка и удаление программ»).

И это далеко не полный список команд запуска системных приложений и компонентов, а лишь самые востребованные у нас — обычных пользователей.

А вот 4 команды для запуска предустановленных (стандартных) в Windows программ:

- mspaint — запуск графического редактора «Paint».

- notepad — запуск текстового редактора «Блокнот».

- wordpad — запуск текстового редактора «WordPad»

Вообще, из командной строки можно запустить любую другую программу или файл. Рассмотрим, как это сделать, а заодно познакомимся с некоторыми командами по управлению файлами и папками.

Групповые политики и скрипты

Если предыдущие варианты не требовали доменной среды, то в этом случае потребуется домен. Поддерживаются скрипты при входе и выходе пользователя из системы, а также при ее включении и выключении. Поскольку каждый администратор Windows сталкивался с ними, я не буду подробно расписывать как ими пользоваться ― лишь напомню, где их искать.

Скрипты, выполняющиеся при старте и завершении системы.

Скрипты, выполняющиеся при входе и выходе пользователя из системы.

Скрипты, настраиваемые в пользовательском разделе, выполняются от имени пользователя, а в разделе компьютера ― под аккаунтом SYSTEM.

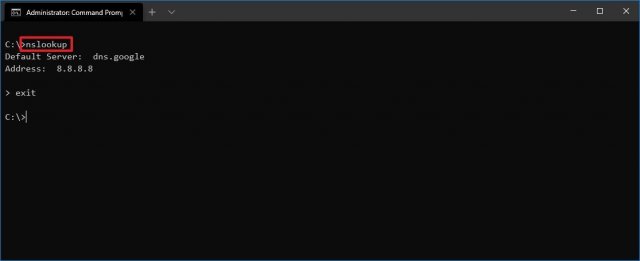

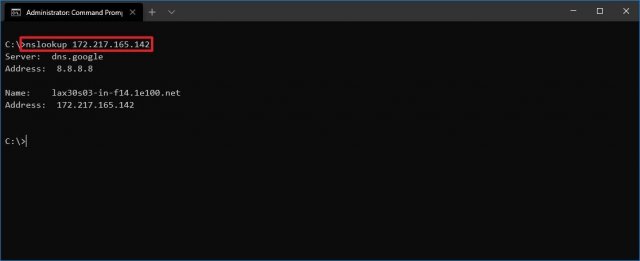

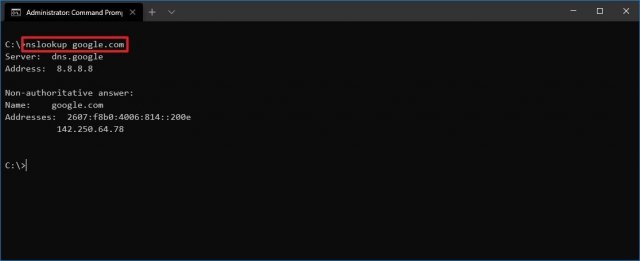

NSLookup

Инструмент nslookup (поиск сервера имён) может отображать ценные сведения для поиска и устранения связанных с DNS проблем. Инструмент включает в себя интерактивный и неинтерактивный режимы. Чаще всего вы будете использовать неинтерактивный режим, что означает, что вы будете вводить полную команду для получения необходимой информации.

Вы можете использовать эту команду для отображения DNS-имени и адреса локального устройства по умолчанию, определения доменного имени IP-адреса или серверов имен для конкретного узла.

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для поиска локального DNS-имени и адреса, нажмите ввод:

nslookup

В команде замените IP-ADDRESS на адрес удалённого устройства.

В команде замените DOMAIN-NAME на адрес удалённого устройства.

Управление WFAS

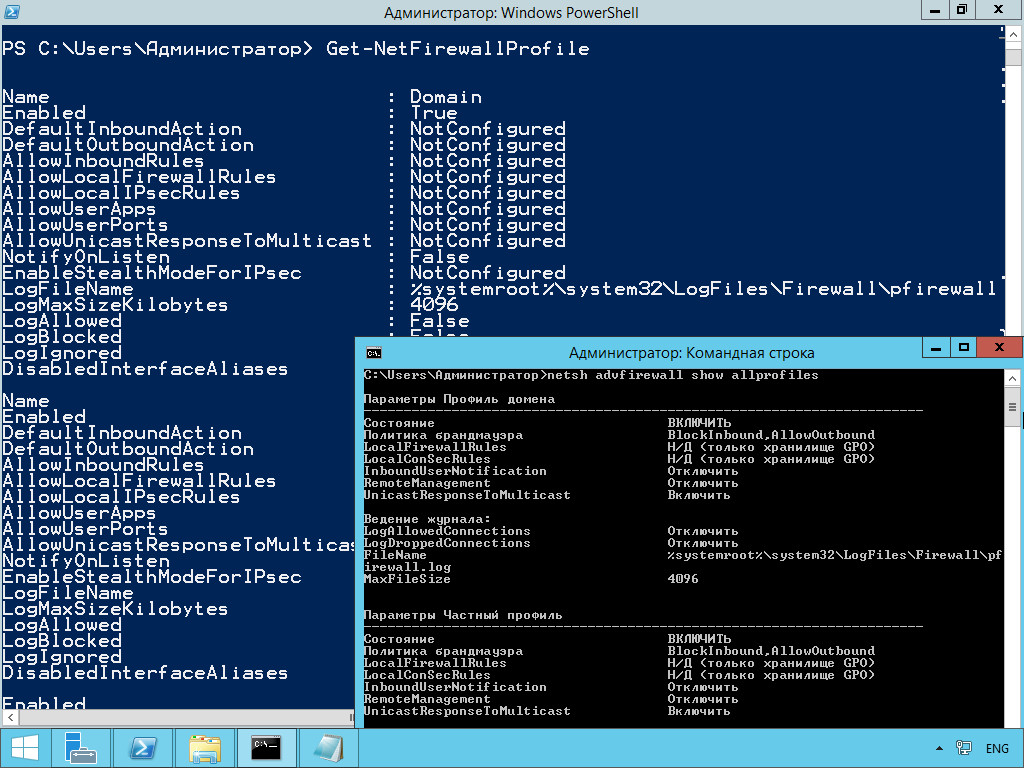

Настройка брандмауэра Windows в режиме повышенной безопасности WFAS (Windows Firewall with Advanced Security) традиционно производится при помощи netsh advfirewall, появившейся в ОС начиная с Win2k8/Vista и практически не изменившейся с тех пор. Контекст advfirewall позволяет использовать семь команд (export, import, dump, reset, set, show и help) и четыре субконтекста (consec, firewall, mainmode и monitor). Просмотреть подробности можно, использовав ключ help или ‘/?’, да и в Сети доступно достаточное количество примеров. Например, команда set позволяет сконфигурировать профили, show — просмотреть состояние. Смотрим настройки по умолчанию, активируем профили и для Domain действием по умолчанию установим блокировку.

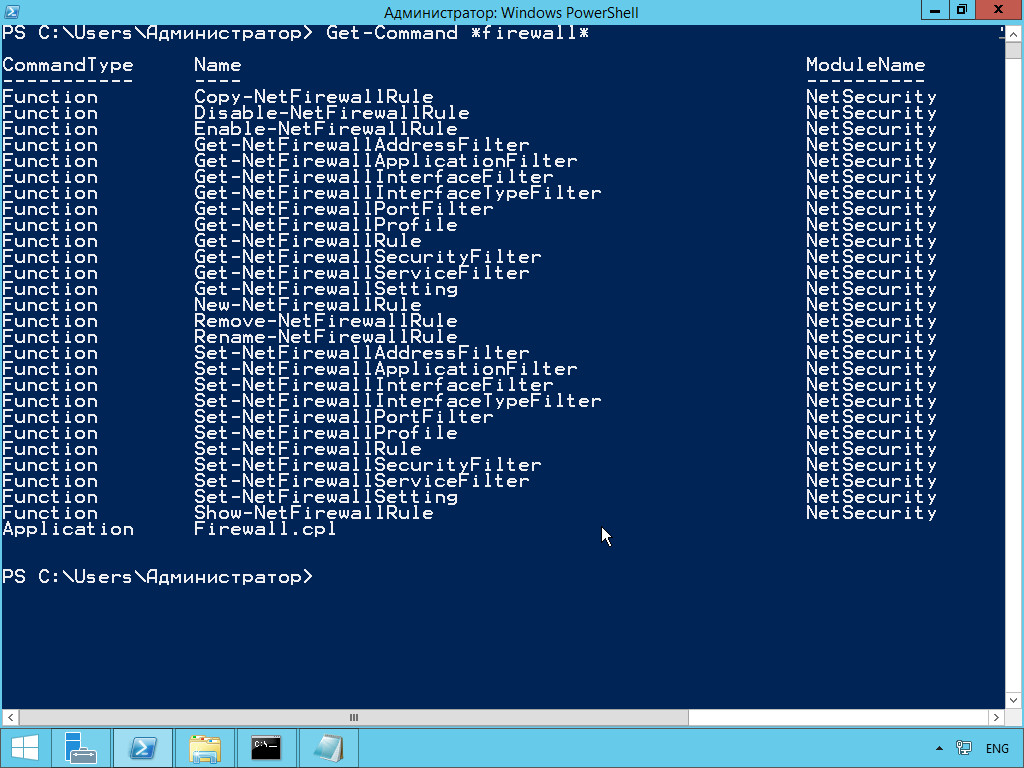

Официальная информация гласит, что в следующих релизах netsh может пропасть, а использовать следует командлеты PowerShell, позволяющие к тому же контролировать еще больше функций. Командлеты NetSecurity доступны только в PS 3.0, для их использования в Win2012/8 их необходимо импортировать Import-Module NetSecurity. При помощи Get-Command firewall получим список из 27 командлетов (полный список командлетов модуля — goo.gl/Aj9Mg4). Ситуацию упрощает то, что названия командлетов пересекаются с командами netsh.

Настройкой Windows Firewall можно управлять при помощи почти 30 командлетов

Теперь тот же пример, но средствами PS:

Как видим, командлеты выглядят даже проще. Вместо параметра All можно указать на конкретный профиль: –Profile Domain,Public,Private.

Смотрим профили Windows Firewall

Доступны и прочие функции. Например, можем исключить Ethernet-интерфейс из профиля Public.

Чтобы вернуть настройки в исходное состояние, достаточно вместо Ethernet установить NotConfigured. Дополнительные параметры командлета Set-NetFirewallProfile позволяют настроить журналирование, добавить IP, порт, протокол и многое другое. Все манипуляции с правилами производятся при помощи семи командлетов: New|Set|Copy|Enable|Disable|Remove|Rename-NetFirewallRule. Чтобы просмотреть установленные правила, используем командлет Get-NetFirewallRule, при помощи фильтров мы можем легко отобрать нужные. Например, блокирующие и все, что касается IE:

Создадим правило, блокирующее исходящие соединения для IE в двух профилях.

Теперь к правилу можем добавить протокол, порт и IP удаленной и локальной системы.

При создании или изменении мы можем группировать правила, используя параметр –Group, и впоследствии управлять не одним правилом, а всеми входящими в группу, при помощи -DisplayGroup. Чтобы отключить правило, воспользуемся

Способ 2. Подключение ПК через Wi-Fi.

Такой вариант соединения особенно подходит для подключения ноутбука к ноутбуку, так как на последних Wi-Fi модуль идет в штатной комплектации. Для подключения обычных компьютеров Вам придется покупать USB WiFi-адаптеры. Их цена — от 200 рублей за штуку.

После подключения адаптеров и установке драйверов, Вам нужно, на обоих устройствах поставить автоматические настройки IPv4. Для этого заходим в «Панель управления» => «Центр управления сетями и общим доступом» => «Изменение параметров адаптера» (или нажать комбинацию клавиш Win+R и в окне Выполнить набрать команду ncpa.cpl ).

Попав в сетевые подключения, Вам нужно найти значок «Беспроводная сеть» и кликнуть по нему правой кнопкой мыши.

В открывшемся контекстном меню выбираем пункт Свойства. Откроется окно свойств «Беспроводной сети».

Кликаем дважды левой кнопкой мыши по пункту «Протокол Интернета версии 4 (TCP/IPv4)»:

Ставим галки «Получить IP-адрес автоматически» и «Получить адрес DNS-сервера автоматически».

Теперь на одном из этих ПК нужно создать беспроводную сеть. Для этого Вам нужно открыть командную строку с правами администратора. В Windows 7 для этого надо в меню Пуск набрать фразу «Командная строка» и, кликнув на появившемся значке правой кнопкой мыши, выбрать пункт меню Запуск от имени Администратора. В Windows 8 и Windows 8.1 это делается проще — нажимаем комбинацию клавиш Win+X и в открывшемся меню быстрого запуска выбираем пункт «Командная строка (Администратор)»:

Теперь в командной строке Windows набираем команды:

1. Создание беспроводной сети nastroisam.ru с паролем 87654321 командой:

netsh wlan set hostednetwork mode=allow ss >

Имя сети SSID и пароль — Вы можете использовать свои, какие пожелаете.

2. Запуск беспроводной сети WiFi командой:

netsh wlan start hostednetwork

После того, как беспроводная сеть создана и запущена, на другом компьютере или ноутбуке нужно зайти в «Беспроводные сети» (просто кликнув на значок сети в правом нижнем углу панели задач), где вы должны увидеть созданную беспроводную сеть, кликнуть на ней левой кнопкой мыши и нажать кнопку Подключиться.

Ввести ключ безопасности сети:

И на запрос поиска устройств в сети — нажать Да.

У компьютера, на котором создана сеть WiFi, IP-адрес будет 192.168.173.1. IP-адреса других устройств будут из этой же подсети. Посмотреть адрес можно в Сведениях о сетевом подключении:

Кстати, такой способ подключения хорош тем, что Вы можете подключать через неё 3 и более компа или ноутбука и даже раздавать интернет по Вай-Фай.

Комментарии к статье (14)

Windows 10

Version 21H2 (OS Build 19044.1466)

Сделал батник, запустил, подключился к RDP серверу и . получил запрос ввода пароля

Батник такой (кое что изменено), но это не критично)

cmdkey /generic:»1.73.35.106:33389″ /user:»ADuser» /pass:»P@ssw0rd»

mstsc /v:1.73.35.106:33389

Есть ли возможность проверить с доменным именем компьютера, вместо ip адреса?

Создал два батника, разные пользователи, но один пароль.

Стартую первым, всё ок.

Запускаю второй, входит на рабочий стол первого.

Как исправить.

Спасибо.

Знаю, что запоздалый ответ, но попробуйте первой строкой в bat файл добавить следующее:

Где, очевидно, TERMSRV это имя вашего сервера. Таким образом, сперва будут удалены все сохраненные данные учетных записей для этого сервера, а после произойдет добавление данных от нужной учетной записи.

Добрый день!

А с пустым паролем батник не работает( подключается на другую учетку. и как дополнительные инстументы в батнике прописать? типа переброса принтеров и дисков? я уже молчу про другое

Если я не ошибаюсь, cmdkey не умеет работать с пустыми паролями. Насчет «дополнительных инструментов» — тут был комментарий ниже, про использование RDP файла в параметрах запуска у mstsc.

А как можно такой фокус проделать не с простым RDP подключением а с RemoteApp?

Через батник к RDP подключается, но можно ли таким способом запускать удаленное приложение RemoteApp? Содержание простого RDP файла и RemoteApp не сильно отличается, наверняка должен быть какой то способ.

Параметра для RemoteApp в mstsc нет, но можно использовать параметр для использования rdp файла от RemoteApp приложения. Выглядеть это будет следующим образом:

Да но в таком случае команда не содержит в себе логина и пароля (например как в вашем примере выше:

cmdkey /generic:»[АДРЕС RDP СЕРВЕРА]» /user:»[ИМЯ ПОЛЬЗОВАТЕЛЯ]» /pass:»[ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ]»

mstsc /v:»[АДРЕС RDP СЕРВЕРА]») — где логин и пароль задается командой. Просто в моем случае раз в неделю примерно автоввод пароля с RDP подключения (в частности RemoteApp приложения) слетает. И приходится заходить к клиенту и запускать вручную mstsc и вводить логин пароль, нажимать галку запомнить. Какое то время после этого автоввод пароля срабатывает, но в один прекрасный момент слетает и процедуру с ручным вводом приходится повторять.

Наверное такоре решение:

(cmdkey /generic:»[АДРЕС RDP СЕРВЕРА]» /user:»[ИМЯ ПОЛЬЗОВАТЕЛЯ]» /pass:»[ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ]»

mstsc /v:»[АДРЕС RDP СЕРВЕРА]») способно решить мою проблему, но к сожалению не удается применить этот метод к RemoteApp

Возможно я не совсем правильно написал предыдущий свой комментарий, но проверенный мною рабочий вариант вот такой:

где C:RDP1С.rdp — полный путь к RDP файлу от RemoteApp приложения, sysadmin — это логин, dontshowit — пароль