Решение проблем конфигурации с помощью групповых политик.

Групповые политики нужны для управления операционной системы Windows. Они применяются во время персонализации интерфейса, ограничения доступа к определенным ресурсам системы и многого другого. Используют данные функции преимущественно системные администраторы. Они создают однотипную рабочую среду на нескольких компьютерах, ограничивают доступ пользователям. В этой статье мы подробно разберем групповые политики в Windows 7, расскажем про редактор, его настройку и приведем некоторые примеры групповых политик.

В Windows 7 Домашняя Базовая/Расширенная и Начальная редактор групповых политик просто отсутствует. Разработчики позволяют использовать его только в профессиональных версиях Виндовс, например, в Windows 7 Максимальная. Если вы не обладаете этой версией, то те же действия вам придется выполнять через изменения параметров реестра. Давайте подробнее рассмотрим редактор.

Запуск редактора групповой политики

Переход к среде работы с параметрами и настройками осуществляется за несколько простых действий. Вам только необходимо:

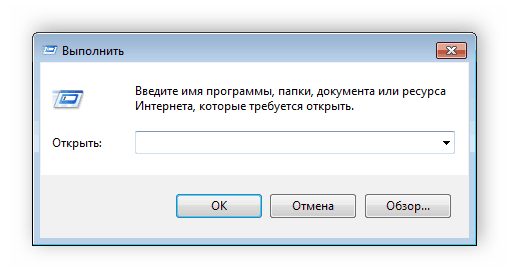

- Зажать клавиши Win + R, чтобы открыть «Выполнить».

- Напечатать в строке gpedit.msc и подтвердить действие, нажав «ОК». Далее запустится новое окно.

- Откройте Консоль администрирования Kaspersky Security Center.

- В папке Управляемые устройства дерева Консоли администрирования выберите папку с названием группы администрирования, в состав которой входят интересующие вас клиентские компьютеры.

- В рабочей области выберите закладку Политики .

- Нажмите на кнопку Новая политика .

- В главном окне Web Console выберите Устройства → Политики и профили политик .

- Нажмите на кнопку Добавить .

- Изменить имя политики.

- Выбрать состояние политики:

- Активна . После следующей синхронизации политика будет использоваться на компьютере в качестве действующей.

- Неактивна . Резервная политика. При необходимости неактивную политику можно сделать активной.

- Для автономных пользователей . Политика начинает действовать, когда компьютер покидает периметр сети организации.

- Наследовать параметры родительской политики . Если переключатель включен, значения параметров политики наследуются из политики верхнего уровня иерархии. Параметры политики недоступны для изменения, если в родительской политике установлен .

- Обеспечить принудительное наследование параметров для дочерних политик . Если переключатель включен, значения параметров политики будут распространены на дочерние политики. В свойствах дочерней политики будет автоматически включен и недоступен для выключения переключатель Наследовать параметры родительской политики . Параметры дочерней политики наследуются из родительской политики, кроме параметров с . Параметры дочерних политик недоступны для изменения, если в родительской политике установлен .

В результате параметры Kaspersky Endpoint Security будут настроены на клиентских компьютерах при следующей синхронизации. Вы можете просмотреть информацию о политике, которая применена к компьютеру, в интерфейсе Kaspersky Endpoint Security по кнопке Поддержка на главном экране (например, имя политики). Для этого в параметрах политики Агента администрирования нужно включить получение расширенных данных политики. Подробнее о политике Агента администрирования см. в справке Kaspersky Security Center.

Индикатор уровня защиты

В верхней части окна Свойства : отображается индикатор уровня защиты. Индикатор может принимать одно из следующих значений:

- Уровень защиты высокий . Индикатор принимает это значение и цвет индикатора изменяется на зеленый, если включены все компоненты, относящиеся к следующим категориям:

- Критические . Категория включает следующие компоненты:

- Защита от файловых угроз.

- Анализ поведения.

- Защита от эксплойтов.

- Откат вредоносных действий.

- Kaspersky Security Network.

- Защита от веб-угроз.

- Защита от почтовых угроз.

- Предотвращение вторжений.

- отключены один или несколько критических компонентов;

- отключены два или более важных компонента.

Если отображается индикатор со значением Уровень защиты средний или Уровень защиты низкий , то справа от индикатора доступна ссылка, по которой открывается окно Рекомендованные компоненты защиты . В этом окне вы можете включить любой из рекомендованных компонентов защиты.

Поиск объектов групповой политики

- В дереве консоли оснастки «Управление групповой политикой» щелкните правой кнопкой мыши на вашем лесу (или если вы знаете, в каком домене нужно провести поиск объекта, то можете вызвать контекстное меню для конкретного домена) и из контекстного меню выберите команду «Найти»;

- В диалоговом окне «Поиск объектов групповой политики» в раскрывающемся списке «Искать объекты групповой политики в домене:» можете выбрать домен, для которого будет производиться поиск или оставить значение, используемое по умолчанию;

- В раскрывающемся списке «Элемент поиска», выберите тип объекта, для которого будет выполняться поиск. В этом случае нужно выбрать элемент «Имя объекта групповой политики»;

- Раскрывающийся список «Условие» позволяет выбрать условие для поиска. Доступные варианты «Содержит», «Не содержит» и «совпадает». При выборе условия «совпадает» вам нужно ввести точное название политики. В противном случае поиск закончится ошибкой;

- В поле «Значение» введите значение, которое будет использовано для фильтрации поиска. Если результаты предыдущего поиска были сохранены, то значение можно будет выбрать из раскрывающегося списка;

- Нажмите на кнопку «Добавить» для выбора условия поиска;

- По нажатию на кнопку «Найти» будут выведены все результаты, согласно условиям поиска. Результат изображен на следующей иллюстрации:

- Для того чтобы сразу перейти к оснастке «Редактор управления групповыми политиками» нажмите на кнопку «Изменить», для сохранения текущих результатов поиска нажмите на кнопку «Сохранить результаты» (результаты будут сохранены в указанной вами папке с расширением *.csv). По нажатию на кнопку «Очистить» результаты поиска будут очищены без сохранения, а для закрытия данного диалога нажмите на кнопку «Закрыть» или на клавишу Esc.

- Нажмите на клавишу Delete и в диалоговом окне «Управление групповой политикой» нажмите на кнопку «Да»;

- Нажмите на кнопку «Удалить» (в виде красного креста) на панели инструментов, а затем в диалоговом окне «Управление групповой политикой» нажмите на кнопку «Да»;

- Нажмите правой кнопкой мыши на объекте групповой политики и из контекстного меню выберите команду «Удалить». Затем в диалоговом окне «Управление групповой политикой» нажмите на кнопку «Да».

ОБЪЯСНЕНИЕ 2

Когда GPO линкуется к какому-то OU, то по умолчанию политики из раздела Computer Configuration данной GPO применяются ко всем компьютерным объектам внутри этого OU (и его подконтейнеров), а политики из раздела User Configuration применяются ко всем пользовательским объектам внутри этого OU (и его подконтейнеров).

Если вы прилинкуете GPO к OU, в котором лежат только компьютерные объекты, и в этом GPO укажете какие-то настройки в разделе User Configuration, то по умолчанию эти пользовательские настройки будут проигнорированы и никем не будут использоваться (т.к. я уже указал выше, что по умолчанию к компьютерным объектам применяются только настройки из Computer Configuration).

Так вот, чтобы к пользователям, которые логинятся на какие-то машины, применялись пользовательские настройки (раздел User Configuration) из GPO, которая прилинкована к компьютерному объекту, и включается «User Group Policy Loopback processing mode».

При этом в режиме Replace пользовательские настройки (User Configuration) из других GPO, назначенных на пользовательский объект, будут отменены и будут действовать только пользовательские настройки (User Configuration) из GPO, назначенного на компьютерный объект, куда логинится пользователь.

А в режиме Merge эти настройки совместятся (ранее назначенные сохранятся, новые добавятся, конфликтующие перезапишутся). Т.е. частично у пользователя останутся настройки, назначенные на самого пользователя через другие GPO, плюс добавятся пользовательские настройки (User Configuration) из GPO, назначенного на компьбютер.Но нужно понимать, что хоть в этом случае меняются пользовательские настройки, но сам GPO назначается всё же на компьютерный объект. И при настройке линковки Security Filtering про это не нужно забывать.

Если вы для GPO, прилинкованному к OU, настраиваете Security Filtering, тогда политики из этого GPO применяются не ко всем объектам внутри данного OU, а только к тем, которые указаны в фильтре безопасности прямо или косвенно (через группы).

Чтобы данный GPO применился к какому-то объекту, этот объект:

а) должен быть внутри OU, к которому прилинкован GPO;

б) должен подпадать под указанный фильтр безопасности (с правами: read group policy + apply group policy).

В Security Filter нет смысла включать объекты, которые не содержатся внутри OU, к которому вы линкуете GPO, — политики к таким объектам всё равно не применятся.А вы же в своём описании:

1) Создаёте OU, переносите в него компьютерные объекты терминальных серверов.

2) Создаёте GPO и линкуете его к этому OU.

3) Для GPO указываете Security Filter, в который включаете не только терминальные серверы (которые находятся в этом OU), но ещё зачем-то и пользователей (которые находятся за пределами данного OU).Во-первых, нет смысла вообще делать Security Filtering, если вы и так терминальные серверы вынесли в отдельный OU. Просто линкуете GPO к этому OU с терминальными серверами (например: ou=terminal servers,ou=servers,dc=example,dc=org) без всякой фильтрации и всё.

Во-вторых, если и не выносить терминальные серверы в отдельный OU, а оставить их, например, в контейнере со всеми прочими серверами (ou=servers,dc=example,dc=org), то тогда можно использовать Security Filtering, но только в этот фильтр нужно добавлять никак не пользователей, а только терминальные серверы, которые содержатся в прилинкованном OU. Например создать domain local security-группу с именем TerminalServers, в неё включить компьютерныеобъекты всех терминальных серверов, находящихся в контейнере Setrvers. И уже эту группу добавлять в Security Filtering, убирая оттуда Authenticated Users.

Итого, как было правильно реализовать задуманное вами:

Вариант 1 (с созданием отдельного OU для терминальных серверов).

1. Создаёте отдельный подконтейнер для ТС: ou=terminal servers,ou=servers,dc=example,dc=org

2. В этот контейнер перемещаете компьютерные объекты всех терминальных серверов.

3. Создаёте GPO, например, TermSrv_Minimal_UserConf.

4. В настройках GPO TermSrv_Minimal_UserConf:

— в разделе User Configuration: задаёте нужные вам разрешения для пользователя.

— в разделе Computer Configuration включаете «User Group Policy Loopback processing mode» в режим Merge (или Replace).

5. Линкуете GPO TermSrv_Minimal_UserConf к OU, в котором находятся терм.серверы, т.е. к ou=terminal servers,ou=servers,dc=example,dc=org

6. Настройки безопасности GPO оставляете по умолчанию, т.е. Authenticated Users: Read+apply group policy.Вариант 2 (без создания отдельного OU для терминальных серверов).

1. Терминальные серверы лежат в одном OU с прочими компьюьерными объектами (например, в ou=servers,dc=example,dc=org).

2. Создаёте доменную группу, например, TermServers (domain local, security), включаете в неё все терминальные серверы (комп. объекты).

3. Создаёте GPO, например, TermSrv_Minimal_UserConf.

4. В настройках GPO TermSrv_Minimal_UserConf:

— в разделе User Configuration: задаёте нужные вам разрешения для пользователя.

— в разделе Computer Configuration включаете «User Group Policy Loopback processing mode» в режим Merge (или Replace).

5. Линкуете GPO TermSrv_Minimal_UserConf к OU, в котором находятся терм.серверы (и не только), т.е. к ou=servers,dc=example,dc=org

6. Настраиваете для этого GPO Security Filtering: удаляете Authenticated User, добавляете созданную вами ранее группу TermServers (с правами по умолчанию: Read+apply group policy).Вот и всё. При этом:

а) Если юзеры будут логиниться на свою рабочцю станцию и на какие-то прочие нетерминальные серверы (куда им разрешено), то к ним будут применяться пользовательские настройки из GPO, назначенных на их пользовательскую учётку (в частности из Default Domain Policy И прочих, созданных вами).

б) Если юзеры будут логиниться на терминальные серверы, то к ним сначала, как обычно, будут применяться пользовательские настройки из GPO, назначенных на их пользовательскую учётку, а потом сразу же поверх них будут накатываться пользовательские настройки из GPO TermSrv_Minimal_UserConf, прилинкованного к контейнеру с терминальными серверами, путём полной замены (Replace) или дополнения с перезаписью конфликтных значений (Merge).Лепить непонятный винегрет, когда и отдельный OU и Security Filtering, да ещё и в группу для фильтрации добавлены и пользователи и компьютеры — это явный бред, который происходит от непонимания того, как это всё работает.

Не применяются групповые политики на компьютере под управлением Windows XP и встроенной сетевой картой RTL8168

Как-то раз пришла партия одинаковых компьютеров. На эти компьютеры были установлены операционные системы Windows XP SP3 и Windows 7. Как и на любом серьёзном домене у нас работают групповые политики. Эти групповые политики ни в какую не хотели отрабатывать на компьютерах с Windows XP. И в журнале событий приложений появлялись ошибки от источника AutoEnrollment с EventID 15 и от источника Usernv с EventID 1054, а также событие от Netlogon с EventID 5719.

Журнал приложений Журнал системы

В базе знаний Microsoft и других источниках было найдено немало статей по этому поводу. Причина – это гигабитная сетевая карта. В нашем случае была сетевая карта Realtek PCIe GBE Family Controller (RTL 8168). Для решения проблемы предлагалось сменить драйверы для сетевой карты на самые новые, отключить службу «Автонастройка проводного доступа», но это не помогало. В конце концов было предложено обратиться в техподдержку Realtek для получения посильной помощи. На сайте Realtek я нашёл адрес электронной почты техподдержки, написал им и они выслали мне модифицированные драйвера, после установки которых проблема исчезла.

По многочисленным просьбам выкладываю присланные мне поддержкой Realtek драйвера :). Скачать

- Критические . Категория включает следующие компоненты:

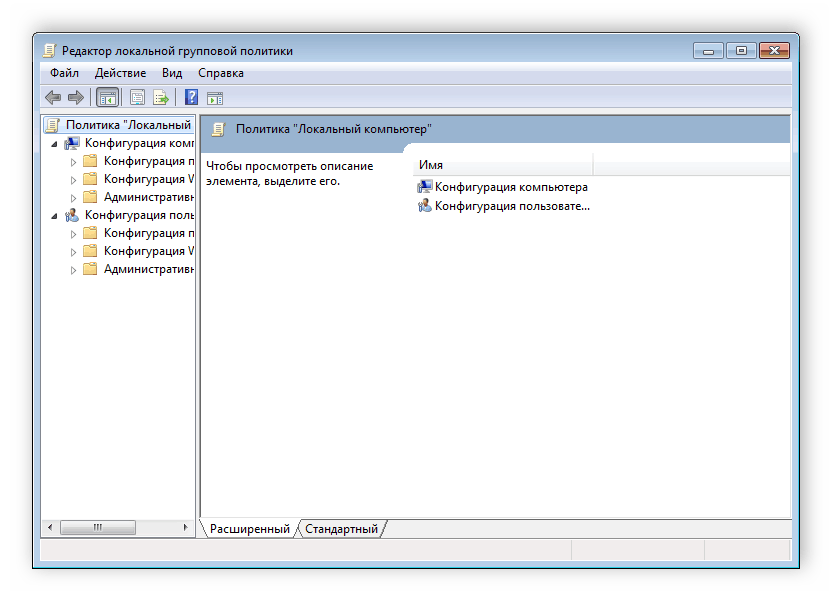

Теперь можно приступать к работе в редакторе.

Работа в редакторе

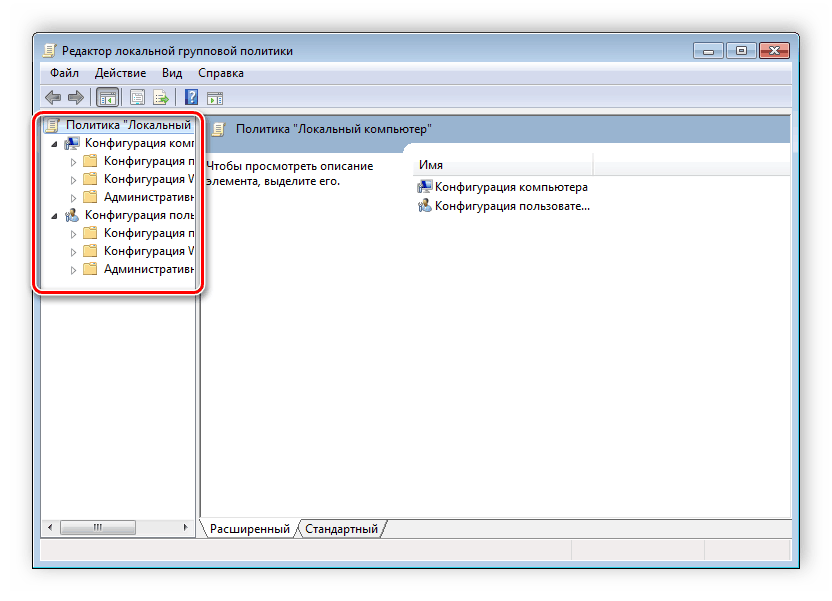

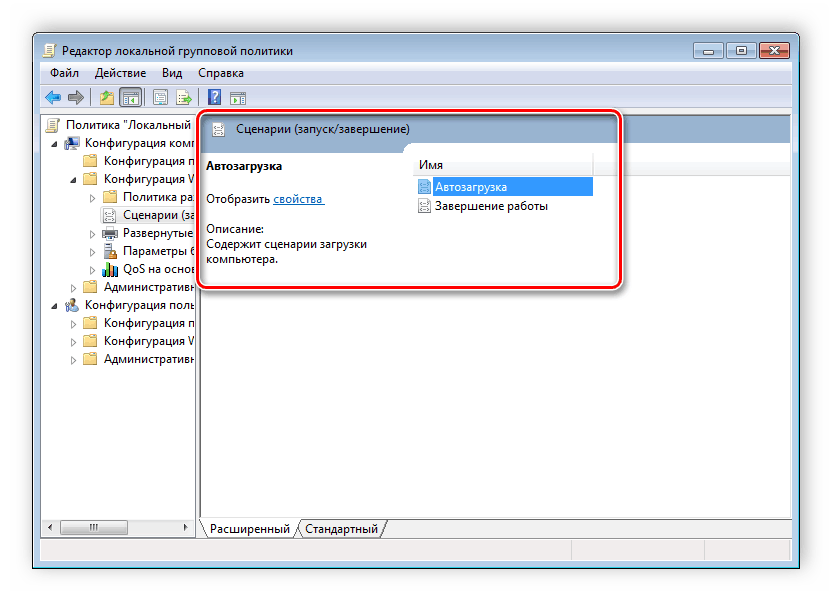

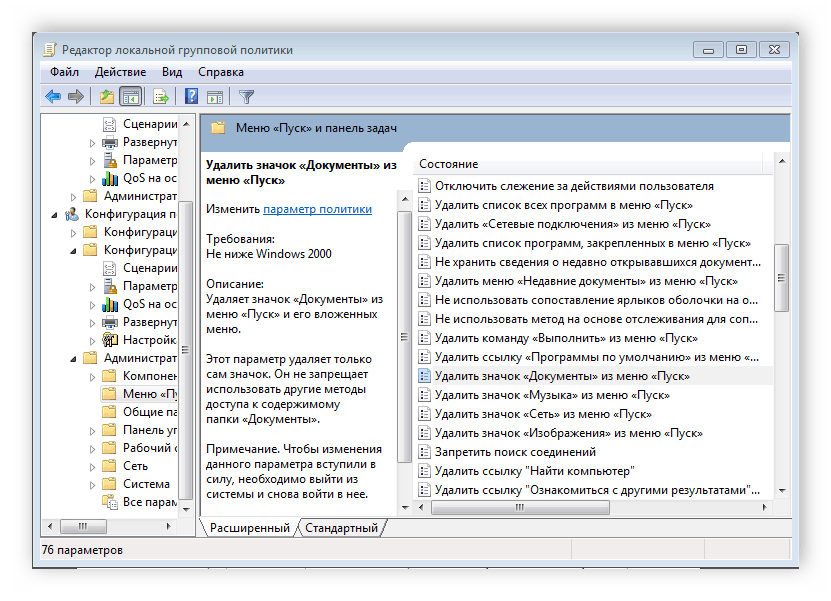

Разделяется главное окно управления на две части. Слева располагается структурированные категории политик. Они в свою очередь делятся еще на две различные группы – настройка компьютера и настройка пользователя.

В правой части отображается информация о выбранной политике из меню слева.

Из этого можно сделать вывод, что работа в редакторе осуществляется путем перемещения по категориям для поиска необходимой настройки. Выберите, например, «Административные шаблоны» в «Конфигурации пользователя» и перейдите в папку «Меню «Пуск» и диспетчер задач». Теперь справа отобразятся параметры и их состояния. Нажмите на любую строку, чтобы открыть ее описание.

GPUPDATE – выполнение обновления групповых политик для пользователя и компьютера.

Команда GPUPDATE используется для обновления групповых политик для пользователя и/или компьютера .

Формат командной строки:

GPUpdate [/Target:] [/Force] [/Wait:значение] [/Logoff] [/Boot] [/Sync]

Параметры командной строки:

/Target: — Обновление параметров политики только пользователя (User) или только компьютера (Computer). Если не указано, обновляются параметры обеих политик.

/Force — Применение всех параметров политики. Если не указано, применяются только изменившиеся параметры политики.

/Wait:значение — Время ожидания (в секундах) завершения обработки политики. По умолчанию — ожидание 600 секунд. Значение ‘0’ — без ожидания. Значение ‘-1’ — ожидание не ограничено. В случае превышения времени ожидания вновь активизируется окно командной строки, но обработка политики продолжается.

/Logoff — Выполнение выхода после обновления параметров групповой политики. Требуется для тех клиентских расширений групповой политики, которые не обрабатывают политику в фоновом режиме, а обрабатывают ее только при входе пользователя, таких, например, как установка программ для пользователя или перенаправление папок. Этот параметр не оказывает влияния, если не вызываются расширения, требующие выхода пользователя.

/Boot — Выполнение перезагрузки после применения параметров групповой политики. Требуется для тех клиентских расширений групповой политики, которые не обрабатывают политику в фоновом режиме, а обрабатывают ее только при запуске, таких, например, как установка программ для компьютера. Этот параметр не оказывает влияния, если не вызываются расширения, требующие перезапуска системы.

/Sync — Следующее активное применение политики должно выполняться синхронно. Активные применения политики происходят при перезагрузке компьютера или при входе пользователя в систему. Можно использовать этот параметр для пользователя, компьютера или для обоих, задав параметр /Target. При этом параметры /Force и /Wait, если они указаны, пропускаются.

gpupdate /? — отобразить подсказку по использования команды.

gpupdate — выполняется обновление политик компьютера и политик пользователя. Применяются только изменившиеся политики.

gpupdate /Target:computer — выполняется обновление политик только для компьютера.

gpupdate /Force — выполняется обновление всех политик.

gpupdate /Boot — обновление групповых политик с перезагрузкой компьютера.

Не применяется политика на компьютер

Политика – это набор параметров работы программы, определенный для группы администрирования. Для одной программы можно настроить несколько политик с различными значениями. Для разных групп администрирования параметры работы программы могут быть различными. В каждой группе администрирования может быть создана собственная политика для программы.

Параметры политики передаются на клиентские компьютеры с помощью Агента администрирования при синхронизации. По умолчанию Сервер администрирования выполняет синхронизацию сразу после изменения параметров политики. Синхронизация выполняется через UDP-порт 15000 на клиентском компьютере. Сервер администрирования по умолчанию выполняет синхронизацию каждые 15 минут. Если синхронизация после изменения параметров политики не удалась, следующая попытка синхронизации будет выполнена по настроенному расписанию.

Активная и неактивная политика

Политика предназначена для группы управляемых компьютеров и может быть активной или неактивной. Параметры активной политики во время синхронизации сохраняются на клиентских компьютерах. К одному компьютеру нельзя одновременно применить несколько политик, поэтому в каждой группе активной может быть только одна политика.

Вы можете создать неограниченное количество неактивных политик. Неактивная политика не влияет на параметры программы на компьютерах в сети. Неактивные политики предназначены для подготовки к нештатным ситуациям, например, в случае вирусной атаки. В случае атаки через флеш-накопители, вы можете активировать политику, блокирующую доступ к флеш-накопителям. При этом активная политика автоматически становится неактивной.

Политика для автономных пользователей

Политика для автономных пользователей активируется, когда компьютер покидает периметр сети организации.

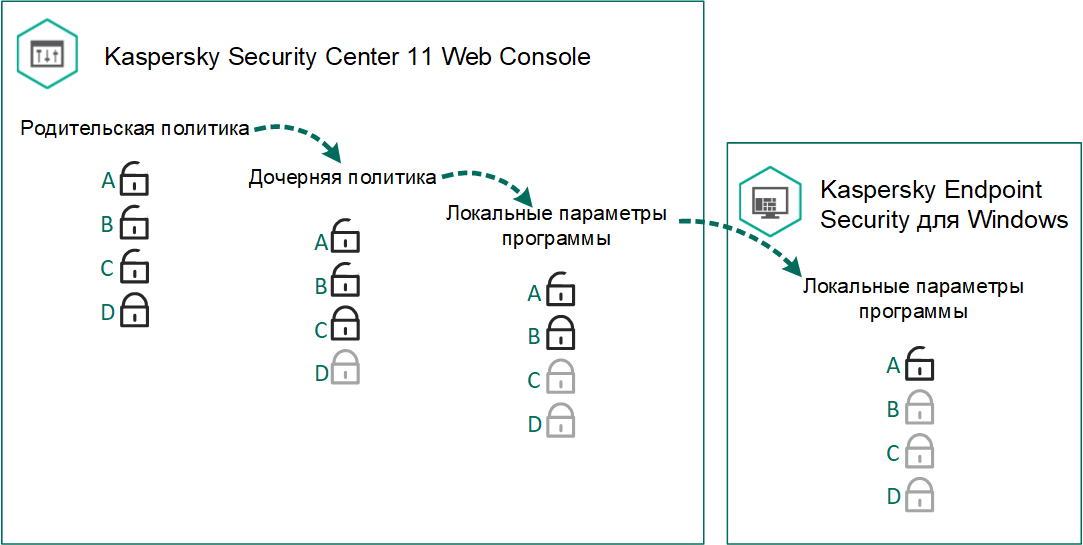

Политики, как и группы администрирования, имеют иерархию. По умолчанию дочерняя политика наследует параметры родительской политики. Дочерняя политика – политика вложенного уровня иерархии, т.е. политика для вложенных групп администрирования и подчиненных Серверов администрирования. Вы можете выключить наследование параметров из родительской политики.

Каждый параметр, представленный в политике, имеет атрибут , который показывает, наложен ли запрет на изменение параметров в дочерних политиках и локальных параметрах программы. Атрибут работает только, если в дочерней политике включено наследование параметров из родительской политики. Политики для автономных пользователей не действуют по иерархии групп администрирования на другие политики.

Права на доступ к параметрам политики (чтение, изменение, выполнение) задаются для каждого пользователя, имеющего доступ к Серверу администрирования Kaspersky Security Center, и отдельно для каждой функциональной области Kaspersky Endpoint Security. Для настройки прав доступа к параметрам политики перейдите в раздел Безопасность окна свойств Сервера администрирования Kaspersky Security Center.

Запустится мастер создания политики.

Запустится мастер создания политики.