Облачная электронная подпись: что это такое и как ей пользоваться?

Появление электронных подписей позволило оптимизировать многие бизнес-процессы и работу компаний. Информация о пользователе, записанная на USB-носитель сделала электронный документооборот быстрым и удобным.

Ею пользуются не только ИП и ООО, но и физлица, например, для входа на «Госуслуги» или сайт ИФНС, чтобы получить услугу государственных учреждений.

На смену ставшей привычной ЭП, пришла облачная электронная подпись (ОЭП), которая не требует записи ключа и сертификата на носитель (рутокен), и нет привязки к рабочему месту. Не все еще знают, что это такое, как ей пользоваться, и какие преимущества она дает.

Ввиду того, что нашими читателями, в основном, являются участники и организаторы торгов, рассмотрим этот вопрос с точки зрения участия в тендерах, и какие в этом плюсы. Дадим инструкцию по установке необходимых программ и приложений для компьютера и телефона, чтобы можно было подписывать документы облачной ЭП.

Что такое хранилище сертификатов в windows системах

Термин «хранилище сертификатов» можно расшифровать как часть оперативной памяти ПК, где помещена на хранение самая секретная зашифрованная информация. К таковой относятся:

- учетные данные;

- доступ к определенным программным продуктам.

Сертификаты служат для идентификации человека посредством сети интернет, после чего он сможет подтвердить допуск к определенным утилитам.

Доступ к секретным документам имеют единицы. Хранилище, как объект ОС, можно обозначить как отдельный файл, но для его открытия используются совсем другие средства, нежели доступные многим программы.

Хранилище имеет два отдельных раздела. В одном хранятся личные данные пользователя, в другом – средства идентификации самого компьютера. Сохранение происходит локально для каждого ПК и для каждого пользователя, который работает на нем.

У файла сертификата расширение .cer или .csr. Он занимает совсем немного места. Объем занятой памяти не превышает нескольких килобайт. Кстати, подобные файлы эксплуатируются в ОС Linux, MacOS. Файлы с подобным расширением можно назвать стандартным форматом ЭЦП. Во многих странах используются сертификаты стандарта .x509. В РФ они распространения не получили.

Виды ключевых носителей

Пассивный ключевой носитель

Виды реализации: носитель с USB интерфейсом, носитель с бесконтактным интерфейсом (NFC интерфейс), смарт-карта.

Для доступа к защищенному содержимому данного ключевого носителя необходимо ввести пароль (PIN-код). Закрытый ключ хранится в ключевом контейнере на ключевом носителе. Пароль (PIN-код), которым защищён от доступа закрытый ключ на таком носителе, при получении следует изменить, обеспечить его надежное хранение и исключить доступ к паролю любых лиц.

При подписании электронного документа с использованием пассивного носителя и средства электронной подписи вычисляется уникальный набор символов — хэш документа , однозначно связанных с содержанием электронного документа. Далее закрытый ключ копируется в память компьютерного устройства, где с его помощью средство электронной подписи выполняет криптографические операции формирования электронной подписи – подписание электронного документа. По завершении процедуры подписания закрытый ключ удаляется из памяти компьютерного устройства. Процедура подписания электронного документа происходит незаметно для пользователя в течение нескольких секунд.

На ключевом носителе установлено ограничение попыток неправильного ввода пароля (PIN-кода) и при превышении такого лимита ключевой носитель блокируется. Несмотря на это пассивный ключевой носитель обладает средним уровнем защищенности от атак злоумышленников – в момент подписания документа образуется короткий промежуток времени, когда закрытый ключ находится в памяти компьютерного устройства, где существует возможность его перехвата злоумышленником с высоким уровнем технических знаний и/или с использованием специальных технических средств. Для исключения такого вида атак существует активный ключевой носитель.

Активный ключевой носитель (криптографический ключевой носитель)

создание закрытого ключа происходит на самом носителе с использованием аппаратных криптографических функций ключевого носителя

при подписании электронного документа закрытый ключ не копируется в память или реестр компьютерного устройства – подписание электронного документа происходит на самом ключевом носителе

Вычисление значения хэш документа может происходить на компьютерном устройстве, а итоговое формирование электронной подписи только на самом активном ключевом носителе.

Компрометация закрытого ключа на таком носителе возможна только в случае его хищения вместе с паролем (PIN-кодом).

Активный ключевой носитель (криптографический ключевой носитель) обладает высоким уровнем защищенности от атак злоумышленников. Риск атаки «подмена хэша» злоумышленником присутствует, но такие случаи крайне редки.

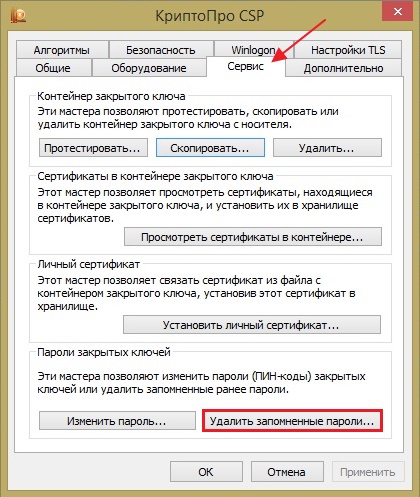

Что делать, если система запомнила сервисные пароли и не находит контейнер

Другим способом исправить ситуацию с несоответствующим сертификату контейнером является удаление запомненных системой паролей в «КриптоПро» . Для этого перейдите вашу систему «Криптопро», затем выберите « Сервис ». Там кликните на опцию « Удалить запомненные пароли », а затем и на « Удалить информацию об используемых съёмных носителях ».

Часто выполнение данной операции помогает устранить рассматриваемую нами проблему.

Вариант 1. Устанавливаем корневой сертификат УЦ, выдавшего ЭЦП

Как установить сертификат ЭЦП — вопрос, волнующий многих пользователей, оплативших ключ ЭЦП. Перед тем как непосредственно перейти к делу, необходимо скачать программу «КриптоПро» с официального сайта.

Установка сертификата ЭЦП допустима двумя путями:

- используя раздел «Установить личный сертификат»;

- используя раздел «Просмотреть сертификаты в контейнере».

Рассмотрим первый случай более подробно.

- В строке управления находим программу «КриптоПро CSP» и открываем ее.

- Переходим на закладку «Сервис» и находим клавишу «Установить личный сертификат».

- В ответ откроется окошко «Мастер установки сертификатов» — жмем «Далее».

- Кнопкой «Обзор» прокладываем путь к сертификату

и переходим к клавише «Открыть».

- В открывшемся окошке находим кнопку «Далее».

- Кликаем «Обзор» и в новом окне подбираем соответствующий сертификату контейнер — жмем «ОК».

- В открывшемся окошке выбираем «Обзор» и папку «Личное», далее — «Ок» и в последующем окошке выбираем «Готово».

ФКН-ключи

Для того, чтобы сгенерировать ключи ФКН с защитой канала нужно использовать модели семейства Рутокен ЭЦП 2.0 3000 — именно эти модели имеют поддержку протокола SESPAKE. Важно так же, что для работы и генерации ключей в таком формате подойдет версия КриптоПро CSP 5.0 и новее .

Немного о сертификации ключевых носителей.

Для того, чтобы электронная подпись юридически считалась квалифицированной, средство криптографической защиты информации (СКЗИ), с помощью которого производится генерация ключей и последующая работа с ключами ЭП, должно быть сертифицировано в ФСБ России.

Чтобы проще было запомнить:

- ФСТЭК России сертифицирует средство защиты информации (устройство).

- ФСБ России сертифицирует средство криптографической защиты информации (СКЗИ).

Таким образом, в случае с извлекаемыми ключами , сгенерированными с помощью программного СКЗИ, в ФСБ России должен быть сертифицирован именно программный ГОСТ-криптопровайдер. А пассивный носитель Рутокен должен быть сертифицирован во ФСТЭК России.

В случае с неизвлекаемыми ключами на активном или ФКН-носителе, так как при генерации ключей используется аппаратная криптография, сертифицированным в ФСБ России должен сам носитель.