Cyberpunk 2077: Прохождение. Все побочные задания

В какой-то момент, ближе к концу второго акта (но у меня произошло во время побочки «Не звоните Солу») Ви позвонит Клэр Рассел, бармен Посмертия. Девушка хочет, чтобы вы стали пилотом в гонках. Так начнется целая цепочка квестов, но предварительно поговорите с девушкой в указанном месте в Арройо. После всех трех заездов обязательно напишите Клэр сообщение. Откройте меню телефона и нажмите TAB. А затем выберите Клэр.

Королева автострад: городской центр

Это будет первая гонка для Клэр. Вам необязательно занимать первое место, но за него все же полагается дополнительная награда. Езжайте через все контрольные точки.

Награда: 216 очков опыта, 486 очков репутации и 2780 евродолларов за победу.

Королева автострад: пустоши

Скорее всего, за этот заезд вы узнаете только в третьем акте. Клэр напишет сообщение. Отправляйтесь в указанное место и примите участие в гоночном заезде. Это будет сложная гонка. Используйте джип или другую машину с большими колесами. Это в том случае, если в первой гонке сказали Клэр, что хотите ехать на своей тачке. А если выбрали машину Клэр, то все будет хорошо. Она как раз подходит для пустоши.

Награда: 192 очков опыта, 432 очков репутации и 2780 евродолларов за победу.

Королева автострад: Санто-Доминго

Вскоре Клэр пригласит на новую гонку. Езжайте к месту встречи, позвоните девушке и выберите машину – ее или свою. В случае победы получите евродоллары.

Награда: 192 очков опыта, 432 очков репутации и 2780 евродолларов за победу.

Когда пройдете квалификацию в гонках (достаточно занимать 2-3 места), Клэр расскажет, что некий корпорат Стэмптон подстроил гибель ее мужа на прошлом финале. Можете пообещать девушке, что поможете убить этого гада в финале.

Королева автострад: Большие гонки

Задание начнется после трех предыдущих гонок, когда Клэр сообщит вам о месте проведения финала. Отправляйтесь туда, позвоните Клэр и примите участие в гонках. Ближе к концу Сэмпсон съедет с трассы. Вы можете продолжить гонку и дойти до финиша, чтобы победить или просто не позволить Клэр убить Сэмпсона. А можете свернуть с трассы, чтобы не злить Клэр. Она в любом случае прикончит Сэмпсона, а вы получите в итоге ее машину «Зверь».

Cyberpunk 2077 Охота — пароль от ноутбука Рэнди

Первая важная задача здесь — найти подсказки с помощью сканера, но вам не нужно искать все, чтобы перейти к следующей точке квеста. Вот что вам следует делать:

- Возьмите ключ на кухне и откройте прикроватный ящик Рэнди.

- Найдите ноутбук под кроватью

Отсюда у вас есть несколько вариантов:

- Пройдите проверку интеллекта, чтобы взломать ноутбук

- Найдите пароль

Решение с паролем легко найти. Просто подойдите к проигрывателю за пределами спальни и включите его.

Вернитесь к ноутбуку, и появится возможность попробовать пароль, связанный с музыкой: « Liberatum Arbitrium ».

Как работает взлом протокола

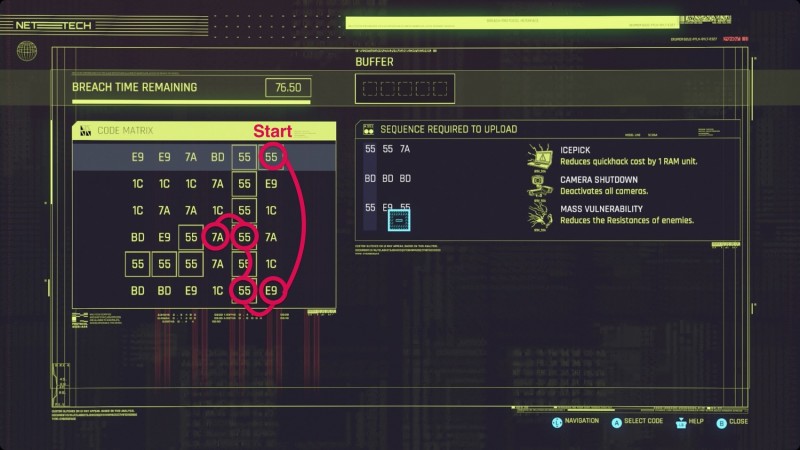

Когда вы запускаете взлом протокола, сразу же начинается мини-игра в виде головоломки. В ней вам необходимо будет выполнить несколько вещей.

Первым делом посмотрите в верхний левый угол – там вы увидите надпись «Время действия уязвимости» и таймер, то есть решить головоломку нужно за определенный период времени. К счастью, отсчет не начинается, пока вы не выберете свой первый символ из кодовой матрицы – сетки символов, расположенной под таймером. Кстати, способность «Трансмиграция» в характеристике Интеллект позволит вам увеличить время на взлом на 50%.

Теперь взгляните в центр и наверх, где указано слово «Буфер». Это максимальное количество символов, которое вы можете выбрать. Вам не обязательно (и зачастую не нужно) выбирать такое количество знаков, однако будет все же нелишним иметь несколько ячеек про запас. Вы начнете с четырех слотов. Чтобы получить больше, купите и установите новую кибердеку у риппердоков.

Справа вы увидите список доступных для загрузки демонов. Каждый демон поставляется с последовательностью символов, которую вам нужно вставить в буфер – это необходимо, чтобы загрузить его и получить от него эффект.

Начинать выбор символов из матрицы нужно с самой первой строки. Вы можете выбрать любой знак в верхней строчке. Следующий выбранный вами символ должен находиться в том же столбце, что и первый. Третий должен быть в том же ряду, что и второй. Четвертый должен быть в том же столбце, что и третий. Эту последовательность чередования строк и столбцов нужно повторять до самого конца.

Загрузка нескольких демонов (завершение нескольких последовательностей)

Поскольку у вас, скорее всего, количество свободных слотов буфера будет превышать число символов в различных последовательностях демонов, вы сможете ввести сразу несколько комбинаций в один буфер.

Ищите символы, которые подходят нескольким последовательностям, особенно в начале и в конце. Если ни один из них не пересекается, ищите достаточно короткие последовательности, чтобы их можно было складывать. Если для этого нет возможности, то сосредоточьтесь на лучших и наиболее полезных демонах.

В приведенном выше примере можно использовать демона для отключения камер (Camera Shutdown), состоящего из трех символов, однако его прямой ввод не позволит нам получить двух других демонов.

Чтобы активировать и их тоже, внимательнее смотрим на Ледокол (ICEPick) и Массовую уязвимость (Mass Vulnerability). Замечаем, что конец последнего демона совпадает с началом первого, поэтому наша новая последовательность будет выглядеть так: 55 E9 55 55 7A. Она умещается в буфере с пятью слотами. Нужный путь тоже показан на примере.

Стоит ли закрывать все три последовательности в точках доступа?

Для начала давайте проанализируем, как сильно отличается награда в зависимости от закрытой последовательности. Мы попробовали по 10 раз закрывать каждую из трёх комбинаций отдельно, чтобы составить таблицы, которые могут дать небольшое представление о различии наград в зависимости от последовательности. Стоит отметить, что количество получаемого опыта не зависит от вводимой комбинации. Число евродолларов зависит от последовательности, но количество денег не генерируется случайным образом. А вот за количество компонентов скриптов отвечает рандом и закрытая последовательность.

Награды за 10 успешных вводов первой (худшей) последовательности:

Как мы видим, игрок получит неплохое количество необычных и редких компонентов скриптов. Также с некоторым шансом можно получить эпический компонент.

Награды за 10 успешных вводов второй последовательности:

Добыча за вторую последовательность значительно превосходит количество компонентов за первую комбинацию. Также с некоторым шансом можно получить и легендарный компонент.

Награды за 10 успешных вводов третьей (лучшей) последовательности:

Наиболее выгодная комбинация по всем категориям компонентов, а легендарные части скриптов можно получить с большой вероятностью.

Примечание: мы попробовали взломать несколько точек доступа в разных районах и актах сюжетной кампании. Порой значительно различается сумма получаемых евродолларов, также есть разница и в очках опыта. Количество компонентов скриптов оказалось примерно одинаковым на всех точках. Но мы не утверждаем, что это правило распространяется на всю игру. Возможно, на каких-то локациях есть различие получаемых компонентов.

Взламывать ли все три последовательности? По нашему опыту мы заметили, что очень редко комбинации и символы в таблице генерируются таким образом, чтобы игрок мог закрыть взлом на все три награды. Поэтому если у игрока нет необходимых способностей для упрощения взлома, то лучше всего стараться закрывать мини-игру на вторую и третью последовательность. Ради всех трёх, скорее всего, придётся очень долго искать необходимую генерацию комбинаций и кодов.

How to call R3n0?

When you get the objective to call Reno, if you open up your contacts list, you won’t be able to find her. First you need to reply to a message from Nix in which he shares her number. Only then will it be added to the contacts list, so you can finally ring her up.

If you’re the generous type, you can buy the book from Reno. If you started out as a corpo, you can even get 50% off the price. But you’re not the generous type – you’ll probably whack her on the head and try to steal the coordniates. They are hidden on her laptop, and you need 9 intelligence in order to hack it. Sadly, there’s no access code that will help you circumvent this – you need to hack the laptop or cough up the money.

Once you have the book, you can hack the shard to get some components out of it, or some crafting specs and malware.

Универсальный подход

Среди десятка хеш‑функций наиболее популярны MD5 и SHA-1, но точно такой же подход применим и к другим алгоритмам. К примеру, файл реестра SAM в ОС семейства Windows по умолчанию хранит два дайджеста каждого пароля: LM-хеш (устаревший тип на основе алгоритма DES) и NT-хеш (создается путем преобразования юникодной записи пароля по алгоритму MD4). Длина обоих хешей одинакова (128 бит), но стойкость LM значительно ниже из‑за множества упрощений алгоритма.

Постепенно оба типа хешей вытесняются более надежными вариантами авторизации, но многие эту старую схему используют в исходном виде до сих пор. Скопировав файл SAM и расшифровав его системным ключом из файла SYSTEM, атакующий получает список локальных учетных записей и сохраненных для них контрольных значений — хешей.

Далее взломщик может найти последовательность символов, которая соответствует хешу администратора. Так он получит полный доступ к ОС и оставит в ней меньше следов, чем при грубом взломе с помощью банального сброса пароля. Напоминаю, что из‑за эффекта коллизии подходящий пароль не обязательно будет таким же, как у реального владельца компьютера, но для Windows разницы между ними не будет вовсе. Как пела группа Bad Religion, «Cause to you I’m just a number and a clever screen name».

Аналогичная проблема существует и в других системах авторизации. Например, в протоколах WPA/WPA2, широко используемых при создании защищенного подключения по Wi-Fi. При соединении между беспроводным устройством и точкой доступа происходит стандартный обмен начальными данными, включающими в себя handshake. Во время «рукопожатия» пароль в открытом виде не передается, но в эфир отправляется ключ, основанный на хеш‑функции. Нужные пакеты можно перехватить, переключив с помощью модифицированного драйвера приемник адаптера Wi-Fi в режим мониторинга. Более того, в ряде случаев можно не ждать момента следующего подключения, а инициализировать эту процедуру принудительно, отправив широковещательный запрос deauth всем подключенным клиентам. Уже в следующую секунду они попытаются восстановить связь и начнут серию «рукопожатий».

Сохранив файл или файлы с хендшейком, можно выделить из них хеш пароля и либо узнать сам пароль, либо найти какой‑то другой, который точка доступа примет точно так же. Многие онлайновые сервисы предлагают провести анализ не только чистого хеша, но и файла с записанным хендшейком. Обычно требуется указать файл pcap и SSID выбранной точки доступа, так как ее идентификатор используется при формировании ключа PSK.

Проверенный ресурс CloudCracker.com, о котором в последние годы писали все кому не лень, по‑прежнему хочет за это денег. GPUHASH.me принимает биткоины. Впрочем, есть и бесплатные сайты с подобной функцией. Например, DarkIRCop.

Пока с помощью онлайновых сервисов и радужных таблиц находятся далеко не все пары хеш — пароль. Однако функции с коротким дайджестом уже побеждены, а короткие и словарные пароли легко обнаружить даже по хешам SHA-160. Особенно впечатляет мгновенный поиск паролей по их дайджестам с помощью Гугла. Это самый простой, быстрый и совершенно бесплатный вариант.

Забирай самый полезный мерч по киберпанку

Для взлома врагов и интерактивных объектов нужно зажать левый бампер геймпада – так активируется режим сканирования. В нем наводим прицел на объект для взлома, выбираем крестовиной нужное действие и применяем квадратом.

У каждого взлома есть своя стоимость в ячейках кибердеки – так называется местная шкала маны. Со временем можно прокачать пассивную способность, постепенно восстанавливающую кибердеку в бою, а до этого придется ждать и использовать взлом с умом.

Скриптами называются заклинания – нетраннерские способности, позволяющие так или иначе повлиять на цель. Скриптов в игре множество: они временно ослепляют или парализуют врага, отключают импланты, поджигают или наносят другой периодический урон и так далее.

Настроить кибердеку и скрипты можно в меню снаряжения персонажа – нужная ячейка расположена в правом нижнем углу. У разных имплантов нетраннера есть разное количество слотов для скриптов. По умолчанию их два.

Один из вариантов получения скриптов – крафт. Переходим в меню создания, выбираем один из чертежей для скриптов, собираем нужное количество ресурсов и жмем «создать», после чего скрипт можно будет поставить в соответствующую ячейку импланта. Ресурсы добываются из заначек в локациях, при разборе скриптов и так далее.

Как обойти аккаунт Гугл без компьютера

Впрочем, это не единственный способ снять блокировку FRP на Android. Получить тот же результат можно с утилитой Pangu FRP Bypass Unlocker. Это разработка тех же людей, которые сделали джейлбрейк для iPhone. Однако для обхода Гугл-аккаунта используется другая программа, принцип действия которой довольно ощутимо отличается от взлома iOS, хоть результат и тут, и там будет примерно одинаковый.

-

на смартфон утилиту Pangu FRP Bypass Unlocker;

- Затем скачайте себе на смартфон утилиту Apex Launcher;

- Запустите Apex Launcher и перейдите в «Настройки»;

- Откройте «Безопасность» — «Другие настройки безопасности»;

- Отключите Find My Device и вернитесь во вкладку «Приложения»;

- Отключите Google Play Services и добавьте Google-аккаунт;

- Включите все отключённые сервисы во вкладках «Приложения» и «Безопасность»;

- Перезагрузите смартфон и завершите процедуру активации.

Этот способ хорош всем, кроме того, что подходит далеко не всем. По неизвестной причине ряд смартфонов просто не поддерживает сброс Гугл-аккаунта таким способом. Например, аппараты Huawei и Honor наотрез отказываются разблокироваться таким способом. Но, если вам нужно отвязать от FRP смартфон Samsung, который будет работать на базе Android 10 и ниже, скорее всего, у вас всё получится.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Google и другие компании, производящие телефоны на базе Android, довольно хорошо справляются с обновлением программного обеспечения, чтобы обезопасить пользователей от самых разных угроз. Это позволяет повысить нашу онлайн-безопасность и конфиденциальность. Часто выходят обновления, которые не демонстрируют каких-то новых функций, но они важны из-за того, что повышают стабильность работы и безопасность. Вот только не все зависит от разработчиков. Давайте поговорим об этом более подробно.

Больше месяца назад компания Google объявила об ограничении работы многих своих сервисов на территории России. Сначала она убрала монетизацию с роликов на Ютубе, затем отключила свою рекламную сеть, в которой участвовали в том числе и мы, после этого остановила работу Google Pay, а потом и запретила все транзакции в Google Play. Предел ли это? Скорее всего нет. По слухам, прямо сейчас в компании обсуждают дальнейшие меры воздействия — от полного отключения Google Mobile Services вплоть до блокировки активации новых и даже полного блэкаут уже активных смартфонов. Это породило множество мифов, которые не соответствуют действительности, но в которые верит огромное количество пользователей.

Не успели мы привыкнуть к физическим кнопкам на клавиатуре компьютеров, как в нашу жизнь пришли смартфоны. Уверен, что большая часть всех пользователей печатает именно на телефоне, а компьютером пользуется либо по работе, либо в каких-то совсем редких случаях. Сегодня предлагаю разобраться в основных фишках клавиатуры Самсунга, которые помогут печатать еще быстрее и с большим комфортом. Уверен, что эти функции однозначно пригодятся многим пользователям.