HackWare.ru

Если получен доступ к роутеру, можно ли получить доступ к устройствам в локальной сети? Чтобы ответить на этот вопрос, давайте разберёмся, как работает домашняя локальная сеть.

В домашней локальной сети основой является роутер — довольно сложное сетевое устройство. Это устройство обеспечивает работу локальной сети. При подключении нового устройства к локальной сети роутера, он с помощью протокола DHCP присваивает новому устройству IP адрес. В качестве диапазона IP адресов в домашних сетях обычно используются 192.168.1.0/24, 192.168.0.0/24 или 192.168.100.0/24.

То есть у вашего компьютера или телефона, подключённого к Интернету через роутер, имеется локальный IP адрес.

Возможно вы уже слышали про NAT и даже знаете, что эта технология позволяет Интернет-провайдеру использовать один единственный внешний (белый) IP адрес для всех или для множества его клиентов. Но NAT используется не только на уровне провайдера Интернет услуг, но и уже в вашем роутере. Рассмотрим NAT чуть подробнее.

NAT — это технология, которая позволяет множеству устройств выходить в Интернет используя один и тот же IP адрес. Кстати, в вашей локальной сети, в которой имеется роутер, уже применяется NAT — именно благодаря этому все ваши устройства могут выходить в Глобальную сеть и не нужно каждому из них иметь внешний IP.

Как вы понимаете, это часто используемая технология. Возможно, вы много лет ею пользуетесь, даже не зная про неё. Она действительно приносит очень много пользы, но у неё есть недостаток — она позволяет делать подключения «в одну сторону». То есть если ваш компьютер инициализировал подключение к Интернету, то он отправит его роутеру, роутер сделает две вещи: 1) запомнит, что запрос пришёл с определённого устройства и 2) отправить этот запрос в Интернет. Когда придёт ответ, роутер всё ещё «помнит», что этот запрос был сделан для определённого устройства в локальной сети, и отправит ответ именно этому устройству. И так происходит каждый раз.

Но вот если на роутер придёт новый HTTP запрос из Глобальной сети (не ответ на запрос, а именно новый запрос), то роутер банально не знает, для кого в локальной сети он предназначен (если не настроена переадресация портов). Поэтому с этим поступившим запросом роутер ничего не делает (источник).

Разновидности сетевых атак

Существует огромное множество различных конфигураций компьютеров, операционных систем и сетевого оборудования, однако, это не становится препятствием для доступа в глобальную сеть. Такая ситуация стала возможной, благодаря универсальному сетевому протоколу TCP/IP, устанавливающему определенные стандарты и правила для передачи данных через интернет. К сожалению, подобная универсальность привела к тому, что компьютеры, использующие данный протокол, стали уязвимы для внешнего воздействия, а поскольку протокол TCP/IP используется на всех компьютерах, подключенных к интернету, у злоумышленников нет необходимости разрабатывать индивидуальные средства доступа к чужим машинам.

Сетевая атака – это попытка воздействовать на удаленный компьютер с использованием программных методов. Как правило, целью сетевой атаки является нарушение конфиденциальности данных, то есть, кража информации. Кроме того, сетевые атаки проводятся для получения доступа к чужому компьютеру и последующего изменения файлов, расположенных на нем.

Есть несколько типов классификации сетевых атак. Один из них – по принципу воздействия. Пассивные сетевые атаки направлены на получение конфиденциальной информации с удаленного компьютера. К таким атакам, например, относится чтение входящих и исходящих сообщений по электронной почте. Что касается активных сетевых атак, то их задачей является не только доступ к тем или иным сведениям, но и их модификация. Одно из наиболее значимых различий между этими типами атак заключается в том, что обнаружить пассивное вмешательство практически невозможно, в то время как последствия активной атаки, как правило, заметны.

Кроме того, атаки классифицируются по тому, какие задачи они преследуют. Среди основных задач, как правило, выделяют нарушение работы компьютера, несанкционированный доступ к информации и скрытое изменение данных, хранящихся на компьютере. К примеру, взлом школьного сервера с целью изменить оценки в журналах относится к активным сетевым атакам третьего типа.

Обнаружение сетевых атак

Один из наиболее актуальных и сложных вопросов со стороны службы безопасности всегда будет — как обнаружить сетевую атаку еще до того, как нанесен существенный ущерб.

Обнаружение атак на сеть организации — прямая задача службы безопасности. Но зачастую атаки настолько продуманные и изощренные, что внешне могут не отличаться от обычной пользовательской активности или проходить незаметно для пользователей с использованием их ресурсов. Обнаружить аномалии трафика — первые признаки инцидента— вручную можно лишь тогда, когда он уже хотя бы частично совершен.

Чтобы обнаружить аномалии в трафике с момента их появления в сети, необходимы специализированные решения для непрерывного мониторинга всех потоков трафика — почтовых адресов, серверов, подключений, портов и пр. на уровне сетевых пакетов.

С помощью специализированных решений выявление сетевых атак происходит автоматически, о чем специалист службы безопасности получает мгновенное оповещение на почту или в SIEM. Сразу формируется отчет, откуда взялась вредоносная активность, кто явился ее инициатором. У службы безопасности есть возможность оперативных действий по предотвращению инцидентов. По результату нивелирования угрозы можно также прописать политику безопасности по блокировке подобных вторжений в дальнейшем.

3. Алгоритм действий при обнаружении сетевых атак

3.1. Большая часть сетевых атак блокируется автоматически установленными средствами защиты информации (межсетевые экраны, средства доверенной загрузки, сетевые маршрутизаторы, антивирусные средства и т.п.).

3.2. К атакам, требующим вмешательства персонала для их блокировки или снижения тяжести последствий относятся атаки типа DoS.

3.2.1. Выявление DoS атаки осуществляется путем анализа сетевого трафика. Начало атаки характеризуется «забиванием» каналов связи с помощью ресурсоемких пакетов с поддельными адресами. Подобная атака на сайт интернет-банкинга усложняет доступ легитимных пользователей и веб-ресурс может стать недоступным.

3.2.2. В случае выявления атаки системный администратор выполняет следующие действия:

- осуществляет ручное переключение маршрутизатора на резервный канал и обратно с целью выявления менее загруженного канала (канала с более широкой пропускной способностью);

- выявляет диапазон IP – адресов, с которых осуществляется атака;

- отправляет провайдеру заявку на блокировку IP адресов из указанного диапазона.

3.3. DoS атака, как правило, используется для маскировки успешно проведенной атаки на ресурсы клиента с целью затруднить ее обнаружение. Поэтому при выявлении DoS атаки необходимо провести анализ последних транзакций с целью выявления необычных операций, осуществить (при возможности) их блокировку, связаться с клиентами по альтернативному каналу для подтверждения проведенных транзакций.

3.4. В случае получения от клиента информации о несанкционированных действиях осуществляется фиксация всех имеющихся доказательств, проводится внутреннее расследование и подается заявление в правоохранительные органы.

Методы защиты

Способы предполагают определенные действия, направленные на защиту целостности и конфиденциальности данных:

- Шифрование данных и использование надежных портов. Если его нет, уязвимость сети повышается;

- Использование антивирусных программ и сканеров (такие услуги предоставляет Касперский, Др. Веб, Норд и др.);

- Установка блокираторов снифферов и руткитов;

- Использование межсетевого экрана.

Существует много разновидностей сетевых атак. Меры по их предотвращению компьютерный специалист должен принимать заранее. В противном случае возможна утечка личных данных и нарушение целостности сети.

Подгорнов Илья Владимирович Всё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.

Атаки на локальную сеть

Атаки, которые в большинстве случаев меняют топологию сети и заполняют сеть большим количество однотипных пакетов. Делается это для того, чтобы не происходило восстановления изначального состояния маршрутов сети.

ARPSpoofing — базовый блок для всех атак, которые подразумевают изменение трафика в сети. Подразумевает отправку большого количества пакетов с данными, позволяющими злоумышленнику притворяться любым хостом в сети. Наиболее выгодные хосты в этом случае — gateway или хост, где располагаются целевые для атаки сервисы.

Dynamic Trunking. Так как чуть ли не единственным эффективным средством для борьбы с изменением топологии сети может являться использования стандарта 802.1Q VLAN, то естественно при его обнаружении нужно проверить возможность атак на его неверную конфигурацию. Этот вид атаки подразумевает, что при доступе хотя бы к одному VLAN можно перевести соединение в состояние, при котором будут видны все данные из других VLAN.

VLAN Hopper — атака, которая позволяет искать хосты в соседних VLAN и отправлять сообщения.

Double Tagging — атака, которая возможна, если атакующий знает номер VLAN, ip адрес системы жертвы. Атакующий в этом случае может запаковать сообщение для отправки в целевую систему. Недостатком атаки можно считать отсутствие обратной связи, так как целевая система не сможет отправлять ответы.

Основные инструменты для атак:

yersinia — хоть и старый инструмент, но только в нем есть поддержка проприетарных для устройств Cisco протоколов.

responder — полезен для сред с операционной системой Windows.

Атаки типа «отказ в обслуживании» (DoS)

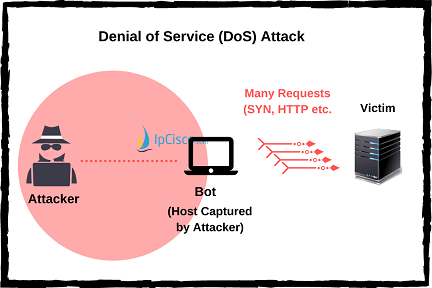

Атака типа «отказ в обслуживании» (DoS) — это тип кибератаки, целью которого является сделать систему жертвы непригодной для использования. Существуют различные типы DoS-атак в зависимости от их типа:

- Уязвимость DoS-атаки

- DoS-атаки с переполнением полосы пропускания

- DoS-атаки с переполнением соединений

Уязвимость DoS-атаки осуществляются для того, чтобы вывести систему из строя путем определения и фокусировки ее уязвимых частей.

Цель DoS-атак с переполнением пропускной способности — забить систему-жертву слишком большим количеством запросов, трафика и т. д.

Наконец, DoS-атаки с переполнением соединений осуществляются при слишком большом количестве открытых соединений наполовину или полностью. Через некоторое время система не может ответить на эти запросы.

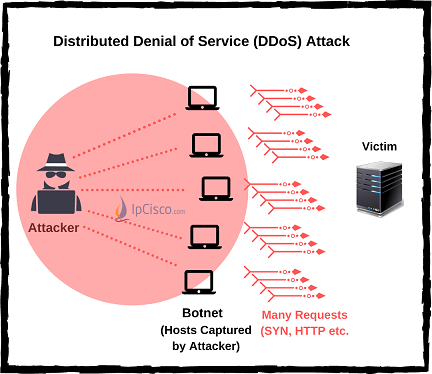

Существует также расширенная версия DoS Attacks. Это DDoS-атаки (распределенные DoS-атаки). С помощью DDOS-атак злоумышленник атакует со многих устройств на устройство-жертву. Таким образом, трудно обнаружить источник этих атак.

Кстати, давайте также определим важный термин — ботнет . Ботнет — это частный компьютер, зараженный любым вредоносным программным обеспечением, и поэтому он контролируется без ведома жертвы для совершения злонамеренных атак на других. DDoS-атаки (распределенные DoS-атаки) осуществляются через такие системы.

Существуют разные названия для определенных типов DoS-атак. Эти:

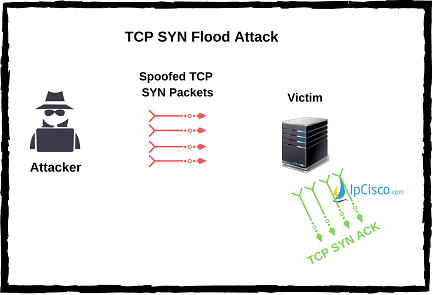

Атака TCP SYN Flood

Атака TCP SYN Flood — это атака, при которой злоумышленник отправляет слишком много запросов на подключение к цели, и если он получает ответ, злоумышленник никогда не отвечает. Ожидание тайм-аута и слишком много запросов заполняют системные очереди жертвы.

Чтобы защитить вашу систему от TCP SYN Flood, вы можете использовать брандмауэр, который блокирует входящие пакеты SYN. Еще одно упреждающее решение — увеличение размера очереди соединений и уменьшение значения времени ожидания соединения.

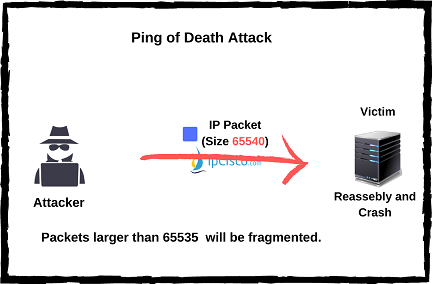

Пинг смерти

Ping of Death — это тип атаки, при котором жертве отправляется пакет ping, превышающий максимальное значение 65535. И прежде чем отправить это, злоумышленник фрагментирует пакет, потому что этот размер не разрешен. На другом конце жертва пересобирает этот пакет, и его буфер выходит из строя.

Чтобы защитить вашу систему от Ping of Death, вы можете использовать брандмауэр, а на брандмауэре вы можете проверять фрагментированные пакеты, если их размер нормальный или нет.

Teardrop Attack

Teardrop Attack — это атака, которая выполняется с использованием частей смещения длины пакета и фрагментации. Злоумышленник отправляет фрагментированные пакеты, такие как ping of death. Цель не может восстановить этот пакет из-за ошибки, связанной с фрагментацией TCP/IP. Пакеты перекрываются, и система дает сбой.

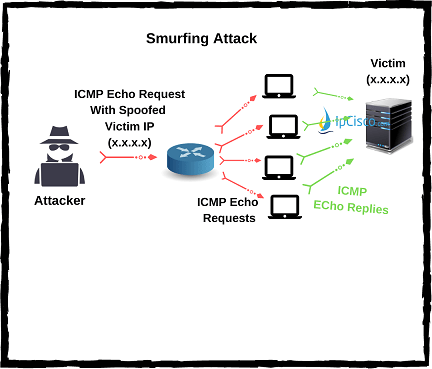

Смурфинг

Смурфинг — это тип атак, которые выполняются с использованием слишком большого количества эха ICMP (Ping) и направлены на истощение системных ресурсов. С помощью Smurfing злоумышленники ведут себя как доверенный IP-адрес жертвы и отправляют множество эхо-сообщений ICMP на широковещательный адрес. Все устройства в этом широковещательном домене отправляют ICMP-ответ на этот ECMP-эхо. Таким образом, за короткое время увеличивается трафик системы и исчерпываются ресурсы.

Похожие статьи

Анализ атак man in the middle | Статья в журнале «Молодой ученый»

атака, XSS, XML, способ борьбы, переполнение буфера, ваша сеть, GET, DNS, RFC, злоумышленник.

Анализ уязвимости переполнения буфера | Статья в журнале.

Для выполнения атаки на переполнение буфера и используют эту уязвимость и в соседние ячейки помещают код, который злоумышленник пытается

Имеется несколько возможных способов защититься от переполнения буфера.

ФИО. Электронная почта. Ваш вопрос.

Анализ методов защиты беспроводной сети Wi-Fi от известных.

Чтобы реализовать такой атаки злоумышленнику необходимо знать MAC адрес клиента, подключённого к Wi-Fi сети, для дальнейшей кражи этого адреса и

Сетевые атаки. Виды. Способы борьбы | Статья в сборнике.

ФИО. Электронная почта. Ваш вопрос. Отправить.

Модель системы противодействия DoS-атакам методом.

Такой метод нарушения функционирования и нормальной работоспособности информационной системы является ничем иным, как DoS-атакой [5]. Имеется несколько возможных способов защититься от переполнения буфера.

Расширения браузеров как средства анализа защищенности.

Сетевые атаки. Виды. Способы борьбы | Статья в сборнике.

Сетевая разведка проводится в форме запросов DNS, эхо-тестирования (ping sweep) и сканирования портов.

Особым типом программных уязвимостей является переполнение буфера.

Сравнение некоторых модификаций протокола TCP с ARTCP

Если произошла потеря пакета из-за переполнения буфера, оптимальное значение CWND может быть выбрано лишь

3. RFC 2001 — TCP Slow Start, Congestion Avoidance, Fast Retransmit. W. Stevens. January 1997.

Сетевые атаки. Виды. Способы борьбы | Статья в сборнике.

Анализ атак на повышение привилегий | Статья в журнале.

Способы борьбы | Статья в сборнике. Атака на переполнение буфера основывается на поиске программных или системных. Для атаки типа Man-in-the-Middle злоумышленнику нужен доступ к пакетам, передаваемым по.

Сети передачи данных и проблемы обеспечения их.

b) угрозы сети Интернет — традиционные угрозы поставщиков интернет-услуг (вирусные и хакерские атаки, распределенные атаки DDoS

d) IP–угрозы, связанные с общей уязвимостью технологии IP (организация ложного сервера DNS, посылка ложных пакетов и др.).

Тенденции безопасности интернет-вещей | Статья в журнале.

Сетевые атаки. Виды. Способы борьбы | Статья в сборнике.

XSS атака может быть проведена не только через сайт, но и через уязвимости в

Чтобы реализовать такой атаки злоумышленнику необходимо знать MAC адрес клиента, подключённого к Wi-Fi сети, для.