Что может навредить компьютеру 5 букв

Для иллюстрации этой тревожной тенденции рассмотрим пятерку опасных аппаратных уязвимостей, обнаруженных за последнее время в начинке современных компьютеров.

Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

1. Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты.

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

3. Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware — всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО. Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы».

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название — следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты — это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами — красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги — ошибки в фрагментах программного кода — это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности — это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

- Любое сообщение об ошибке компьютера указывает на заражение вирусом. Это неверно: сообщения об ошибках также могут быть вызваны ошибками аппаратного или программного обеспечения.

- Вирусам и червям всегда требуется взаимодействие с пользователем. Это не так. Для того чтобы вирус заразил компьютер, должен быть исполнен код, но это не требует участия пользователя. Например, сетевой червь может заражать компьютеры пользователей автоматически, если на них имеются определенные уязвимости.

- Вложения к электронным письмам от известных отправителей являются безопасными. Это не так, потому что эти вложения могут быть заражены вирусом и использоваться для распространения заражения. Даже если вы знаете отправителя, не открывайте ничего, что в чем вы не уверены.

- Антивирусные программы могут предотвратить заражение. Со своей стороны, поставщики антивирусного ПО делают все возможное, чтобы не отставать от разработчиков вредоносных программ, но пользователям обязательно следует установить на своем компьютере комплексное защитное решение класса Internet security, который включает в себя технологии, специально предназначенные для активного блокирования угроз. Даже при том, что 100-процентной защиты не существует. Нужно просто осознанно подходить к обеспечению собственной онлайн-безопасности, чтобы уменьшить риск подвергнуться атаке.

- Вирусы могут нанести физический ущерб вашему компьютеру. Что если вредоносный код приведет к перегреву компьютера или уничтожит критически важные микрочипы? Поставщики защитных решений неоднократно развенчивали этот миф — такие повреждения просто невозможны.

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные — фотографии, документы и файлы — не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Тормозит компьютер. Что делать?

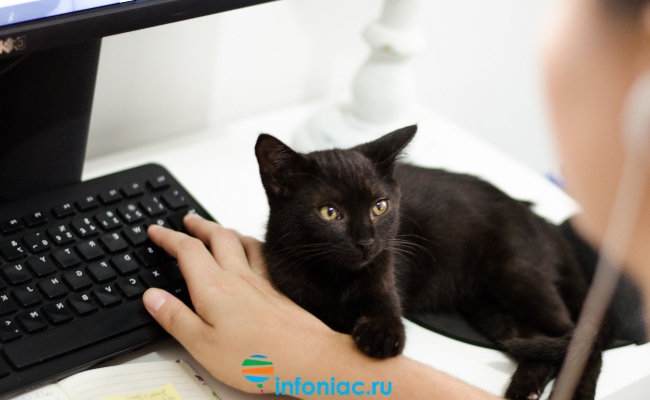

7. Позволяете животным подходить слишком близко к компьютеру.

Некоторые животные любят использовать компьютер вместо подушки – он удобный и теплый. Разве их можно в этом винить? На самом деле, это вредно для компьютера. Дело в том, что шерсть может проникнуть внутрь девайса и помешать нормальной работе кулеров, что приведёт к перегреву компьютера.

Держите своих питомцев подальше от компьютера, и чистите его раз в год.

8. Автоматическая установка программного обеспечения.

Не многим нравится читать всю информацию, которая появляется во всплывающих окнах – хочется просто, чтобы всё само автоматически установилось, и вы сэкономили время.

Проблемы возникают, когда вы замечаете непонятные и неизвестные программы у вас на компьютере, которые в лучшем случае замедлят работу компьютера, а в худшем украдут с него информацию.

В следующий раз лучше прочитать, перед тем как нажать «ОК».

9. Открываете системный блок, когда компьютер подключён к электросети.

Рекомендуется чистить компьютер раз в несколько месяцев, избавляясь от пыли и шерсти в нём. Некоторые делают это самостоятельно, но при этом забывают отключить компьютер от питания, а это очень опасно.

Даже при выключенном компьютере (но не отсоединённом от розетки) по некоторым его деталям идет ток, и прикасаясь к ним, вы можете создать короткое замыкание, которое навредит компьютеру, или ещё хуже – сильно ударит вас током.

Составные части компьютера

Первыми свои жаргонные имена получили компьютерные комплектующие: их названия постоянны уже несколько десятилетий, так как широкое распространение компьютеров у нас в стране началось примерно в середине 80-х прошлого века.

Комп – компьютер, а ПК – персональный компьютер, ЭВМ – электронно-вычислительная машина.

Железо (хард) – любые комплектующие компьютера (“hard” по-английски).

Камень – это процессор. Так же иногда говорят просто проц.

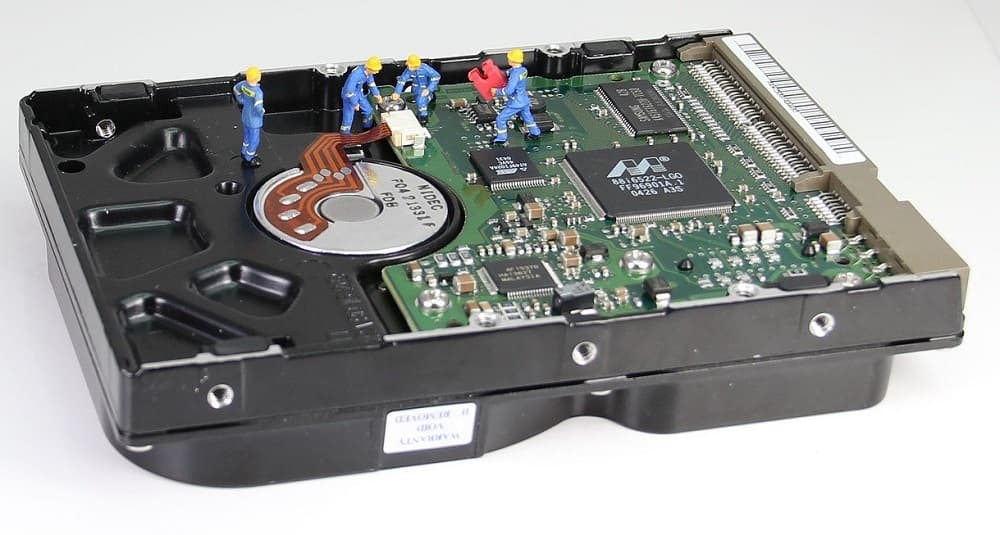

Винт – винчестер, он же жёсткий диск (англ. hard disk).

Видюха – видеокарта.

Мать (мама) – материнская плата (англ. motherboard).

Мозги – оперативная память.

Мышь (мышка) – теперь это уже даже и не сленг вовсе, по-другому и не назовёшь (англ. mouse). Когда-то говорили более точно «манипулятор мышь», но «манипулятор» исчез со временем. Также из сочетания «компьютерная мышь» прилагательное «компьютерная» исчезло.

Телевизор – иногда так «ласково» называют монитор. Более «жесткое» название – морда, которое теперь редко применяется. А более «мягкое» – монька.

Ящик – сам корпус системного блока иногда так называют. Более устаревший жаргонный термин – башня.

Сидюк – Cd-rom, устройство для чтения компакт-дисков. Оно становится экзотическим в связи с развитием технологий, поэтому термин потихоньку исчезает из жаргона. Шуточное наименование такого устройства – полочка для кофе.

Резак – аналог cd-rom, c возможностью записи дисков.

Болванка – записываемый cd-/dvd-диск, изначально пустой, предназначенный для записи данных.

Лазарь – лазерный принтер.

Пень – Пентиум, от англ. Pentium (произносится Пентиум) – процессор Intel пятого поколения, который пришёл на смену Intel 80486 (обычно его называют просто 486).

Хрюша – операционная система Windows XP, которая появилась в 2001 году. Две английские буквы XP добрые русские люди заменили на«хрюшу».

Приведу компьютерный анекдот, где используются приведенные выше термины: «Отдай мне мой камень, а то я твою мать продам».

Бесфайловые вредоносные программы

Пример: WannaMine (добывает криптовалюту на хост-устройстве)

Бесфайловые вредоносные программы появились в 2017 году как основной тип атак. Для осуществления атак они используют программы, интегрированные в Microsoft Windows. Более конкретно, для выполнения атак они используют PowerShell — программу автоматизации задач и управления конфигурацией, разработанную компанией Microsoft.

Вредоносные программы этого типа не хранятся и не устанавливаются непосредственно на устройство. Вместо этого они попадают прямо в память (RAM), и вредоносный код никогда не касается вторичного хранилища (SSD или HDD).

Как следует из названия, они не зависят от файлов и не оставляют следов. Это значительно затрудняет выявление и удаление безфайловых вредоносных программ — без исполняемого файла у них нет сигнатур или шаблонов, которые могли бы обнаружить антивирусные инструменты.

Доказано, что безфайловые вредоносные программы эффективно обходят такие стратегии компьютерной криминалистики, как обнаружение сигнатур, анализ шаблонов, временные метки, белые списки на основе файлов и проверка аппаратного обеспечения. Хотя они могут быть обнаружены современными, сложными решениями безопасности.

А поскольку они предназначены для работы только в оперативной памяти, их долговечность сохраняется до перезагрузки системы.

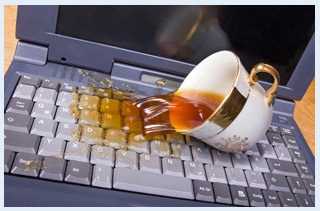

Попадание жидкости

Уууу, это наверное самое страшное, что может произойти с Вашим компьютером. Ну как может попасть жидкость в компьютер? А то Вы не знаете :). Я тоже любитель попить кофе или чай за компьютером, и это очень плохо.

Пролить что-то на клавиатуру, это дело одной секунды, а ущерб от этого может быть весьма серьезным. Хорошо еще если Вы пролили жидкость на клавиатуру обычного стационарного компьютера, скорее всего максимум что случится так это сгорит клавиатура, и то если ее быстренько отключить и просушить, то она еще скорее всего будет работать. Но если у Вас ноутбук, то здесь уже все посерьезнее. Ведь в ноутбуках под клавиатурой находятся все комплектующие, которые скорее всего пострадают от жидкости и пострадают серьезно.

Как пострадают? Погорят да и все :(. В большинстве случаев ремонтировать такие ноутбуки нет смысла. Так что пить кофе, чай, пиво за компьютером можно, но осторожно :). А лучше делайте это на кухне за столом, но без ноутбуков и планшетов :).

Разряжать батарею до нуля

В интернете гуляет много мифов о том, как продлить срок службы аккумуляторов разных девайсов. Самый распространённый из них звучит так: вы должны периодически разряжать батарею вашего устройства до нуля, а потом снова заряжать её.

Это было справедливо для старых аккумуляторов. Но современные литийионные батареи не подвержены перезаряду, и у них нет проблем, связанных с профилями заряда. А вот сажать аккумулятор до нуля вредно, поэтому подключайте ноутбук к сети как минимум при 20% заряда.

- Как проверить батарею ноутбука, смартфона или планшета

- Стоит ли заклеивать камеру на ноутбуке изолентой

- 10 вещей, которые нужно учесть при выборе ноутбука

Я журналист, обожающий технологии и науку. Копаюсь в настройках Windows, делаю обычный телевизор «умным» и перепрошиваю свой Android в качестве хобби. А ещё я интересуюсь космосом, историей, зоологией и смотрю много кино. Люблю рассказывать о безумных фанатских теориях и развенчивать псевдонаучные мифы. Питаю нежные чувства к Linux (но не настолько, чтобы пользоваться им постоянно).