Компьютерная грамотность с Надеждой

О вирусах теперь говорят и пишут много. Впрочем, речь там идет о других, не компьютерных вирусах. А ведь и в компьютерах вирусы были, есть и, по-видимому, будут.

Компьютерные вирусы – это вредоносный код (более понятными словами «вредная программа»), который призван отнюдь не помогать работе компьютера, а, наоборот, мешать.

Зачем вирусу мешать? Например, чтобы таким образом либо заставить пользователя компьютера заниматься лишней, ненужной работой по «лечению» компьютера, либо чтобы попросту украсть с компьютера персональные данные пользователя.

Сейчас мы многое доверяем компьютерам, храним там номера банковских карт, логины и пароли для доступа к своим деньгам в банках и многое другое.

Вирусы «интересуются» нашими деньгами, и не только. Им интересно наше присутствие в социальных сетях, в почтовых программах и много где еще. Владение чужой информацией с помощью вирусов позволяет затем этой информацией пользоваться для получения выгоды, что является по меньшей мере мошенничеством.

Многие пользователи компьютеров предполагают, что “поведение” вирусных программ заметно и очень даже предсказуемо, и что избавиться от них совсем несложно. В реальности это не совсем так. Разберем несколько «избитых» штампов о компьютерных вирусах и проведем их «разоблачение».

Поддельные уведомления об обнаружении вируса

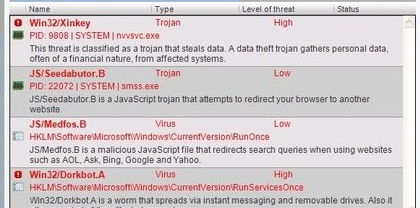

Отображение в системе неожиданного сообщения об обнаружении вредоносных программ всегда означает какие-то неприятности.

Лучший вариант – это такой, при котором появляется диалоговое окно установленного антивируса, тогда, как правило, достаточно удалить зараженные файлы. Хуже, если сообщение исходит от неизвестной программы – это почти всегда означает, что в системе появилась вредоносная программа.

Фальшивые антивирусы – это прибыльный бизнес – преступники стараются устанавливать на компьютерах пользователей приложения, отображающая ложные уведомления об угрозах и рекомендуют пользователю немедленно купить «защитное» приложение.

Естественно, эта программа не является никаким антивирусом – в лучшем случае ничего не делает (кроме удаления вышеуказанного сообщения), в худшем – сама может быть вредоносной. Более того, во время «покупки» преступники могут скопировать реквизиты банковской карты пользователя, необходимые для оплаты услуг.

Что с этим делать? Как только появляется описанное выше сообщение, немедленно выключите компьютер и запустить систему в безопасном режиме (safe mode), без поддержки сети. Следующий шаг – это попытка удаления всякого подозрительного, недавно установленного программного обеспечения – это не получается, так как некоторые приложения эффективно борются с попытками их удаления. Кроме того, стоит попробовать восстановить систему (выбирают точку восстановления, созданную до появления тревожных сообщений). Если это удастся, можно перезагрузить систему и проверить, что поддельные уведомления исчезли. Независимо от этого, стоит провести комплексное антивирусное сканирование, чтобы определить и, при необходимости, удалить остатки зловреда.

Каждый день сканируйте компьютер на предмет вирусов

Современные антивирусы предоставляют пользователям возможность запустить сканирование компьютера. На предмет того, чтобы найти вирусы. Учитывайте, что далеко не все вредоносные программы система распознает сразу. Некоторым из них удается незамеченными просочиться в папки пользователя. Однако, при сканировании антивирусу удается обнаружить нарушителей.

Поэтому не ленитесь включать сканирование компьютера. Оно занимает всего несколько десятков минут в день. Но зато ваш ПК будет под надеждой защитой. При этом, пока происходит сканирование, можно заниматься своими делами. Никто не заставляет смотреть на то, что происходит на экране.

5. Странности в папках и файлах

Случается так, что папки в «Проводнике» сами появляются и исчезают либо меняется их содержимое. Если вы обнаружили подобные странности, стоит задуматься, а не вирус ли это. Сегодня распространены так называемые вирусы-шифровальщики: они блокируют доступ к файлам и папкам, а за его восстановление требуют отправить сумму на номер телефона. Как и в случае с баннерами, ни в коем случае не стоит удовлетворять требования злоумышленников и отправлять деньги – это не поможет.

Предположим, вы обнаружили один из вышеперечисленных признаков на своем компьютере – что делать? Во-первых, необходимо обновить базы вирусов и запустить полную проверку всех данных на компьютере. Это занимает довольно много времени и часто помогает. Но не всегда: если вирус сидит в устройстве давно, антивирусная проверка может с ним не справиться. При худшем раскладе может потребоваться полная переустановка системы.

«Вообще, если вам известен тип уязвимости (скажем, на экране появляется баннер с конкретным номером телефона), можно поискать решение проблемы в сети: введите текст сообщения и указанный номер телефона. Вероятно, кто-то с такими сложностями уже сталкивался и сможет дать совет по их устранению», – говорит эксперт.

Чтобы снизить риск возникновения проблем, у вас всегда должна работать антивирусная программа. Какой антивирус – не так важно: встроенный защитник Windows сегодня также неплохо справляется со своими обязанностями. Если вы ему не доверяете и хотите сделать все по старинке, есть много качественных бесплатных антивирусов. Никогда не отключайте антивирус и раз в пару месяцев запускайте сканирование компьютера – этих профилактических мер будет достаточно, чтобы снизить риск заражения.

Storm Worm

Вирус Storm Worm, как и Conficker, заражал операционную систему через Интернет. Владельцам электронных почтовых ящиков рассылались письма с броскими заголовками для привлечения внимания и прикреплённым файлом, заражённым вирусом. Открытый на компьютере пользователя файл создавал брешь в системе безопасности, собирая данные и рассылая спам.

Вирус Storm Worm проявил свою активность в 2007 году, и, по подсчётам специалистов, за всё время его существования было заражено около 10 миллионов компьютеров.

Вирус CIN был разработан в июне 1998 года тайванским студентом Чэнь Инг-Хау с целью продемонстрировать уязвимость системы безопасности университета Татунг. Однако созданная им программа, которую позже прозвали «Чернобыль», быстро распространилась по сети и заразила несколько миллионов ПК. После вмешательства вируса CIH в микросхемы BIOS компьютеры просто не включались, а все данные с жёстких дисков стирались без возможности восстановления.

Ущерб, нанесённый данный вирусом, оценивается в 1 миллиард долларов. Однако автору вируса, заразившего около 500 000 компьютеров по всему миру, удалось избежать наказания. Сейчас молодой человек работает в компании Gigabyte.

Сценарий 5: Потребление трафика значительно увеличилось

Высокая фоновая сетевая активность часто является признаков вредоносного заражения. Бывают случаи, когда пользователь не использует браузер, программы не подключаются к серверам для загрузки и выгрузки данных, но все равно регистрируется высокая активность сети.

Решение: В первую очередь, проверьте следующее:

- Доступны ли обновления в Центре обновления Windows?

- Загружает ли какое-либо приложение данные?

- Выполняется ли обновление какой-либо программы?

- Запускали ли вы крупные загрузки в последнее время, которые еще могут выполняться в фоновом режиме?

Если на все эти вопросы последует отрицательный ответ, то вы должны обнаружить источник повышенного потребления трафика. Вот как это можно сделать:

- Используйте приложение для мониторинга сети и выявления потенциальных угроз, такое как GlassWire, Little Snitch или Wireshark.

- Просканируйте вашу систему на предмет вредоносного заражения с помощью антивируса или антивирусного сканера.

- Используйте специализированное ПО для защиты от опасных финансовых вредоносных программ.

Полиморфный вирус

Примеры: Whale, Simile, SMEG engine, UPolyX.

Может поражать: Любой файл

Полиморфные вирусы кодируют себя, используя разные ключи шифрования каждый раз, когда заражают программу или создают свою копию. Из-за различных ключей шифрования антивирусным программам становится очень трудно их обнаружить.

Этот тип вируса зависит от мутационных механизмов для изменения своих процедур расшифровки каждый раз, когда он заражает устройство. Он использует сложные мутационные механизмы, которые генерируют миллиарды процедур дешифрования, что еще больше затрудняет его обнаружение.

Другими словами, это самошифрующийся вирус, созданный для того, чтобы избежать обнаружения сканерами.

Первый известный полиморфный вирус (под названием «1260») был создан Марком Вашбёрном в 1990 году. При выполнении он заражает файлы .com в текущем каталоге или каталоге PATH.

Защита: Установите современные антивирусные инструменты, оснащенные новейшими технологиями безопасности (такими как алгоритмы машинного обучения и аналитика на основе поведения) для обнаружения угроз

Безвредные вирусы — такое тоже бывает

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Червяк Welchia претендует на звание самого полезного в истории: эта появившаяся в 2003 году программка после автоматической загрузки через сеть проверяла наличие заражения ПК опасным сетевым червём (программа была написана для устранения червя Blaster w32.blaster.worm, другое название — LoveSan), удаляла его и также в авторежиме пыталась установить обновления для Windows, закрывающие сетевые уязвимости. После успешного выполнения всех этих действий Welchia… самоудалялся. Правда, с Welchia тоже не всё было гладко — дело в том, что после установки обновлений Windows червь отдавал команду на принудительную перезагрузку ПК. А если в это время пользователь работал над важным проектом и не успел сохранить файл? Кроме того, устраняя одни уязвимости, Welchia добавлял другие — например, оставлял открытыми некоторые порты, которые вполне могли использоваться затем для сетевых атак.