Вести журнал паролей

Описывает лучшие практики, расположение, значения, управление политикой и соображения безопасности для параметра политики безопасности в истории обеспечения безопасности при вложения паролей.

Параметр Политики обеспечения безопасности паролей определяет количество уникальных новых паролей, которые должны быть связаны с учетной записью пользователя до повторного применения старого пароля. Повторное использование пароля является важной проблемой в любой организации. Многие пользователи хотят повторно использовать один и тот же пароль для своей учетной записи в течение длительного периода времени. Чем дольше один и тот же пароль используется для определенной учетной записи, тем больше вероятность того, что злоумышленник сможет определить пароль с помощью атак грубой силы. Если пользователям требуется изменить пароль, но они могут повторно использовать старый пароль, эффективность хорошей политики паролей значительно снижается.

Указание небольшого числа для истории принудительного использования паролей позволяет пользователям постоянно использовать одно и то же небольшое число паролей неоднократно. Если не установлен минимальный возраст пароля,пользователи могут изменять пароль столько раз подряд, сколько необходимо для повторного использования исходного пароля.

Возможные значения

- Указанное пользователем число от 0 до 24

- Не определено

Рекомендации

- Установите для обеспечения выполнения историю паролей до 24. Это поможет устранить уязвимости, вызванные повторное использование пароля.

- Установите максимальный срок действия паролей в период от 60 до 90 дней. Чтобы предотвратить потерю работы, попробуйте истечь пароли между основными бизнес-циклами.

- Настройте минимальный возраст паролей, чтобы не допустить немедленного изменения паролей.

Местонахождение

Конфигурация компьютераWindows Параметрыбезопасность ПараметрыПолитики учетной записиПолитика паролей

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Запоминается 24 пароля |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию отдельного сервера | Запоминается 0 паролей |

| Эффективные параметры контроллера домена по умолчанию | Запоминается 24 пароля |

| Параметры сервера-участника по умолчанию | Запоминается 24 пароля |

| Эффективные параметры по умолчанию GPO на клиентских компьютерах | Запоминается 24 пароля |

Получение событий

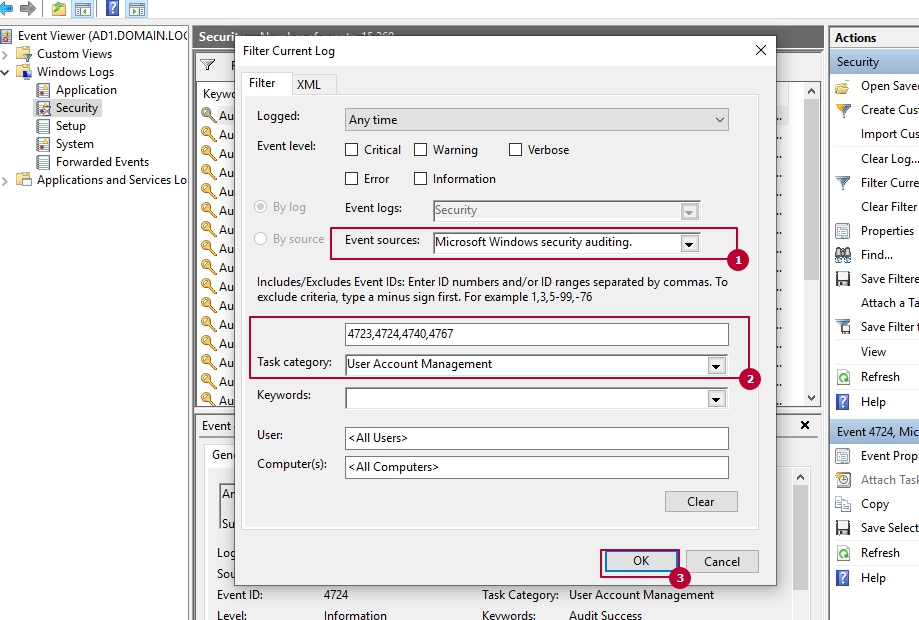

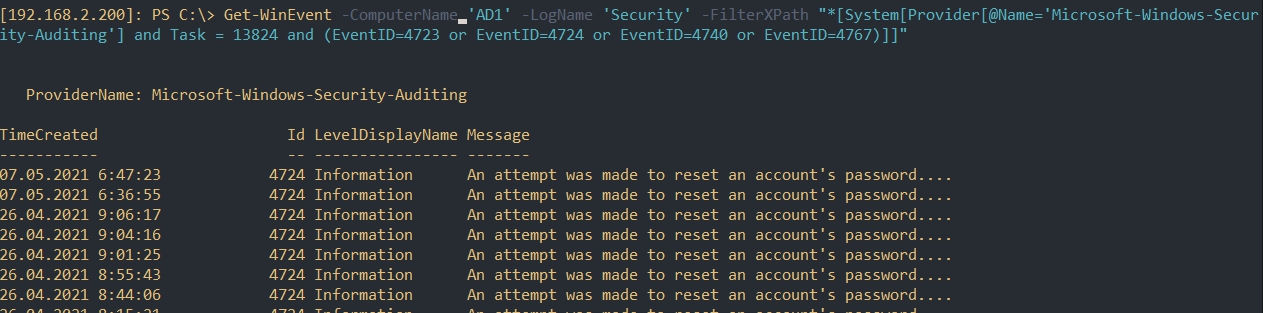

Учитывая, что включенная политика касается не только паролей, можно настроить фильтр через Powershell или GUI. Мы настроим фильтры, которые будут выводить события связанные с определенными идентификаторами ‘Event ID’. Нас интересуют следующие идентификаторы:

- 4723 — попытка смены пароля;

- 4724 — попытка сброса пароля;

- 4740 — пользователь был заблокирован;

- 4767 — пользователь был разблокирован.

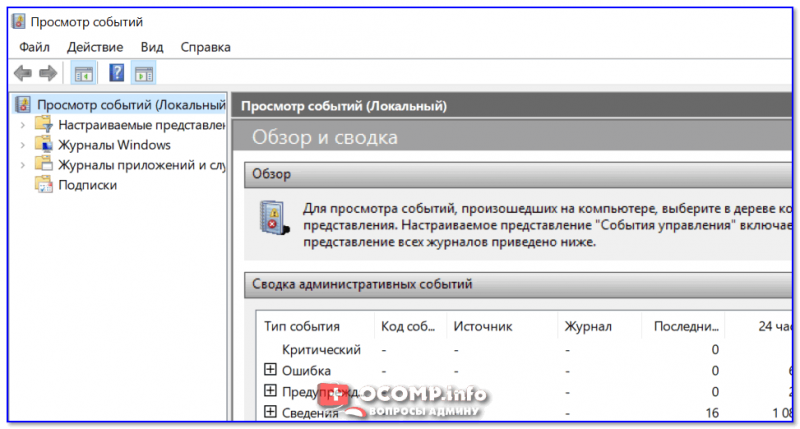

Фильтрация логов с Event Viewer

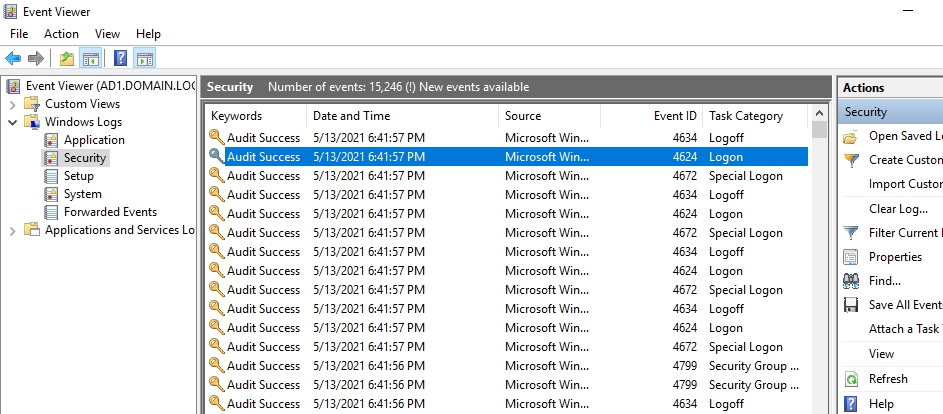

Что бы выполнить фильтрацию через GUI — откройте логи ‘Security’ в ‘Event Viewer’ на домен-контроллере. Открыв журнал вы увидите множество событий не касающихся паролей:

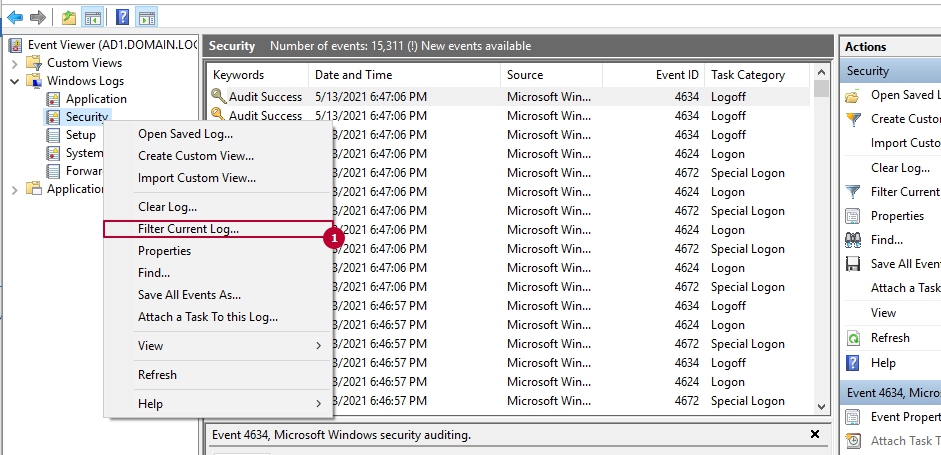

Эти фильтры мы можем применить зайдя в соответствующее меню:

В новом окне мы должны указать идентификаторы событий, их источник и категорию:

После этих установок у нас будут отображаться только нужные события.

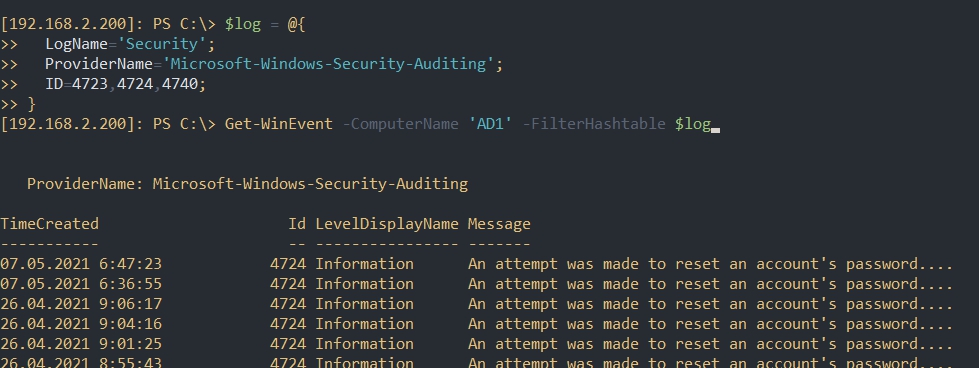

Фильтрация логов с Powershell

В Powershell есть две команды для работы с логами:

- Get-WinEvent — получает логи из всех журналов;

- Get-Eventlog — получает логи из журналов Application, System, or Security. Является устаревшим командлетом.

Обе команды имеют параметр ‘ComputerName’, с помощью которого можно подключаться удаленно.

У получения логов средствами Powershell есть две проблемы:

- Процесс получения логов медленный. Выполнение одного запроса может выполняться больше 1 секунды;

- Если брать другие команды Powershell, то их вывод всегда структурирован в виде ‘Ключ’=’Значение’. При получении логов журнала, так же как в EventViewer, часть информации будет представлена как строка, т.е ‘Ключ’= ‘Ключ=Значение Ключ=Значение’. В разных случаях может придется использовать регулярные выражения и парсить значения.

Что бы максимально ускорить процесс получения логов можно использовать 3 параметра фильтрации: FilterXPath, FilterHashtable, FilterXml.

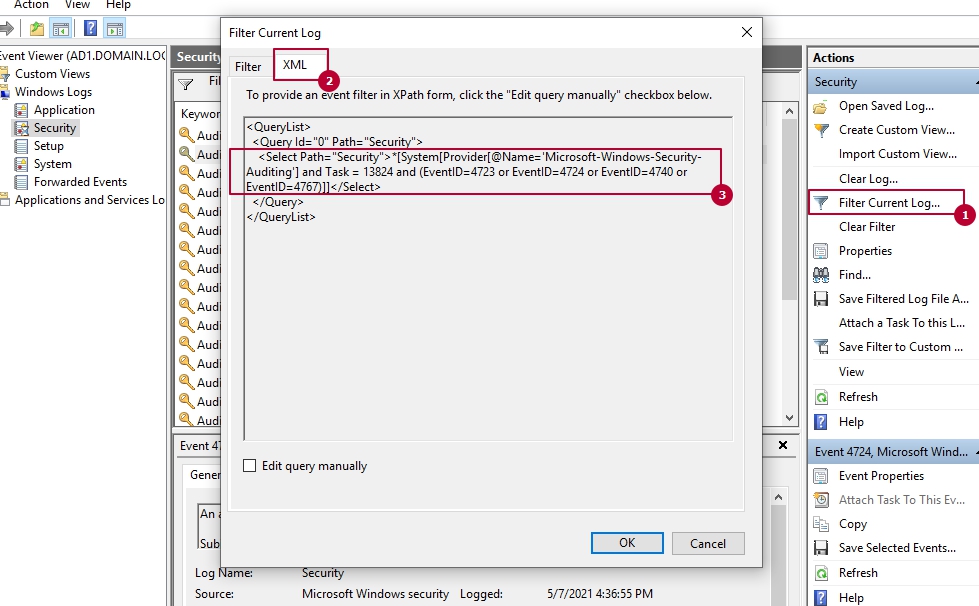

XPath — это язык запросов, который был создан для работы с XML. Мы можем не создавать свой запрос XPath, а увидеть уже составленный на созданном раннее фильтре, на вкладке XML:

Команда, которая получит подобные логи с домен-контроллера ‘AD1’ и используя запрос XPath, будет выглядеть следующим образом:

Аналогичное можно сделать использовав HashTable. Мы не должны указывать тип логов, т.к. это сделано в массиве:

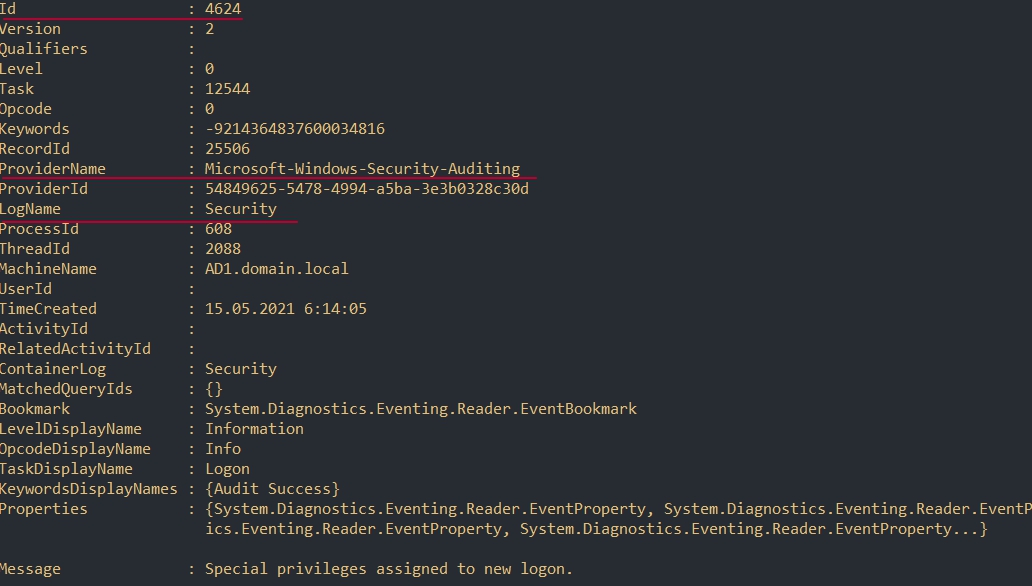

Если вам больше нравится вариант с запросом через hashtable, но вы не понимаете как правильно его составить, можно использовать следующий подход. Мы должны найти хоть один лог, который нам нужен используя любые средства Powerhsell. Затем мы выводим все свойства через ‘SELECT *’ и заполняем ими нашу таблицу:

Отличия между массивом hashtable и обычными средствами Powershell в скорости. Если вы будете фильтровать вывод используя Powerhsell (как в примере выше) — это будет медленнее. Кроме указанных параметров в документации можно найти дополнительные варианты.

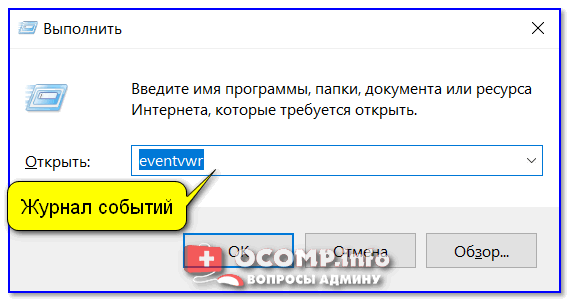

Работа с журналом событий (для начинающих)

Как его открыть

Этот вариант универсальный и работает во всех современных версиях ОС Windows.

- нажать сочетание кнопок Win+R — должно появиться окно «Выполнить»;

- ввести команду eventvwr и нажать OK ( примечание : также можно воспользоваться диспетчером задач (Ctrl+Shift+Esc) — нажать по меню «Файл/новая задача» и ввести ту же команду eventvwr );

eventvwr — команда для вызова журнала событий

-

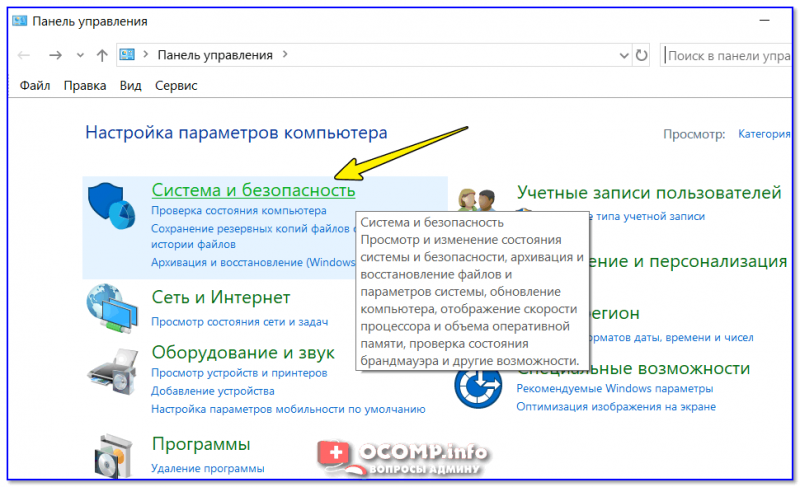

сначала необходимо открыть панель управления и перейти в раздел «Система и безопасность» ;

Система и безопасность

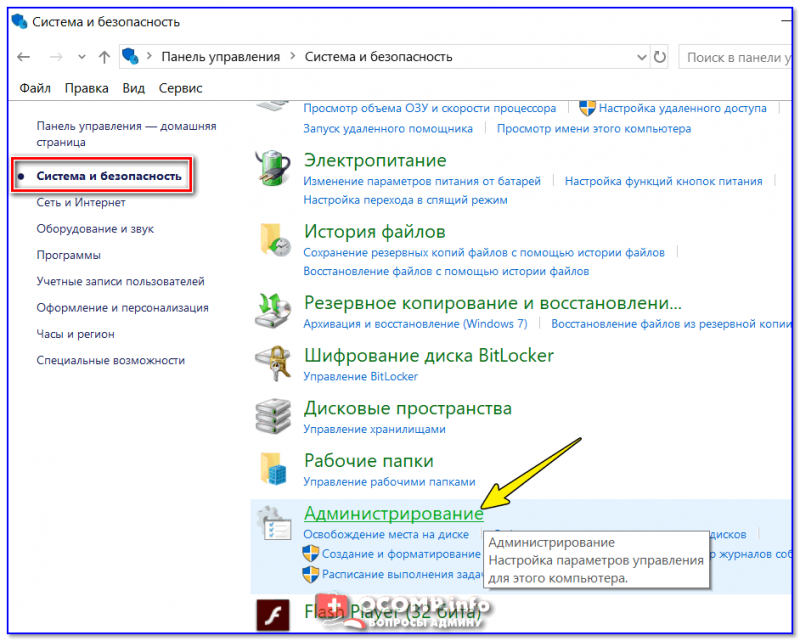

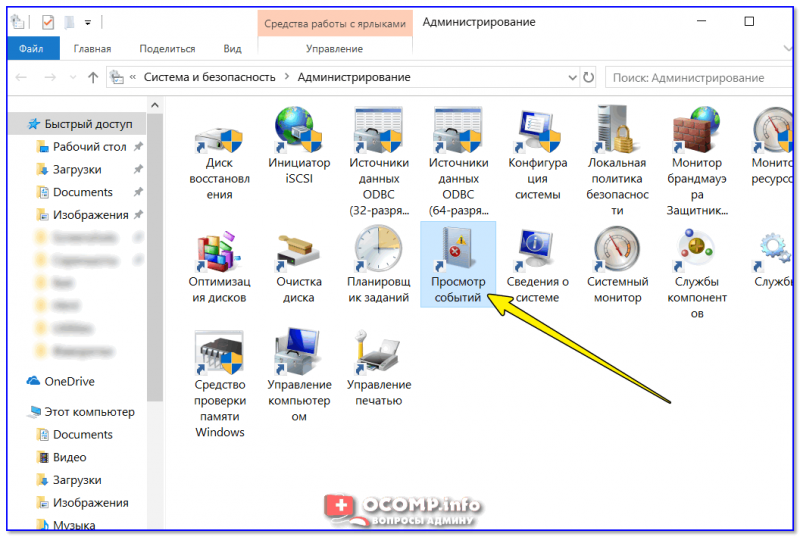

Просмотр событий — Администрирование

Актуально для пользователей Windows 10/11.

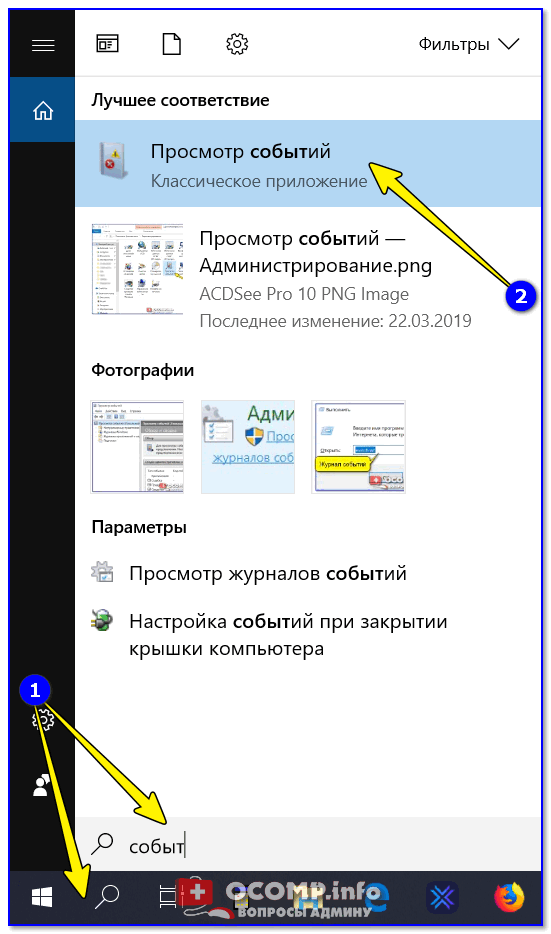

1) Нажать по значку с «лупой» на панели задач, в поисковую строку написать «событий» и в результатах поиска ОС Windows предоставит вам ссылку на журнал (см. скрин ниже).

Windows 10 — события

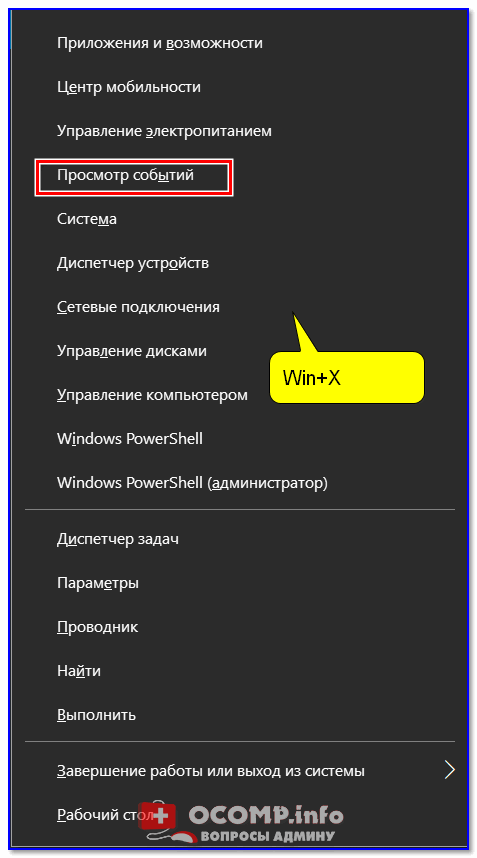

2) Еще один способ: нажать сочетание Win+X — появится меню со ссылками на основные инструменты, среди которых будет и журнал событий.

Win+X — вызов меню

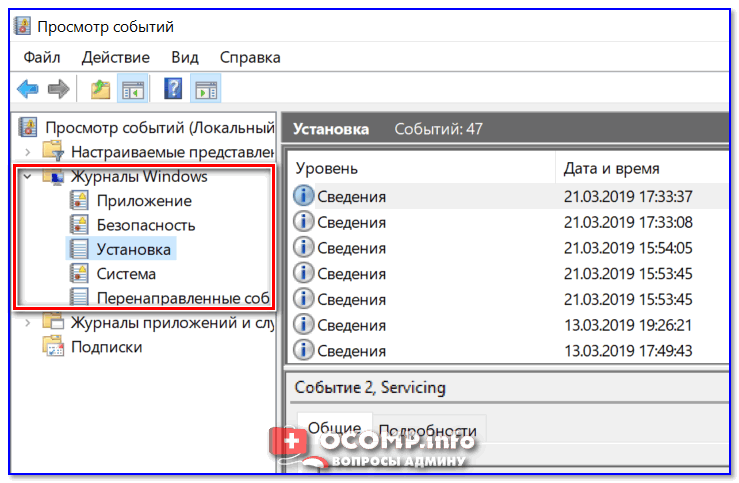

Журналы Windows

Наибольшую пользу (по крайней мере, для начинающих пользователей) представляет раздел «Журналы Windows» (выделен на скрине выше). Довольно часто при различных неполадках приходится изучать как раз его.

В нем есть 5 вкладок, из которых 3 основных: «Приложение», «Безопасность», «Система». Именно о них пару слов подробнее:

- «Приложение» — здесь собираются все ошибки (и предупреждения), которые возникают из-за работы программ. Вкладка будет полезна в тех случаях, когда у вас какое-нибудь приложение нестабильно работает;

- «Система» — в этой вкладке содержатся события, которые сгенерированы различными компонентами ОС Windows (модули, драйверы и пр.);

- «Безопасность» — события, относящиеся к безопасности системы (входы в учетную запись, раздача прав доступа папкам и файлам, и т.д.).

Как найти и просмотреть ошибки (в т.ч. критические)

Надо сказать, что Windows записывает в журналы очень много различной информации (вы в этом можете убедиться, открыв любой из них). Среди стольких записей найти нужную ошибку не так просто. И именно для этого здесь предусмотрены спец. фильтры. Ниже покажу простой пример их использования.

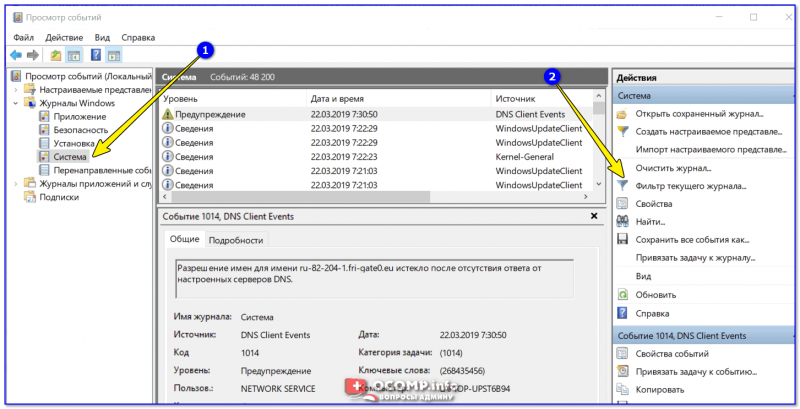

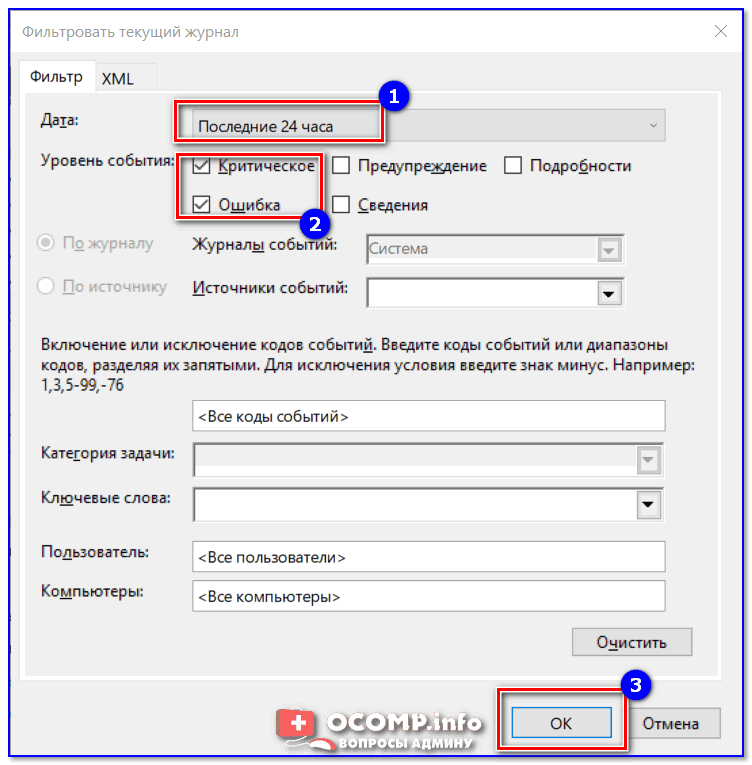

И так, сначала необходимо выбрать нужный журнал (например «Система») , далее кликнуть в правой колонке по инструменту «Фильтр текущего журнала» .

Система — фильтр текущего журнала / Кликабельно

После указать дату, уровень события (например, ошибки), и нажать OK.

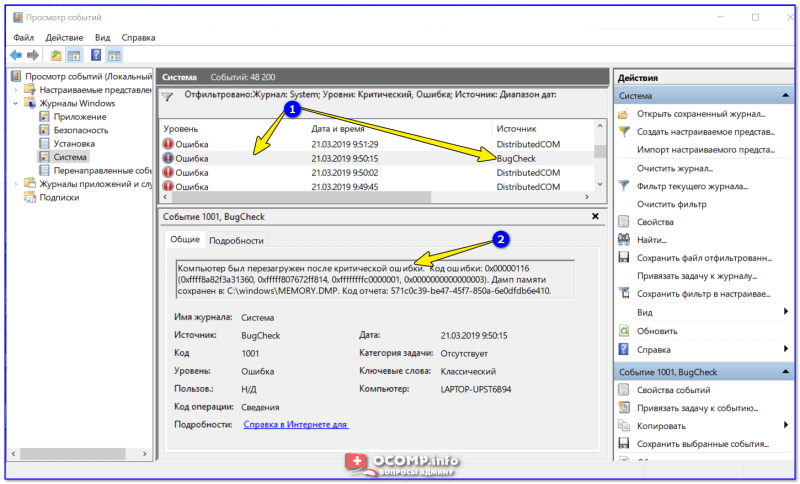

В результате вы увидите отфильтрованный список событий. Ориентируясь по дате и времени вы можете найти именно ту ошибку, которая вас интересует.

Например, на своем подопытном компьютере я нашел ошибку из-за которой он перезагрузился (благодаря коду ошибки и ее подробному описанию — можно найти решение на сайте Microsoft).

Представлены все ошибки по дате и времени их возникновения / Кликабельно

Т.е. как видите из примера — использование журнала событий очень даже помогает в решении самых разных проблем с ПК.

Можно ли отключить журналы событий

Можно! Только нужно ли? (хотя не могу не отметить, что многие считают, что на этом можно сэкономить толику дискового пространства, плюс система более отзывчива и меньше нагрузка на жесткий диск)

Для отключения журналов событий нужно:

-

открыть «службы» (для этого нажмите Win+R , введите команду services.msc и нажмите OK);

Требования к паролям сервисных учетных записей

4.1 Пароли для сервисных учетных записей должны формироваться ответственным за сервисную учетную запись и администратором информационной безопасности.

4.2 Длина каждой половины пароля должна быть не меньше 7 символов, сложность пароля указана в п.2.3. Перед запечатыванием конверта, обязательно проверить правильность смены пароля в информационной системе, делая соответствующую запись в журнале.

4.3 Пароль должен меняться не реже двух раз в год, или немедленно в случае увольнения или смены полномочий одного или двух ответственных за формирование пароля.

4.4 Каждая половина пароля сохраняется в отдельном конверте, исключающем возможность увидеть пароль через конверт, например, путем просвечивания конверта ярким светом. Конверты хранятся в сейфе начальника УА.

4.5 Каждая генерациясменавскрытие пароля или конверта должна обязательно формироваться соответствующей записью в журнале.

4.6 Администратор информационной безопасности, должен ежемесячно проверять наличие конвертов, целостность.

4.7 Вскрытие конвертов может произвести:

- ответственный за информационную систему;

- администратор информационной безопасности;

- Начальник УА

4.8 Конверты вскрываются одним лицом, с последующей регистрацией в журнале, при этом обязательно информирование администратора информационной безопасности с использованием почтовой рассылки.

4.9 В случае вскрытияиспользования конвертов, по окончании выполнения работ необходимо произвести работы по созданию нового пароля с п.4.1

4.10 Администраторы оказывают помощь и содействия администратору информационной безопасности при проведении аудитов, управление сервисными, административными паролями, shared keys и SNMP Community Strings, включая генерацию паролей, их изменение и хранение в безопасном месте, а также настройку информационных систем для соблюдения данных требований.

4.11 Администратор по информационной безопасности несёт осуществляет аудит требований данной политики, разрабатывает процедур управления идентификаторами.

4.12 Пользователи информационных ресурсов обязаны соблюдать требования данной Инструкции при выборе пароля и работе с ним.

Журнал учета паролей на компьютеры

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

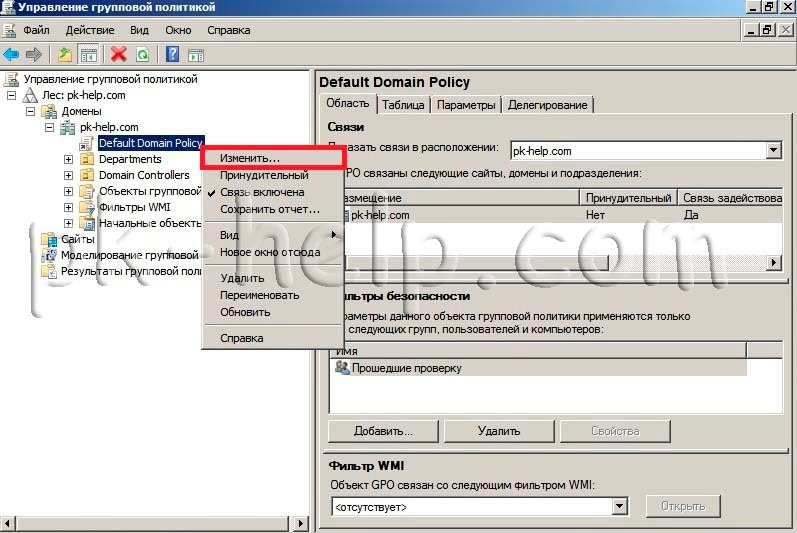

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку «Управление групповой политикой», найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать «Изменить«.

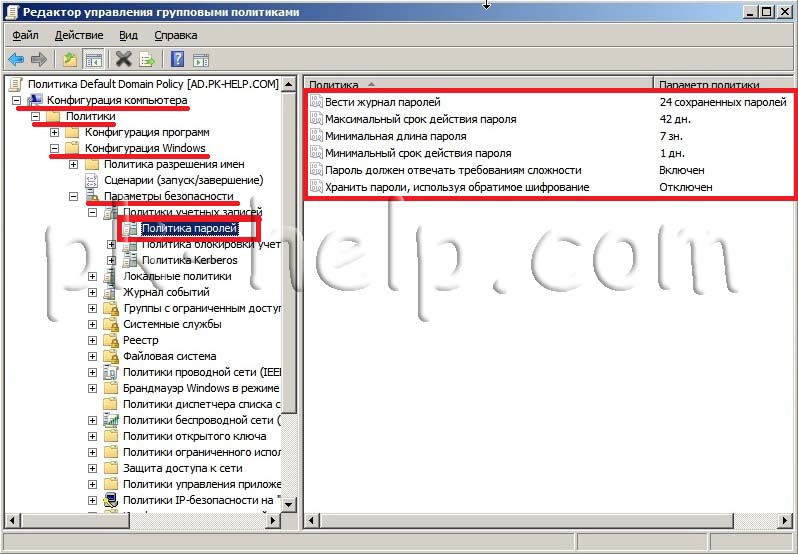

Зайти «Конфигурация компьютера«- «Политики«- «Конфигурация Windows«- «Параметры безопасности«- «Политики учетных записей«- «Политика паролей«, в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

Параметр определяет должен ли пароль отвечать сложности:

-не содержать имени учетной записи

— длина не менее 6 знаков

— содержать заглавные буквы (F, G,R)

— содержать строчные буквы (f,y,x)

— содержать спец знаки (#,@,$)

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

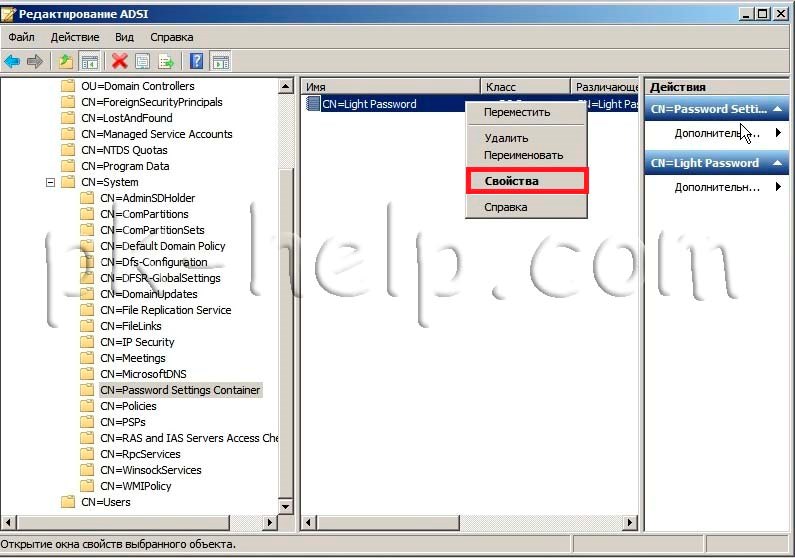

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку «Пуск», в окне «Выполнить», введите «adsiedit.msc» и нажмите кнопку «Enter».

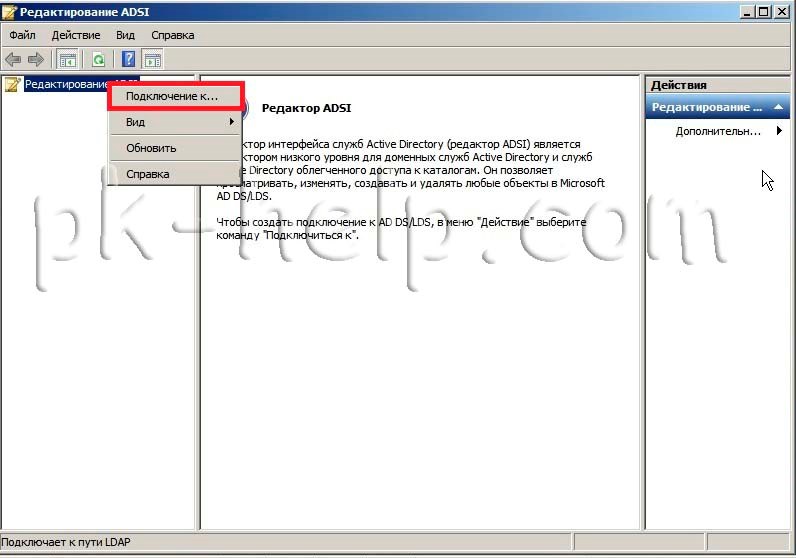

В оснастке «Редактор ADSI» щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

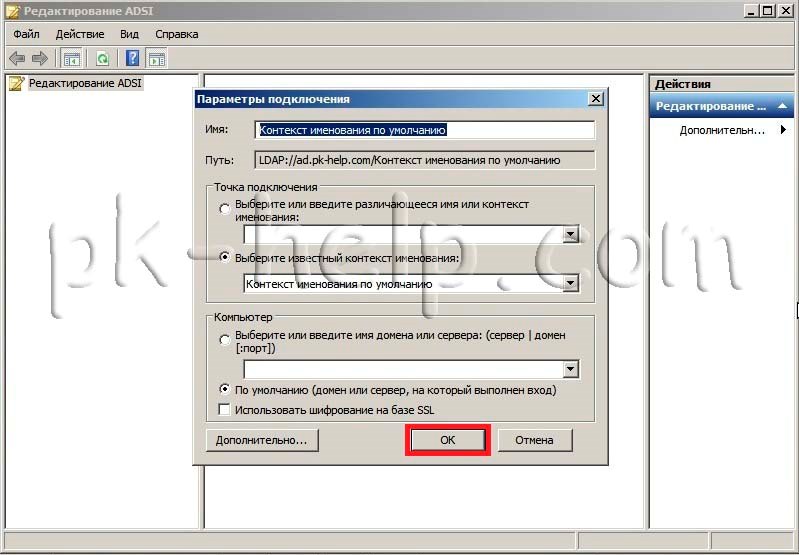

Нажмите на кнопку «OK«, чтобы выбрать настройки по умолчанию в диалоговом окне «Параметры подключения» или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку «ОК».

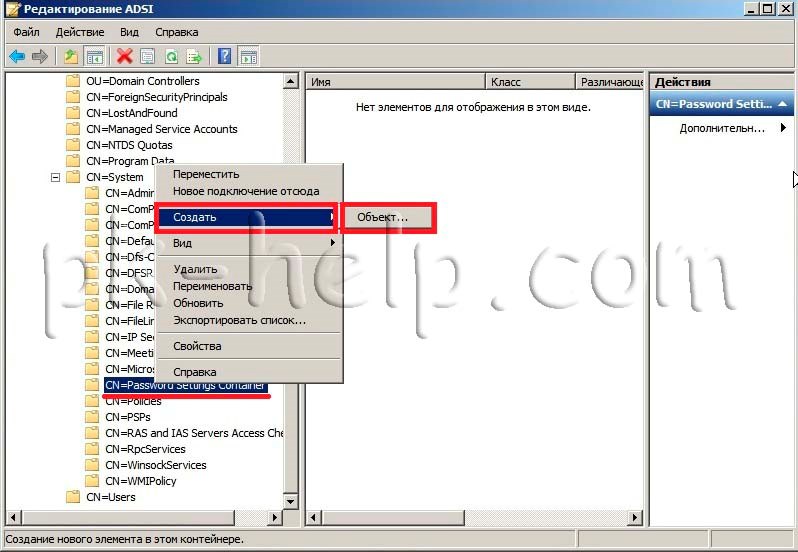

Далее зайдите по пути «DC=»- «CN=System»- «CN=Password Setings Container».

Щелкните правой кнопкой пункт «CN=Password Setings Container«, выберите команду «Создать», а затем пункт «Объект».

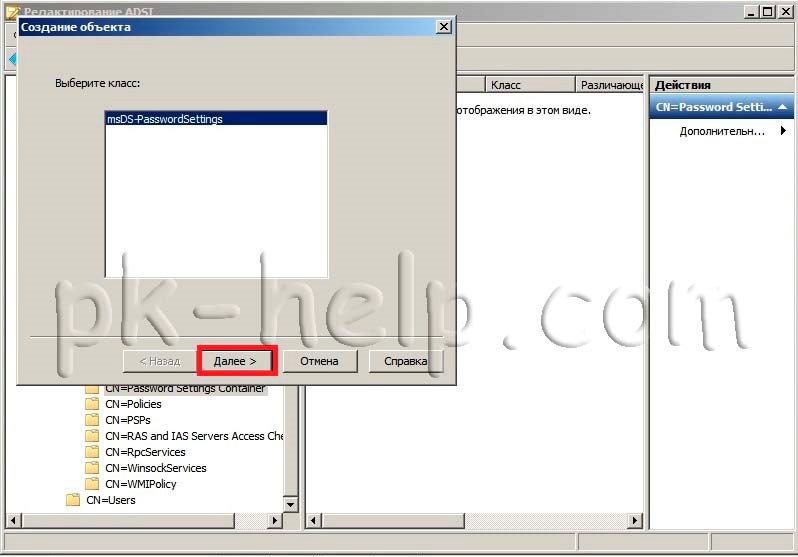

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку «Далее».

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

-

От значения атрибута msDS-MinimumPasswordAge до (Никогда)

(Например 90:00:00:00 — 90 дней)

(Например 0:00:30:00 -30 минут)

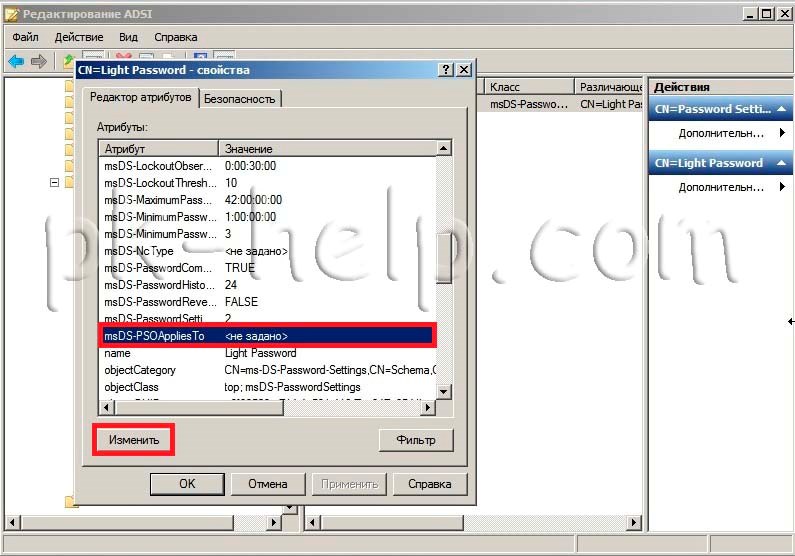

После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем «Свойства«.

В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку «Изменить«.

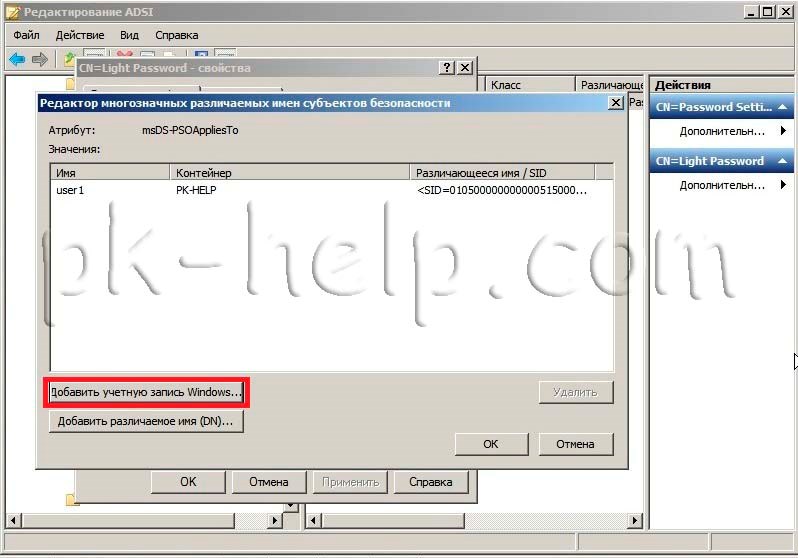

В открывшемся окне «Редактор многозначных различаемых имен субъектов безопасности» добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем «Ок«.

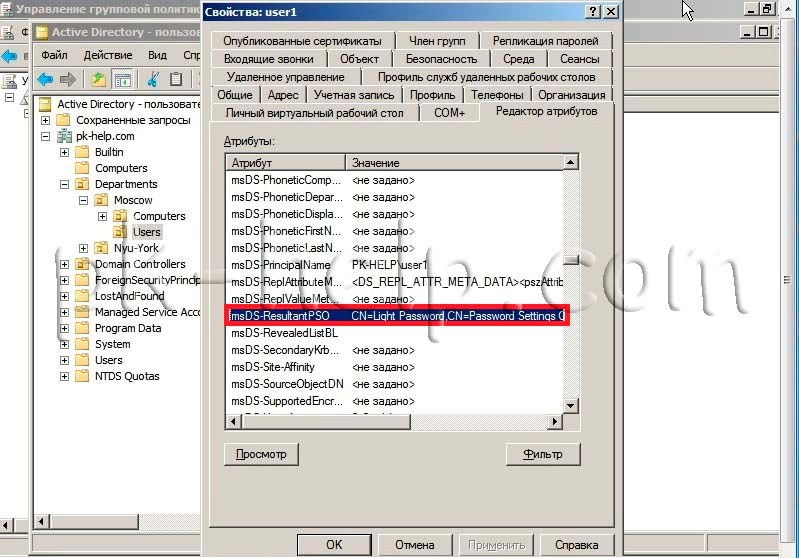

Теперь можно проверить действительно ли примерилась политика паролей PSO, для этого запустите Active Directory Пользователи и компьютеры, если у вас не включены дополнительные компоненты — включите их (нажмите «Вид» и поставьте галочку напротив Дополнительные компоненты), откройте свойства интересующего вас пользователя или группы, выберите вкладку «Редактор атрибутов«, нажмите кнопку «Фильтр» в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные. После этого найдите атрибут msDS-ResultantPSO в нем должен быть указан созданная вами или результирующая политика паролей Password Settings Object.

Если все указано верно настройку политик паролей PSO можно считать успешно завершенной.