Работаем с LAPS (Local Administrator Password Solution)

Управление локальными паролями администраторов на доменных машинах – достаточно древняя и до сих пор актуальная задача.

Ведь по сути, жизненный цикл учётной записи администратора, в плане продолжительности, равен жизненному циклу рабочей станции – поэтому задачи защиты этой учётной записи от НСД, периодической смены пароля на известный IT-отделу (чтобы можно было проводить в случае форс-мажора какие-либо нужные действия), отслеживание нецелевого использования (как локального, так и удалённого – ведь знающий этот пароль в обычной ситуации может удалённо подключаться к системе и проводить различные действия) – все эти и множество других, более мелких, но нужных задач – они отнимают много времени и снижают общий уровень безопасности домена.

- Централизованно переименовать учётную запись локального администратора на рабочих станциях

- Отключить её (хотя всё равно при входе в Safe Mode она автоматически включается)

- Поставить на logon script что-то сигнализирующее о входе локальным администратром и ввести за это кары

- Придумать огромный и сложный пароль (вариант – написать скрипт, который обходит workstations и member servers в Active Directory и меняет там, используя специальную техническую доменную учётку, пароль локальной учётной записи администратора, отписывая в отдельный файлик новый пароль или, в случае неудачи операции, код ошибки)

- Варварский метод, который я в своё время очень любил – физически удалить учётную запись локального администратора из SAM и переименовать гостя в админа – тогда взломавший эту учётную запись пользователь будет долго медитировать над странными околонулевыми правами на системе

Все эти варианты чем-то снижают проблематику, но не убирают её. Организовывать сложную систему постоянного мониторинга за статусом этой учётной записи, не отредактировали ли её, не зашли ли ей, не запустили ли что-то от неё – трудоёмко и опять-таки не спасает от всех ситуаций НСД – например от того, что продвинутый пользователь скачает утилиту, которая позволит на загрузке сбросить пароль локального админа. Но задачи управления этой учётной записью и безопасного и автоматического обновления её пароля всё ж решаемы.

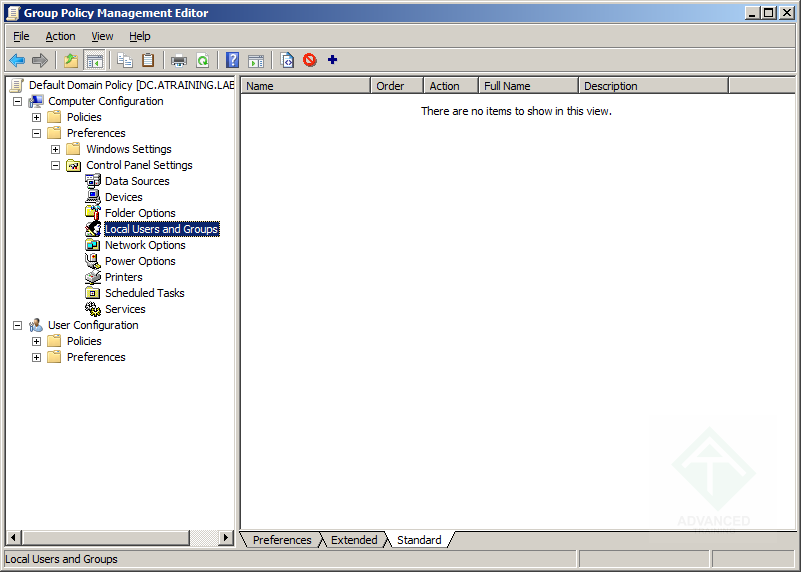

Начиная с NT 6.0 у вас появились Group Policy Preferences, которые тоже могут помочь в этом деле:

Управление локальными учётными записями через Group Policy Preferences

(кликните для увеличения до 801 px на 572 px ) Ruslan V. Karmanov rk@atraining.ru Учебный центр Advanced Training info@atraining.ru https://www.atraining.ru/

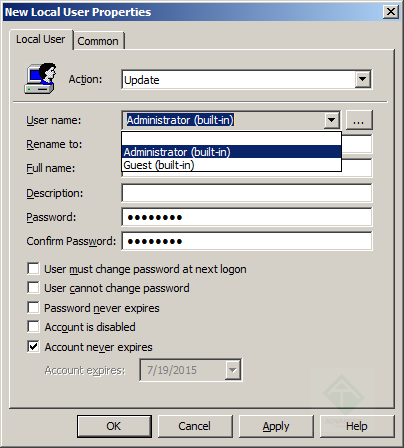

Изменение пароля локального администратора через Group Policy Preferences

(кликните для увеличения до 404 px на 448 px ) Ruslan V. Karmanov rk@atraining.ru Учебный центр Advanced Training info@atraining.ru https://www.atraining.ru/

Но неприятность в том, что данный пароль будет лежать в легковосстановимом виде в папке SYSVOL, вместе с остальными данными GPP. Так что проблемы остаются.

Эти вопросы – и некоторые другие – можно решать более цивилизованным способом – используя LAPS.

Давайте разберёмся. Я предполагаю, что вы знаете вопросы работы Active Directory хотя бы на уровне простенького бесплатного курса Microsoft 20410D, поэтому в отдельные совсем уж тривиальные детали углубляться не буду.

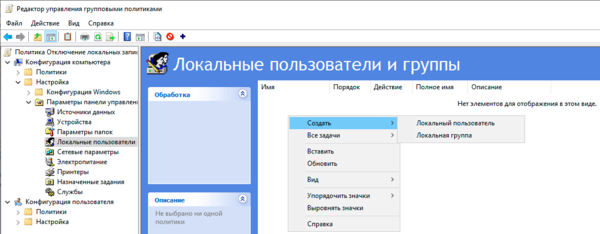

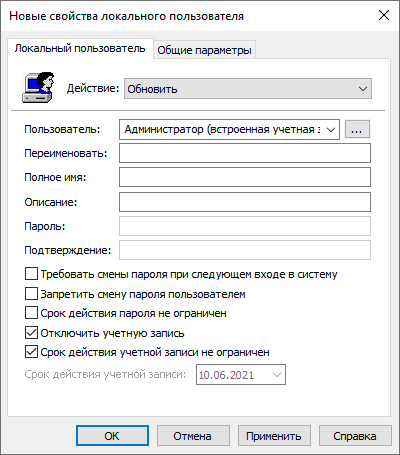

Отключаем встроенную учетную запись Администратора

Открываем оснастку Управление групповой политикой, создаем новую политику и открываем ее на редактирование. Переходим в Конфигурация компьютера — Настройка — Параметры панели управления — Локальные пользователи и группы, где выполняем действие Создать — Локальный пользователь.

В открывшемся окне выбираем: Действие — Обновить, Пользователь — Администратор (встроенная учетная запись), а также устанавливаем флаги Отключить учетную запись и Срок действия учетной записи не ограничен.

Данную политику следует нацеливать и линковать на OU (подразделение) с компьютерами.

Администрирование учетной записи компьютеров в Active Directory.

Переименование компьютера в AD.

Запускаем командную строку и с помощью команды Netdom переименовываем компьютер в AD:

Netdom renamecomputer /Newname:

Пример: Netdom renamecomputer COMP01 /Newname: COMP02

Удаление учетных записей компьютера.

1 Удалить учетную запись компьютера с помощью оснастки «Active Directory – пользователи и компьютеры«. Запускаете оснастку «Active Directory – пользователи и компьютеры» находите необходимый компьютер нажимаете не нем правой кнопкой мыши, в контекстном меню выбираете «Удалить«, подтверждаете удаление

2 Удалить компьютер можно с помощью команды DSRM:

DSRM CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com

.

Устранение ошибки «Не удалось установить доверительных отношений между этой рабочей станцией и основным доменом».

Иногда при попыдке войти в компьютер пользователь получает сообщение «Не удалось установить доверительных отношений между этой рабочей станцией и основным доменом«. Это ошибка возникает при отказе в работе безопасного канала между машиной и контроллером домена. Что бы это устранить необходимо сбросить безопасный канал. Можно воспользоваться одним из методов:

1 Зайти оснастку «Active Directory – пользователи и компьютеры», найти проблемный компьтер, нажать на нем правой кнопкой мыши и выбрать «Переустановить учетную запись» (Reset Account). После этого компьютер следует заново присоединить к домену и перезагрузить.

2 С помощью команды Netdom:

Netdom reset /domain /User0 /Password0 без кавычек <>

Пример: Netdom reset COMP01 /domain pk-help.com /User0 Ivanov /Password *****

Перезагрузка компьютера не нужна.

3 С помощью команды Nltest:

Пример:Nltest /server:Comp01 /sc_reset:pk-help.comad1

Перезагрузка компьютера не нужна.

Права на атрибуты.

Пароль администратора будет хранится в атрибутах Active Directory в открытом виде, доступ к нему ограничивается благодаря механизму конфиденциальных атрибутов AD (поддерживается с Windows 2003). Атрибут ms-MCS-AdmPwd, в котором хранится пароль, может быть прочитан любым обладателем разрешения «All Extended Rights«. Пользователи и группы с этим разрешением могут читать любые конфиденциальные атрибуты, в том числе ms-MCS-AdmPwd. Т.к. мы не хотим, чтобы кто-то кроме администраторов домена (или служб HelpDesk) имел право на просмотр паролей компьютеров, нам нужно ограничить список групп с правами на чтение этих атрибутов.

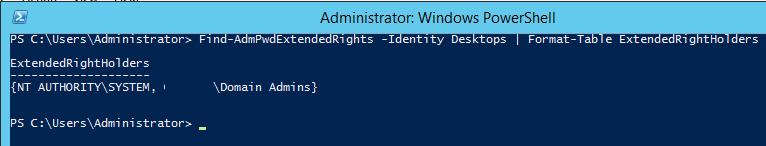

С помощью командлета Find-AdmPwdExtendedRights можно получить список учетных записей и групп, обладающих этим правом на конкретную OU. К примеру, проверим, кто обладает подобными разрешениями на OU с именем Desktops:

Как мы видим, право на чтение конфиденциальных атрибутов есть только у группы Domain Admins.

В том случае, если нужно запретить определенным группам или пользователям доступ на чтение таких атрибутов, нужно выполнить следующее:

Важно: Ограничить права на чтение придется на все OU, паролями компьютеров в которых будет управлять LAPS.

- Открываем ADSIEdit и подключакмся к Default naming context.

- Разворачиваем дерево, находим нужный OU (в нашем примере Desktops) и щелкнем по нему правой клавишей мыши и выбираем Properties

- Переходим на вкладку Security, нажимаем на кнопку Advanced. Затем нажав на кнопку Add, в разделе Select Principal указываем имя группы/пользователя, для которого нужно ограничить права (например, domainSupport).

- Снимаем галку у права All extended rights и сохраняем изменения.

Аналогичным образом нужно поступить со всеми группам, которым нужно запретить право на просмотр пароля.

Редактирование свойств пользователя

Рассмотрим некоторые из свойств пользователя:

- Вкладка «Общие» — здесь можно изменить начальные данные пользователя. О них было сказано выше.

- «Членство в группах» — здесь можно определить в какие группы будет входить пользователь. Например, если предполагается, что пользователь будет работать через удаленный рабочий стол, то его нужно добавить в группу «Пользователи удаленного рабочего стола» . Для этого нажимаем кнопку «Добавить» , затем «Дополнительно» , в окне выбора группы жмем «Поиск» , выбираем нужную группу из списка и кликаем «ОК» 3 раза.

- На вкладке «Профиль» можно изменить путь хранения профиля (По умолчанию это C:Users), указать сценарий входа, а так же задать сетевой диск, который будет подключаться при входе пользователя.

- «Среда пользователя» — здесь можно задать программу, которая будет запускаться при входе пользователя на удаленный рабочий стол. В этом случае пользователю будут недоступен рабочий стол, панель задач, а также другие программы сервера. При закрытии этой программы также будет выгружаться и учетная запись. Грубо говоря, пользователь сможет работать только с этой программой и ни с чем больше. Также на этой влкдаке можно разрешить/запретить подключение устройств при работе через удаленный рабочий стол.

- Вкладка «Сеансы» отвечает за установку параметров тайм-аута и повторного подключения к удаленному рабочему столу. Очень часто на практике я сталкивался с ситуацией, когда пользователь не отключался от удаленного рабочего стола, просто закрывая терминал «крестиком» . Учетная запись в этом случае продолжает «висеть» на сервере. Помогает в данной ситуации выставление тайм-аута отключения сеанса.

- Вкладка «Профиль служб терминалов» аналогична вкладке «Профиль» , с той лишь разницей, что относится к профилю пользователя, загружаемому при входе на сервер через удаленный рабочий стол. Также здесь можно запретить данное подключение.

- На вкладке «Удаленное управление» можно включить/отключить удаленное управление учетной записью пользователя при работе через удаленный рабочий стол. Обычно здесь я снимаю галочку «Запрашивать разрешение пользователя» т. к. если пользователь отключился от сеанса службы терминалов, то управлять этой учеткой уже не получится.

Создание домена в Windows Server

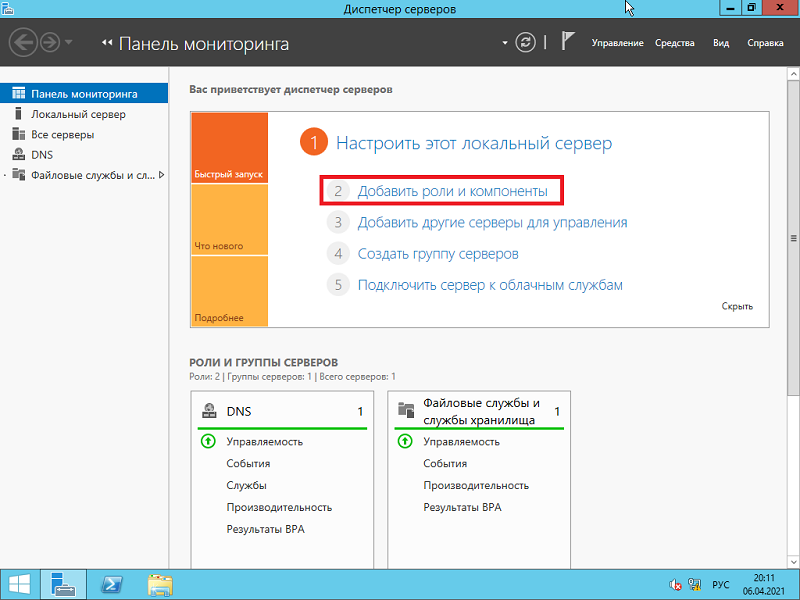

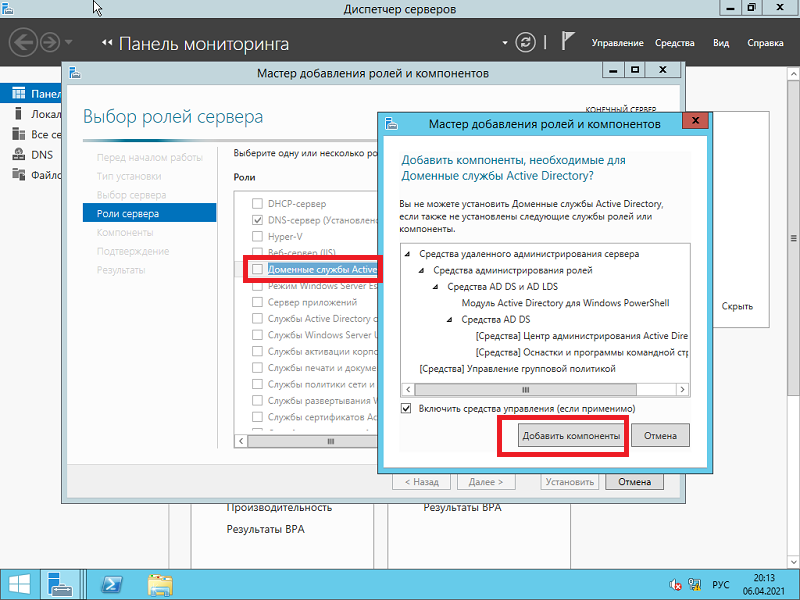

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

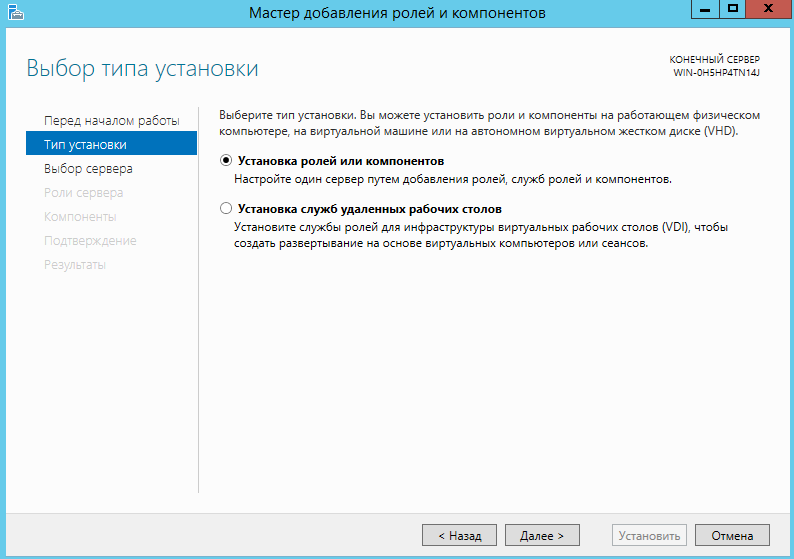

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

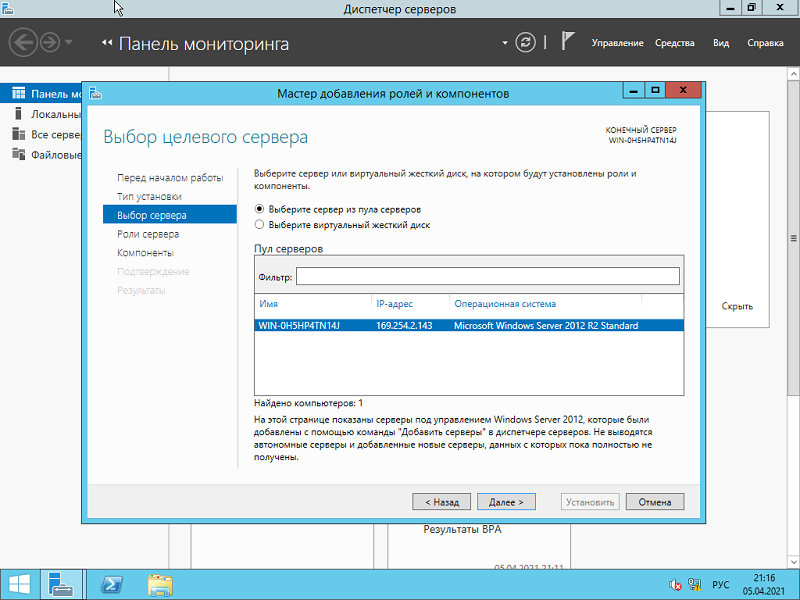

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

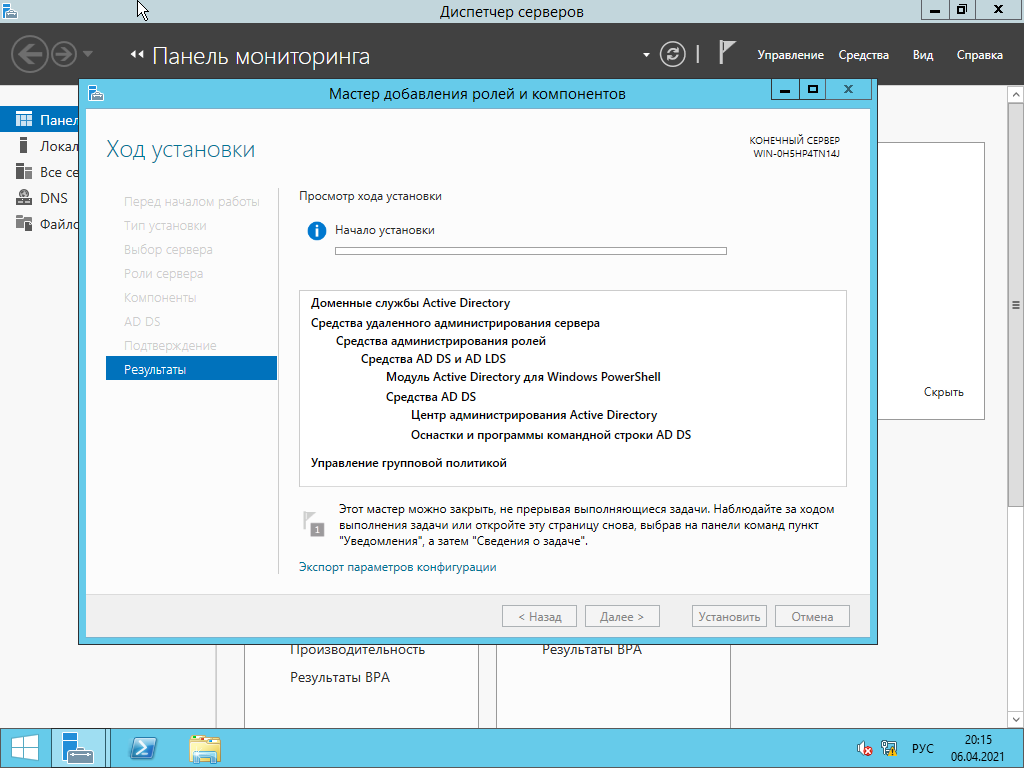

PЗатем нажимайте «Далее», «Далее» и «Установить».

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Обходим антивирус Касперского

Большая часть запретов на действия пользователя в Windows реализована через реестр и права доступа в NTFS. Однако есть и другой вариант: установка специализированных программ контроля.

Например, софт «Лаборатории Касперского» загружает собственные драйверы из windowssystem32drivers и sysnativedrivers . С их помощью он перехватывает системные вызовы и обращения к файловой системе, контролируя как работу программ, так и действия пользователя. Обычно админ закрывает изменение настроек антивирусного софта паролем. Хорошая новость заключается в том, что есть простые процедуры сброса такого пароля.

«Антивирус Касперского SOS» и версии для Windows Workstation проверяют имя главного файла. Поэтому достаточно проделать следующее:

- переименовать avp.exe (загрузившись в WinPE или в безопасном режиме);

- запустить переименованный файл после обычного входа в систему;

- зайти в меню «Настройка → Параметры», отключить самозащиту и защиту паролем;

- сохранить настройки, выгрузить антивирь и переименовать его обратно.

При желании можно задать собственный пароль, чтобы админ понял, как ты мучился, не зная его.

Этот метод не сработает, если антивирус на твоем компе настраивается централизованно. Однако ты всегда можешь временно нейтрализовать сторожа описанным выше способом.

С новыми продуктами Касперского все еще проще. Итальянский консультант Kaspersky Lab Маттео Ривойра написал скрипт, который автоматически определяет установленную версию антивируса и обнуляет заданный пароль. Из батника видно, что в 32-битных и 64-разрядных версиях винды он хранится в разных ветках реестра:

Поэтому либо просто запусти этот bat, либо правь реестр вручную из-под WinPE. Просто проверь эти ветки и присвой параметру EnablePasswordProtect нулевое значение DWORD.

Как назначить пользователя администратором в Windows 10 через меню Локальные пользователи и группы

В Windows 10 встроен дополнительный раздел управления всеми учетными записями этого компьютера.

-

Нажмите Win+ R и введите команду lusrmgr.msc. Нажмите Ок, после чего откроется окно Локальные пользователи и группы.

Внесенные вами изменения вступят в силу сразу же после следующего входа выбранного пользователя в систему.

На папке c : windows sysvol sysvol domain 1. local scripts щелкнуть ПКМ и из выпадающего меню выбрать « Свойства ». Появится окно «Свойства: scripts ».

Выбор подтверждается нажатием « ОК ».

На вкладке «Доступ» по умолчанию открыт общий доступ к этой папке под именем NETLOGON , необходимо нажать «Разрешения « для установки разрешений на этот объект.

В окне разрешений требуется разрешить вносить изменения в папку NETLOGON для привилегированных пользователей ( priv ), для чего устанавливаются следующие параметры:

и нажимается « ОК » в этом и следующем окне.

На этом настройка службы каталогов Active Directory завершена.

Обновлено: Декабрь 2008 г.

Назначение: Windows Server 2008, Windows Server 2008 R2, Windows Server 2012

Членство в группах Операторы учета, Администраторы домена, Администраторы предприятия или в эквивалентной является минимальным необходимым требованием для выполнения этой процедуры. Подробные сведения об использовании соответствующих учетных записей и членства в группах см. на странице http://go.microsoft.com/fwlink/?Link >

Назначение прав пользователя группе в доменных службах Active Directory

Чтобы открыть консоль «Управление групповой политикой», нажмите кнопку Пуск, щелкните Выполнить, введите gpmc.msc, а затем нажмите кнопку ОК.

Чтобы открыть оснастку «Active Directory – пользователи и компьютеры» в , dsa.msc.

В дереве консоли щелкните правой кнопкой мыши пункт Политика по умолчанию для контроллеров домена, а затем выберите команду Изменить.

Расположение

-

ДоменыИмя текущего доменаОбъекты групповой политикиПолитика контроллеров домена по умолчанию

В дереве консоли щелкните элемент Назначение прав пользователя.

Расположение

-

Параметры WindowsПараметры безопасностиЛокальные политикиНазначение прав пользователей

В области сведений дважды щелкните право пользователя, которое требуется предоставить.

Щелкните Добавить пользователя или группу.

Если кнопка не активна, установите флажок Определить параметры политики.

Введите имя группы, которой требуется назначить данное право.

Дополнительные рекомендации

- Для выполнения этой процедуры необходимо быть членом группы «Операторы учета», «Администраторы домена» или «Администраторы предприятия» в доменных службах Active Directory либо соответствующие полномочия должны быть вам делегированы. По соображениям безопасности для выполнения этой процедуры рекомендуется использовать команду Запуск от имени.

Для выполнения этой процедуры необходимо сначала установить оснастку «Управление групповой политикой» как компонент диспетчера сервера.

Задачу этой процедуры можно также выполнить, используя Модуль Active Directory для Windows PowerShell. Чтобы открыть Модуль Active Directory, нажмите кнопку Пуск, щелкните Администрирование, а затем щелкните Модуль Active Directory для Windows PowerShell.

Чтобы открыть Модуль Active Directory в , откройте Диспетчер серверов, щелкните Сервис, а затем щелкните Модуль Active Directory для Windows PowerShell.