Компьютер долго входит в домен

Компьютеры относятся к еще одному типу объектов Active Directory, но в отличие от пользователей и групп AD к ним нет должно внимания и соответственно администраторы пренебрегают их администрированием. Но компьютеры так же как и группы, пользователи AD имеют свой SID и соответственно их можно заключать в группы, назначать им доступ к ресурсам, управлять ими средствами групповых политик.

Всем известно, после установки операционной системы, компьютер изначально включен в рабочую группу (по умолчанию в WORKGROUP). В рабочей группе каждый компьютер это независимая автономная система в которой существует база данных диспетчера безопасности учетных записей SAM (Security Accounts Manager). При входе человека на компьютер выполняется проверка наличия учетной записи в SAM и в соответствии с этими записями даются определенные права. Компьютер который введен в домен продолжает поддерживать свою базу данных SAM, но если пользователь заходит под доменной учетной записью то о проходит проверку на уже на контроллер домена, т.е. компьютер доверяет контроллеру домена идентификацию пользователя.

Ввести компьютер в домен можно различными способами, но перед тем как это делать вы должны убедиться, что данный компьютер соответствует следующим требованиям:

— у вас есть право на присоединение компьютера к домену (по умолчанию это право имеют Администраторы предприятия (Enterperise Admins), Администраторы домена ( Domain Admins), Администраторы (Administrators), Операторы Учета (Account Admins));

— объект компьютера создан в домене;

— вы должны войти в присоединяемый компьютер как локальный администратор.

У многих администраторов второй пункт может вызвать негодование, — зачем создавать компьютер в AD, если он появиться в контейнере Computers после ввода компьютера в домен. Все дело в том, что в контейнере Computers нельзя создать подразделения, но еще хуже, что к контейнеру нельзя привязать объекты групповой политики. Именно поэтому рекомендуется создать объект компьютер в необходимом подразделении, а не довольствоваться автоматически созданной учетной записью компьютера. Конечно можно переместить автоматически созданный компьютер в необходимое подразделение, но зачастую подобные вещи администраторы забывают делать.

Теперь разберем способы создания компьютера (компьютеров) в AD:

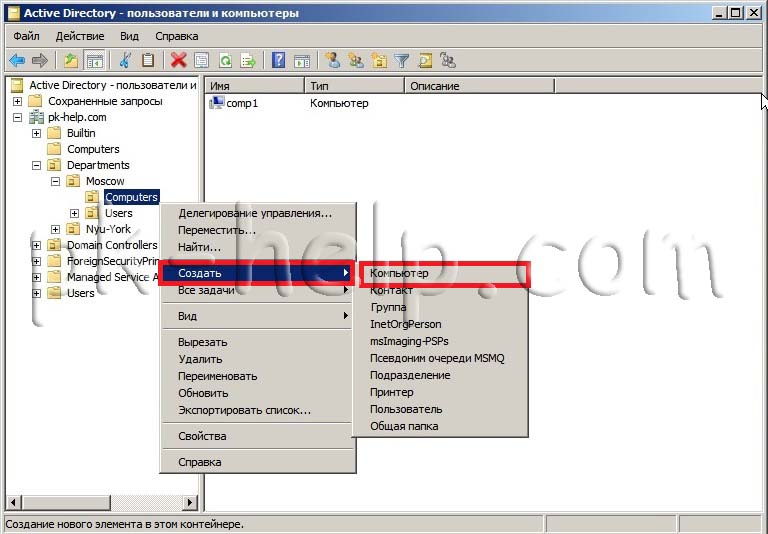

Создание компьютеров при помощи оснастки «Active Directory – пользователи и компьютеры».

Для этого способа нам понадобится запустить оснастку «Active Directory – пользователи и компьютеры», у себя на компьютере с помощью Admin Pack или на контроллере домена. Для этого необходимо нажать «Пуск- Панель управления- Система и безопасность- Администрирование- Active Directory – пользователи и компьютеры» выберите необходимое подразделение, нажмите на нем правой кнопкой мыши, в контекстном меню выберите «Создать- Компьютер«.

Впишите имя компьютера.

Создание учетной записи компьютера с помощью команды DSADD.

Общий вид команды:

Значение Описание

Обязательный параметр. Задает различающееся имя (DN) добавляемого компьютера.

-desc Задает описание компьютера.

-loc Задает размещение компьютера.

-memberof Добавляет компьютер в одну или несколько групп, определяемых разделяемым пробелами списком имен DN .

| -d >

-s задает подключение к контроллеру домена(DC) с именем .

-d задает подключение к DC в домене .

По умолчанию: DC в домене входа.

-u Подключение под именем . По умолчанию: имя пользователя, вошедшего в систему. Возможные варианты: имя пользователя, доменимя пользователя, основное имя пользователя (UPN).

-p | *> Пароль пользователя . Если введена *, будет запрошен пароль.

-q «Тихий» режим: весь вывод заменяется стандартным выводом.

-uc Задает форматирование ввода из канала или вывода в канал в Юникоде.

-uco Задает форматирование вывода в канал или файл в Юникоде.

-uci Задает форматирование ввода из канала или файла в Юникоде.

Пример использования команды Dsadd:

Dsadd computer “CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com” –desc “Компьютер отдела IT”

Создание учетной записи рабочей станции или сервера с помощью команды Netdom.

Общий вид команды Netdom:

NETDOM ADD [/Domain:домен] [/UserD:пользователь] [/PasswordD:[пароль | *]] [/Server:сервер] [/OU:путь к подразделению] [/DC] [/SecurePasswordPrompt]

это имя добавляемого компьютера

/Domain указывает домен, в котором требуется создать учетную запись компьютера

/UserD учетная запись пользователя, используемая при подключении к домену, заданному аргументом /Domain

/PasswordD пароль учетной записи пользователя, заданной аргументом /UserD. Знак * означает приглашение на ввод пароля

/Server имя контроллера домена, используемого для добавления. Этот параметр нельзя использовать одновременно с параметром /OU.

/OU подразделение, в котором необходимо создать учетную запись компьютера. Требуется полное различающееся доменное имя RFC 1779 для подразделения. При использовании этого аргумента необходимо работать непосредственно на контроллере указанного домена. Если этот аргумент не задан, учетная запись будет создана в подразделении по умолчанию для объектов компьютеров этого домена.

/DC указывает, что требуется создать учетную запись компьютера контроллера домена. Этот параметр нельзя использовать одновременно с параметром /OU.

/SecurePasswordPrompt Использовать для указания учетных данных безопасное всплывающее окно. Этот параметр следует использовать при необходимости указания учетных данных смарт-карты. Этот параметр действует только в случае задания пароля в виде *.

Создание объекта Компьютер с помощью Ldifde ( ссылка на подробную информацию ) и Csvde ( ссылка на подробную информацию ).

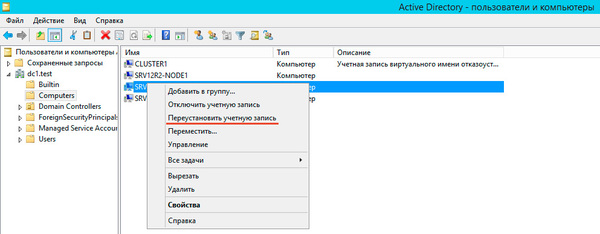

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

Практика подключения Windows 10 к домену

Ввод через новый интерфейс

Данный метод можно разделить на два, объясню почему. Текущая политика компании Microsoft, заключается в том, что она хочет привести внешний вид операционной системы Windows 10 к общему виду на всех устройствах, чтобы все действия, где бы их пользователь не совершал, выполнялись одинаково. С одной стороны это хорошо и наверное правильно, но с другой стороны, это влечет к постоянному и глобальному изменению интерфейса с каждым новым релизом и выпиливание классических оснасток, в виде панели управления.

В виду этого десятка у которой версия до 1511 имеет одно расположение кнопки, а вот уже релизы начиная с 1607 и заканчивая текущим 1809, уже этой кнопки не имеют, так как концепция изменилась и была переработана (Если вы не знаете, как узнать версию Windows 10, то перейдите по ссылке слева)

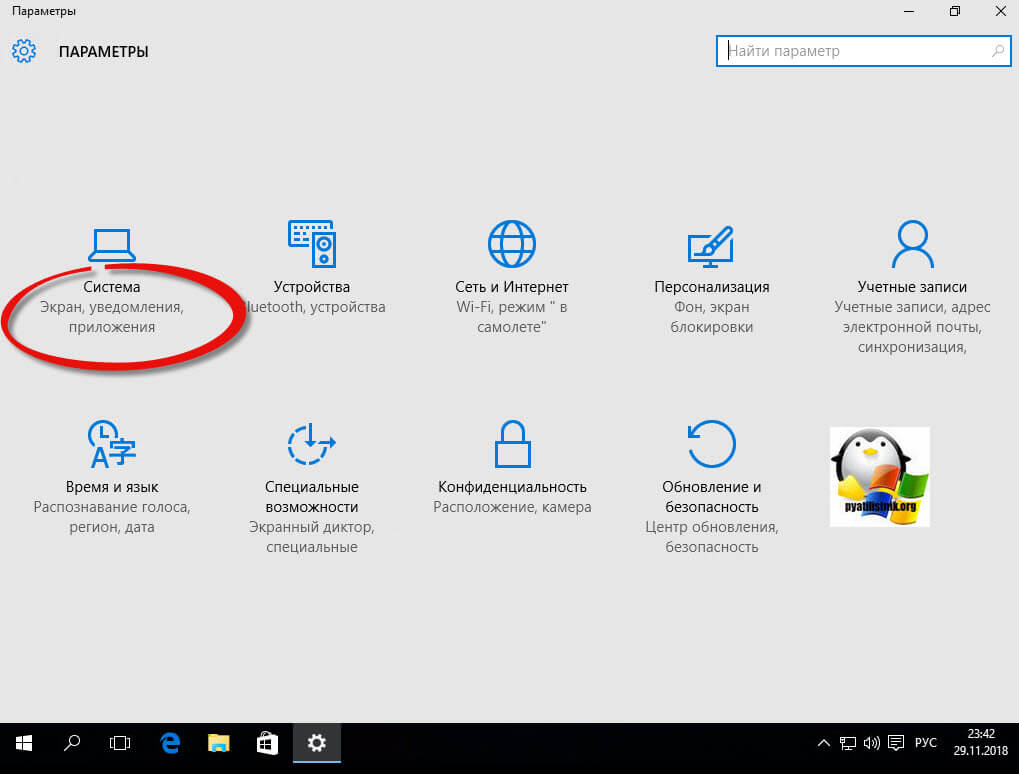

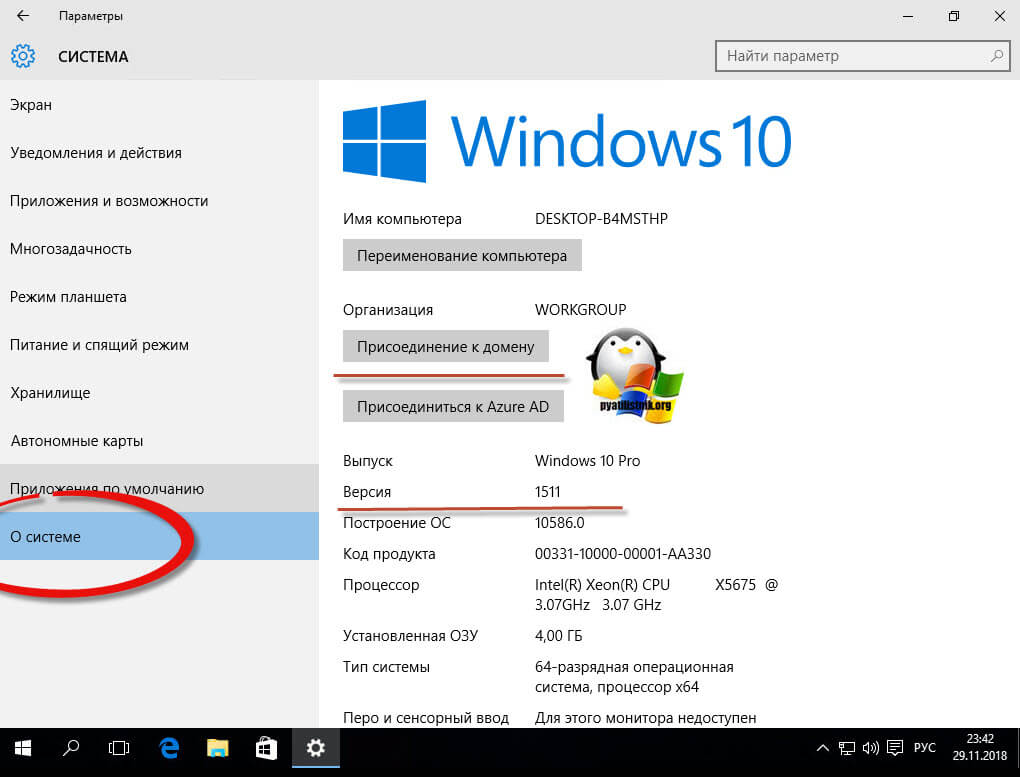

Подключаем к домену Windows 10 до 1511

Для десятки с релизом Threshold 1 и 2 (1507 и 1511) процедура добавления компьютера в Active Directory имеет такой алгоритм. Вы нажимаете сочетание клавиш Win и I одновременно (Это одна из многих горячих комбинаций в Windows), в результате у вас откроется меню «Параметры». В параметрах вы находите пункт

Далее вы находите раздел «О системе», тут вы увидите сводную информацию, видно, что в моем примере у меня Windows 10 1511, и обратите внимание, что есть две удобные кнопки:

- Присоединение к домену предприятия

- Присоединиться к Azure AD

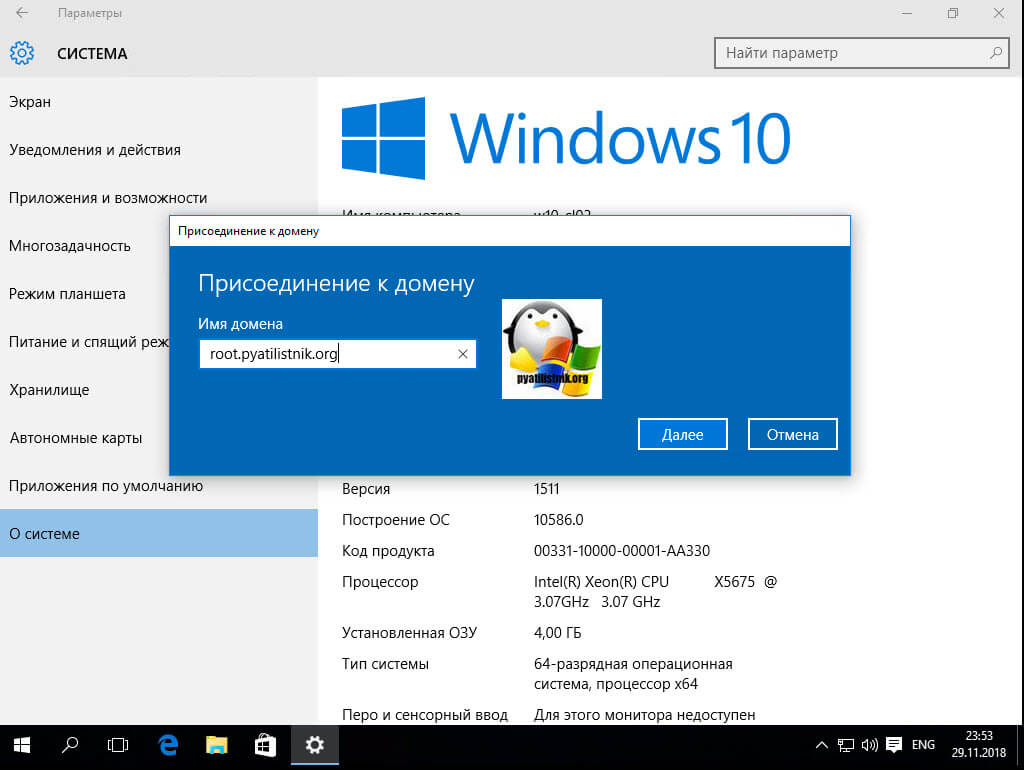

для подключения к домену вам необходимо указать его полное имя, в моем случае это root.pyatilistnik.org и нажимаем далее.

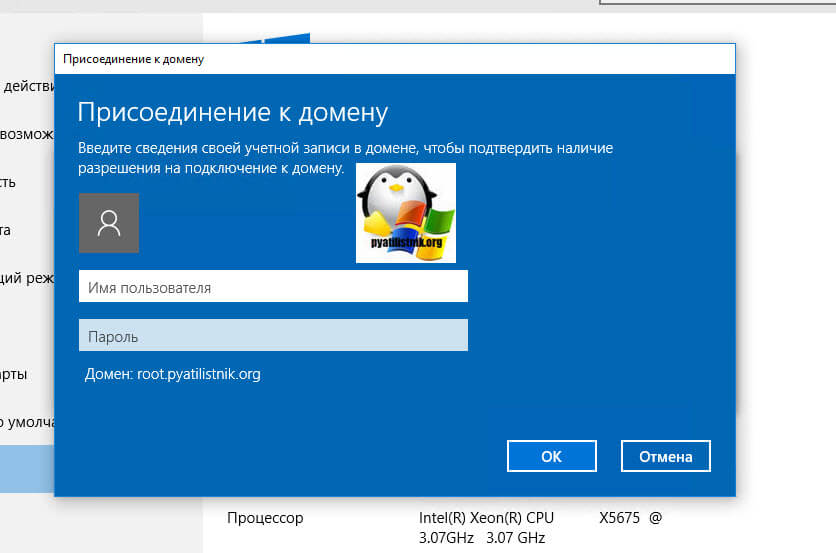

Следующим шагом у вас будет форма авторизации, где вам предстоит представится от чьего имени вы будите производить подключение к домену Active Directory вашей Windows 10, обычно, это учетная запись администратора домена или пользователя, кому делегированы права.

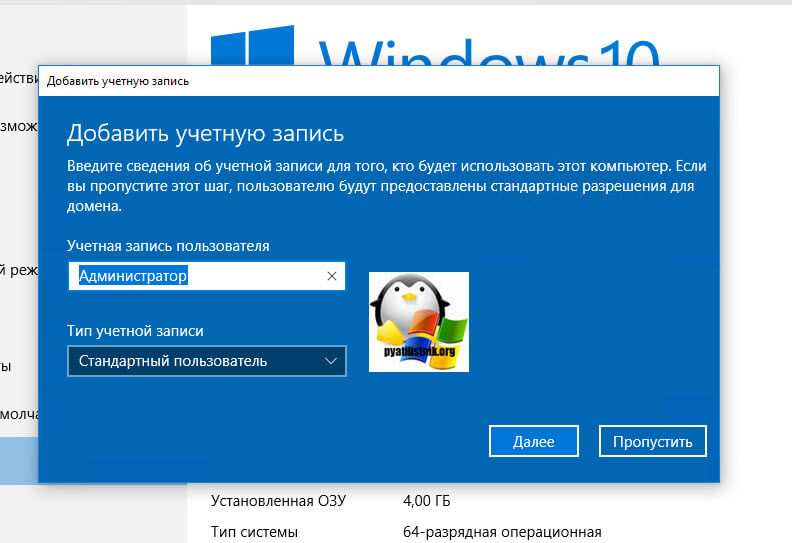

Следующим шагов, вас спросят чтобы вы указали сведения, о учетной записи, которая будет использовать данный компьютер, я этот этап пропускаю.

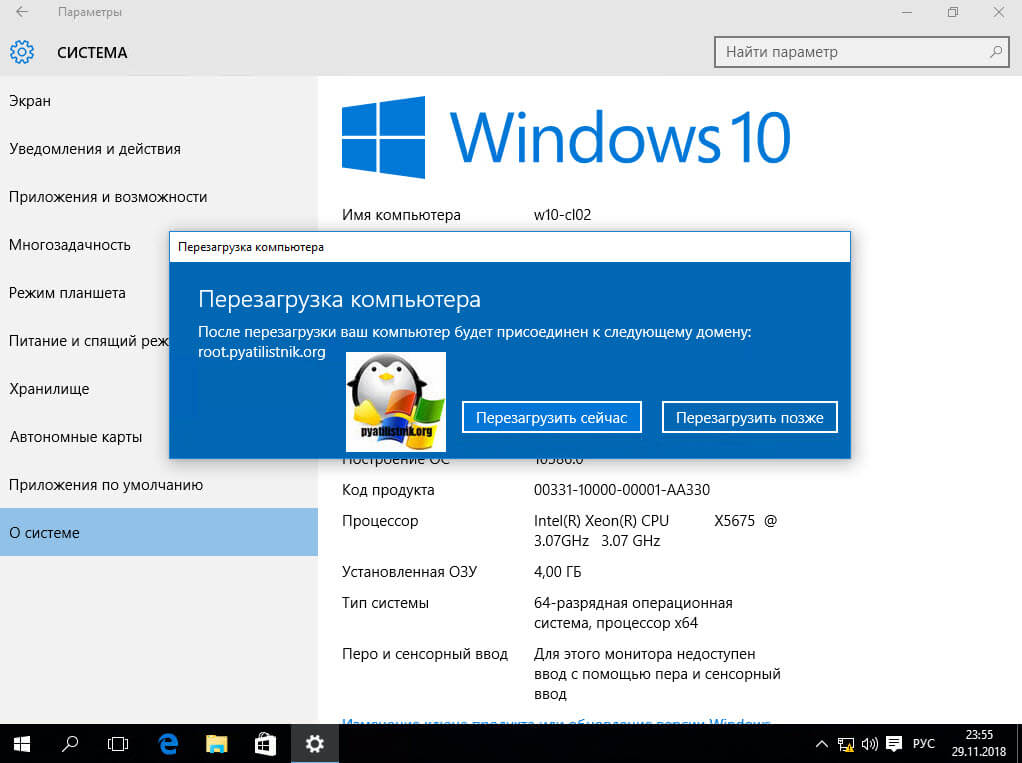

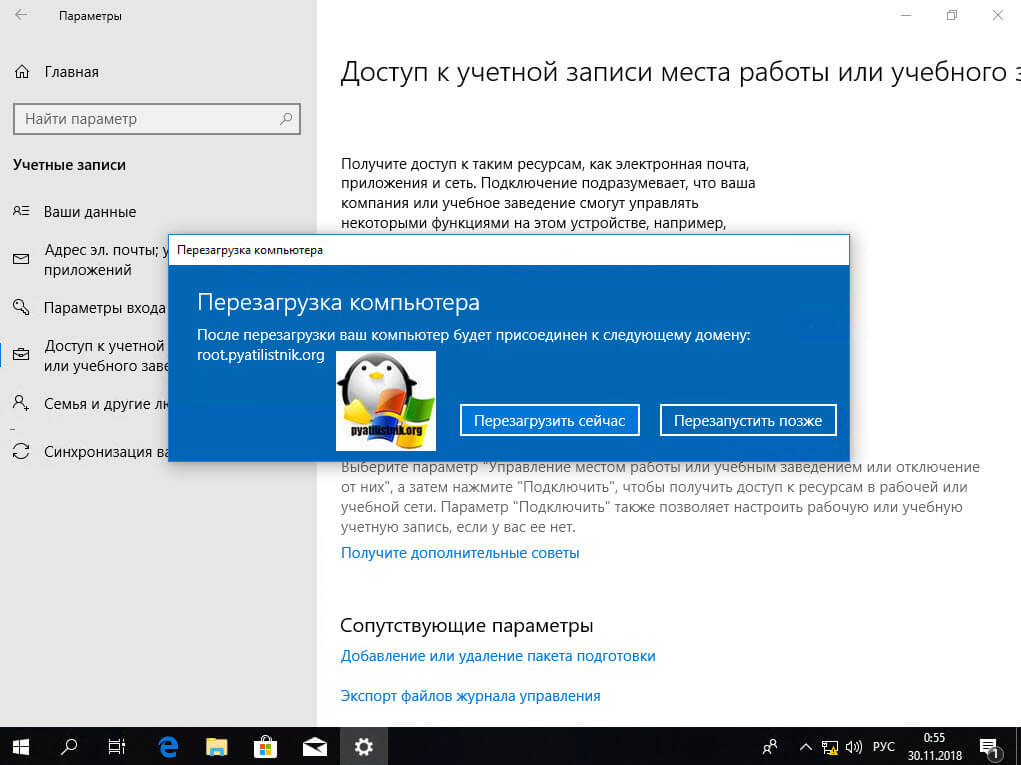

и последним этапом нужно выполнить перезагрузку рабочей станции, после этого ввод в домен Windows 10, можно считать успешным.

Подключаем к домену Windows 10 выше 1607

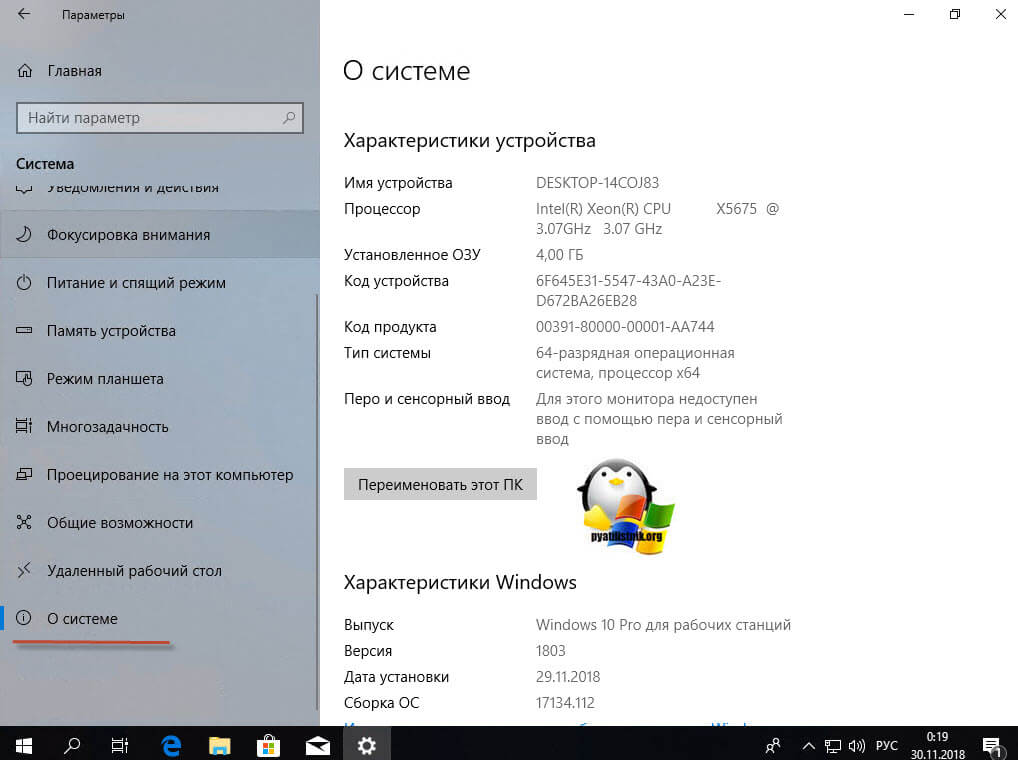

С версией 1511 мы разобрались, на мой взгляд там были удобно расположены кнопки, не знаю что не понравилось разработчикам. Теперь я вам приведу пример присоединения в Active Directory Windows 10 1607 и выше, в моем примере, это будет версия 1803. Вы также открываете «Параметры Windows». Если вы зайдете в систему и «О системе», то не обнаружите там нужных кнопок для подключения к AD предприятия, туше. Как я и писал выше функционал перенесли.

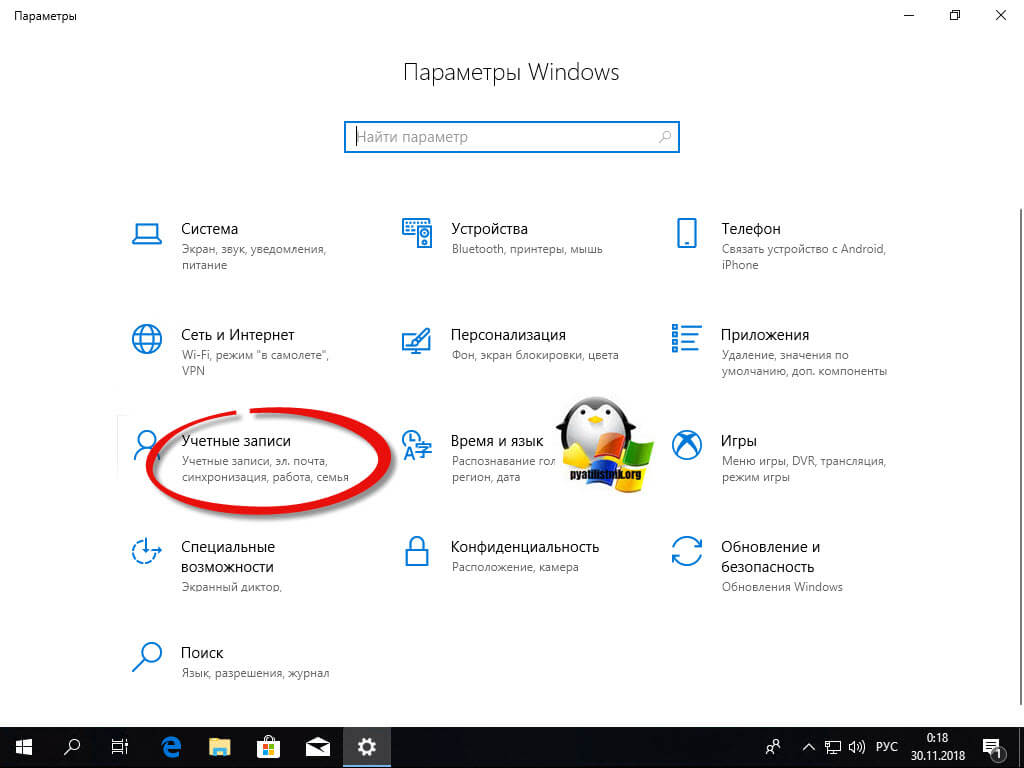

В параметрах Windows найдите и перейдите в пункт «Учетные записи»

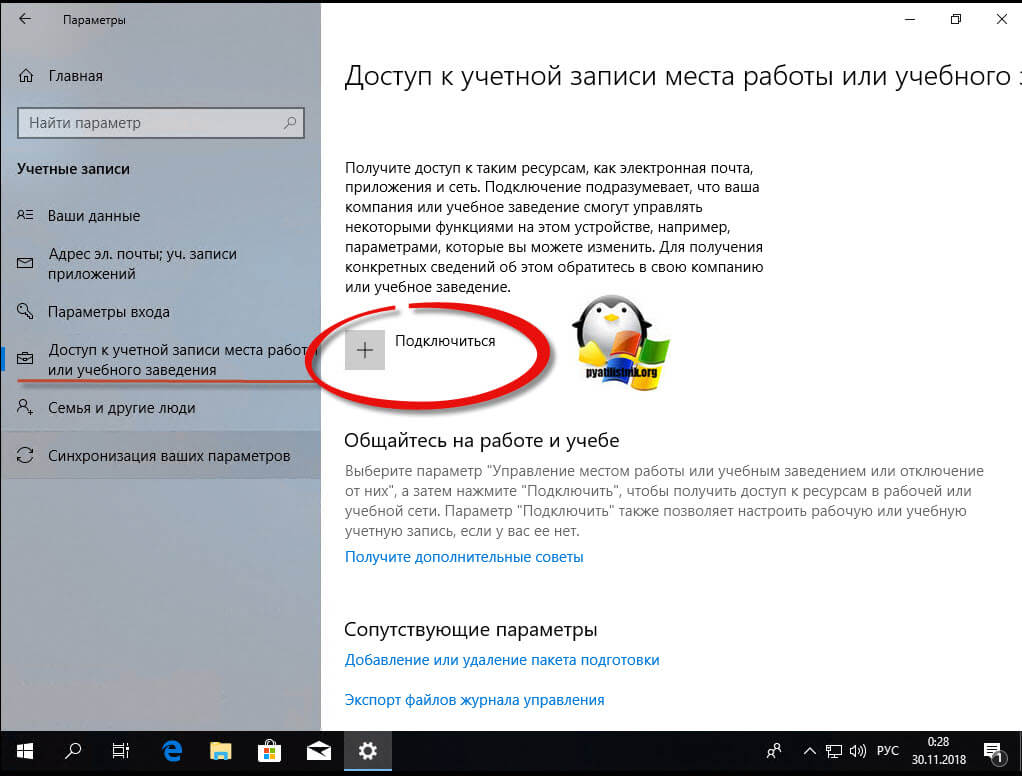

Находите пункт «Доступ к учетной записи места работы иди учебного заведения» и нажимаем кнопку «Подключиться»

Получите доступ к таким ресурсам, как электронная почта, приложения и сеть. Подключение подразумевает, что ваша компания или учебное заведение смогут управлять некоторыми функциями на этом устройстве, например, параметры, которые вы можете изменить. Для получения конкретных сведений об этом обратитесь в свою компанию или учебное заведение.

Про образовательные учреждения можно почитать на MS https://docs.microsoft.com/ru-ru/education/windows/change-to-pro-education

Про присоединение к Azure AD можно почитать вот это https://docs.microsoft.com/ru-ru/previous-versions//mt629472(v=vs.85)

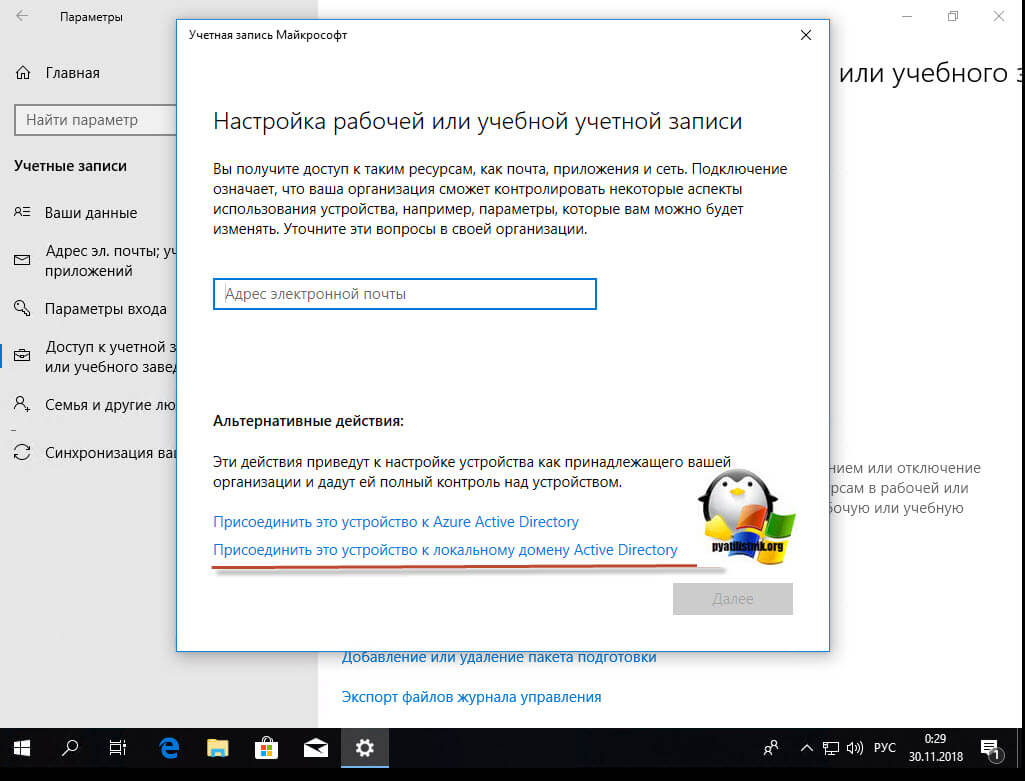

У вас откроется окно «Настройка рабочей или учебной записи». В самом низу нас будет интересовать два пункта:

- Присоединить это устройство к Azure Active Directory

- Присоединить это устройство к локальному домену Active Directory, наш вариант

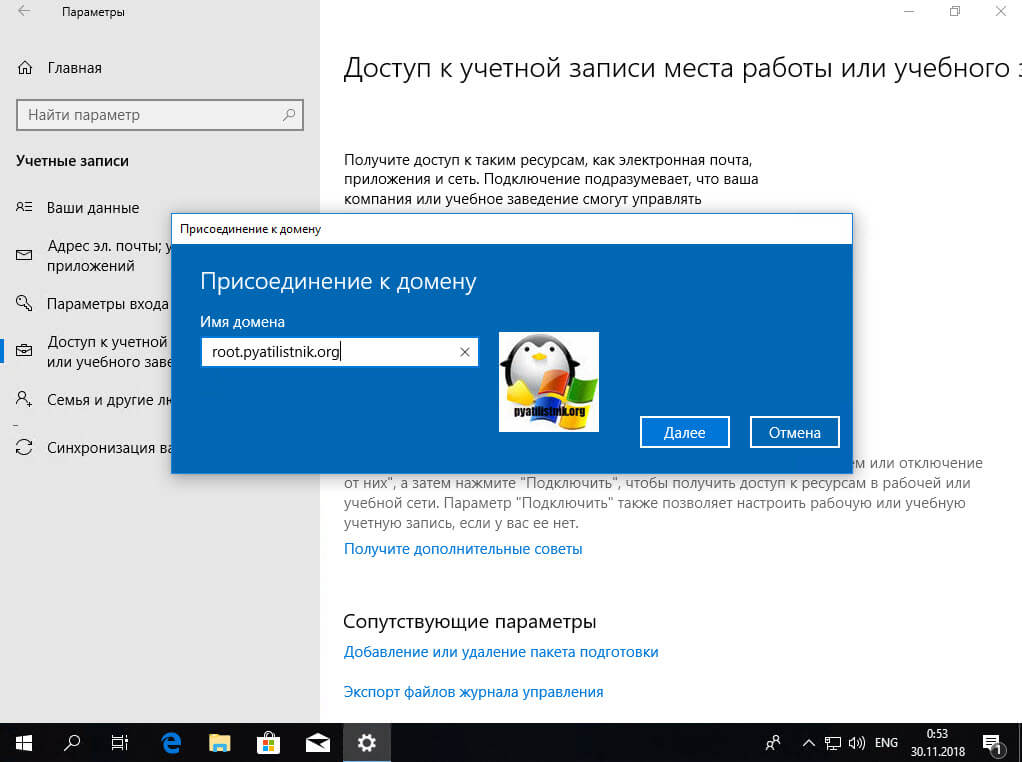

У вас откроется окно с вводом FQDN имени вашего домена Active Directory.

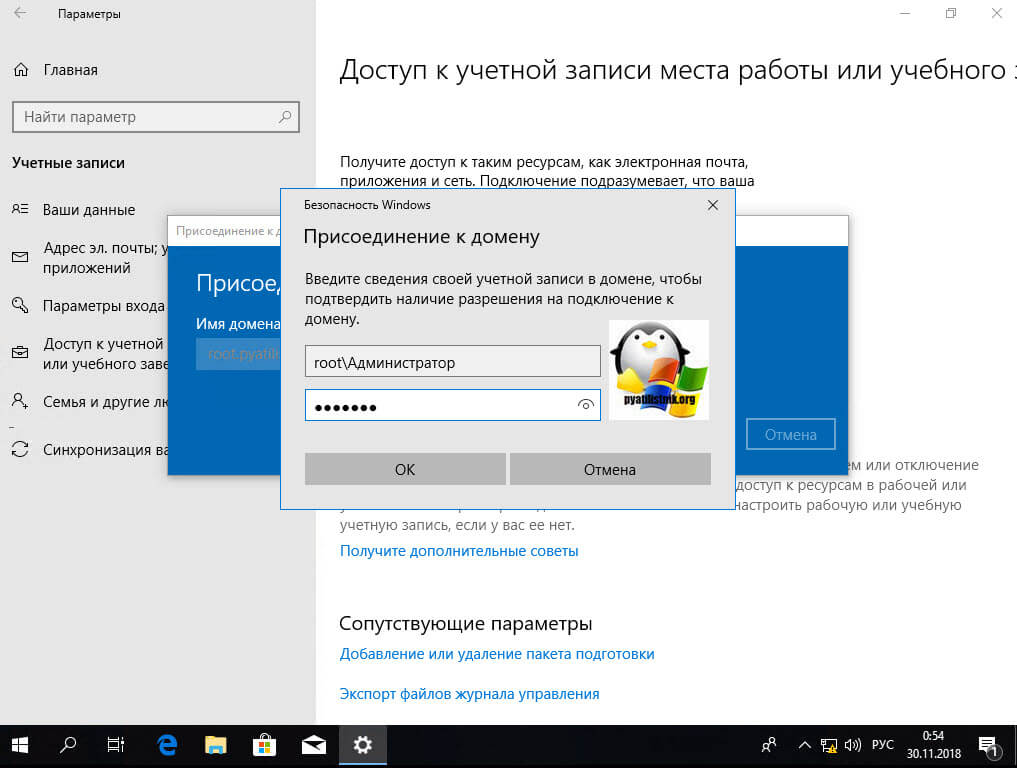

Далее вас попросят указать учетные данные для присоединения рабочей станции к AD.

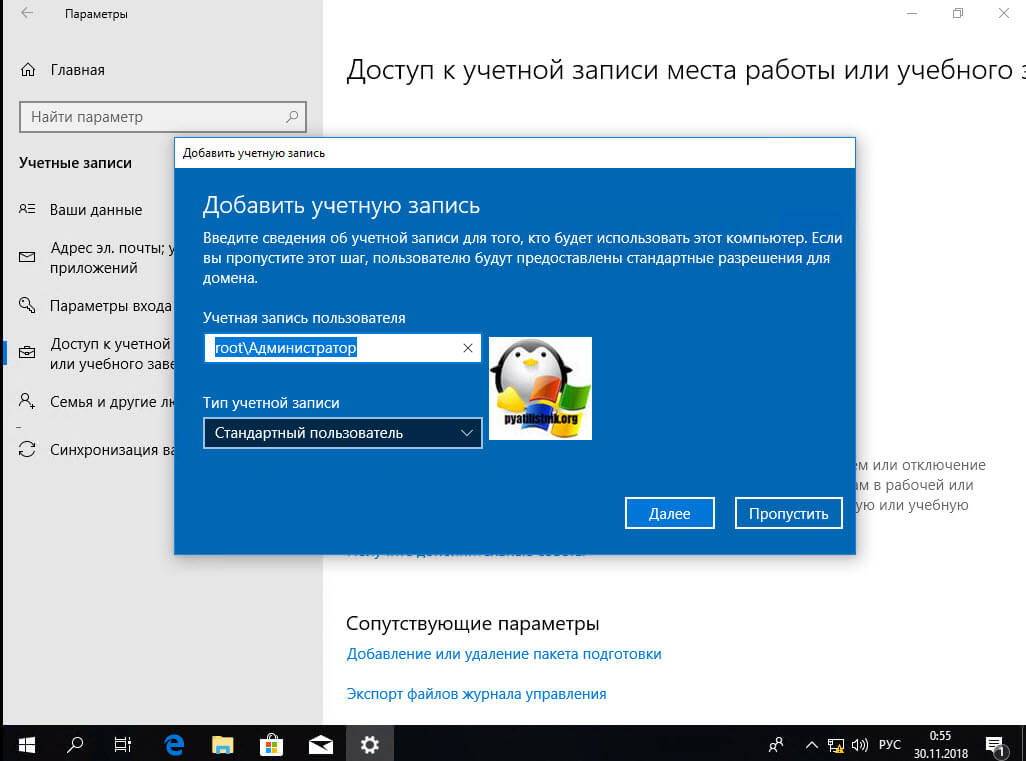

Пропускаем шаг с добавлением учетной записи.

Когда все готово, то делаем обязательную перезагрузку, и ваша Windows 10, теперь является членом Active Directory.

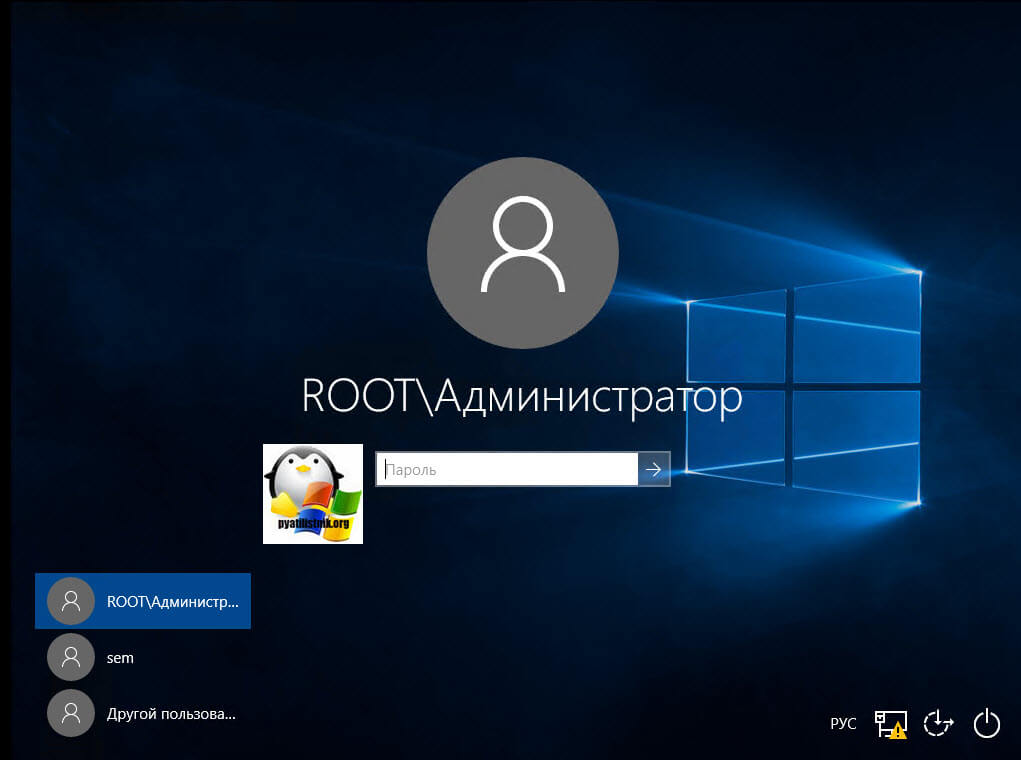

После перезагрузки мы видим префикс домена.

Чем рабочие группы отличаются от доменов

Рабочая группа — это термин Microsoft для компьютеров Windows, подключённых через одноранговую сеть. Рабочие группы — это ещё одна организационная единица для компьютеров Windows в сети. Рабочие группы позволяют этим машинам обмениваться файлами, доступом в Интернет, принтерами и другими ресурсами по сети. Одноранговая сеть устраняет необходимость в сервере для аутентификации.

Каждый компьютер Windows, не присоединённый к домену, является частью рабочей группы. Рабочая группа — это группа компьютеров в одной локальной сети. В отличие от домена, ни один компьютер в рабочей группе не контролирует другие компьютеры — все они объединены на равных. Для рабочей группы пароль также не требуется.

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Предыдущая статья Следующая статья

Get-ADUser: получение информации о пользователях Active Directory из PowerShell

LAPS: управление паролями локальных администраторов на компьютерах домена

Выявляем источник блокировки учетной записи пользователя в Active Directory

Способ 2 — командная строка

Запускаем командную строку от имени администратора и вводим следующую команду:

> netdom join %computername% /domain:dmosk.local /userd:dmoskadmin /passwordd:pass

* данная команда выполняется в командной строке (cmd). Она добавить компьютер к домену dmosk.local под учетными данными admin с паролем pass.

После отработки команды необходимо перезагрузить компьютер.

Как добавить компьютер в домен windows 2008 R2 / как ввести компьютер в домен windows

Добрый день уважаемые читатели блога pyatilistnik.org, сегодня хочется рассказать как добавить компьютер в домен windows server 2008 R2. Что такое домен можно почитать в статье Введение в основные понятия Active Directory. Для того чтобы добавить компьютер в domain active directory, существует несколько способов.

Как ввести компьютер в домен

И так методов ввести компьютер в домен несколько, один через GUI интерфейс, а вот второй для любителей команд, но тот и другой имеют свои сценарии применения. Напомню, что для того чтобы добавить компьютер в AD, у вас должны быть учетные данные пользователя, либо администратора домена. Рядовой пользователь по умолчанию может вносить до 10 компьютеров в AD, но при желании это можно обойти, увеличив цифру, либо можно делегировать нужные права для учетной записи.

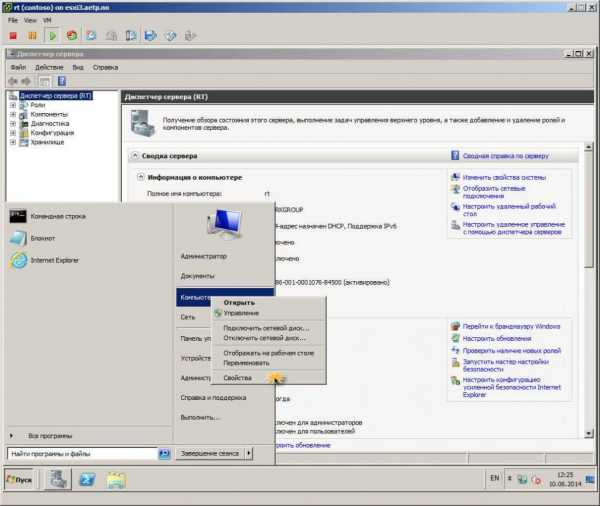

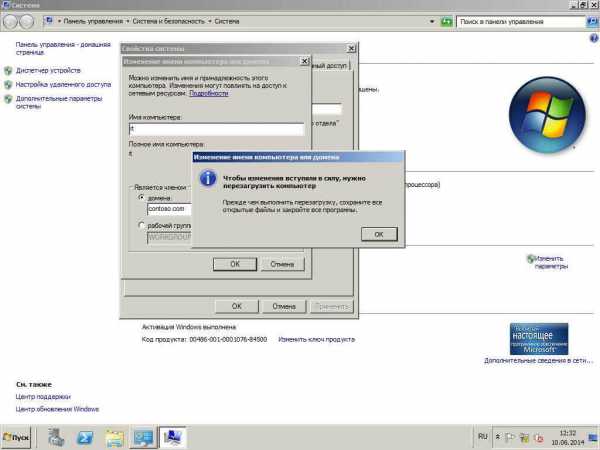

1. Через графический интерфейс

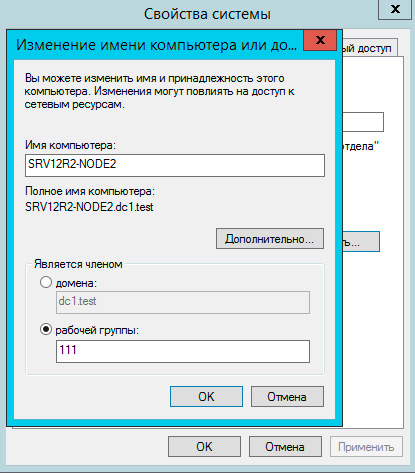

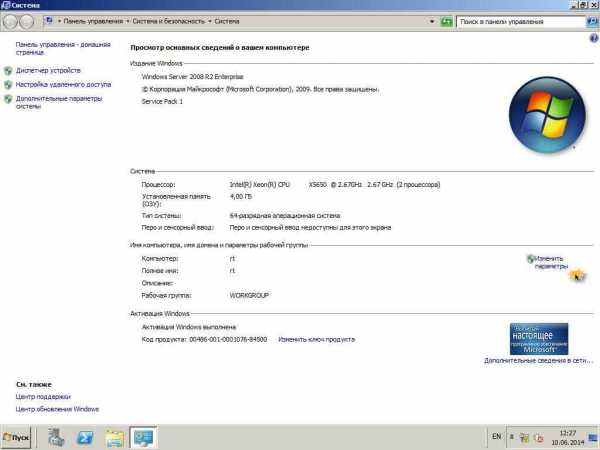

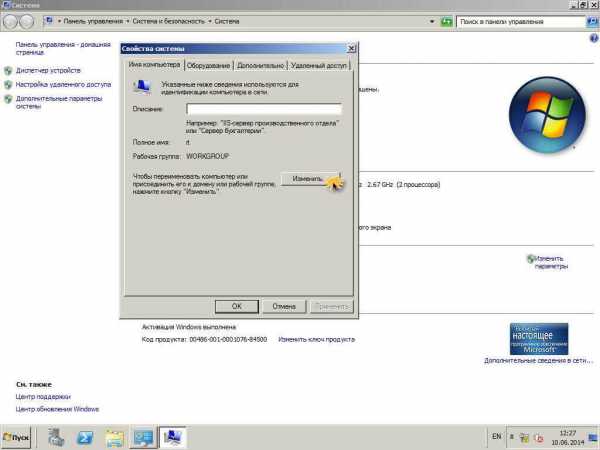

Перейдите в свойства Моего компьютера, для этого щелкните правым кликом и выберите из контекстного меню Свойства. Либо нажать сочетание клавиш Win+Pause Break, что тоже откроет окно свойств системы.

как ввести компьютер в домен windows

Нажимаем Изменить параметры

Как добавить компьютер в домен windows 2008 R2

На вкладке Имя компьютера жмем кнопку Изменить

Как добавить компьютер в домен windows 2008 R2

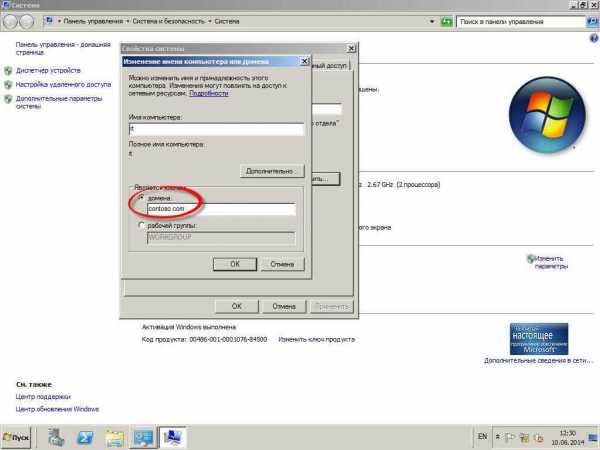

Задаем имя компьютера максимум 16 символов, лучше сразу задавать понятное для вас имя, соответствующее вашим стандартам.

Как добавить компьютер в домен windows 2008 R2

И пишем название домена, жмем ОК

указываем суффикс домена

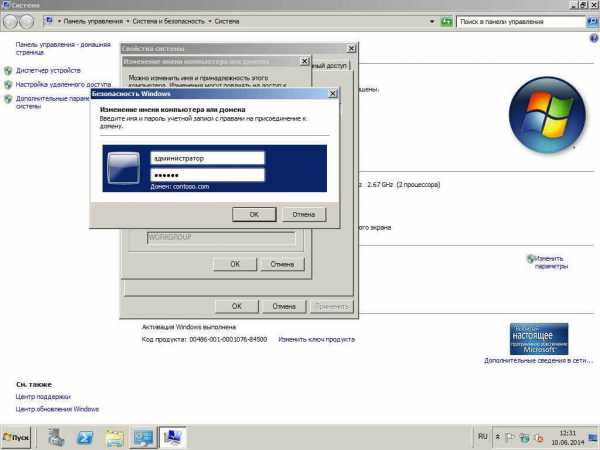

Вводим учетные данные имеющие право на ввод сервера в домен, по умолчанию каждый пользователь может ввести до 10 раз в domain, если конечно вы этого не запретили.

Вводим учетные данные

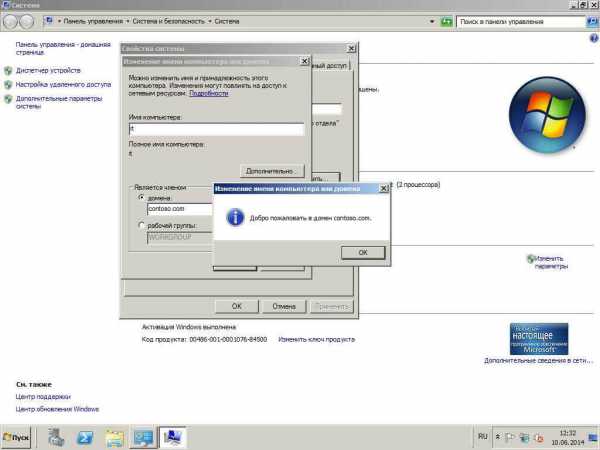

Видим что все ок и мы добавили ваш ПК в домен windows.

успешное добавление в domain active directory

Не забывайте, что как только вы ввели сервер в AD ему так же нужно сразу произвести настройка статического ip адреса и только потом перезагружаемся

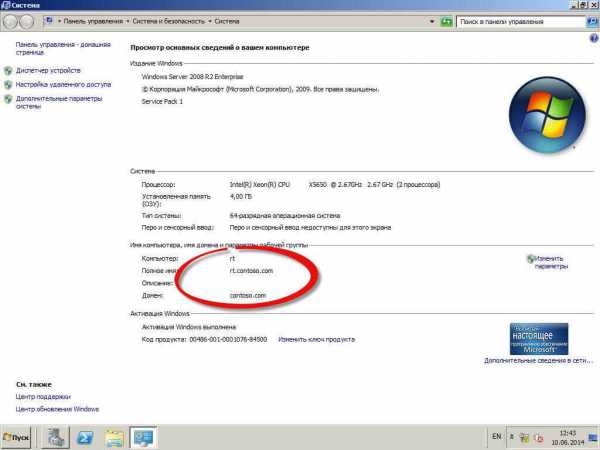

После перезагрузки видим, что все хорошо и мы являемся членами домена и вам удалось ввести пк в домен.

2. Утилита Netdom

Открываем (командную строку) cmd. Ранее я описывал как открыть командную строку windows. Удобство этого метода, в том, что можно сделать в виде скрипта и передать его например для удаленного пользователя, у которого не хватает знаний как это сделать.

Netdom join %competername% /domain:contoso.com /userd:contosoadmin1 /passwordd:* — %competername% имя компа можно оставить так — /domain пишем домен — /userd логин — passwordd:* означает что будет предложено ввести пароль

Думаю было не сложно и вы сами выберете себе метод, подходящий именно вам. Полезно знать оба так как правильнее сервера делать все же в режиме core, для максимальной безопасности.

3. Через Offline файл и утилиту djoin.exe

Представим себе ситуацию, что у вас на компьютере, который требуется ввести с домен Active Directory, нет связи с контроллером, а сделать то нужно, ну вот не настроил еще сетевой инженер vpn канал между офисами, у Microsoft на этот момент есть сценарий Offline domain join или как его еще принято называть автономный ввод в домен. Offline domain join появился с приходом windows 7 и windows Server 2008 R2. И так как же выглядит добавление компьютера в домен AD.

Вот для наглядности, есть главный офис и удаленный филиал, их нужно связать вместе, разворачивать отдельный под домен, в филиале смысла нет, так как там всего допустим 3 сотрудника, а по стандартам компании они должны быть частью домена Active Directory.

Этапы Offline domain join

- В самом начале вам необходим любой компьютер имеющий связь с контроллером домена, на нем мы будем создавать специальный файл, он называется blob (большой двоичный объект), через выполнение в командной строке команды djoin /provision, которая создаст в базе Active Directory, учетную запись компьютера

- Второй этап это передать данный файл, через почту или интернет, и на стороне клиента, которого нужно ввести в домен выполнить команду с применением полученного файла.

Параметры утилиты djoin.exe

- /PROVISION — подготавливает учетную запись компьютера в домене.

- /DOMAIN — домена, к которому необходимо присоединиться.

- /MACHINE — компьютера, присоединяемого к домену.

- /MACHINEOU — необязательный параметр, определяющий подразделение , в котором создается учетная запись.

- /DCNAME — необязательный параметр, определяющий целевой контроллер домена , на котором будет создана учетная запись.

- /REUSE — повторно использовать существующую учетную запись (пароль будет сброшен).

- /SAVEFILE — сохранить данные подготовки в файл, расположенный по указанному пути.

- /NOSEARCH — пропустить обнаружение конфликтов учетных записей; требуется DCNAME (более высокая производительность).

- /DOWNLEVEL — обеспечивает поддержку контроллера домена windows Server 2008 или более ранней версии.

- /PRINTBLOB — возвращает большой двоичный объект метаданных в кодировке base64 для файла ответов.

- /DEFPWD — использовать пароль учетной записи компьютера по умолчанию (не рекомендуется).

- /ROOTCACERTS — необязательный параметр, включить корневые сертификаты центра сертификации.

- /CERTTEMPLATE — необязательный параметр, шаблона сертификата компьютера. Включает корневые сертификаты центра сертификации.

- /POLICYNAMES — необязательный параметр, список имен политик, разделенных точкой с запятой. Каждое имя является отображаемым именем объекта групповой политики в AD.

- /POLICYPATHS — необязательный параметр, список путей к политикам, разделенных точкой с запятой. Каждый путь указывает на расположение файла политик реестра.

- /NETBIOS — необязательный параметр, Netbios-имя компьютера, присоединяемого к домену.

- /PSITE — необязательный параметр, постоянного сайта, в который нужно поместить компьютер, присоединяемый к домену.

- /DSITE — необязательный параметр, динамического сайта, в который первоначально помещается компьютер, присоединяемый к домену.

- /PRIMARYDNS — необязательный параметр, основной DNS-домен компьютера, присоединяемого к домену.

- /REQUESTODJ — требует автономного присоединения к домену при следующей загрузке.

- /LOADFILE — , указанный ранее с помощью параметра /SAVEFILE.

- /WINDOWSPATH — к каталогу с автономным образом windows.

- /LOCALOS — позволяет указывать в параметре /WINDOWSPATH локальную операционную систему.

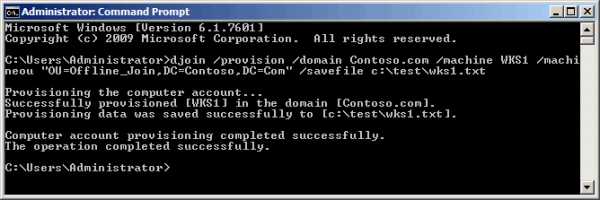

В тестовой среде мы создадим компьютер WKS1, его мы и будем добавлять в домен Active Directory. WKS1 будет находится в подразделении Offline_Join, blob файл у нас будет называться wks1.txt

djoin /provision /domain Contoso.com /machine WKS1 /machineOU «OU=Offline_Join,DC=Contoso,DC=com» /savefile c:testwks1.txt

В итоге у меня добавилась компьютерная учетная запись WKS1

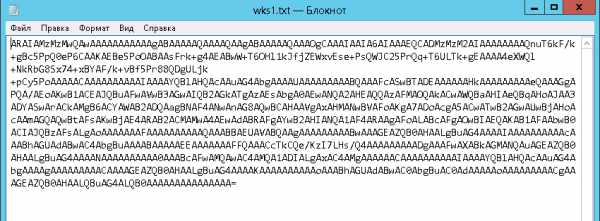

Если вы вдруг решите, что в blob файле вы сможете отыскать полезную информацию, то вы заблуждаетесь, она зашифрована и не читабельна для человека.

Теперь нам необходимо переправить эти пару килобайт на удаленный компьютер, где и будет производится автономный ввод в домен. Копируете blob допустим в корень диска C:, открываете командную строку и вводите команду

djoin /requestODJ /loadfile c:testwks1.txt /windowspath %systemroot% /localos

После выполнения команды, будут добавлены метаданные учетной записи компьютера из blob файла в директорию windows.

С виртуальными машинами djoin работает, так же на ура, ей разницы нет, есть ключ /windowspath указывает на расположение VHD-файла с установленной системой.

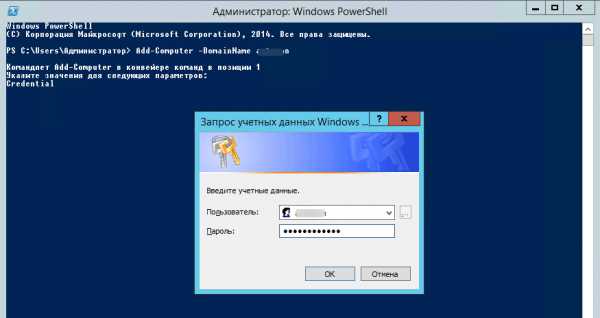

4. добавить в домен через Powershell

Открываем Powershell от имени администратора и вводим вот такую команду

Add-Computer -DomainName имя вашего домена

Указываете имя вашего домена, у вас вылезет форма ввода логина и пароля

если все ок, то вы увидите желтую надпись, о том что будет перезагрузка.

Как видите методов очень много и каждый сможет использовать свой и под свои задачи, я думаю вопрос как присоединить компьютер к домену ad, можно закрывать.

Материал сайта Pyatilistnik.org