Использование BitLocker без TRM

«БитЛокер» представляет собой проприетарную технологию, которая дает возможность обеспечивать защиту информации посредством комплексного шифрования разделов. Сам ключ может размещаться в «TRM» либо на устройстве USB.

TPM (Trusted Platform Module) – это криптопроцессор, в котором размещаются криптоключи для защиты данных. Используется для того, чтобы:

- выполнять аутентификацию;

- защищать информацию от кражи;

- управлять сетевым доступом;

- защищать программное обеспечение от изменений;

- защищать данные от копирования.

Включение шифрования BitLocker для системного раздела

В процедуре включения шифрования диска BitLocker для системного раздела на компьютере, который не входит в домен, нет ничего сложного. Перед тем как зашифровать системный диск, думаю, что следует обратить внимание на то, что на ноутбуке, на котором будут шифроваться диски, создано три раздела, причём, зашифрованными должны быть первые два:

Рис. 1. Проводник Windows на ноутбуке, на котором будут шифроваться диски

Для того чтобы зашифровать системный раздел, выполните следующие действия:

-

Прежде всего, так как на ноутбуке, указанном в этом примере, на котором будут шифроваться диски, отсутствует доверенный платформенный модуль, желательно выполнить некоторые предварительные действия. Вам нужно открыть оснастку «Редактор локальной групповой политики» и перейти к узлу Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsШифрование диска BitLockerДиски операционной системы. Здесь вы можете обнаружить шесть различных параметров политики. Так как было упомянуто ранее, что данный ноутбук не оснащён модулем TPM, нужно сделать так, чтобы перед загрузкой операционной системы, использовался USB-накопитель, содержащий специальный ключ, предназначенный для подтверждения проверки подлинности и последующей загрузки системы. Для выполнения этой операции предназначен параметр политики «Обязательная дополнительная проверка подлинности при запуске». В диалоговом окне свойств данного параметра политики вам следует установить флажок на опции «Разрешить использование BitLocker без совместимого TPM». В данном случае, так как это единственная опция, которая может нас заинтересовать при шифровании диска в рабочей группе, сохраните выполненные изменения. Диалоговое окно свойств этого параметра политики изображено на следующей иллюстрации:

Рис. 2. Диалоговое окно свойств параметра политики «Обязательная дополнительная проверка подлинности при запуске»

Для управления технологией BitLocker доступно много различных параметров групповой политики. Эти параметры будут подробно рассмотрены в одной из следующих статей по технологии BitLocker.

Рис. 3. Окно «Шифрование диска BitLocker» панели управления

Рис. 4. Параметр запуска BitLocker мастера шифрования диска

Рис. 5. Сохранение ключа восстановления данных, зашифрованных при помощи BitLocker

Рис. 6. Последняя страница мастера шифрования диска

Рис. 7. Выполнение шифрования

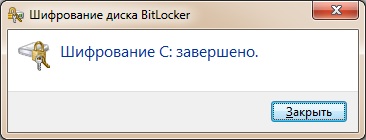

Рис. 8. Завершение шифрования диска BitLocker

Для тех, кто выполняет шифрование диска впервые, хочу отметить, что эта процедура выполняется не моментально и, например, у меня на то, чтобы зашифровать системный диск объемом в 75 гигабайт ушло 70 минут.

Теперь, как заметно на следующей иллюстрации, в проводнике Windows на значке системного раздела изображен замок, что означает, что этот раздел зашифрован при помощи технологии BitLocker:

Рис. 9. Проводник Windows с зашифрованным системным разделом

BitLocker: что такое и как его разблокировать?

Многие пользователи с выходом операционной системы Windows 7 столкнулись с тем, что в ней появилась непонятная служба BitLocker. Многим остается только догадываться, что такое BitLocker. Давайте на конкретных примерах проясним ситуацию. Также мы рассмотрим вопросы, которые касаются того, насколько целесообразно задействование данного компонента или его полное отключение.

Служба BitLocker: для чего она нужна

Если разобраться как следует, то можно сделать вывод, что BitLocker представляет собой полностью автоматизированное универсальное средство шифрования данных, которые хранятся на жестком диске. Что представляет собой BitLocker на жестком диске? Это обычная служба, которая без участия пользователя позволяет защитить папки и файлы путем их шифрования и создания специального текстового ключа, который обеспечивает доступ к документам. В тот момент, когда пользователь работает под своей учетной записью, он даже не догадывается о том, что данные являются зашифрованными. Вся информация отображается в читабельном виде и доступ к папкам и файлам для пользователя не заблокирован. Иначе говоря, такое средство защиты рассчитано только на те ситуации, при которых к компьютерному терминалу осуществляется несанкционированный доступ при попытке вмешательства извне.

Вопросы криптографии и паролей

Если говорить о том, что собой представляет BitLocker Windows 7 или в системах более высокого ранга, необходимо отметить такой неприятный факт: в случае утери пароля на вход многие пользователи не смогут не только зайти в систему, но и выполнить некоторые действия по просмотру документов, которые ранее были доступны, по перемещению, копированию и так далее. Но на этом проблемы не заканчиваются. Если как следует разобраться с вопросом, что собой представляет BitLocker Windows 8 и 10, то особых различий здесь нет. Можно отметить только более усовершенствованную технологию криптографии. Проблема здесь заключается в другом. Все дело в том, что сама по себе служба способна работать в двух режимах, сохраняя ключи дешифрации или на жестком диске, или на съемном USB-носителе. Отсюда напрашивается вполне логичный вывод: пользователь при наличии сохраненного ключа на винчестере без проблем получает доступ ко всей информации, которая на нем хранится. Когда ключ сохраняется на флэш-накопителе, проблема намного серьезнее. В принципе можно увидеть зашифрованный диск или раздел, а вот считать информацию никак не получится. К тому же, если уж говорить о том, что собой представляет BitLocker Windows 10 и систем более ранних версий, то необходимо отметить тот факт, что служба интегрируется в контекстные меню любого типа, которые вызываются путем правого клика мыши. Многих пользователей это просто раздражает. Не будем раньше времени забегать вперед и рассмотрим все основные аспекты, которые связаны с работой данного компонента, а также с целесообразностью его деактивации и использования.

Методика шифрования съемных носителей и дисков

Самое странное заключается в том, что в различных системах и их модификациях по умолчанию служба BitLocker Windows 10 может находиться как в активном, так и в пассивном режиме. В Windows 7 она по умолчанию включена, в Windows 8 и Windows 10 иногда требуется ручное включение. Что же касается шифрования, то здесь ничего нового не изобрели. Обычно используется та же самая технология AES на основе открытого ключа, что чаще всего применяется в корпоративных сетях. Поэтому если ваш компьютерный терминал с соответствующей операционной системой подключен к локальной сети, вы можете быть полностью уверены в том, что используемая политика безопасности и защиты информации подразумевает активацию данной службы. Даже обладая правами администратора, ничего изменить вы не сможете.

Включение службы BitLocker Windows 10, в том случае, если она была деактивирована

Прежде чем приступать к решению вопроса, связанного с BitLocker Windows 10, необходимо рассмотреть процесс ее включения и настройки. Шаги по деактивации необходимо будет осуществлять в обратном порядке. Включение шифрования простейшим способом осуществляется из «Панели управления» путем выбора раздела шифрования диска. Данный способ может использоваться только в том случае, если сохранение ключа не должно выполняться на съемный носитель. Если заблокирован несъемный носитель, то придется искать другой вопрос о службе BitLocker Windows 10: как отключить данный компонент? Это делается достаточно просто. При условии, что ключ находится на съемном носителе, для расшифровки дисков и дисковых разделов необходимо вставить его в соответствующий порт, а после этого перейти к разделу системы безопасности «Панели управления». После этого находим пункт шифрования BitLocker, а затем рассматриваем носители и диски, на которых установлена защита. Внизу будет находиться гиперссылка, предназначенная для отключения шифрования. Необходимо нажать на нее. При условии распознавания ключа будет активирован процесс дешифрования. Вам останется только дождаться завершения его выполнения.

Настройка компонентов шифровальщиков: проблемы

Что же касается вопроса настройки, то здесь не обойдется без головной боли. Прежде всего, стоит отметить, что система предлагает зарезервировать под свои нужды не менее 1,5 Гб. Во-вторых, необходимо настраивать разрешения файловой системы NTFS, например, уменьшать размер тома. Для того чтобы заниматься такими вещами, следует сразу отключить данный компонент, поскольку большинству пользователей он не нужен. Даже те, у кого данная служба по умолчанию задействована в настройках, не всегда знают, что с ней нужно делать, и нужна ли она вообще. И зря… На локальном компьютере можно защитить с ее помощью данные даже при условии полного отсутствия антивирусного программного обеспечения.

Как отключить BitLocker: начальный этап

Прежде всего, необходимо использовать в «Панели управления» указанный ранее пункт. Названия полей отключения службы в зависимости от модификации системы могут изменяться. На выбранном накопителе может быть выбрана строка приостановки защиты или указание на отключение службы BitLocker. Но суть не в этом. Следует обратить особое внимание на тот момент, что необходимо полностью отключить обновление BIOS и загрузочных файлов системы. Иначе процесс дешифровки может занять довольно продолжительное время.

Это одна сторона медали, которая связана со службой BitLocker. Что собой представляет данная служба, должно быть уже понятно. Оборотная сторона состоит в том, чтобы изолировать дополнительные меню от присутствия в них ссылок на данную службу. Для этого необходимо еще раз взглянуть на BitLocker. Как убрать все ссылки на службу из контекстного меню? Да очень просто… При выделении нужного файла в «Проводнике» используем раздел сервиса и редактирования контекстного меню, переходим к настройкам, а после этого используем настройки команд и упорядочиваем их. Далее необходимо указать значение «Панели управления» и найти в списке соответствующих элементов панелей и команд нужную и удалить ее. Затем в редакторе реестра необходимо зайти на ветку HKCR и найти раздел ROOT Directory Shell, развернуть его и удалить нужный элемент путем нажатия на клавишу Del или при помощи команды удаления из меню правого клика. Это последнее, что касается BitLocker. Как его отключить, вам должно быть уже понятно. Но не стоит обольщаться раньше времени. Эта служба все равно будет работать в фоновом режиме, хотите вы этого или нет.

Заключение

Необходимо добавить, что это далеко не все, что можно сказать о системном компоненте шифрования BitLocker. Мы уже разобрались, что собой представляет BitLocker. Также вы узнали, как можно отключить и удалить команды меню. Вопрос заключается в другом: стоит ли отключать BitLocker. Здесь можно дать один совет: в корпоративной сети вообще не стоит деактивировать данный компонент. Но если речь идет о домашнем компьютерном терминале, то почему бы и нет.

Финский IT-специалист Сами Лайхо обнаружил простой способ обхода системы шифрования данных BitLocker в Windows 10. Описанный им способ позволяет получить неавторизованный доступ к зашифрованным файлам на накопителе.

Для обхода защиты BitLocker требуется дождаться, когда компьютер обнаружит обновление операционной системы и начнёт устанавливать его. В ходе подготовки к инсталляции апдейта нужно нажать Shift + F10, после чего запустится командная строка. С помощью этой утилиты можно получить доступ к расшифрованным данным на накопителе устройства. Взлом может быть осуществлён практически любым человеком, каких-либо хакерских знаний для этого не требуется.

Весь процесс взлома описан в видеоролике:

По словам Лайхо, описанной уязвимости подвержены все компьютеры и планшеты, работающие на релизных сборках Windows 10 (1511 — November Update и 1607 — Anniversary Update). Кроме того, этот баг также присутствует во всех инсайдерских сборках, выпущенных до октября 2016 года в рамках подготовки к релизу следующего крупного обновления ОС — Creators Update. В сборках, вышедших в ноябре, этого бага уже нет, так что их можно считать наиболее безопасными. Скорее всего, в ближайшее время Microsoft выпустит патчи для своих операционных систем, которые закроют уязвимость, найденную Лайхо.

Конечно, эту уязвимость вряд ли можно считать очень опасной. Осуществление взлома требует физического доступа хакеру к компьютеру или планшету жертвы. Удалённый взлом невозможен.

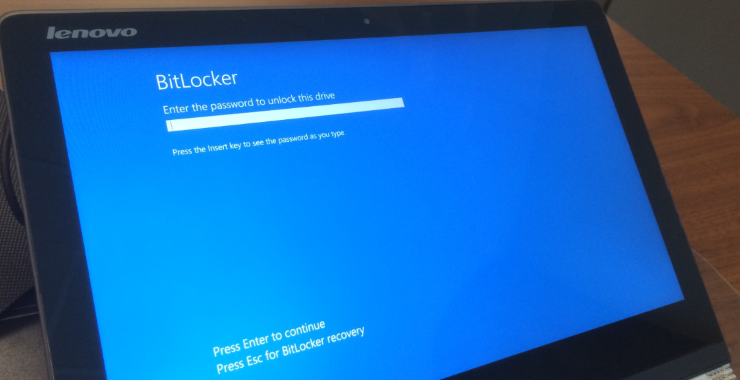

BitLocker — криптографическая защита, реализованная в Windows 7, 8 и 10. Оно позволяет зашифровать данные накопителя компьютера или планшета так, что даже если он будет установлен в другое устройство, файлы, хранящиеся на нём, будут недоступны до тех пор, пока вы не введёте пароль, установленный для дешифровки. О том, как установить защиту BitLocker, вы можете прочитать в нашей статье.

О назначении

Программа подходит для пользователей, которые хотят зашифровать внешние накопители, используя технологию BitLocker. Софт подходит для дисков, которые форматировались в файловой системе FAT. Сняв блокировку с них, вы увидите все данные, которые распознаются в автоматическом режиме. После этого нужно ввести данные для авторизации.

Основная проблема входа на старых версиях OS Windows заключается в отсутствии авторизации. В этом нет ничего странного, ведь в OS Windows XP и Vista нет встроенного режима шифрования с помощью алгоритма BitLocker.

Разработчики не добавили функцию шифрования BitLocker в новых обновлениях ServicePack. Так что обновление, которое позволяет защищать флешки и SD-карты на старых OS нужно инсталлировать в ручном режиме.

Хоть это и не совсем удобно, но установка длится несколько секунд. Установочные файлы занимают несколько килобайт. Вы можете закачать их в бесплатном режиме. Закачав все файлы, вам не нужно перезагружать систему и выполнять вспомогательные настройки и операции.

Когда BitLocker бесполезен?

В тот момент, когда вы включили устройство, вошли в свою учетную запись на нем, вы расшифровали данные. Так что если злоумышленник проберется к вашему ПК в тот момент, когда вы отлучились и не заблокировали его, то он сможет открывать все ваши файлы, копировать их или удалять.

Посему при использовании BitLocker важно блокировать ПК каждый раз, когда вы отходите покурить, в туалет или налить чаю.

Быстро заблокировать компьютер можно комбинацией Win-L на клавиатуре.

В тот момент, когда вы пользуетесь Windows, данные на нем не зашифрованы. Это значит:

1. Любой человек, который подойдет к незаблокированному компьютеру в ваше отсутствие сможет получить доступ ко всем вашим секретам.

2. Любой процесс, который будет запущен во время вашей работы получит полный доступ к вашим тайнам.

Потому не стоит полагаться на эту защиту, как панацею. Она работает тогда, когда ваш компьютер выключен и защищает от доступа к данным при краже устройства.