Конфигурация офисного компьютера 2021

Здравствуйте, друзья! Очень мощный компьютер с игровой видеокартой нужен далеко не всем. Часто приходится покупать ПК для офисных задач, таких как работа в различных текстовых редакторах, серфинг в браузере с большим количеством открытых вкладок, лёгкое редактирование изображений. Это в основном накладывает серьёзные требования к центральному процессору, который должен быть современным. Если взять комплектующие топового сегмента, то для этих задач мощность будет избыточна, а стоимость довольно велика. При выборе комплектующих для офисного компьютера необходимо исходить из бюджета и достаточной производительности. Именно поэтому мы решили подобрать несколько конфигураций офисных компьютеров с небольшим бюджетом.

1. Общие положения

1.1. Настоящая Инструкция определяет основные обязанности и ответственность пользователя, допущенного к обработке конфиденциальной информации.

1.2. Пользователь при выполнении работ в пределах своих функциональных обязанностей, обеспечивает безопасность конфиденциальной информации и несет персональную ответственность за соблюдение требований руководящих документов по защите информации.

Основа Astra Linux и её варианты

Базовым дистрибутивом для Astra cтал Debian, что позволяет использовать стандартные пакеты для устновки на базе .deb.

Исходные коды к пользовательской версии ОС доступны на сайте разработчика. Доступ к исходникам продвинутых защищенных вариантов осуществляется по запросу.

Благодаря этому Astra стала «официально признанной» веткой Debian, а АО «НПО РусБИТех» заключило партнерское соглашение с The Linux Foundation и The Document Foundation.

Открытый исходный код, защита и нормальные программы? Реальность, если есть серьезные партнеры.

Система оптимизирована для всех существующих платформ, включая дистрибутивы для

- настольных компьютеров и ноутбуков х86/х64 («Смоленск» и «Орел»),

- ARM-платформ («Новороссийск»),

- процессоров «Эльбрус» («Ленинград»),

- отказоусточивых серверов с архитектурой IBM System z («Мурманск»),

- MIPS-систем («Севастополь»),

- POWER-систем («Керчь»).

Таким образом обеспечивается единая среда для разработки и эксплуатации одних и тех же пакетов на любых компьютерах, оборудовании и даже интегрированных решений. Унификация в таких случаях очень удобна.

Кроме того, в ходе реализации партнерского соглашения с Huawei, в феврале 2019 года оптимизированная версия дистрибутива была внедрена на Тяньваньской АЭС в серверных системах китайского партнера.

Как работать с документами «ДСП»

Документы с особым грифом требуют особенного отношения. Их распечатывают на стандартных листах бумаги А4. Если документ состоит из нескольких страниц, то нужно перевернуть последний лист всего документа и указать количество отпечатанных экземпляров. Важным моментом является указание фамилии того, кто издал документ. Также проставляется дата.

Все черновые и чистовые варианты документа передаются сотруднику, ведущему учет документам строгой отчетности, в данном случае «Для служебного пользования». В учетном документе указывается количество изданных экземпляров документа. Черновики за ненадобностью уничтожает ответственное лицо в организации.

Чтобы документ обрел свой особый «тайный» статус, необходимо в учетном документе напротив регистрационного номера документа поставить пометку «ДСП».

Когда работнику подразделения требуется получить на руки документ, составляющий тайну, это производится под расписку. В случаях, когда нужно переслать документ для служебного пользования в другую организацию, пользуются услугами государственной фельдъегерской службы России. Если документ по объему небольшой, можно отправить его ценной почтовой посылкой или заказным письмом.

При необходимости засекреченный документ можно размножить, но с одним условием: нужно иметь на это письменное разрешение руководителя. Если появляются новые копии документа «ДСП», их нужно регистрировать в журнале учета.

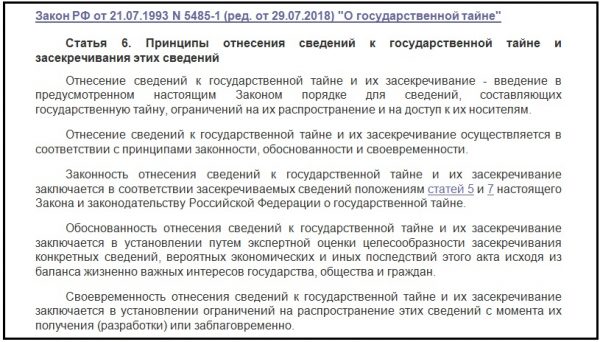

Принципы присвоения информации статуса государственной тайны

Для надежной охраны сведений действующий порядок засекречивания регулярно совершенствуется. Научно-технический прогресс требует модернизации информационно-технической базы для обращения с данными, представляющими государственную тайну.

Процесс причисления сведений к секретным строго регламентирован и обусловлен принципами (ст. 6 ФЗ № 5485-1):

- законности — соответствие данных положениям нормативной документации (ст. 5, 7 ФЗ № 5485-1);

- обоснованности — определение необходимости и целесообразности отнесения материалов к секретным, риска негативных последствий при распространении информации на основании экспертной оценки;

- своевременности — заключается в отсутствии промедления при засекречивании сведений, применение грифов заранее или с момента получения данных.

Статья 6. Принципы отнесения сведений к государственной тайне и засекречивания этих сведений (ФЗ № 5485-1)

При отнесении информации к секретной важно придерживаться системного подхода и объективности. Недопустимы применение субъективных мнений, сокрытие данных без ссылки на действующий перечень, установленный законодательством РФ. Это становится причиной необоснованного занижения или завышения грифа секретности. Первое создает опасность утечки важной информации. Чрезмерное сокрытие вызывает сложности взаимодействия и взаимообмена данными между ведомствами, нецелесообразный рост засекреченной нормативной документации. Содержание секретной информации должно быть емким и кратким, бумаги подвержены регулярной ревизии (не менее 1 раза в 5 лет). При утрате ими прежней важности статус гостайны снимается или снижается гриф.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

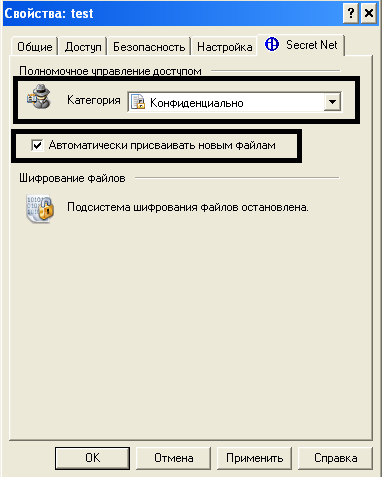

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Как хранить документы для служебного пользования

Документы для служебного пользования необходимо содержать в сохранности. Чтобы соблюсти это условие необходимо передавать документ ответственному лицу под подпись. Если происходит потеря документа с конфиденциальной информацией или появляются признаки утечки данных, то лицо, выявившее это, должно незамедлительно поставить руководство в известность.

По факту установления нарушения хранения документов для служебного пользования проводится служебное расследование. Расследовать дело имеет право должностное лицо, на которое возложена функция защиты информации конфиденциального характера. По окончанию служебного расследования о результате ответственное лицо докладывает руководителю организации посредством оформления служебной записки. Для всех потерянных документов с грифом «ДСП» делается пометка в журнале учета и составляется акт.

Важно! Все ценные документы с ограниченным кругом доступа – будь то бумажные копии или электронные версии на носителях, нужно хранить в несгораемом сейфе.

Кроме условий хранения кадровых документов с пометкой «ДСП», нужно соблюдать еще и сроки. Все документы, срок хранения которых закончился, подлежат уничтожению. Если документ не представляет исторической ценности, то перед его уничтожением составляется акт, о чем вносится отметка в учетную форму.

Оставленная сумка

Что может быть в оставленной без присмотра сумке? Кошелек? Важные корпоративные документы? Неблокирующийся ноутбук? Что бы в ней не было, конечно, оно может заинтересовать потенциального вора.

Меньше проблем, когда он украдет кошелек. Хуже, когда его заинтересуют важные корпоративные документы.

Хороший совет: никогда не оставляйте без присмотра сумки, содержащей ценные предметы.

Как работать с защищенными носителями при подключении к удаленному рабочему столу?

Возникают ситуации, когда бухгалтеру со своего компьютера необходимо подключиться через RDP-протокол, или через другое программное обеспечение удаленного рабочего стола для работы с программой M.E.Doc.

И тогда возникает вопрос: можно ли в таком случае работать с защищенными носителями, на которых должны храниться КЭП?

Ответ: Можно. И это сделать даже легче, чем кажется на первый взгляд.

Рассмотрим простые настройки компьютера для возможности подписывать е-документы, с помощью защищенных носителей, на удаленном сервере, для локальной и сетевой версии программы M.E.Doc.

А) в сетевой версии

Защищенный носитель подключен к удаленному компьютеру:

Через стандартную программу Microsoft «Удаленный рабочий стол» (RDP) вы осуществляете подключение к удаленному рабочему столу и без всяких дополнительных настроек можете подписывать документы е-подписью, что находится на защищенном носителе.

Нужно только проверить выполняются ли службы смарт-карты и Plug and Play. Они должны быть запущены на компьютере, к которому будет подключение.

Б) в локальной версии

Защищенный носитель подключен к удаленному компьютеру:

Осуществите подключение к удаленному рабочему столу, к которому подключен защищенный носитель, через любой инструмент (программу), после чего вы сможете подписывать документы е-подписью, при этом дополнительно настраивать ничего не нужно.

В) в локальной и сетевой версии

Защищенный носитель подключен к компьютеру на стороне бухгалтера:

При подключенном защищенном носителе к компьютеру нужно проверить в «Диспетчере устройств» отображения «Устройства чтения смарт-карт Microsoft Usbccid).

При отсутствии данной записи нужно установить соответствующий драйвер, предварительно загруженный с сайта производителя защищенного носителя. При подключении стандартной программе Microsoft «Удаленный рабочий стол» (RDP) нужно в параметрах на вкладке «Локальные ресурсы» нажать на кнопку дополнительно и отметить поле смарт-карты.

Проверить выполняются ли службы смарт-карта Plug and Play. Они должны быть запущены на компьютере, с которого будет происходить запуск приложения «Удаленный рабочий стол». Можете подписывать документы е-подписью, находящейся на защищенном носителе.