Какой тип вредоносных программ блокирует вам доступ к файлам на вашем компьютере

Компьютерные вирусы — это лишь один из видов угроз безопасности, причем не самый распространенный. Вирусы встречаются довольно редко, так как это неприбыльная ниша для злоумышленников. Шпионские ПО крадут личные данные, которые преступники могут продать на черном рынке, банковские трояны похищают деньги прямо с карты, а программы-вымогатели требуют выкуп.

Вирус устанавливается на устройство в момент запуска зараженной программы или загрузки ПО с зараженного диска или USB-накопителя. Как правило, вирусы никак себя не проявляют, так как они стремятся заразить как можно больше файлов на устройстве, не будучи обнаруженными.

В большинстве случаев код вируса просто заражает новые программы или диски. В конце концов, часто в заранее определенную дату и время, активируется полезная нагрузка вируса. Если раньше он просто стирал данные, теперь вирус чаще всего ворует информацию или участвует в DDoS-атаке (доведение высчилительной системы до отказа) на крупный сайт.

Черви в целом похожи на вирусы, однако они могут распространяться без участия пользователя. Проще говоря, червь создает свою копию на другом компьютере, а затем запускает ее. В 1988 году червь Морриса, первоначально созданный как простой тест для измерения зарождающегося интернета, нанес серьезный ущерб, поразив тысячи интернет-узлов в США.

Троянские программы скрывают вредоносный код внутри, казалось бы, полезного приложения так же, как греки скрывали воинов внутри троянского коня. Игра, утилита или другое приложение обычно выполняет заявленную задачу, но в какой-то момент она совершает некие мошеннические операции. Этот тип угрозы распространяется, когда пользователи или сайты непреднамеренно делятся ею с другими.

Троянские программы также могут приносить прибыль своим разработчикам. Банковские трояны, например, создают поддельные транзакции, чтобы опустошить банковские счета жертв. Другие трояны могут красть личные данные пользователей, чтобы мошенники затем смогли продать их в даркнете.

Обучись востребованной и перспективной профессии, выбрав онлайн-курс в каталоге курсов интернет-маркетинга.

Червь

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Например, Blaster за быстрый период времени распространился в Windows XP, так как данная операционная система не отличалась надежной защитой веб-служб.

Таким образом, червь использовал доступ к ОС с помощью Интернета.

После этого зловред переходил на новую зараженную машину, чтобы продолжить дальнейшее размножение.

Данных червей увидишь редко, так как сегодня Windows отличается качественной защитой: брандмауэр используется по умолчанию.

Однако черви имеют возможность распространяться другими методами — например, через электронный почтовый ящик инфицируют компьютер и рассылают собственные копии всем, кто сохранен в списке контактов.

Червь и вирус способны совершать множество других опасных действий при заражении компьютера. Основное, что дает зловреду признаки червя — способ распространения собственных копий.

Виды заражаемых объектов

Мы рассмотрели краткие характеристики самых распространенных вредоносных программ. Но кроме них существуют и другие виды. Например, FAT вирус, который специализируется на атаке таблиц размещения файлов. Предотвратить их проникновение в систему поможет регулярное обновление баз антивирусных программ.

В зависимости от типа и принципа действия вирусы могут заражать следующие объекты:

- Файлы – как системные, так и пользовательские.

- Загрузочные сектор – чаще всего вредоносный файл прописывается в автозагрузке и активируется при каждом запуске системы.

- Макрокоманды – страдают документы, созданные через Microsoft Office и другие программы, использующие макрокоманды.

Вывод: предотвращение дальнейших инфекций

Сегодня, когда в Интернете так много всего, предотвратить любую вещь может быть довольно сложно, но есть способы быть в безопасности. Мы уже рассмотрели многие из них в следующих статьях:

- Полное руководство по удалению вредоносных программ

- 7 советов здравого смысла, которые помогут вам избежать заражения вредоносным ПО

- Ваши социальные друзья заражают вас вредоносным ПО?

- 9 простых способов никогда не заразиться вирусом

- 3 главных способа заражения людей вирусом электронной почты

У вас было «удовольствие» удаления вредоносных программ с вашего или чужого компьютера? Если да, есть ли у вас какие-либо дополнительные идеи или истории успеха? Мы будем рады их услышать!

Кредиты изображений: Винтажный компьютер через Shutterstock, ноутбук со стетоскопом через Shutterstock, резервное копирование безопасно через Shutterstock, кабель Ethernet с запрещенным знаком через Shutterstock, высокий беспроводной сигнал через Shutterstock, красный запрещенный знак через Shutterstock, флеш-накопитель Rescue Usb через Shutterstock, зараженный компьютер next на незараженный компьютер через Shutterstock, электронная почта в Интернете открыта с помощью различных значков компьютерных вирусов через Shutterstock, сканирование на вирусы через Shutterstock, вирус, очищенный программистом через Shutterstock, записка, прикрепленная к пробковой доске с текстом «Сменить пароли через Shutterstock», контрольный список для компьютера безопасность через Shutterstock

Что такое Pornware?

Pornware — это программы, отображающие на устройстве порнографический контент. Кроме программ, намеренно устанавливаемых некоторыми пользователями на свои компьютеры и мобильные устройства для поиска и отображения порнографического контента, категория Pornware также включает программы, установленные со злонамеренной целью без уведомления пользователя об их присутствии. Обычно целью установки таких программ является рекламирование платных порнографических веб-сайтов и сервисов.

Что нужно знать о Pornware

Вирусописатели могут использовать неисправленные уязвимости в популярных приложениях и операционных системах для установки Pornware-программ на ваш компьютер, планшет или смартфон. Кроме того, заражение устройств Pornware-программами возможно с помощью троянских программ, таких как Trojan-Downloader и Trojan-Dropper. Некоторые примеры Pornware-программ:

- Porn-Dialer. Программы, дозванивающиеся до телефонных служб «для взрослых», телефонные номера и/или специальный код которых сохранены в теле таких программ. В отличие от вредоносных программ программы дозвона уведомляют пользователя о совершаемых ими действиях.

- Porn-Downloader. Такие программы загружают из интернета на компьютер пользователя порнографические мультимедийные файлы. В отличие от вредоносных программ программы типа Porn-Downloader уведомляют пользователя о совершаемых ими действиях.

- Porn-Tool. Программы типа Porn-Tool осуществляют поиск и отображение порнографического контента на компьютере пользователя. Например, это могут быть специальные панели инструментов для веб-браузеров и специальные проигрыватели видеороликов.

Как защититься от Pornware-программ

Так как Pornware-программы могут сознательно загружаться пользователями, антивирусные решения не всегда могут определить, опасна ли конкретная Pornware-программа для устройства пользователя. Продукты «Лаборатории Касперского» позволяют пользователю выбирать, надо ли обнаруживать Pornware-программы или нет и как на них реагировать.

Обнаружение и удаление Pornware-программ

Существует много причин, чтобы подозревать обнаруженную Pornware-программу в том, что она представляет собой угрозу. Например, пользователь не устанавливал программу и не знает о ее происхождении, или он прочитал описание программы и теперь сомневается в ее безвредности. При необходимости антивирусное программное обеспечение поможет пользователю избавиться от Pornware-программы.

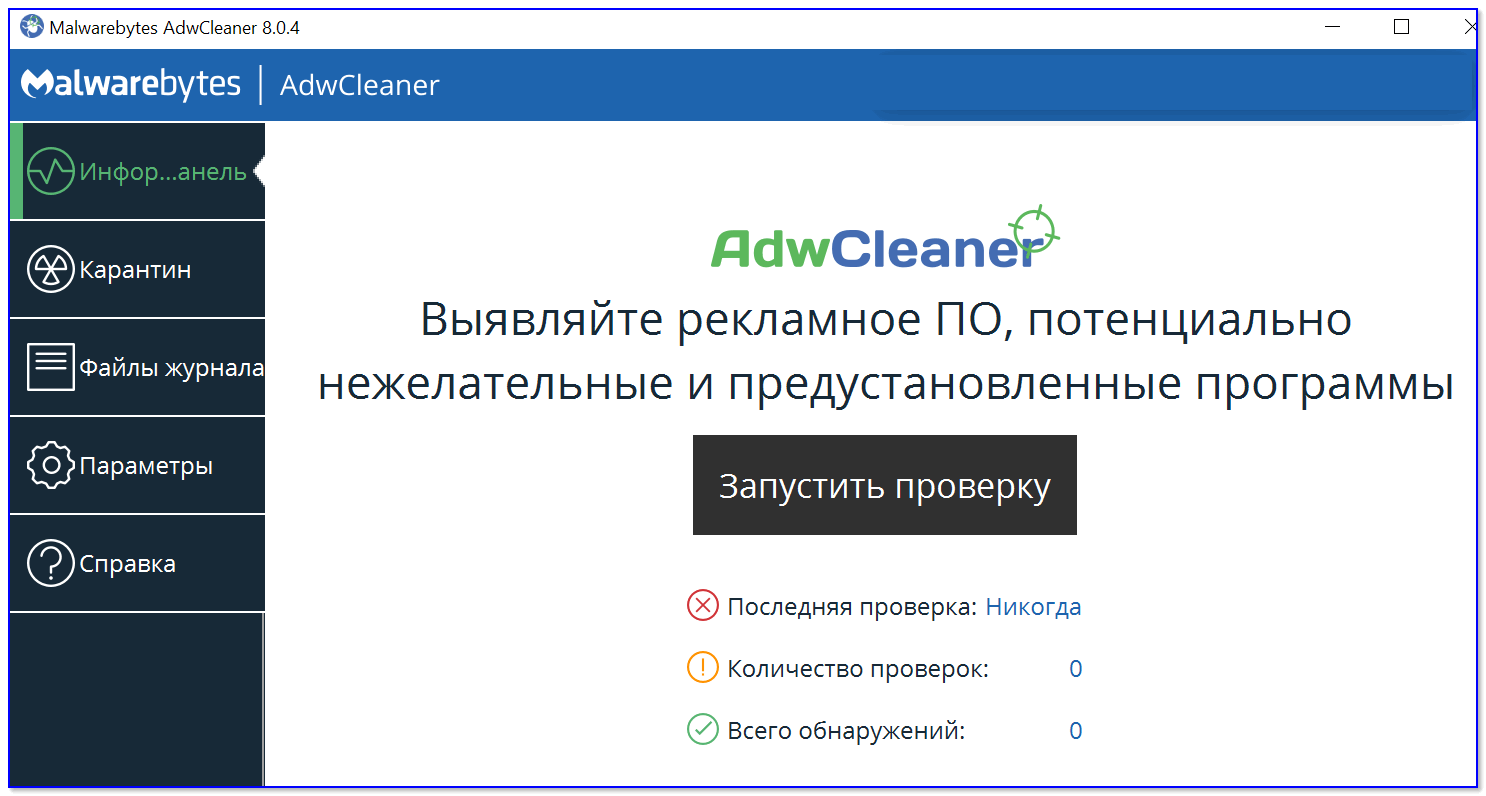

AdwCleaner

AdwCleaner — начать проверку!

Сравнительно-небольшая утилита, способная удалять кучу рекламного мусора из вашего браузера (преимущественно!).

Например, часто можно подхватить различные тулбары, надстройки, всплывающие окна и пр. «добро».

Если сканировать систему обычным антивирусом — скорее всего он ничего не найдет. Вот в этом случае AdwCleaner выручит вас на все 100%!

Пользоваться утилитой очень просто: достаточно скачать и запустить.

? Важно!

Перед процедурой сканирования — закройте все браузеры, сохраните все свои документы и пр. Дело в том, что после сканирования утилита перезагрузит компьютер принудительно! После перезагрузки увидите отчет о проделанной работе.

- удаляет большинство рекламного ПО;

- не нуждается в установке, можно запустить с любого носителя;

- может работать одновременно с любым классическим антивирусом;

- выводит отчет о проделанной работе;

- чистит реестр от вредоносных строк;

- поддерживает все современные браузеры и ОС Windows;

- поддерживает русский язык.

Руткит

Руткит-это тип вредоносных программ, который прячется вглубь вашего компьютера, избегая обнаружения программами безопасности и пользователями. Например, руткит может загрузиться до загрузки Windows, изменяя системные функции ОС. Руткит может замаскировать себя полностью. Но самое главное, что делает вредоносную программу руткитом, то что он глубоко спрятан в системе.

Вымогатели — это сравнительно новый вид вредоносного по. Они держат ваш компьютер или файлы в заложниках и требуют выкуп. Самым распространенным таким типом являются порно-баннеры с требованием отправить деньги и ввести код, я думаю многие с ними встречались. И для того чтобы его «словить” не обязательно посещать порно сайты, поэтому если ваш друг поймал такой баннер в шутки сторону.

Существуют вредоносные программы, как CryptoLocker, которые буквально шифруют файлы и требует оплаты, прежде чем вы сможете получить доступ к ним. Такие типы вредоносных наиболее опасны, особенно если у вас нет резервных копий.

Создавайте несколько резервных копий

Один из лучших способов защиты вашего компьютера и файлов от вредоносных атак – регулярное создание резервных копий. Если беспокоитесь о повреждении и взломе личных данных, то должны создавать по меньшей мере две резервные копии – одну локальную (офлайн) копию и одну копию в облачном пространстве.

Автономная резервная копия

Ваша стратегия резервного копирования должна предусматривать создание полной резервной копии вашей системы и данных, которую можно хранить в локальном местоположении – например на локальном сетевом носителе (хранилище NAS) или на внешнем жестком диске. Данный тип резервной копии позволит восстановить данные после вредоносного заражения, повреждения основного носителя, отказов оборудования или других несчастных случаев.

Когда дело касается защиты данных, то слишком много резервных копий не бывает. Если у вас есть возможность создать резервную копию резервной копии и сохранить в альтернативном безопасном месте, то не стесняйтесь это делать.

После создания резервной копии, не забывайте отключить диск от основной системы и сохранить его в надежном месте или отключить от сети сетевое хранилище, на котором вы храните копии. Это связано с тем, что если накопитель останется в сети и будет доступен с вашего устройства, то вредоносное ПО все еще сможет добраться до него и заразить эти файлы.

Если вы используете Windows 10, то вам даже не нужно устанавливать стороннюю программу резервного копирования. В систему уже устроен инструмент создания образа системы, который позволяет сделать копию файлов, приложений, настроек и всей установки Windows.

История файлов – еще одна форма автономного резервного копирования, которую вы можете использовать для создания резервной копии всех ваших файлов локально.

В качестве альтернативы, если вы не используете большое количество файлов, то можете регулярно копировать и вставлять свои документы на USB-накопитель.

Рекомендуется делать полную резервную копию один раз в день, но, если ваши файлы не меняются очень часто, вам следует рассмотреть возможность их резервного копирования не реже одного раза в неделю. Если вы имеете дело с корпоративными данными, вы должны делать резервные копии по крайней мере один или два раза в день.

Онлайн резервная копия

Облачное резервное копирование – один из лучших способов защитить ваши файлы от вредоносных программ, а также защититься от потери данных в результате случайного удаления, сбоя жесткого диска и стихийных бедствий.

OneDrive – это самое простое решение для облачного резервного копирования, которым может воспользоваться любой пользователь Windows 10. При этом система предлагает функцию «Защита важных файлов», которая предоставляет пользователям возможность автоматически синхронизировать файлы с Рабочего стола и в папках Изображения и Документы с OneDrive.

Хотя вы можете использовать OneDrive для защиты ваших данных, использование сторонних онлайн-сервисов резервного копирования, в некоторых случаях является более подходящим решением. Единственным недостатком большинства служб облачного хранения является необходимость полного участия пользователя в процедуре восстановления. В любом случае вы можете создать полный образ системы с помощью встроенного средства Windows 10, а затем загрузить его в платный облачный сервис, например, в Google Backup and Sync или Яндекс.Диск.

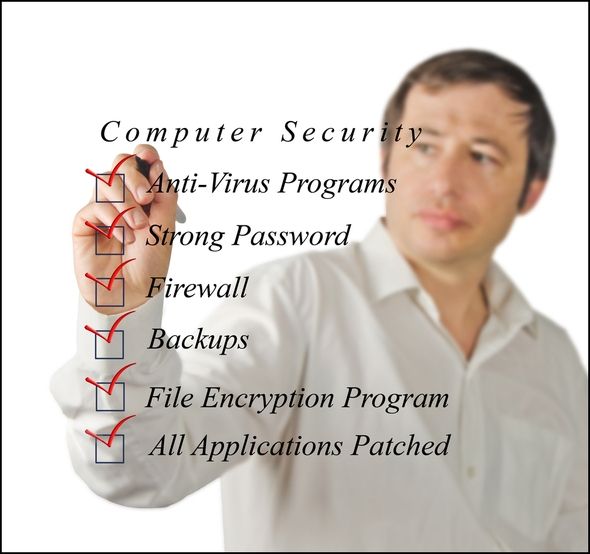

Дополнительные средства защиты

Возможности антивирусных программ расширяют дополнительные средства защиты от вредоносных программ и нежелательной корреспонденции.

Такими средствами защиты являются:

-

-

- обновления, устраняющие уязвимости в операционной системе, через которые могут проникать вирусы;

- брандмауэры – программы, защищающие от атак по сети;

- средства борьбы со спамом.

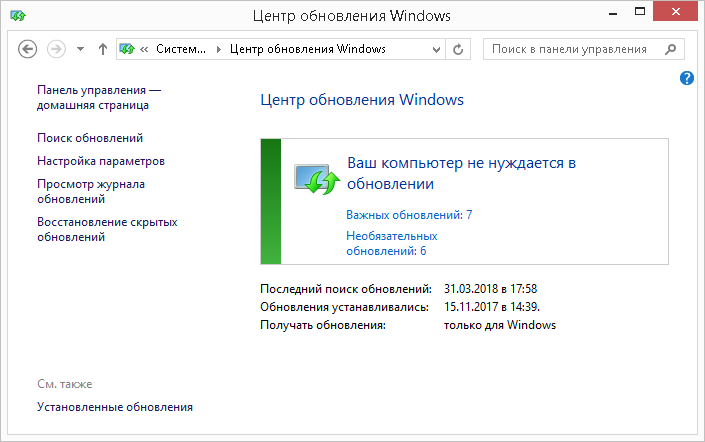

Обновления ПО

Как известно, вирусы нередко проникают на компьютеры через уязвимости в операционной системе или установленных программах. Причем чаще всего вредоносными программами используются уязвимости операционной системы Microsoft Windows, пакета приложений Microsoft Office, браузера Internet Explorer.

Чтобы не дать вирусам возможности использовать уязвимость, операционную систему и программное обеспечение нужно обновлять. Производители, как правило, раньше вирусописателей узнают о дырах в своих программах и заблаговременно выпускают для них исправления.

Для загрузки и установки обновлений в большинстве программ и систем есть встроенные средства. Например, в операционных системах семейства Microsoft Windows имеется специальный компонента “Центр обновления Windows”.

В последнее время вредоносные программы, использующие уязвимости в Windows и прикладных программах, появляются вскоре после выхода исправлений к этим уязвимостям. В некоторых случаях вредоносные программы появляются даже раньше исправлений. Поэтому необходимо своевременно устанавливать исправления, используя для этого средства автоматической установки.

Брандмауэры

Для того чтобы удаленно воспользоваться уязвимостью в программном обеспечении или операционной системе, нужно установить соединение и передать специально сформированный пакет данных. От таких попыток проникновения и заражения можно защититься путем запрета определенных соединений. Задачу контроля соединений успешно решают программы-брандмауэры.

Брандмауэр – это программа, которая следит за сетевыми соединениями и принимает решение о разрешении или запрещении новых соединений на основании заданного набора правил.

Правило брандмауэра задается несколькими атрибутами:

-

-

- приложение – определяет программу, к которой относится правило, так что одни и те же действия могут быть разрешены одним программам и запрещены другим. Например, получать и отправлять почту разумно разрешить только почтовому клиенту;

- протокол – определяет протокол, используемый для передачи данных. Обычно можно выбрать между двумя протоколами – TCP и UDP;

- адреса – определяет, для соединений с каких адресов или на какие адреса будет действовать правило;

- порт – задает номера портов, на которые распространяется правило;

- направление – позволяет отдельно контролировать входящие и исходящие соединения;

- действие – определяет реакцию на обнаружение соединения, соответствующего остальным параметрам. Реакция может быть следующей: разрешить, запретить или спросить у пользователя.

Необязательно задавать конкретные значения всем атрибутам правила. Можно создать правило, которое будет запрещать входящие соединения на TCP-порт 111 для всех приложений или разрешать любые исходящие соединения для программы Internet Explorer.

Для борьбы с вирусами брандмауэры могут применяться следующим образом.

Во-первых, брандмауэр можно успешно использовать для защиты от вредоносных программ, которые распространяются непосредственно по сети, используя уязвимости в операционной системе.

Второй способ применения брандмауэров для защиты от вредоносных программ состоит в контроле исходящих соединений. Многие троянские программы, да и черви, после выполнения вредоносной функции стремятся подать сигнал автору вируса. Например, троянская программа, ворующая пароли, будет пытаться переслать все найденные пароли на определенный сайт или почтовый адрес. Для того чтобы воспрепятствовать этому, можно настроить брандмауэр на блокирование всех неизвестных соединений: разрешить только соединения от доверенных программ, таких как используемый браузер, почтовый клиент, программа мгновенного обмена сообщений, а все остальные соединения запретить.

Некоторые вредоносные программы пассивно ожидают соединения на каком-то из портов. Если входящие соединения разрешены, то автор вредоносной программы сможет через некоторое время обратиться на этот порт и забрать нужную ему информацию или же передать вредоносной программе новые команды. Чтобы этого не произошло, брандмауэр должен быть настроен на запрет входящих соединений на все порты, кроме фиксированного перечня портов, используемых известными программами или операционной системой.

В последнее время широко распространены универсальные защитные программы, объединяющие возможности брандмауэра и антивируса, например Kaspersky Internet Security, Dr.Web Security Space, ESET NOD32 Internet Security, Norton Internet Security, McAfee Internet Security и прочие.

Средства защиты от нежелательной корреспонденции

Для решения проблемы защиты от спама (нежелательной корреспонденции рекламного характера) используются специальные спам-фильтры. Для фильтрации нежелательной почты в спам-фильтрах применяется несколько методов:

- черные и белые списки адресов. Черный список – это список тех адресов, письма с которых фильтр отбраковывает сразу, не применяя других методов. В этот список нужно заносить адреса, если с них постоянно приходят ненужные или, хуже того, зараженные письма. Белый список – это список адресов хорошо известных пользователю людей или организаций, которые передают только полезную информацию. Спам-фильтр можно настроить так, что будут приниматься только письма от адресатов из белого списка;

- базы данных образцов спама. Как и антивирус, спам-фильтр может использовать базу данных образцов нежелательных писем для удаления писем, соответствующих этим образцам;

- анализ служебных заголовков. В письме в относительно скрытой форме хранится служебная информация о том, с какого сервера было доставлено письмо, какой адресат является реальным отправителем и др. Используя эту информацию, спам- фильтр может решать, является письмо спамом или нет. Например, некоторые почтовые серверы, часто используемые для рассылки спама, заносятся в специальные общедоступные черные списки, и, если письмо было доставлено с такого сервера, вполне вероятно, что это спам. Другой вариант проверки – запросить у почтового сервера, действительно ли существует адресат, указанный в письме как отправитель. Если такого адресата не существует, значит, письмо, скорее всего, является нежелательным;

- самообучение. Спам-фильтры можно обучать, указывая вручную, какие письма являются нормальными, а какие нежелательными. Через некоторое время спам-фильтр начинает с большой достоверностью самостоятельно определять нежелательные письма по их похожести на предыдущий спам и непохожести на предыдущие нормальные письма.

Использование спам-фильтров помогает защититься и от некоторых почтовых червей. Самое очевидное применение – это при получении первого зараженного письма (в отсутствие антивируса это можно определить по косвенным признакам) отметить его как нежелательное – и в дальнейшем все другие зараженные письма будут заблокированы фильтром.

Более того, почтовые черви известны тем, что имеют большое количество модификаций, незначительно отличающихся друг от друга. Поэтому спам-фильтр может помочь и в борьбе с новыми модификациями известных вирусов с самого начала эпидемии.

-

-