Создание и настройка групповых политик в Windows Server 2008 R2

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

Связывание объектов GPO

Как было указано ранее, для правильного управления клиентов, объекты групповых политик должны быть настроены на определенные параметры политик и связаны с доменом, сайтом или подразделением Active Directory. Также вы можете указать определенную группу или пользователей, предназначенных для области применения указанного GPO. Вы можете сначала создать все нужные для вас объекты GPO в контейнере «Объекты групповой политики», а потом их связать с нужными подразделениями, доменами или сайтами.

Необходимо помнить, что объект групповой политики, который связан с сайтом, влияет на все компьютеры в указанном сайте независимо от домена, которому принадлежат ваши компьютеры. В связи с этим, для того чтобы применить указанные настройки объектов групповых политик к множеству доменов в лесу, можно связать объекты GPO с сайтом. Такие объекты будут храниться на контроллерах домена. Для создания и привязки объектов групповых политик, у вашей доменной учетной записи должны быть соответствующие права. По умолчанию, за создание и управление объектов GPO отвечают только пользователи, которые входят в группы администраторов домена, администраторов предприятия и владельцев-создателей объектов групповой политики.

Для того чтобы связать существующий объект групповой политики, выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создана связь с существующим объектом групповой политики;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики»;

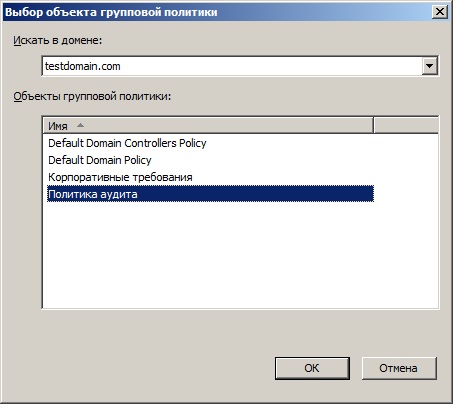

- В диалоговом окне «Выбор объекта групповой политики» выделите объект GPO, который хотите привязать к своему подразделению и нажмите на кнопку «ОК», как показано ниже:

Рис. 1. Диалоговое окно «Выбор объекта групповой политики»

Также у вас есть возможность привязать к домену, сайту или подразделению еще не существующий объект групповой политики. В этом случае, помимо связи вам также предстоит создание нового объекта GPO. Для этого выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создан и привязан новый объект групповых политик;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать объект групповой политики в этом домене и связать его…»;

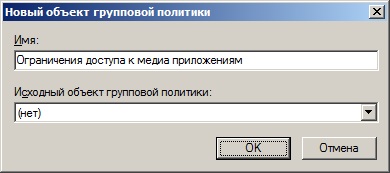

- В диалоговом окне «Новый объект групповой политики» введите название нового объекта, например, «Ограничения доступа к медиа приложениям» и нажмите на кнопку «ОК»;

Рис. 2. Создание нового объекта групповой политики вместе со связью

Один объект групповой политики вы можете одновременно связать с несколькими подразделениями, доменами или сайтами. Если вы измените конфигурацию связанного объекта групповой политики, все изменения будут применяться для указанной вами области действия GPO. Связь объекта групповой политики обозначена небольшой стрелочкой на значке объекта групповой политики. Настройки конфигурации объектов групповых политик не применяются к тем пользователям или компьютерам вашей организации, на которые не распространяется область действия объектов групповых политик. Область действия GPO – это совокупность пользователей и компьютеров, к которым применяются параметры GPO.

Начальная область действия объекта групповой политики назначается при привязке данного объекта к указанному контейнеру. Для того чтобы увидеть контейнеры, к которым привязан существующий объект, выберите данный объект групповой политики и перейдите на вкладку «Область», как показано на следующей иллюстрации:

Рис. 3. Область действия объекта групповой политики

Вы можете просмотреть все измененные параметры политик для конкретного объекта групповой политики. Для этого выполните следующие действия:

- В консоли управления групповой политикой выберите объект групповой политики;

- Перейдите на вкладку «Параметры»;

- В отобразившемся отчете разверните параметры политик, которые хотите просмотреть. После нажатия на ссылку «Показать все», будут отображены все измененные параметры данного объекта GPO

Рис. 4. Параметры объекта групповой политики

Где и что находится в редакторе

Интерфейс редактора локальной групповой политики напоминает другие инструменты администрирования — та же структура папок в левой панели и основная часть программы, в которой можно получить информацию по выбранному разделу.

Слева настройки разделены на две части: Конфигурация компьютера (те параметры, которые задаются для системы в целом, вне зависимости от того, под каким пользователем был совершен вход) и Конфигурация пользователя (настройки, относящиеся к конкретным пользователям ОС).

Каждая из этих частей содержит следующие три раздела:

- Конфигурация программ — параметры, касающиеся приложений на компьютере.

- Конфигурация Windows — настройки системы и безопасности, другие параметры Windows.

- Административные шаблоны — содержит конфигурацию из реестра Windows, то есть эти же параметры вы можете изменить с помощью редактора реестра, но использование редактора локальной групповой политики может быть более удобным.

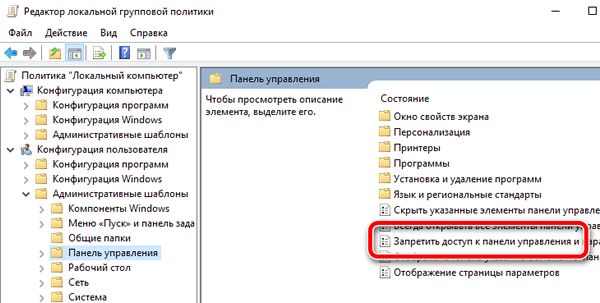

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления.

Конфигурация пользователя → Административные шаблоны → Панель управления

Здесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить».

Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку.

Консоль управления MMC

Наиболее популярные оснастки MMC это:

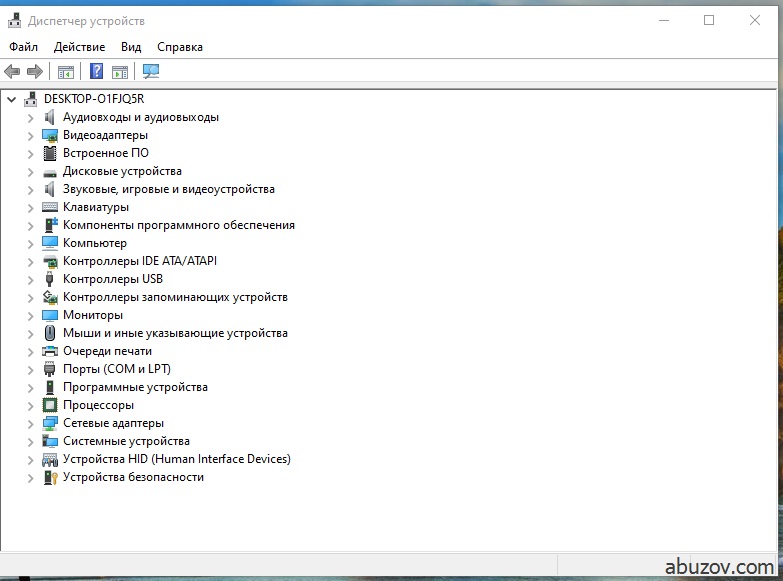

- Управление устройствами (Диспетчер устройств).

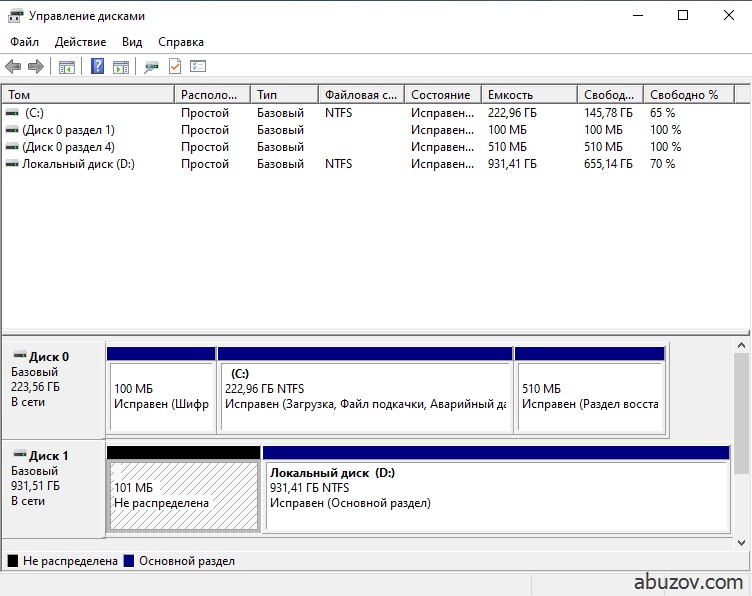

- Управление дисками.

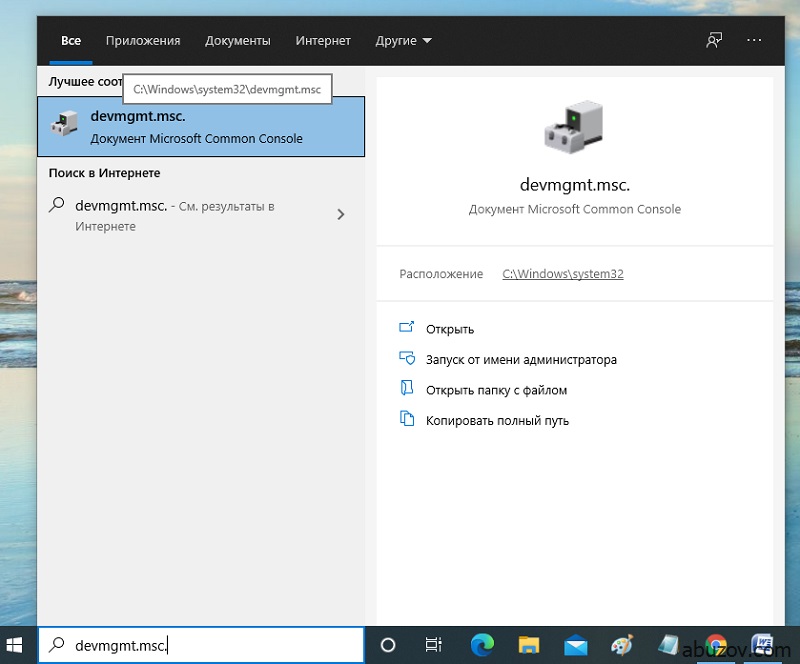

Оснастку «Управление устройствами» (диспетчер устройств) в Windows 10 можно вызвать при помощи команды devmgmt.msc.

Откроется диспетчер устройств.

Оснастку «Управление дисками» можно вызвать с помощью команды diskmgmt.msc.

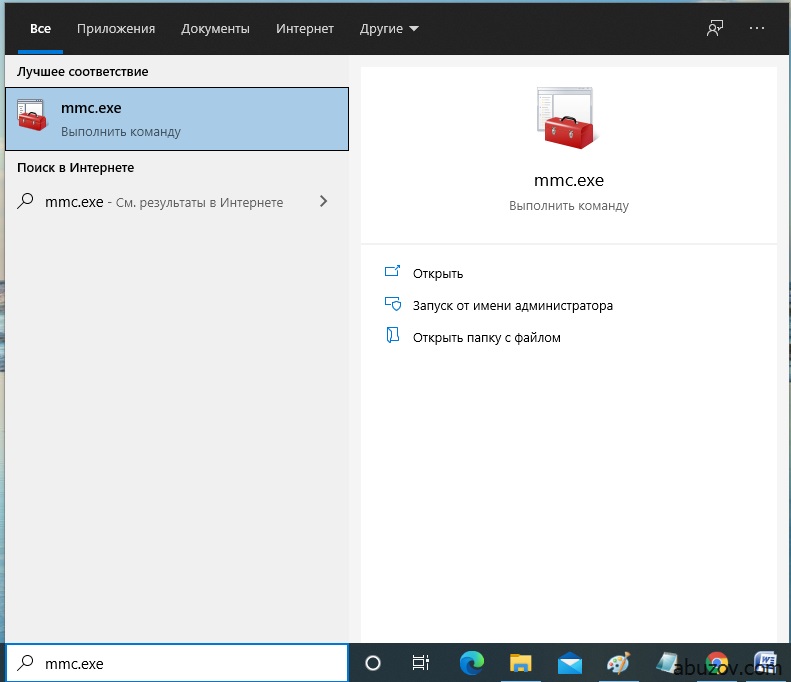

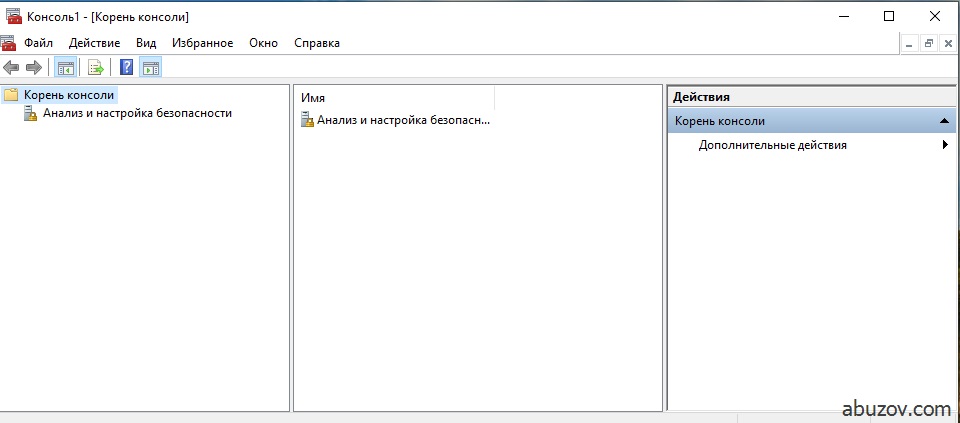

Если вы хотите создать новую консоль, с каким-либо набором команд введите в окно поиска команду mmc.exe.

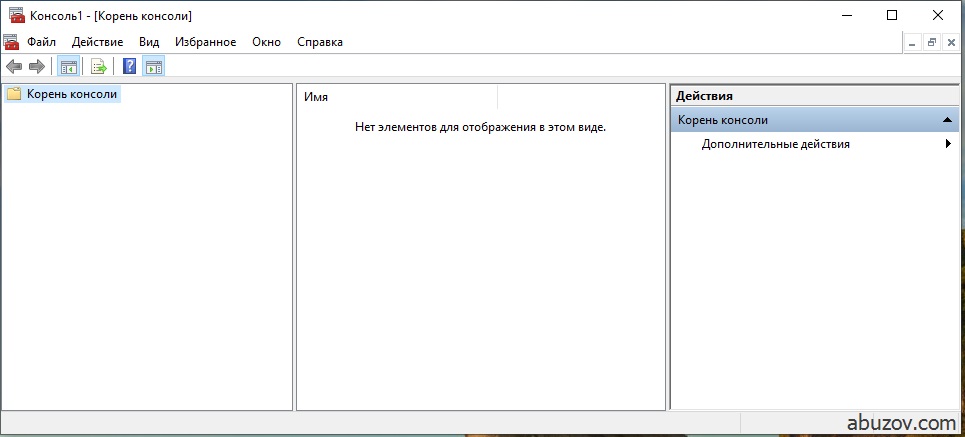

Вводите именно mmc.exe так как в Windows 10 команда mmc открывает приложение диспетчер Hyper-V. После ввода команды откроется новая консоль.

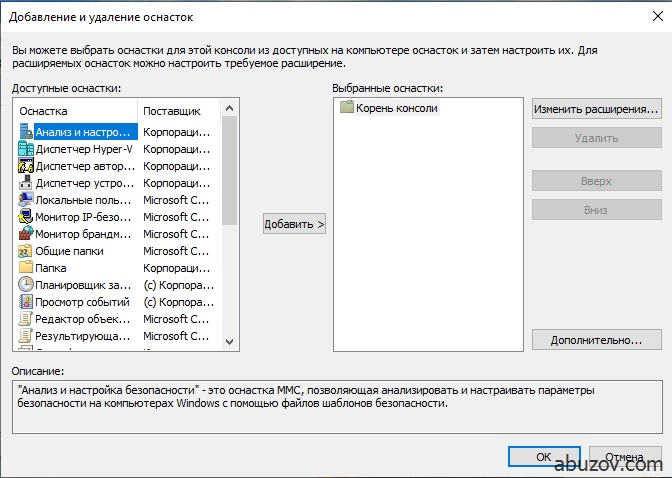

Что бы добавить в консоль оснастки нужно нажать «Файл»->«Добавить или удалить оснастку».

Для примера я добавлю «Анализ и настройка безопасности». Так же можно добавить «Управление дисками и другие оснастки».

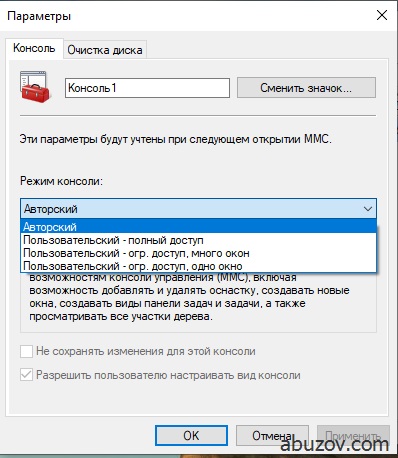

Перед сохранением консоли (Файл->Сохранить как) нужно указать параметры (Файл->Параметры).

В параметрах существует возможность установки режима работы пользователя с этой консолью: авторский режим, предоставляющий пользователю полный доступ ко всем функциям MMC, и пользовательский режим.

Существует три вида пользовательского режима:

- полный доступ (full access) даёт пользователю доступ ко всем командам MMC, но не позволяет добавлять или удалять оснастки, или изменять свойства консоли;

- ограниченный доступ, много окон (Limited Access Multiple Windows) позволяет пользователю осуществлять доступ только к областям дерева консоли, которые отображались при сохранении консоли, а также открывать новые окна;

- ограниченный доступ, одно окно (Limited Access Single Window) работает так же, как многооконный ограниченный доступ с той разницей, что пользователь не может открывать новые окна.

Перечень оснасток, которые можно добавить в консоль:

- «Анализ и настройка безопасности». Оснастка MMC, позволяющая анализировать и настраивать параметры безопасности на компьютерах Windows с помощью файлов шаблонов безопасности.

- Диспетчер Hyper-V. Предоставляет доступ к управлению платформой виртуализации.

- Диспетчер авторизации. Позволяет задавать ролевые разрешения для приложений, использующих диспетчер авторизации.

- Диспетчер устройств. Просмотр параметров оборудования и драйверов устройств, установленных на компьютере, а также управление ими.

- Локальные пользователи и группы. Управление локальными пользователями и группами

- Мониторинг IP безопасности. Оснастка монитора IP-безопасности используется для наблюдения за состоянием IP-безопасности.

- Мониторинг брандмауэра. Настройка политики для обеспечения расширенной сетевой безопасности компьютеров с Windows.

- Общие папки. Отображение общих папок, текущих сеансов и открытых файлов.

- Папка. Оснастка «Папка» позволяет добавить папку в дерево. Она может быть использована для упорядочивания консоли оснастки.

- Планировщик заданий. Расписание автоматически запускаемых заданий.

- Просмотр событий. Просмотр сообщений о системных и программных событиях Windows и других программ.

- Редактор объектов групповых политик. Эта оснастка позволяет редактировать объекты локальной групповой политики, хранимые на компьютере.

- Результирующая политика. Эта оснастка позволяет просматривать результирующую политику для пользователя на компьютере. Она используется как для просмотра уже применяемой политики, так и для прогноза того, какая политика будет применяться к пользователю компьютера.

- Сертификаты. Оснастка сертификатов позволяет просматривать содержимое хранилищ для поиска своих сертификатов, сертификатов служб или компьютеров.

- Системный монитор. Оснастка позволяет осуществлять контроль над производительностью приложений и оборудования.

- Службы. Запуск, остановка и настройка служб Windows.

- Службы компонентов. Средство управления службами компонентов (COM+).

- Ссылка на веб-ресурс. Оснастка «Ссылка на веб-ресурс» позволяет добавить узел консоли с отображением веб-страницы на панели результатов.

- Управление ТРМ. Оснастка управления доверенным платформенным модулем (TPM) позволяет настраивать оборудование безопасности TPM и управлять им.

- Управление дисками. Программы поддержки динамических дисков и управления томами предоставлены корпорации Майкрософт корпорацией VERITAS Software.

- Управление компьютером. Управление компьютером и соответствующие служебные программы.

- Управление печатью. «Управление печатью» является оснасткой консоли управления печатью (MMC) и используется для управления серверами печати принтерами.

- Управление IP-безопасностью. Администрирование безопасностью протокола IP (IPsec). Управление политиками IPsec для безопасного соединения с другими компьютерами.

- Управляющий элемент WMI. Позволяет настраивать и управлять службой WMI (Инструментарий управления Windows).

- Шаблоны безопасности. «Шаблоны безопасности» — это оснастка MMC, позволяющая изменять файлы шаблонов безопасности.

- Элемент ActiveX. Оснастка элемента управления ActiveX позволяет добавить узел MMC, содержащий элемент управления ActiveX на панели результатов.

Блокирование наследования и принудительное применение в ссылке групповой политики

Наследование — одна из основных концепций GPO. По умолчанию политики высокого уровня применяются ко всем вложенным объектам в иерархии домена. Однако администратор может заблокировать применение всех унаследованных политик к определённому подразделению. Для этого щёлкните правой кнопкой мыши подразделение в консоли управления групповыми политиками и выберите Block inheritance («Заблокировать наследование»).

Подразделения с включённой опцией заблокированного наследования отмечены синим восклицательным знаком в консоли.

Если политика не применяется к клиенту, проверьте, не принадлежит ли он подразделению с заблокированной опцией наследования.

Обратите внимание, что политики домена с включённым свойством Enformed применяются даже к подразделениям с заблокированным параметром наследования (вы можете увидеть унаследованные политики, применённые к контейнеру, на вкладке Group Policy Inheritance).

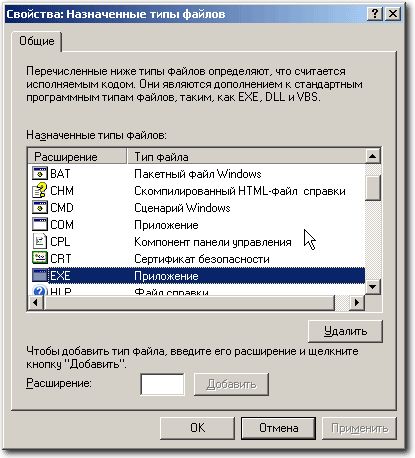

Типы файлов

Здесь перечисляются все типы файлов, ассоциированные с их расширением, которые политика будет идентифицировать как исполняемый код.

Список редактируемый – вы можете исключать из него перечисленные типы, а также добавлять новые.

Основные концепции групповой политики

Всеми аспектами групповой политики можно управлять с помощью консоли управления групповыми политиками. На рисунке 1 показана консоль управления групповыми политиками, и в данном техническом документе по мере изучения важных концепций групповой политики будет встречаться множество ссылок на этот рисунок.

Рис. 1. Консоль управления групповыми политиками

Консоль управления групповыми политиками запускается из меню «Пуск». Щелкните Пуск, Все программы, Администрирование, Управление групповыми политиками. Можно также щелкнуть Пуск, ввести Управление групповыми политиками и выбрать Управление групповыми политиками в разделе Программы меню «Пуск». Windows Server 2008 и Windows Server 2008 R2 включают консоль управления групповыми политиками при выполнении роли доменных служб Active Directory. В противном случае консоль управления групповыми политиками можно установить на Windows Server 2008, Windows Server 2008 R2 или Windows 7, как описано далее в разделе «Установка консоли управления групповыми политиками в Windows 7» данного технического документа.

Объекты групповой политики

Объекты групповой политики содержат параметры политики. Объекты групповой политики можно рассматривать как документы политики, применяющие параметры к находящимся под их контролем компьютерам и пользователям. Если объекты групповой политики подобны документам политики, то консоль управления групповыми политиками подобна проводнику. Консоль управления групповыми политиками используется для создания, перемещения и удаления объектов групповой политики точно так же, как проводник используется для создания, перемещения и удаления файлов.

В консоли управления групповыми политиками можно увидеть все объекты групповой политики домена в папке объектов групповой политики. На рисунке 1 выноской 1 отмечены три объекта групповой политики для домена corp.contoso.com. Это следующие объекты групповой политики.

- Accounting Security. Этот пользовательский объект групповой политики создан специально для компании Contoso, Ltd.

- Default Domain Controller Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются именно к контроллерам домена.

- Default Domain Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются ко всем компьютерам и пользователям в домене.

Связи групповой политики

На верхнем уровне доменных служб Active Directory находятся сайты и домены. В простых случаях имеется один сайт и один домен. В домене можно создать подразделения. Подразделения похожи на папки в проводнике. Однако вместо файлов и подпапок они могут содержать компьютеры, пользователей и другие объекты.

Например, на рисунке 1 можно увидеть подразделение под названием Departments. Ниже подразделения Departments находятся четыре подпапки: Accounting, Engineering, Management и Marketing. Это дочерние подразделения. На рисунке 1 нет подразделений, кроме подразделений контроллеров домена.

Для чего нужны связи групповой политики? Объекты групповой политики, находящиеся в папке объектов групповой политики, не оказывают никакого влияния, если они не связаны с сайтом, доменом или подразделением. Если объект групповой политики связан с контейнером, групповая политика применяет параметры этого объекта групповой политики к компьютерам и пользователям в этом контейнере. На рисунке 1 выноской 1 отмечены два объекта групповой политики, связанные с подразделениями.

- Первый объект групповой политики называется Default Domain Policy, и он связан с доменом corp.contoso.com. Этот объект групповой политики применяется к каждому компьютеру и пользователю в домене.

- Второй объект групповой политики называется Accounting Security, и он связан с подразделением Accounting. Этот объект групповой политики применяется к каждому компьютеру и пользователю подразделения Accounting.

В консоли управления групповыми политиками можно создавать объекты групповой политики в папке объектов групповой политики, а затем связывать их — за два шага. Объект групповой политики можно также создать и связать за один шаг. В большинстве случаев объекты групповой политики создаются и связываются за один шаг, как описано далее в разделе «Создание объекта групповой политики» этого технического документа.

Наследование групповой политики

Как было отмечено в предыдущем разделе, при связывании объекта групповой политики с доменом этот объект групповой политики применяется ко всем компьютерам и пользователям всех подразделений и дочерних подразделений домена. Подобным же образом при связывании объекта групповой политики с подразделением этот объект групповой политики применяется ко всем компьютерам и пользователям всех дочерних подразделений. Эта концепция называется наследованием.

Например, если создать объект групповой политики под названием Windows Firewall Settings и связать его с доменом corp.contoso.com на рисунке 1, параметры этого объекта групповой политики будут применены ко всем подразделениям на рисунке: Departments, Accounting, Engineering, Management, Marketing и Domain Controllers. Если вместо этого связать объект групповой политики с подразделением Departments, то параметры этого объекта групповой политики будут применены только к подразделениям Departments, Accounting, Engineering, Management и Marketing. Они не будут применены ко всему домену или подразделению Domain Controllers. Если переместиться ниже на один уровень и связать тот же объект групповой политики с подразделением Accounting на рисунке 1, параметры объекта групповой политики будут применены только к подразделению Accounting, так как у него нет дочерних подразделений. В консоли управления групповыми политиками можно увидеть, что контейнер объекта групповой политики наследуется, если щелкнуть вкладку Group Policy Inheritance (выноска 1 на рисунке 2).

Рис. 2. Наследование и приоритет групповых политик

Что произойдет, если один параметр будет содержаться в нескольких объектах групповой политики? В этом случае используется порядок приоритета. Вообще говоря, приоритет определяется порядком, в котором групповая политика применяет объекты групповой политики. Порядок следующий: сайт, домен, подразделение и дочерние подразделения. В результате объекты групповой политики в дочерних подразделениях имеют более высокий приоритет, чем объекты групповой политики, связанные с родительскими подразделениями. Последние имеют более высокий приоритет по сравнению с объектами групповой политики, связанными с доменом, приоритет которых, в свою очередь, выше, чем у объектов групповой политики, связанных с сайтом. Проще говоря, групповая политика применяет объекты групповой политики сверху вниз, постоянно перезаписывая параметры. Однако в более сложных сценариях порядок приоритета можно переопределить.

В пределах одного подразделения могут быть также несколько объектов групповой политики, содержащих один и тот же параметр. Как и в предыдущем случае, порядок приоритета определяется порядком, в котором групповая политика применяет объекты групповой политики. На рисунке 2 можно видеть два объекта групповой политики, связанных с доменом corp.contoso.com: Windows Firewall Settings и Default Domain Policy. Групповая политика применяет объекты групповой политики с более низким порядком связи после применения объектов групповой политики с более высоким порядком связи. В данном случае объект Windows Firewall Settings будет применен после объекта Default Domain Policy. Просто помните, что порядок связи 1 имеет первый приоритет, а порядок связи 2 имеет второй приоритет. Порядок связи для контейнера можно изменять, щелкая стрелку вверх и стрелку вниз, как показано выноской 2 на рисунке 2.

| Примечание |

|---|

| Вероятно, уже стало ясно, что групповая политика представляет собой удивительно разносторонний инструмент. Однако групповая политика дает возможность сделать все слишком запутанным. В простых средах, таких как лаборатории и небольшие компании, нет ничего плохого в том, чтобы связать все объекты групповой политики с доменом. Не надо усложнять. Сложность должна быть оправданной. На рисунке 1, если нужно создать объект групповой политики и связать его только с подразделениями Engineering и Marketing, оправданием может служить то, что этот объект групповой политики содержит параметры, которые применяются только к этим двум отделам и не должны применяться к другим отделам. Если такого оправдания не существует, следует связать объект групповой политики с доменом, чтобы не создавать сложностей. |

Параметры групповой политики

Мы уже познакомились с объектами групповой политики. Изучили, что консоль управления групповыми политиками для объектов групповой политики и подразделений значит то же самое, что проводник для файлов и папок. Объекты групповой политики представляют собой документы политики. В какой-то момент потребуется изменить один из таких документов, и в этом случае в качестве редактора следует использовать редактор «Управление групповыми политиками», показанный на рисунке 3. Чтобы открыть объект групповой политики в редакторе «Управление групповыми политиками», следует щелкнуть его правой кнопкой мыши в консоли управления групповыми политиками и выбрать команду Править. По окончании правки нужно просто закрыть окно. Редактор «Управление групповыми политиками» автоматически сохраняет изменения, поэтому нет необходимости выполнять сохранение.

Рис. 3. Редактор «Управление групповыми политиками»

Выноски 1 и 2 на рисунке 3 указывают соответственно на папки Computer Configuration и User Configuration. Папка Computer Configuration содержит параметры, которые применяются к компьютерам независимо от того, какие пользователи входят в систему. Это главным образом параметры системы и безопасности, настраивающие и контролирующие компьютер. Папка User Configuration содержит параметры, которые применяются к пользователям независимо от того, какой компьютер они используют. Эти параметры главным образом влияют на работу пользователей.

В папках Computer Configuration и User Configuration можно увидеть две подпапки (выноски 3 и 4 на рисунке 3).

- Policies. Папка Policies содержит параметры политики, применяемые групповой политикой.

- Preferences. Папка Preferences содержит параметры предпочтений, которые можно использовать для изменения почти любого параметра реестра, файла, папки или другого элемента. С помощью параметров предпочтений можно настроить приложения и функции Windows, не зависящие от групповой политики. Например, можно создать параметр предпочтений, который настраивает значение реестра для стороннего приложения, удаляет папку «Образцы изображений» из профиля пользователя или конфигурирует INI-файл. Можно также выбрать, будет ли групповая политика применять каждый из параметров предпочтений. Однако стандартные учетные записи пользователей позволяют изменять большинство параметров предпочтений, определяемых в папке User Configuration между обновлениями групповой политики. Дополнительную информацию о параметрах предпочтений см. в документе Обзор предпочтений групповой политики.

При первом знакомстве с групповой политикой большая часть настраиваемых параметров будет находиться в папках «Административные шаблоны». Это параметры политики на основе реестра, применяемые групповой политикой. Они отличаются от других параметров политики по двум причинам. Во-первых, групповая политика сохраняет эти параметры в особых расположениях реестра под названием ветви политик, которые нельзя изменить с помощью стандартных учетных записей пользователей. Зависящие от групповой политики функции и приложения Windows ищут эти параметры в реестре. Если они их находят, то используют эти параметры политики вместо обычных параметров. В соответствии с этими параметрами они также часто отключают пользовательский интерфейс.

Во-вторых, шаблоны для этих параметров определяются файлами административных шаблонов, имеющими расширение .admx. Эти шаблоны не только определяют место параметров политики в реестре, но также описывают, как их вызывать в редакторе «Управление групповыми политиками». Например, в параметре групповой политики, показанном на рисунке 4, файл административного шаблона определяет текст справки, доступные параметры, поддерживаемые операционные системы и т. д.

Рис. 4. Параметр групповой политики

В процессе правки параметра политики можно столкнуться с вариантами, указанными выносками 1–3 на рисунке 4. Выбор этих вариантов приводит к следующим результатам.

- Enabled: запись параметра политики в реестр со значением, включающим его.

- Disabled: запись параметра политики в реестр со значением, выключающим его.

- Not Configured: параметр политики остается неопределенным. Групповая политика не записывает этот параметр политики в реестр, поэтому он не оказывает влияния на компьютеры или пользователей.

Невозможно обобщить, что означает включение и выключение для каждого параметра политики. Для точного определения значения этих вариантов можно прочитать текст справки, указанный выноской 5. Необходимо также внимательно читать имя параметра политики. Например, один параметр политики может указывать «Включить функцию X», а другой — «Выключить функцию Y». В каждом случае включение и выключение имеет разные значения. Пока не освоитесь, читайте текст справки для настраиваемых параметров политики.

Некоторые параметры политики имеют дополнительные настраиваемые параметры. Выноска 4 на рисунке 4 показывает параметры, доступные для параметра политики интервала обновления групповой политики. В большинстве случаев значения по умолчанию совпадают со значениями по умолчанию для Windows. В тексте справки обычно также содержатся подробные сведения о настраиваемых параметрах.

Обновление групповой политики

Как было сказано в предыдущем разделе, объекты групповой политики содержат параметры компьютеров и пользователей. Групповая политика применяет их следующим образом.

- Параметры компьютера при запуске Windows.

- Параметры пользователя после входа пользователя в систему.

Групповая политика также регулярно обновляет объекты групповой политики, чтобы обеспечить применение новых и измененных объектов групповой политики, не ожидая перезагрузки компьютера или выхода пользователя из системы. Промежуток времени между такими обновлениями называется интервалом обновления групповой политики. По умолчанию используется значение 90 минут с небольшим фактором случайности, позволяющим предотвратить одновременное обновление всех компьютеров. Если изменить объект групповой политики в середине рабочего дня, групповая политика применит эти изменения в течение примерно 90 минут. Не надо будет ждать конца рабочего дня, когда пользователи выйдут из системы или перезапустят компьютеры. В более сложных сценариях интервал обновления по умолчанию можно изменить.

| Примечание |

|---|

| В любой момент можно обновить групповую политику вручную с помощью команды Gpupdate.exe. Например, после обновления объекта групповой политики может потребоваться обновить групповую политику на компьютере, чтобы тестировать изменения, не дожидаясь интервала обновления групповой политики. Пошаговые инструкции приведены далее в этом техническом документе в разделе «Обновление клиентов». |