0X80004005 windows 10 ошибка при проверке подлинности

В некоторых случаях обновление Windows 10 может не устанавливаться, выдавая ошибку с кодом 0x80004005. Эта же ошибка может возникать и по иным причинам, не связанным с апдейтами. Статья ниже посвящена решениям данной проблемы.

Причина проявления этого сбоя тривиальна – «Центр обновлений» не смог либо загрузить, либо установить то или иное обновление. А вот источник самой проблемы может быть разным: неполадки с системными файлами или же проблемы с самим инсталлятором обновлений. Устранить ошибку можно тремя разными методами, начнём с самого эффективного.

Если же у вас возникла ошибка 0x80004005, но она не касается обновлений, обратитесь к разделу «Другие ошибки с рассматриваемым кодом и их устранение».

Способ 1: Очистка содержимого каталога с обновлениями

Все системные апдейты устанавливаются на компьютер только после полной загрузки. Файлы обновлений загружаются в специальную временную папку и удаляются оттуда после инсталляции. В случае проблемного пакета он пытается установиться, но процесс завершается с ошибкой, и так до бесконечности. Следовательно, очистка содержимого временного каталога поможет в решении проблемы.

- Воспользуйтесь сочетанием клавиш Win+R для вызова оснастки «Выполнить». Пропишите в поле ввода следующий адрес и нажмите «ОК».

Откроется «Проводник» с каталогом всех локально загруженных обновлений. Выделите все имеющиеся файлы (с помощью мыши или клавиш Ctrl+A) и удалите их любым подходящим способом – например, через контекстное меню папки.

После загрузки компьютера проверьте наличие ошибки – скорее всего, она исчезнет, поскольку «Центр обновлений» загрузит на этот раз корректную версию апдейта.

Способ 2: Ручная загрузка обновлений

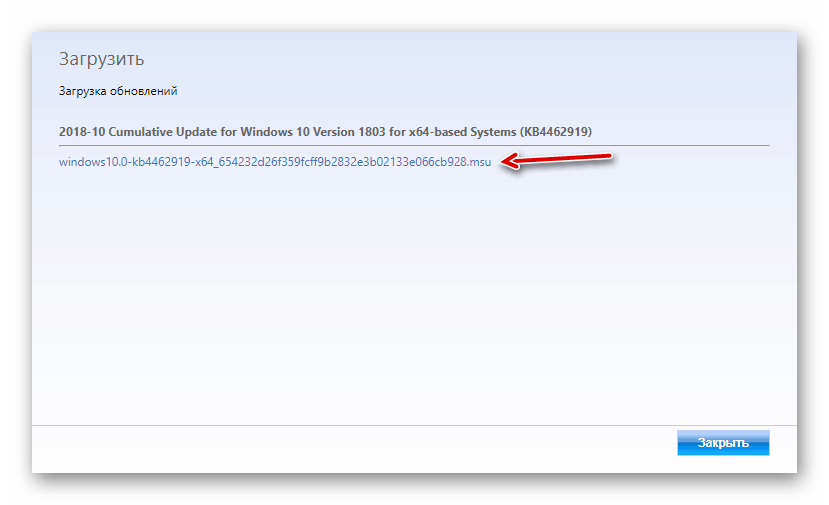

Чуть менее эффективный вариант устранения рассматриваемого сбоя заключается в ручной загрузке обновления и его установке на компьютер. Подробности процедуры освещены в отдельном руководстве, ссылка на которое находится ниже.

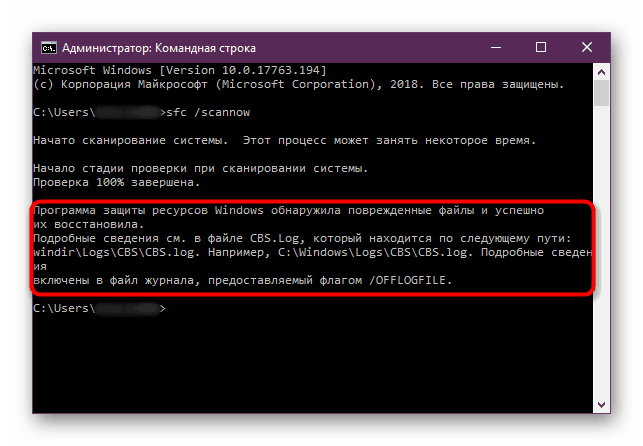

Способ 3: Проверка целостности системных файлов

В некоторых случаях проблемы с обновлениями вызваны повреждением того или иного системного компонента. Решение заключается в проверке целостности системных файлов и их восстановлении, если таковое потребуется.

Другие ошибки с рассматриваемым кодом и их устранение

Ошибка с кодом 0x80004005 возникает также по иным причинам. Рассмотрим самые частые из них, а также методы устранения.

Ошибка 0x80004005 при попытке доступа к сетевой папке

Эта ошибка возникает вследствие особенностей работы новейших версий «десятки»: из соображений безопасности по умолчанию отключены несколько устаревших протоколов соединения, а также некоторые компоненты, которые отвечают за сетевые возможности. Решением проблемы в этом случае будет правильная настройка сетевого доступа и протокола SMB.

Ошибка 0x80004005 при попытке доступа к Microsoft Store

Довольно редкий сбой, причина которого заключается в ошибках взаимодействия брандмауэра Windows 10 и Магазина приложений. Устранить эту неисправность достаточно просто:

-

Вызовите «Параметры» — легче всего это проделать с помощью сочетания клавиш Win+I. Найдите пункт «Обновления и безопасность» и кликните по нему.

Воспользуйтесь меню, в котором щёлкните по позиции «Безопасность Windows».

Далее выберите «Брандмауэр и защита сети».

Прокрутите страницу чуть вниз и воспользуйтесь ссылкой «Разрешить работу с приложением через брандмауэр».

Откроется список программ и компонентов, которые так или иначе задействуют системный файервол. Для внесения изменений в этот список воспользуйтесь кнопкой «Изменить параметры». Обратите внимание, что для этого требуется учётная запись с полномочиями администратора.

Урок: Управление правами учетной записи в Windows 10

Перезагрузите машину и попробуйте зайти в «Магазин» — проблема должна быть решена.

Заключение

Мы убедились, что ошибка с кодом 0x80004005 наиболее характерна для некорректного обновления Windows, однако может возникать и по другим причинам. Также мы познакомились с методами устранения этой неисправности.

Отблагодарите автора, поделитесь статьей в социальных сетях.

13 марта Microsoft опубликовал описание уязвимости CVE-2018-0886 в протоколе проверки подлинности CredSSP, который в частности используется при подключении по RDP к терминальным серверам. Позже Microsoft опубликовал, что будет блокировать подключения к необновлённым серверам, где присутствует данная уязвимость. В связи с чем многие заказчики столкнулись с проблемами подключения по RDP.

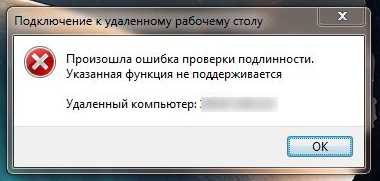

В частности, в Windows 7 можно увидеть ошибку: «Произошла ошибка проверки подлинности. Указанная функция не поддерживается»

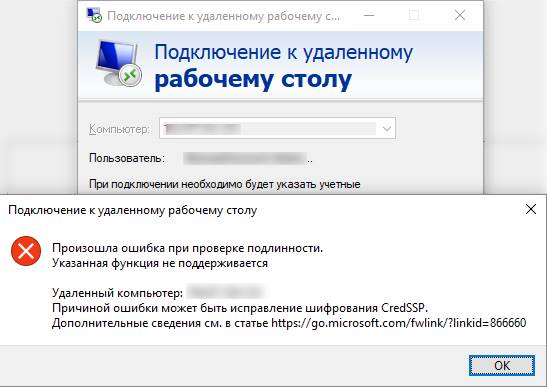

В Windows 10 ошибка расписана более подробно, в частности сказано «Причиной ошибки может быть исправление шифрования CredSSP»:

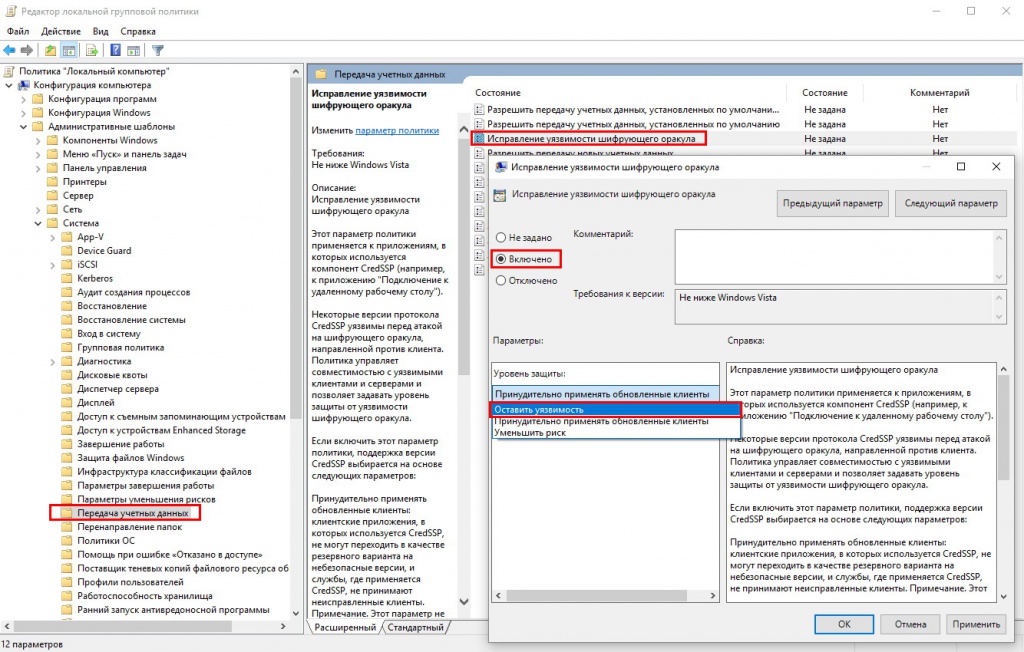

Для обхода ошибки со стороны клиента многие советуют отключить групповую политику, путём установки значения Encryption Oracle Remediation в Vulnerable:

с помощью gpedit.msc в Конфигурация компьютера / Административные шаблоны / Система / Передача учётных данных, слева выбрать «Исправление уязвимости шифрующего оракула» (забавный конечно перевод), в настройках поставить «Включено» и выбрать «Оставить уязвимость».

или через реестр (т.к., например, в Windows Home нет команды gpedit.msc):

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

НО! Так делать не нужно! Т.к. таким образом вы оставляете уязвимость и риски перехвата вашего трафика и пр. конфиденциальные данные, включая пароли. Единственный случай, когда это может быть необходимо, это когда у вас вообще нет другой возможности подключиться к удалённому серверу, кроме как по RDP, чтобы установить обновления (хотя у любого облачного провайдера должна быть возможность подключения к консоли сервера). Сразу после установки обновлений, политики нужно вернуть в исходное состояние.

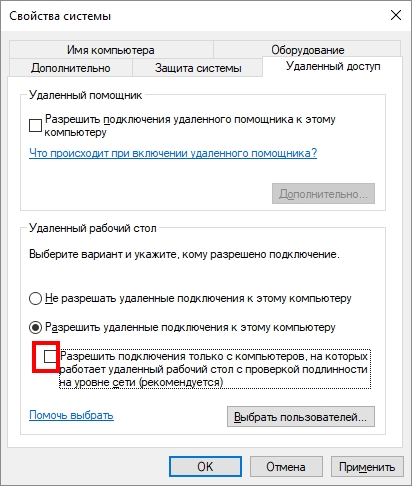

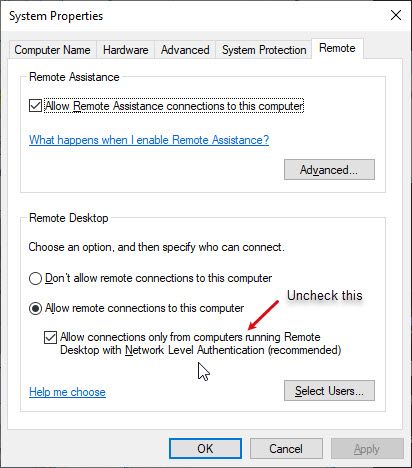

Если доступ к удалённому серверу есть, то ещё, как временная мера, можно отключить требование NLA (Network Level Authentication), и сервер перестанет использовать CredSSP. Для этого достаточно в Свойствах системы, на вкладке удалённые подключения снять соответствующую галку «Разрешить подключения только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети»:

Но, это тоже неправильный подход.

Правильный подход – это всего-лишь установить нужные обновления на операционную систему, закрывающие уязвимость CVE-2018-0886 в CredSSP, причём, как серверную, куда вы подключаетесь, так и клиентскую, с которой вы подключаетесь.

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Почему это происходит? Дело в том, что на вашем компьютере установлены актуальные обновления безопасности (выпущенные после мая 2018 года), в которых исправляется серьёзная уязвимость в протоколе CredSSP (Credential Security Support Provider), использующегося для аутентификации на RDP серверах (CVE-2018-0886) (рекомендую познакомится со статьей Ошибка RDP подключения: CredSSP encryption oracle remediation). При этом на стороне RDP / RDS сервера, к которому вы подключаетесь со своего компьютера, эти обновления не установлены и при этом для RDP доступа включен протокол NLA (Network Level Authentication / Проверку подлинности на уровне сети). Протокол NLA использует механизмы CredSSP для пре-аутентификация пользователей через TLS/SSL или Kerberos. Ваш компьютер из-за новых настроек безопасности, которые выставило установленное у вас обновление, просто блокирует подключение к удаленному компьютеру, который использует уязвимую версию CredSSP.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный способ решения проблемы – установка последних кумулятивных обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP;

- Временный способ 1 . Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже);

- Временный способ 2 . Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle (команда REG ADD

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 ) или изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).

Исправления для удаленного компьютера требует проверки подлинности на уровне сети

Вот некоторые шаги, которые вы можете выполнить, чтобы временно отключить проверка подлинности на уровне сети, для того, чтобы решить проверка подлинности на уровне сети требуемая ошибка. В конце я расскажу о более постоянном и безопасном решении, которое позволит вам подключаться к удаленным устройствам, не беспокоясь о аутентификация на уровне сети удаленного рабочего стола Сообщения об ошибках.

Решение 1. Измените настройки удаленного рабочего стола

Вот простой шаг, который вы можете выполнить, чтобы отключить проверка подлинности на уровне сети с легкостью. Это делается с помощью диалогового окна «Свойства системы». Следуйте этим шагам тщательно, чтобы решить ‘удаленный компьютер требует проверки подлинности на уровне сети‘ сообщение об ошибке.

- Открыть Бегать диалог, нажав Win + R.

- Тип sysdm.cpl и нажмите Войти запустить окно свойств системы.

- Перейти к Удаленный

- В подразделе «Удаленный рабочий стол» снимите флажок рядом с ‘Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)»

- Нажмите на Подать заявление с последующим Ok.

- Перезагрузите вашу систему.

Теперь проверьте, можете ли вы подключиться к удаленному компьютеру, если этот параметр отключен. Это должно устранить ошибку на вашем устройстве. Есть несколько других способов отключить проверка подлинности на уровне сети в вашей системе.

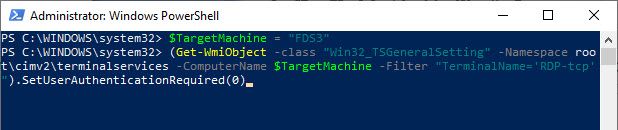

Решение 2. Используйте PowerShell

Один из самых простых способов отключения NLA состоит в использовании команд PowerShell для выполнения желаемого действия. PowerShell позволяет вам подключиться к удаленному компьютеру и после нацеливания на компьютер выполнить команду для отключения NLA.

- Откройте окно PowerShell с повышенными правами. Для этого используйте Win + S чтобы открыть диалоговое окно поиска, введите PowerShell, щелкните правой кнопкой мыши по результату и выберите Запустить от имени администратора.

- Выполните следующую команду, чтобы подключиться к целевому компьютеру:

$ TargetMachine = «Target-Machine-Name»

Заметка: Замените Target-Machine-Name на имя вашего компьютера - Введите следующую команду, чтобы удалить аутентификацию с сетевого компьютера:

(Get-WmiObject -class «Win32_TSGeneralSetting» -Namespace root cimv2 Terminalservices -ComputerName $ TargetMachine -Filter «TerminalName =’ RDP-tcp ’»). SetUserAuthenticationRequired (0)

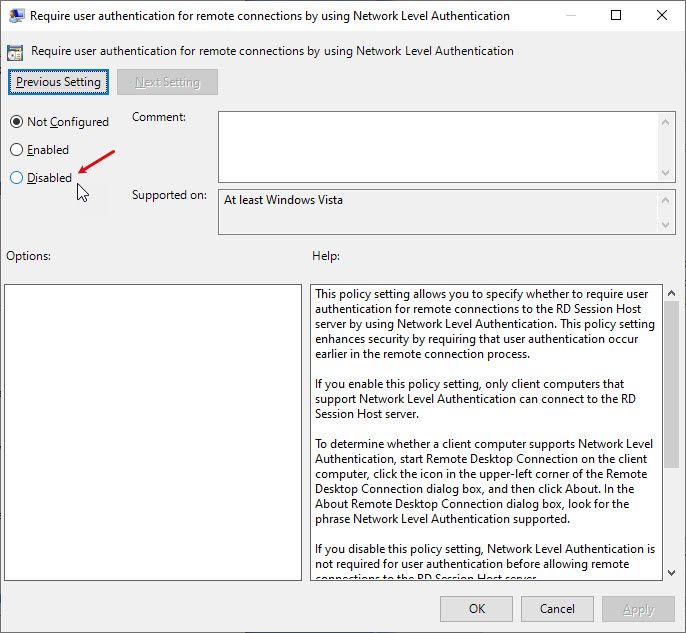

Решение 3. Используйте редактор групповой политики

Редактор групповой политики — это мощный инструмент, который может помочь вам настроить многие важные параметры Windows без необходимости редактирования реестра. Отключение NLA с помощью редактора групповой политики может быть очень полезным, особенно если вы отключаете все файлы. Выполните следующие действия, чтобы отключить ‘аутентификация на уровне сети удаленного рабочего столаС помощью редактора локальной групповой политики.

- Открыть Бегать диалог, нажав Win + R.

- Тип gpedit.msc и нажмите Войти запустить редактор локальной групповой политики.

- Перейдите по следующему пути, чтобы получить доступ к соответствующему файлу настроек:

Конфигурация компьютера >Административные шаблоны >Компоненты Windows >Службы удаленных рабочих столов >Узел сеансов удаленных рабочих столов >Безопасность - В разделе «Настройки безопасности» на правой панели найдите следующую запись:

Требовать аутентификацию пользователя для удаленных подключений с использованием аутентификации на уровне сети - Дважды щелкните эту запись, чтобы изменить значение.

- Нажмите на Отключено переключатель.

Проверьте, была ли ошибка устранена на вашем устройстве, попытавшись подключиться к удаленному рабочему столу с помощью отключенного NLA.

Решение 4. Используйте редактор реестра

Вы также можете использовать реестр для решения theудаленный компьютер требует проверки подлинности на уровне сетиОшибка в вашей сетевой системе. Выполните следующие шаги, чтобы решить ошибка аутентификации удаленного рабочего стола на вашем удаленном рабочем столе.

Замечания: Реестр является одним из самых мощных и важных инструментов в Windows, и внесение любых изменений без знания последствий может привести к поломке устройства. Обязательно подготовьте резервную копию, прежде чем вносить какие-либо изменения в ваше устройство, и точно следуйте приведенным инструкциям.

- Откройте диалоговое окно «Выполнить», нажав Win + R.

- Тип смерзаться и нажмите Войти запустить редактор реестра. Нажмите на да в приглашении контроля учетной записи пользователя.

- Перейдите в следующую папку, вставив путь в адресную строку редактора реестра:

Компьютер HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Lsa - На правой панели найдите и дважды щелкните Пакеты безопасности многострочное значение для изменения значения.

- В поле данных значения для записи введите tspkg и нажмите Ok.

- Далее перейдите к следующему разделу реестра:

Компьютер HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control SecurityProviders - На правой панели дважды щелкните, чтобы изменить значение SecurityProviders строковое значение.

- В поле Значение для записи введите credssp.dll и нажмите Ok.

Теперь проверьте, если проверка подлинности на уровне сети ошибка устранена на вашем устройстве.

Нехватка CAL-лицензий

Если на сервере лицензирования, который лицензирует данный сервер терминалов, закончились лицензии, необходимо дождаться пока кто-либо освободит лицензию, либо приобрести и активировать необходимое число CAL-лицензий.

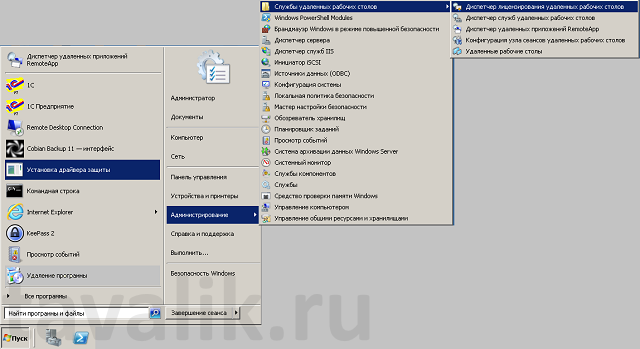

Просмотреть общее, занятое и доступное количество лицензий можно в оснастке «Лицензирование сервера терминалов». Чтобы открыть данную оснастку в MS Windows Server 2008 нужно последовательно зайти в меню «Пуск» — «Администрирование» — «Службы удаленных рабочих столов» — «Диспетчер лицензирования удаленных рабочих столов»

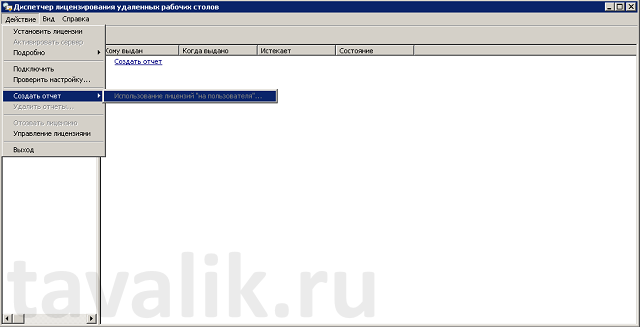

Далее следует выбрать свой сервер лицензирования, нажать «Действие» и «Создать отчет». Этот отчет покажет:

- дату и время создания отчета;

- область отчета, например Domain, OU=Sales или All trusted domains;

- число Клиентских лицензий служб удаленных рабочих столов «на пользователя», установленных на сервере лицензирования;

- число Клиентских лицензий служб удаленных рабочих столов «на пользователя», выданных сервером лицензирования с учетом заданной области отчета.

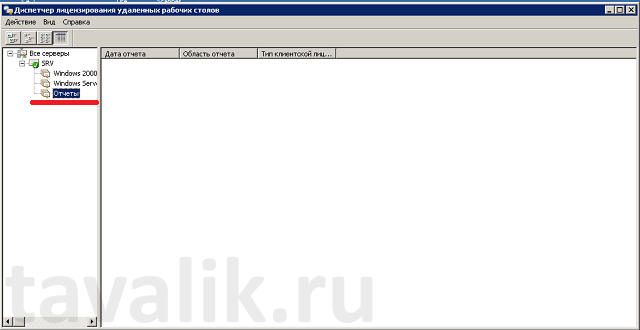

Созданные отчеты отображаются на вкладке «Отчеты» в Диспетчере лицензирования удаленных рабочих столов.

Решение 2 – Изменить настройки брандмауэра

Брандмауэр Windows также является одной из наиболее распространенных причин проблем с удаленным рабочим столом. Если удаленный рабочий стол заблокирован брандмауэром, вы не сможете подключить его к другому устройству.

Чтобы проверить, заблокирован ли брандмауэр Windows удаленный рабочий стол, выполните следующие действия:

Теперь попробуйте подключить свои компьютеры через удаленный рабочий стол, и он должен работать.

Удаленный рабочий стол не включен в брандмауэре по умолчанию, поэтому, если вы запускаете удаленный рабочий стол в первый раз, необходимо разрешить его через брандмауэр Windows.

Помимо брандмауэра, важно проверить, не блокирует ли ваш антивирус функцию удаленного рабочего стола. Иногда антивирус может мешать работе вашей системы и препятствовать нормальной работе этой функции.

В некоторых случаях вам может потребоваться удалить антивирус, чтобы решить эту проблему.Если вы ищете новый антивирус, совместимый с удаленным рабочим столом, рекомендуем вам воспользоваться Bitdefender .

Этот антивирус в настоящее время занимает первое место в мире и предлагает отличную защиту и множество функций, поэтому мы настоятельно рекомендуем вам защитить его с помощью ПК.

Он также прекрасно работает с Windows 10, поэтому он не будет мешать другим процессам и приложениям, создавая проблемы.

- Получить сейчас Bitdefender 2019 (специальная скидка 35%)

Подключение к удаленному рабочему столу для Windows 10 Home с использованием библиотеки RDP Wrapper

Пользователи Windows 10 Home борются с удаленным рабочим столом. Зачем? Поскольку Windows 10 Home не поддерживает входящий соединения. По крайней мере, не изначально. Пользователи Windows 10 Home могут установить исходящее подключение удаленного рабочего стола к другому компьютеру (не работающему под управлением Windows 10 Home!), Но не наоборот. К счастью, есть простое, основанное на программном обеспечении исправление, которое обходит эту проблему: библиотека RDP Wrapper.

(В качестве альтернативы, посмотрите 7 лучших инструментов для совместного использования экрана и удаленного рабочего стола

7 лучших программ для совместного использования экрана и удаленного доступа

7 лучших программ для совместного использования экрана и удаленного доступа

Совместное использование экрана Windows имеет много преимуществ. Используйте эти бесплатные инструменты, чтобы поделиться экранами или получить удаленный доступ к другому компьютеру.

Библиотека RDP Wrapper использует существующую службу терминалов Windows и добавляет новые правила брандмауэра Windows, чтобы разрешить подключение к удаленному рабочему столу. Библиотека RDP Wrapper также предоставляет интерфейс для управления подключениями к удаленному рабочему столу (поскольку в Windows 10 Home нет интегрированного решения).

Вот как вы разрешаете подключения к удаленному рабочему столу в Windows 10 Home с помощью библиотеки RDP Wrapper:

- Перейдите на страницу Rit Wrapper Library GitHub Releases.

- Загрузите файл RDPWInst.zip. После загрузки щелкните файл правой кнопкой мыши и извлеките архив в новую папку. Например, используя 7-Zip, я бы выбрал 7-Zip> Извлечь в RDPWrap-v1.6.2,

- Откройте новую папку, затем запустите летучая мышь,

- После установки запустите летучая мышь,

- Теперь беги EXE чтобы убедиться, что процесс работает.

- Ты можешь использовать EXE управлять расширенными настройками конфигурации.

Произошла ошибка проверки подлинности. Не удается связаться с локальным администратором безопасности».

Причина: целевой виртуальной машине не удается найти администратор безопасности, указанного в части имени пользователя ваших учетных данных.

Если имя пользователя указано в формате система_безопасности

имя_пользователя

(например, CORPUser1), то система_безопасности

в этой записи обозначает имя компьютера виртуальной машины (для локальной системы безопасности) или имя домена Active Directory.

- Если учетная запись является локальной для виртуальной машины, проверьте правильность написания имени виртуальной машины.

- Если учетная запись относится к домену Active Directory, проверьте правильность написания имени домена.

- Если она является учетной записью домена Active Directory и имя домена указано правильно, убедитесь, что контроллер домена доступен для этого домена. В виртуальных сетях Azure с контроллерами домена этот компонент может быть часто недоступен, так как он не запущен. В качестве решения вместо учетной записи домена используйте учетную запись локального администратора.