Удаленная настройка компьютера для работы с сертификатом

Удаленный рабочий стол (RD) зачастую используется как инструмент удаленного администрирования не только внутри корпоративных сетей, но и для доступа извне, через интернет. Незащищенное использование RDP может сделать успешными брутфорс-атаки и атаки «человек посередине», поэтому нужно с большим вниманием относиться к защите соединения RDP при внешнем подключении к сети. Одним из вариантов реализации такой защиты под управлением Microsoft Windows Server являются службы удалённых рабочих столов RDS (Remote Desktop Services), которые разворачиваются в доменной среде ActiveDirectory. В этом разделе рассматривается настройка роли шлюза подключений RDGateway, входящей в состав RDS, на примере WindowsServer 2016 с использованием алгоритмов ГОСТ, реализованных в КриптоПро CSP 4.0 и КриптоПро CSP 5.0.

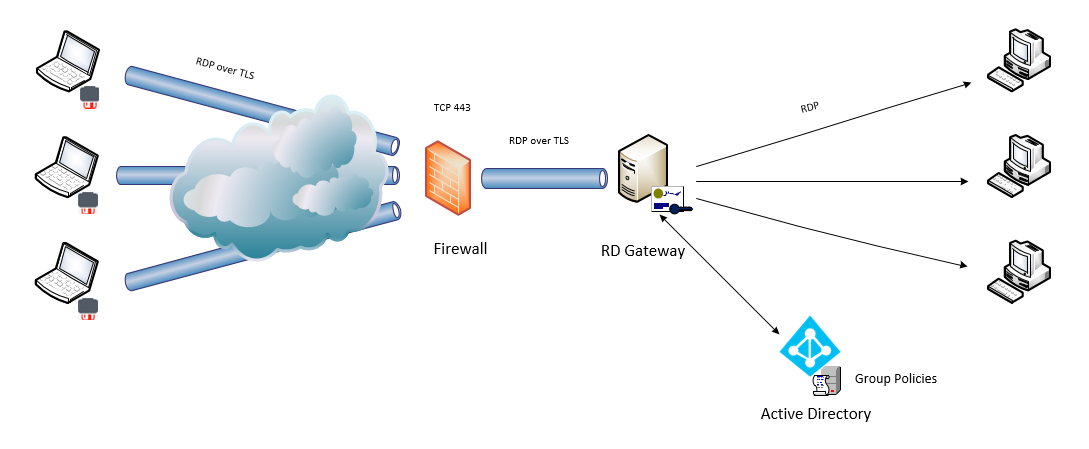

Упрощённая схема подключения по протоколу RDP, защищённому TLS, с устройств, находящихся вне корпоративной сети, показана на рисунке. Аутентификация пользователя производится по электронному ключу на носителе.

В настройках подключения к удалённому рабочему столу внешнего устройства (компьютера, ноутбука и т.д.) со смарт-картой (например, USB-токеном) в качестве адреса шлюза удалённых рабочих столов указывается внешний адрес межсетевого экрана (Firewall) и порт (по умолчанию 443), а в качестве адреса назначения указывается имя удалённого компьютера, на который требуется зайти. Через межсетевой экран соединение направляется на шлюз подключений RDGateway. В соответствии с политиками домена шлюз позволяет установить c компьютером внешнего пользователя шифрованный канал, через который по протоколу RDP уже и происходит соединение с компьютером внутри защищённой сети.

Для реализации этой схемы нужно произвести настройку служб WindowsServer и клиентских машин (в этой инструкции не упоминается настройка AD, DNS, Firewall, эти службы должны быть настроены согласно схеме сети организации):

- Установить СКЗИ КриптоПро CSP на серверные и клиентские машины.

- Настроить службу сертификации Active Directory (ЦС) и шаблоны сертификата TLS и клиентского сертификата для аутентификации по RDP с помощью смарт-карты

- Выпустить сертификаты для серверов и клиентов.

- Настроить TS Gateway.

- Дать права на сертификат TLSслужбам, которые их будут использовать (например, NetworkServices).

- Выбрать сертификаты TLS в свойствах служб сервера терминалов.

- Выдать пользователям права на доступ по RDP.

- Настроить политики авторизации соединений (TSCAP).

- Разрешить удаленные подключения на клиентских машинах.

Импорт сертификата

Откройте инструмент управления сертификатами. Для этого:

- Нажмите WinKey+X, выберите Командная строка (администратор), введите mmc и нажмите Enter.

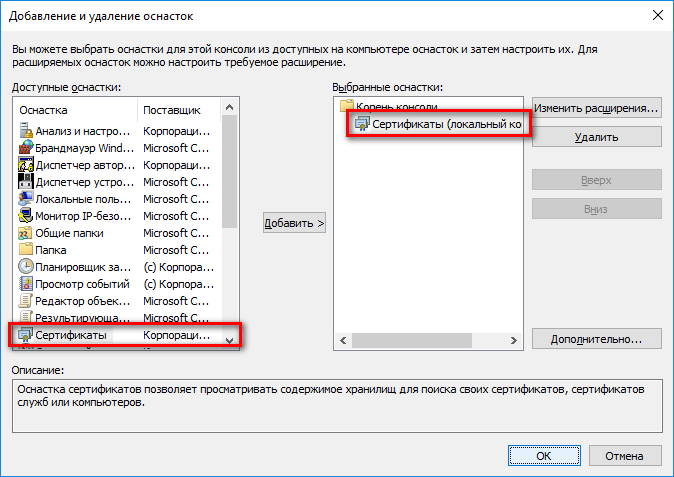

- В открывшейся консоли нажмите Ctrl+M.

- В левом списке диалога выберите Сертификаты и нажмите Добавить.

- В новом диалоге выберите учётной записи компьютера, затем нажмите Далее и Готово.

- В результате диалог приобретёт вид, как на изображении справа. Нажмите OK.

WinKey — клавиша со значком Windows.

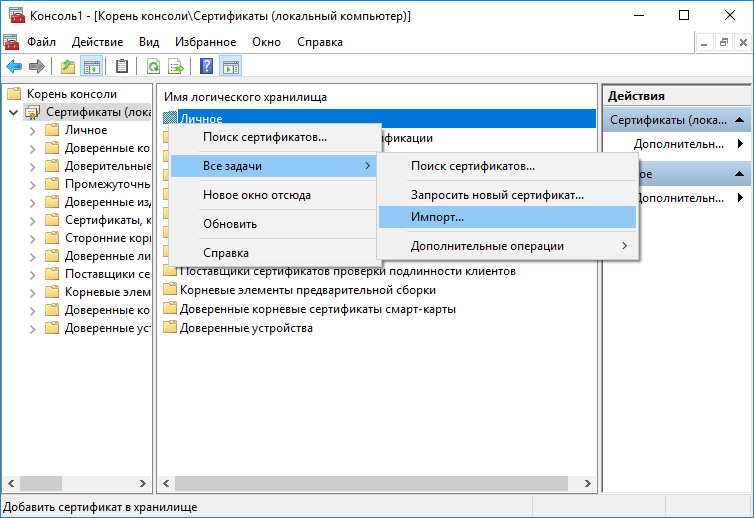

В основном окне теперь появится раздел Сертификаты (локальный компьютер).

Раскройте его, а затем нажмите правой кнопкой мыши на папке Личное, выберите меню Все задачи, а в нём — команду Импорт.

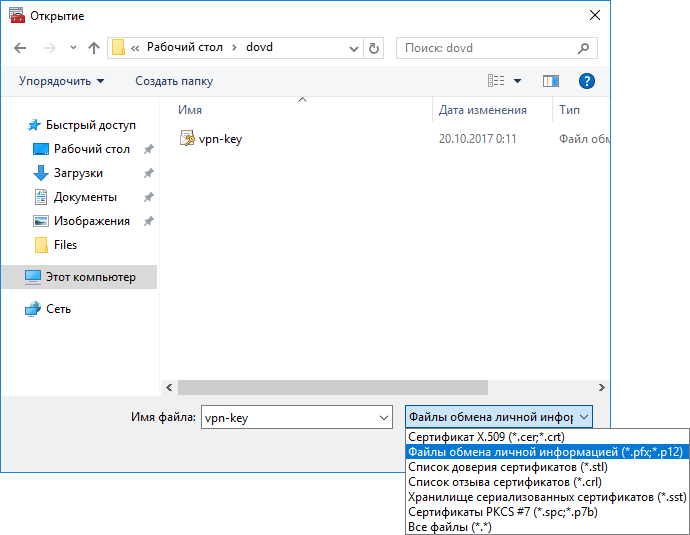

В диалоге импорта не требуется менять значение полей, за исключением указания пути к файлу сертификата..

Внимание: в диалоге выбора файла нужно изменить тип (расширение) с Сертификат X.509 на Файлы обмена личной информации, иначе файл ключа (vpn-key.p12) не будет в нём виден.

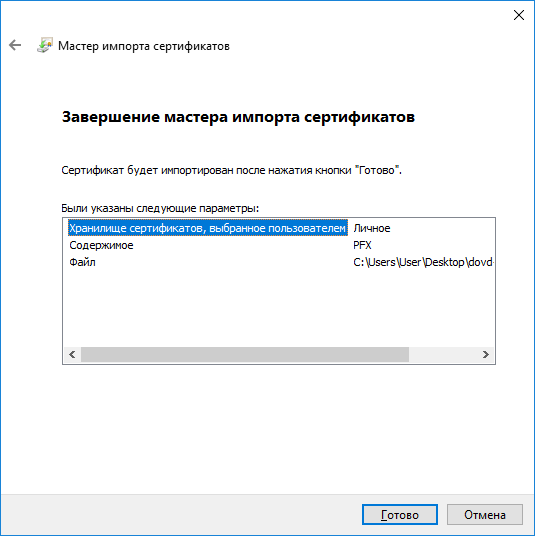

На последнем шаге импорта Вы должны увидеть страницу с параметрами, как на изображении справа.

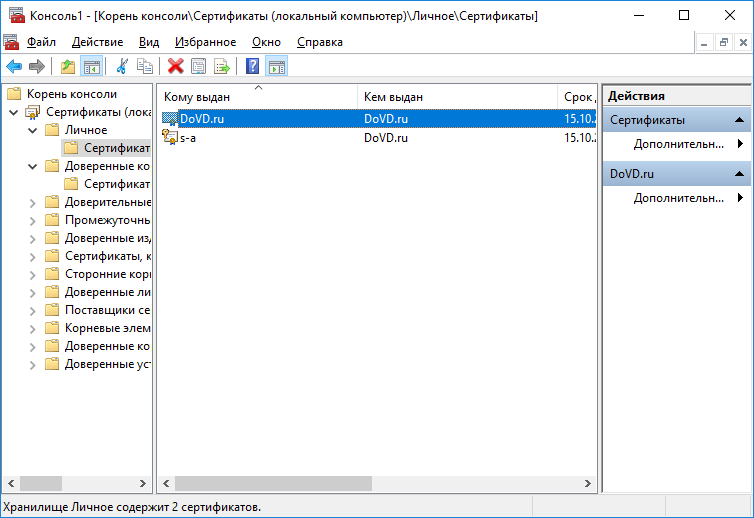

Теперь в разделе Личное (подраздел Сертификаты) будет 2 записи: одна для Центра сертификации (ЦС), другая для клиентского сертификата.

Перетащите запись ЦС в раздел Доверенные корневые центры сертификации.

В результате в Личное останется только клиентский сертификат.

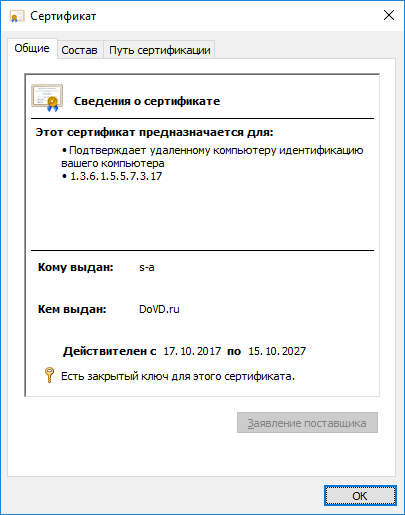

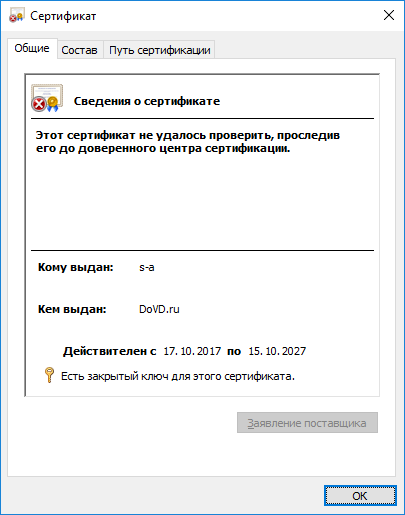

Убедитесь, что всё сделано верно, сделав двойной клик на записи клиентского сертификата — в окне с информации не должно быть предупреждения о том, что сертификат не удалось проверить, проследив его до доверенного центра сертификации .

Теперь консоль и все другие окна можно закрыть.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

Подключение к серверу терминалов через шлюз

Выполним первое подключение с использованием шлюза. В качестве клиентской операционной системы могут использоваться Windows, Linux, Mac OS. Рассмотрим пример на Windows 10.

Запускаем «Подключение к удаленному рабочему столу» (приложение можно найти в Пуск или ввести команду mstsc). На вкладке Общие вводим локальное имя конечного сервера, к которому мы хотим подключиться:

* в нашем случае мы будем подключаться к серверу terminal-1.dmosk.local.

Переходим на вкладку Дополнительно и кликаем по Параметры:

Переключаем параметр приложения в положение Использовать следующие параметры сервера шлюза удаленных рабочих столов и указываем внешнее имя сервера:

* важно указать именно имя сервера, а не IP-адрес. В моем примере имя сервера rdp.dmosk.local (данное имя не является правильным внешним, но это только пример).

Кликаем Подключить:

Если мы используем самозаверенный сертификат, приложение выдаст ошибку. Кликаем по Просмотреть сертификат:

Переходим на вкладку Состав и кликаем Копировать в файл:

Указываем путь для выгрузки файла:

Открываем папку, куда сохранили сертификат. Кликаем по сохраненному файлу правой кнопкой и выбираем Установить сертификат:

Выбираем Локальный компьютер — Далее:

В качестве размещения сертификата выбираем Доверенные корневые центры сертификации:

После снова пробуем подключиться к удаленному рабочему столу через шлюз:

Система запросит логин и пароль для подключения (возможно, дважды) — вводим данные для учетной записи с правами на подключение (на основе настройки политики RDG).

Где хранится сертификат на компьютере

При первом получении сертификата и ключей ЭП пользователь выбирает, на каком носителе будет их хранить. Это возможно, если правила системы или УЦ, где он получает сертификат, разрешает выбрать разные носители.

Всего есть четыре возможных носителя для сертификата:

- Токен — специальный защищенный носитель, который внешне похож на флешку. Содержимое носителя защищено пин-кодом, поэтому просто так файл с закрытым ключом с токена не скопировать. Купить такой носитель можно в УЦ или у производителя токенов.

- Флешка — обычный носитель, на нем контейнер с сертификатом и ключами будет храниться, как папка с файлами.

- Обычная папка на компьютере — или ее также называют «директория».

- Реестр компьютера — база с информацией о настройках и параметрах компьютера.

В дальнейшем пользователь может сделать копию ключа и сертификата и записать их на второй носитель. Это возможно, если в сертификате нет запрета на копирование. Например, не удастся скопировать сертификат УЦ ФНС или сертификат для ЕГАИС Алкоголь, так как они защищены от копирования. При этом другие квалифицированные сертификаты — например, подпись для торгов или налоговой отчетности — можно дублировать и хранить на нескольких носителях.

Подробнее разберем хранение сертификата на компьютере: в папке (директории) и в реестре.

Папка в операционной системе

При сохранении сертификата на компьютере программа КриптоПро CSP сама определяет конкретную папку, куда запишет ключи и сертификат. Выбрать другой путь сохранения файла пользователю не удастся.

В этом случае файл закрытого ключа проще найти и скопировать — это будет обычная папка с файлами. Путь к папке будет таким:

- в Windows — %localappdata%/crypto prо;

- в Linux, Unix, MacOS — /var/opt/cprocsp/keys/, где username — это название учетной записи.

Реестр

Реестр компьютера — это список настроек и параметров ПК. Увидеть реестр компьютера можно, набрав в строке поиска на панели «Пуск» — «regedit». Поиск позволит открыть служебную программу — редактора реестра.

Путь к сертификату через реестр

TeamViewer

Программа не нуждается в особом представлении, так как является хитом уже не первого сезона подряд. С помощью TeamVeiwer можно раздавать доступ к своему ПК либо администрировать другие рабочие станции.

Удалённый клиент активно используют во всем мире, а всё благодаря поддержке более 30 языков. Функциональные особенности также на высоте: интеллектуальное подключение, маршрутизация, автоматическая регулировка пропускной способности сети. Интерфейс интуитивно понятен и разработан с учетом использования сенсорных дисплеев. Другими словами: программа максимально проста, но в то же время интересна как для начинающих, так и продвинутых пользователей.

- Скорость работы (минимальный пинг, настройка в пару кликов);

- Удобство использования (зашел на сайт, скачал, установил и пользуйся);

- Мультиплатформенность (поддерживает Windows, Linux и другие операционные системы);

- Работа в режимах демонстрации рабочего стола, управления, передачи файлов и чата;

- Минимальное использование ресурсов компьютера.

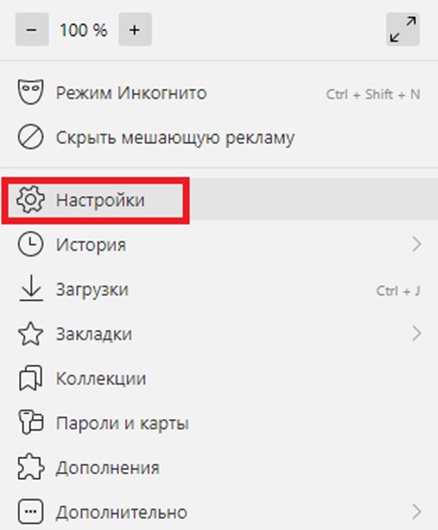

Как включить tls 1.2 в яндекс браузере?

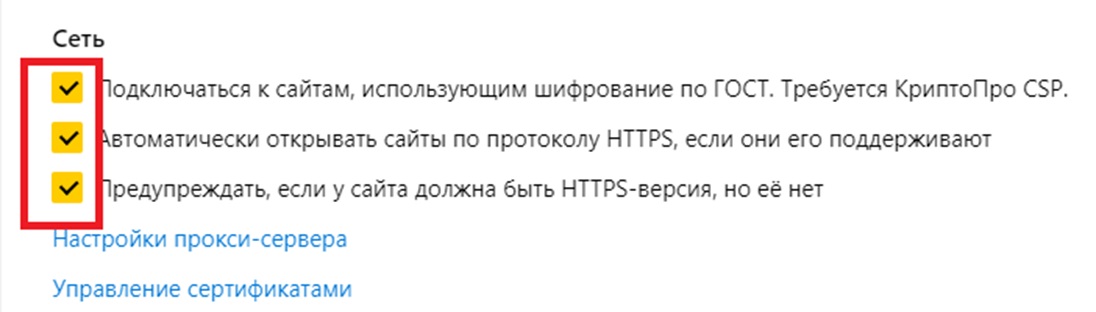

Нажмите → Настройки. Откройте Системные. Убедитесь, что в блоке Сеть включена опция Подключаться к сайтам, использующим шифрование по ГОСТ.

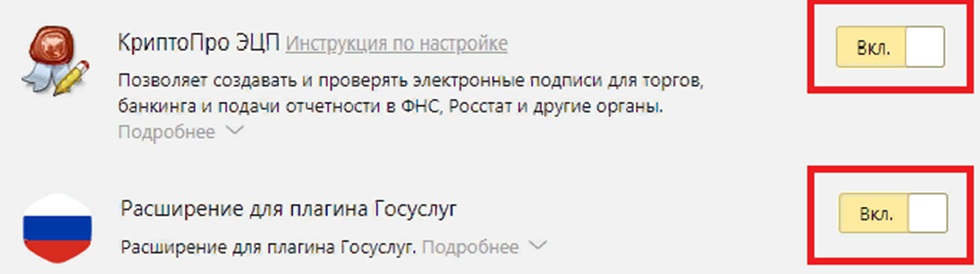

В окне браузера нажмите кнопку «Настройки» → «Дополнения» (Рис. 2). В открывшемся окне найдите дополнение «КриптоПро ЭЦП» и нажмите «Включить» (Рис.

Пошаговая инструкция по настройке различных браузеров для работы с ЭЦП

После успешной установки криптопровайдера, библиотеки и плагина можно приступать непосредственно к настройке браузера для работы с ЭЦП.

Internet Explorer

Настройка Internet Explorer для работы с электронно-цифровой подписью выполняется в несколько этапов:

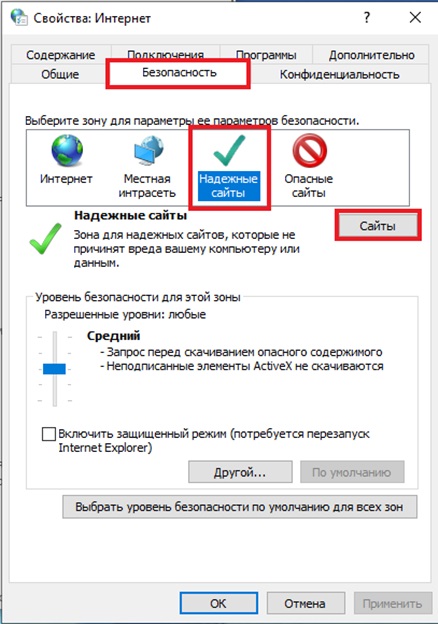

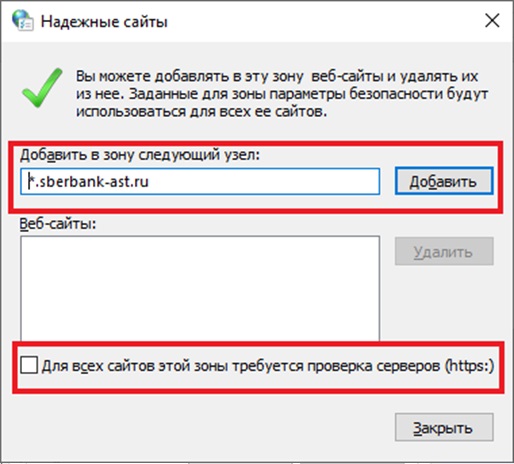

- Запустить Internet Explorer. В меню браузера выбрать «Свойства» — «Безопасность» — «Надежные сайты» — «Сайты».

- В текстовое поле добавить адреса доверенных сайтов — *.gosuslugi.ru, *.sberbank-ast.ru и т.д. Убрать галочку напротив пункта «Для всех узлов этой зоны требуется проверка серверов (https:)». В завершении выбрать кнопку «Добавить».

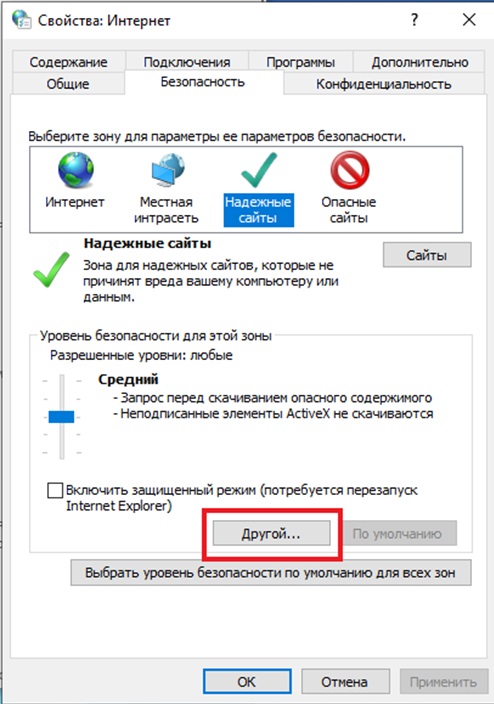

- В свойствах веб-обозревателя, во вкладке «Безопасность» — «Надежные сайты», нажать на кнопку «Другой».

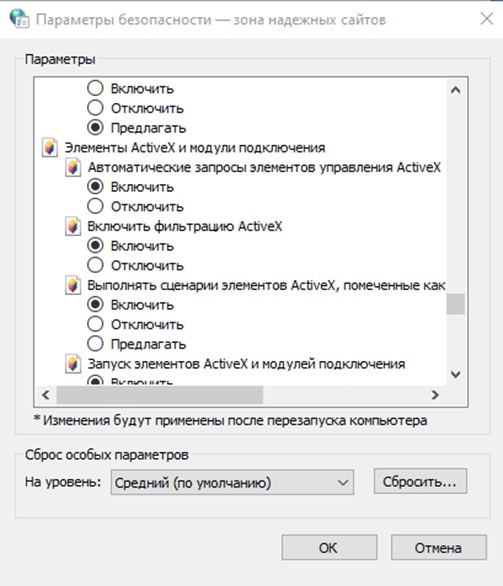

- В открывшемся окне нужно «Включить» все подпункты в разделе «Элементы ActiveX и модули подключения» и строку «Доступ к источникам данных за пределами домена».

- Нажать на кнопку «ОК» и подтвердить выбранные настройки для данной зоны.

- В свойствах браузера перейти на вкладку «Конфиденциальность», убрать галочку напротив пункта «Включить блокирование всплывающих окон». Подтверждаем и сохраняем настройки, нажав на кнопку «ОК».

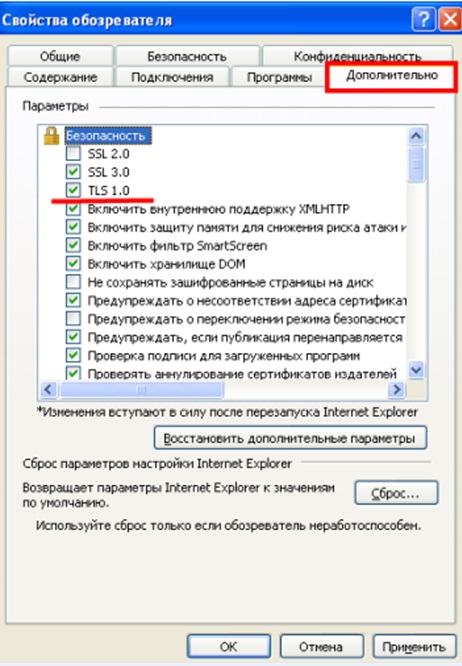

- В свойствах браузера переходим на вкладку «Дополнительно», чтобы проверить включение пунктов «TLS 1.0», «TLS 1.1» и «TLS 1.2».

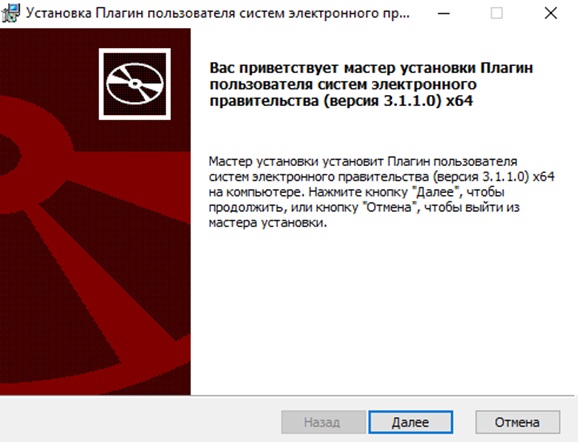

- На следующем этапе необходимо установить и настроить плагин для работы с интернет-порталом Госуслуги. Чтобы скачать его необходимо выбрать версию ОС компьютера и ее разрядность.

- Для установки плагина пользователя Госуслуг достаточно нажать на кнопку «Далее» и дождаться завершения инсталляции.

Прежде чем приступать к работе с ЭЦП браузер нужно перезапустить.

Яндекс.Браузер

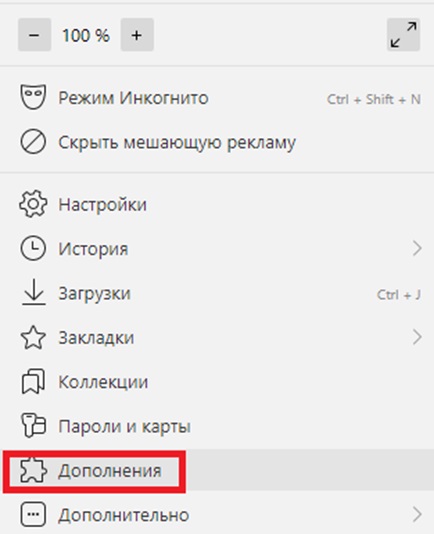

Чтобы настроить Яндекс.Браузер для работы с ЭЦП достаточно выполнить следующие шаги:

- Запустить Яндрекс.Браузер на компьютере, в Меню программы выбрать пункт «Дополнения».

- В списке плагинов найти и включить установленные ранее КриптоПРО ЭЦП и Расширения для плагина Госуслуг.

- Далее необходимо настроить работу с защищенным TLS соединением. Для этого нужно в Меню интернет – обозревателя выбрать пункт «Настройки».

- В разделе «Сеть» ставим галочки напротив всех пунктов.

Подтверждаем выполненные настройки, нажав на кнопку «ОК». Для начала работы с ЭЦП браузер нужно перезагрузить.

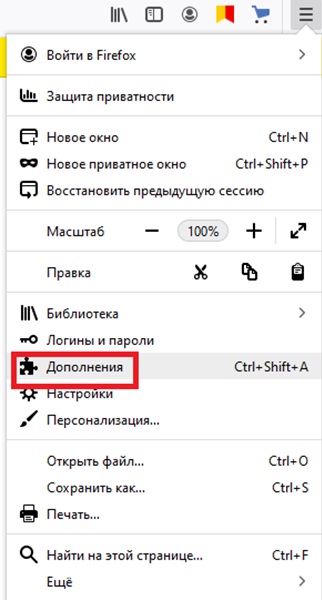

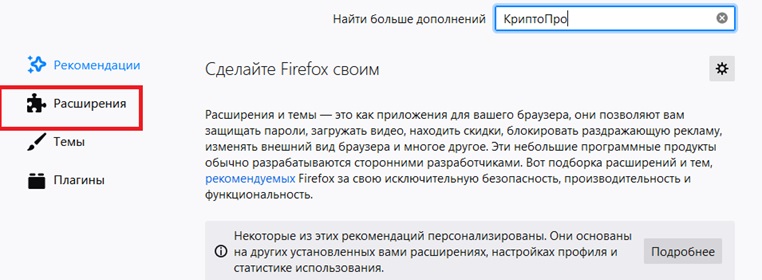

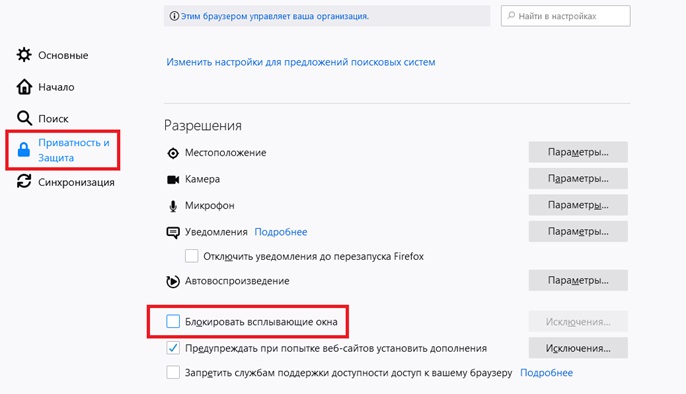

Mozilla Firefox

Настройка браузера Mozilla Firefox для работы с цифровой подписью предусматривает выполнение следующих действий:

- Запускаем Mozilla Firefox на компьютере. Далее нужно выбрать в Меню пункт «Дополнения».

- В разделе «Расширения» нужно найти КриптоПро и включить плагин.

- Далее снова перейти в Меню браузера, выбрать пункт «Настройки» — «Приватность и защита». Здесь нужно убрать галочку напротив пункта «Блокировать всплывающие окна».

Для обновления настроек браузер нужно перезагрузить.

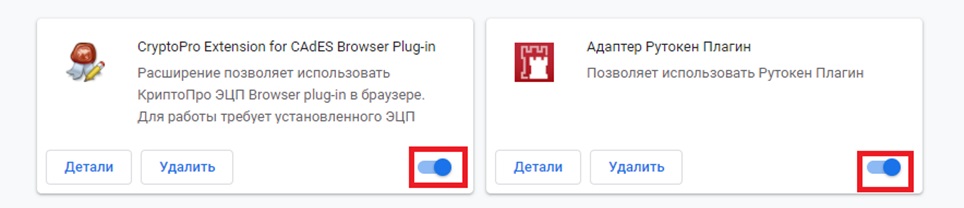

Google Chrome

Для настройки Google Chrome потребуется выполнить следующие этапы:

- Запустить браузер на ПК. Для работы с токеном ЭЦП помимо плагина CryptoPro потребуется установить Адаптер Рутокен Плагин. Далее, в Меню браузера выбрать пункт «Настройки».

- В открывшемся окне выбрать вкладку «Расширения».

- Найти и включить плагины КриптоПро и Адаптер Рутокен Плагин.

Для начала работы с электронной подписью в Google Chrome обозреватель нужно перезагрузить.

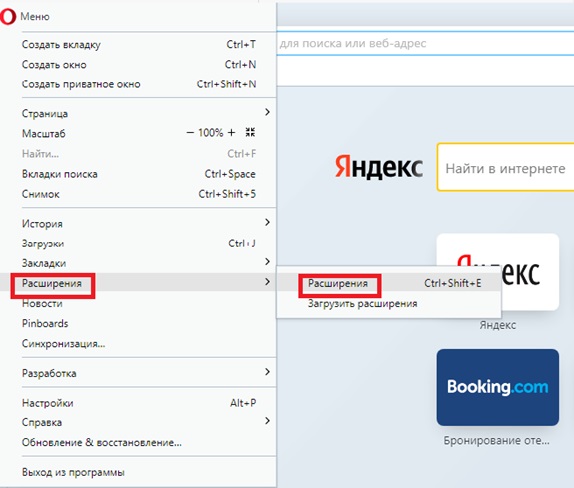

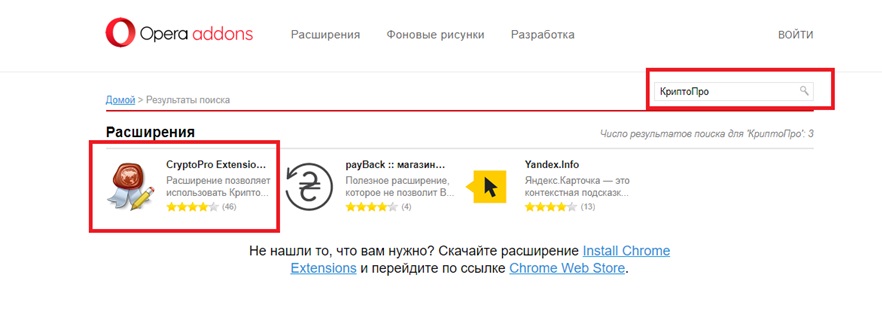

Opera

Алгоритм настройки Opera под ЭЦП включает следующие этапы.

- Запускаем браузер Опера на своем компьютере. В Меню программы выбрать пункт «Расширения».

- В открывшемся окне кликнуть на кнопку «Выбрать расширение».

- В строку поиска ввести «КриптоПро». Нажать на найденное расширение.

- Кликнуть по зеленой кнопке «Добавить в Opera».

Для начала работы с электронно-цифровой подписью достаточно перезапустить браузер.

1. Для начала необходимо удалить все версии плагина на ПК и скачать последнюю версию КриптоПро ЭЦП Browser plug-in. Дождитесь установки расширения и проверьте его работу.

2. Если переустановка плагина не помогла необходимо обратиться к специалистам службы поддержки разработчика, приложив к своему письмо детальные скриншоты процесса установки расширения. Рекомендуем дополнительно сделать скриншоты раздела с расширениями и настройками браузера и указать версию используемого веб-обозревателя.

Что делать, если плагин не отображается в браузере или при его запуске появляется ошибка «Старая версия плагина»?

1. Выполните очистку кэша и перезагрузите браузер.

2. Удалите старую версию плагина и установите новую.

3. Если после выполненных действий проблема осталась, обратитесь за помощью в службу поддержки. К своему письму приложите скриншоты из вкладки «Свойства» браузера, информацию о браузере и его версии.

1. Выполните очистку кэша и перезагрузите браузер.

2. Удалите все версии плагина, установленные на ПК, скачайте и установите новую версию расширения.

3. Пройдите процедуру авторизации на сайте электронной площадки с помощью ЭЦП, внимательно читая информацию во всплывающих окнах.

4. Если проблема осталась, проверьте работу сертификата ЭЦП помощью одной из специальных программ.

Чтобы найти сертификат в КриптоПро CSP необходимо перейти во вкладку «Сервис» — «Протестировать» — «Имя ключевого контейнера». Скриношты открывшегося окна приложите к письму в службу поддержки.

5. Также в обращении в службу поддержки нужно отправить логи плагина. На ПК с ОС Windows найти логии можно в следующей папке: C:/Users/%USERNAME%/AppData/Roaming/Rostelecom/IFCPlugin.

6. Дополнительно приложите скриншоты с данными о носителе. Чтобы найти нужные сведения о рукотене, выбираем «Панель управления» — «Администрирование» — «Информация».

7. Для решения проблемы специалисту службы поддержки также понадобятся скриншоты с информацией из вкладки «Свойства» браузера и сведениями об оснастке сертификатов (в строке поиска набрать «mmc», выбрать «Файл» — «Добавить» или «Удалить» оснастку – выбрать сертификат и найти свою учетную запись. Сделать скриншот открывшегося окна).

Специалист службы поддержки просит извлечь сертификат ЭЦП и направить ему для проверки, как это сделать?

1. Выполните запуск КриптоПро на ПК.

2. В Меню программы найдите и откройте вкладку «Сервис», нажмите на кнопку «Просмотреть сертификаты».

3. В появившемся окне нажмите на кнопку «Обзор».

4. В новом окне перед вами появится полный список всей устройств с сертификатами, которые в настоящее время подключены к ПК. Найдите сертификат ЭЦП, кликните по нему и нажмите на «ОК».

5. На следующем этапе достаточно выбрать «Далее».

6. Если ПО просит пин-коды, для ruToken стандартный код – 12345678, для eToken – 1234567890.

7. В следующем окне выбираем кнопку «Свойства» и вкладку «Состав». Здесь нужно нажать на команду «Копировать файл», указываем DER-кодировку X.509.

8. С помощью поиска находим на ПК файл с расширением .cer и отправляем его в службу поддержки.

Для авторизации на портале Госуслуг с помощью ЭЦП ее сертификат нужно записать на внешний носитель – флеш-USB, жесткий диск и др. Для решения данной задачи выполните следующие действия:

1. Запустите программу КриптоПро CSP на ПК.

2. В Меню ПО находим вкладку «Сервис», выбираем команду «Установить личный сертификат».

3. В появившемся окне выбираем кнопку «Обзор», выбираем файл с сертификатом ЭЦП и нажимаем на «Далее».

4. В разделе «Сертификат для установки» выбираем «Свойства», проверяем сведения о сертификате, жмем «Далее».

5. В следующем разделе ставим галочку напротив пункта «Найти контейнер автоматически» и ждем завершения поиска. Выбираем КриптоПро CSP, отмечаем «Пользователь» или «Компьютер», нажимаем «Далее».

Внимание! Если программа не сможет самостоятельно найти контейнер, это нужно будет сделать вручную, кликнув по кнопке «Обзор» и указав путь к нужному файлу.

6. В разделе «Хранилище сертификатов» нажимаем на «Обзор», после чего находим папку с именем «Личное».

7. Программы выполнит установку сертификата в папку «Личное» — «Пользователь» или «Личное» — «Компьютер», в зависимости от того, чтобы было выбрано на предыдущем этапе. Изменить этот параметр не получится.

8. В этом же разделе нужно отметить галочкой команду «Установить сертификат в контейнер», что позволит без труда отыскать сертификат ЭЦП на любом другом ПК.

9. В завершении проверяем данные сертификата и подтверждаем свои действия, нажав на «Готово».