Защита информации в компьютерных сетях: шифрование

Интернет — не только всемирное хранилище данных, в котором каждый обязательно найдет именно то, что ему нужно (если, конечно, умеет искать , хотя это лишь вопрос времени), и не только кладезь всевозможных развлечений на любой вкус. Еще одно исключительное предназначение Интернета — передача информации, например, с помощью электронной почты. В этом плане он уникален. Нет других настолько разветвленных почтовых сетей. Доставка корреспонденции происходит здесь почти мгновенно, на зависть традиционным службам XX в. И наконец, сообщения можно получать, находясь физически где угодно, были бы компьютер и модем.

Есть у Интернета и недостаток — угроза информации со стороны всяческих злоумышленников, половина из которых действует просто из желания напакостить или доказать что-либо миру. Хуже и опаснее, если ваша информация представляет для кого-то практический интерес, например деловая переписка.

Криптографические способы и средства защиты информации

Основными криптографическими способами защиты информации в сетях являются:

- шифрование с помощью защищённых протоколов (https – TLS, IPsec и т.д.);

- аутентификация с использованием электронной подписи, сертификатов;

- защищенная электронная почта;

- применение виртуальных частных сетей VPN.

Шифрование с помощью защищённых протоколов

Область криптографической защиты информации попадает под действие регулирования ФСБ России. Нормативными документами ФСБ по криптозащите являются:

-

Приказ ФСБ России от 27 декабря 2011 г. № 796 «Об утверждении требований к средствам электронной подписи и требований к средствам УЦ»;

В соответствии с приказом устанавливается шесть классов – КС1, КС2, КС3, КВ1, КВ2, КА1, определяющих иерархию уровней криптографической защиты информации с помощью электронной подписи.

В них определены шесть основных типов нарушителей: с Н1 по Н6 . В зависимости от типа нарушителя различают шесть уровней КС1, КС2, КС3, КВ1, КВ2, КА1 криптографической защиты персональных данных, определенных в порядке возрастания количества и жесткости предъявляемых к криптографическим средствам требований, и, соответственно, шесть классов криптографических средств, также обозначаемых через КС1, КС2, КС3, КВ1, КВ2, КА1 . А также три уровня КС, КВ, КА специальной защиты от утечки по каналам побочных излучений и наводок при защите персональных данных с использованием криптографических средств.

Согласно ГОСТ 28147-89 , шифрование — это процесс зашифрования или расшифрования. Ключ шифрования — секретная информация, используемая криптографическим алгоритмом при шифровании/расшифровке сообщений, постановке и проверке цифровой подписи, вычислении кодов аутентичности. Криптографические ключи различаются согласно алгоритмам, в которых они используются.

-

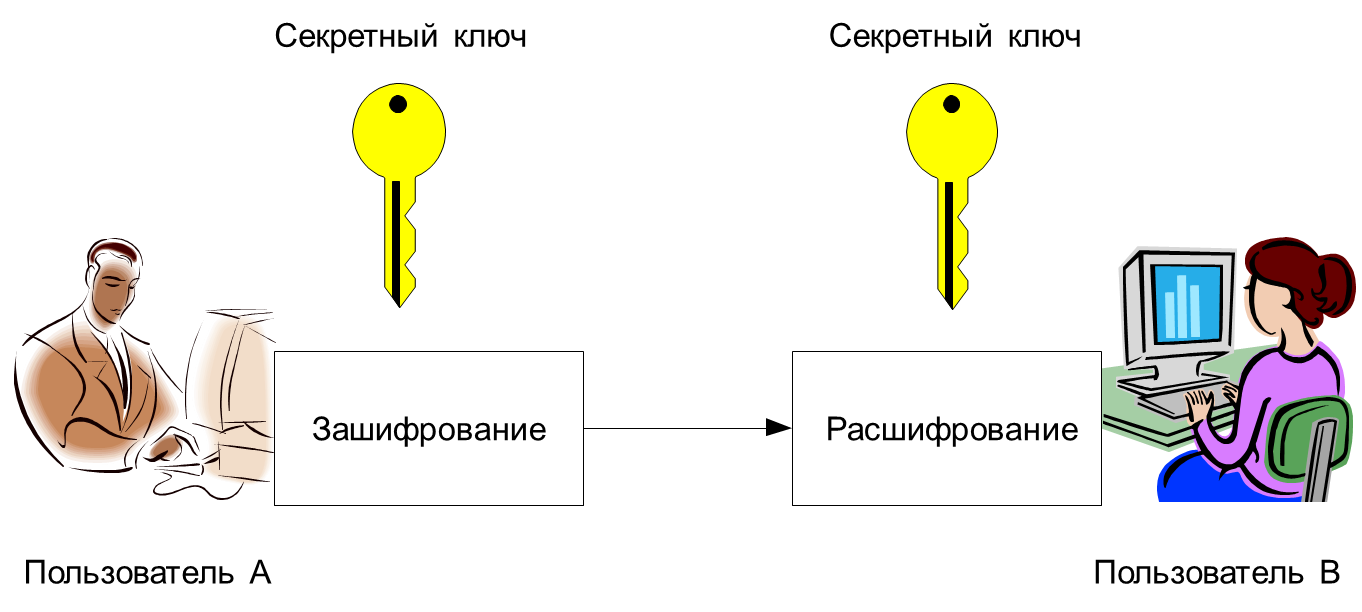

Симметричное шифрование: для зашифрования и расшифрования используется один и тот же ключ. С одной стороны, это обеспечивает более высокую конфиденциальность сообщений, с другой стороны, создаёт проблемы распространения ключей в системах с большим количеством пользователей.

Считается, что к достоинствам симметричного шифрования относится простота его реализации и более высокая скорость работы. К недостаткам относится проблемы с обеспечением безопасности пароля, а также с безопасным методом его распространения и оповещением на случай компрометации пароля.

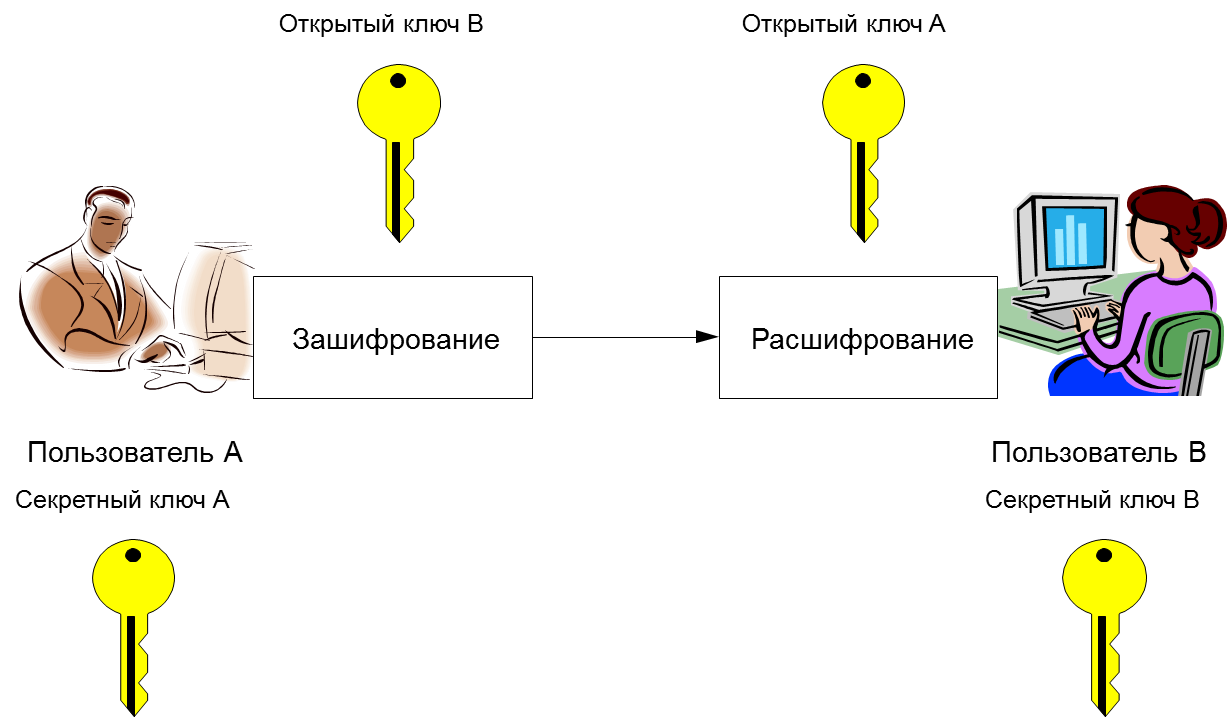

Закрытый ключ — ключ, известный только своему владельцу. Только сохранение пользователем в тайне своего закрытого ключа гарантирует невозможность подделки злоумышленником документа и цифровой подписи от имени заверяющего.

Открытый ключ — ключ, который может быть опубликован и используется для проверки подлинности подписанного документа, а также для предупреждения мошенничества со стороны заверяющего лица в виде отказа его от подписи документа. Открытый ключ подписи вычисляется, как значение некоторой функции от закрытого ключа, но знание открытого ключа не дает возможности определить закрытый ключ.

Асимметричное шифрование позволяет распространять ключ по сети, так как без второго ключа невозможно получить исходное сообщение. На этом принципе основан протокол SSL, который позволяет легко установить безопасное соединение с пользователями в силу того, что закрытый ключ (пароль) хранится только на стороне сервера.

Схема использования симметричного метода:

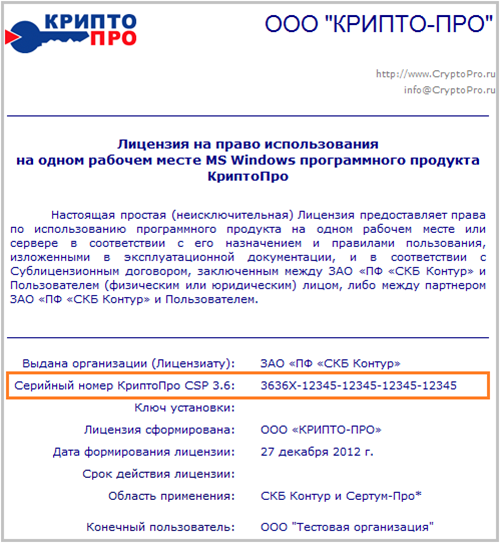

Cредство криптозащиты информации КриптоПро CSP

Рассмотрим средство криптозащиты информации КриптоПро CSP. Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Функции защиты информации КриптоПро CSP:

- авторизация и обеспечение юридической значимости электронных документов при обмене ими между пользователями;

- обеспечение конфиденциальности и контроля целостности информации посредством её шифрования и имитозащиты в соответствии с ГОСТ 34.10-2012, ГОСТ 34.11 и ГОСТ 28147-89

- контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированного изменения;

- управления ключевыми элементами системы в соответствии с регламентом;

- обеспечение аутентификации связывающихся сторон, конфиденциальности и целостности пересылаемой информации с использованием сертификатов стандарта Х.509;

- установление аутентичного защищенного соединения с использованием протокола КриптоПро TLS;

- защита IP-соединений с использованием протоколов КриптоПро IKE, КриптоПро ESP, КриптоПро AH;

- обеспечение конфиденциальности и контроля целостности и авторизация файлов и информационных сообщений;

- обеспечение аутентификации, аутентификация пользователя в домене Windows.

Термины, принятые в Криптопро CSP:

- контейнер закрытого ключа;

- сертификат открытого ключа;

- самоподписываемый сертификат.

Аутентификация с использованием электронной подписи

Виды электронных подписей (статья 5 ФЗ № 63 «Об электронной подписи»):

- Простая электронная подпись — посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом.

- Неквалифицированная электронная подпись:

2.1. Получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

2.2. Позволяет определить лицо, подписавшее электронный документ;

2.3. Позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

2.4. Создается с использованием средств электронной подписи.

3.1. Ключ проверки электронной подписи указан в квалифицированном сертификате;

3.2. Для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с настоящим Федеральным законом.

При использовании неквалифицированной электронной подписи сертификат ключа проверки электронной подписи может не создаваться.

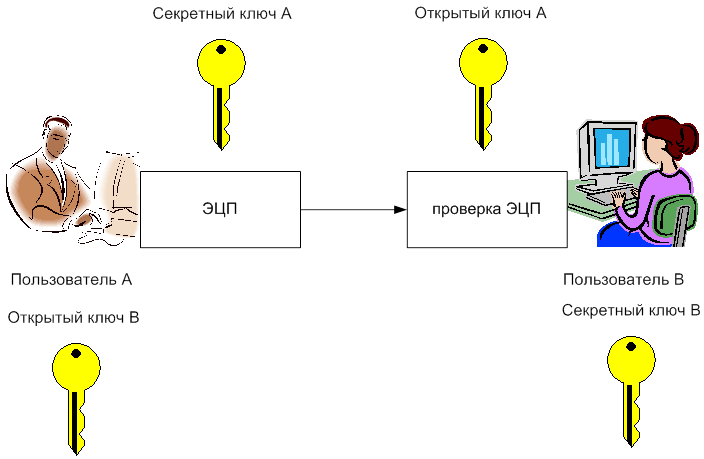

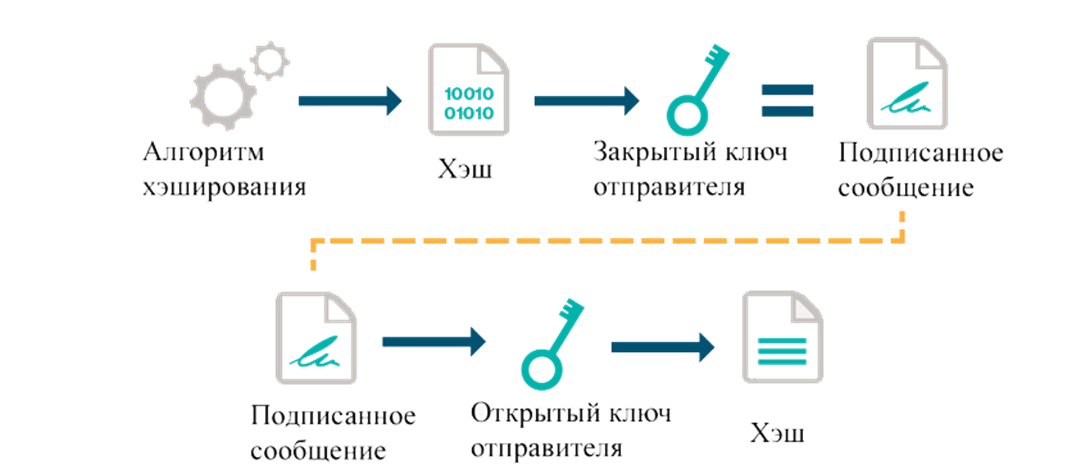

Схема использования усиленной электронной подписи:

Здесь также есть пара из открытого и секретного ключа. От документа подсчитывается хеш-функция, посредством криптографических преобразований вычисляется сама электронная подпись. В отличие от асимметричного шифрования, подпись основана на закрытом ключе, а проверяется с помощью открытого ключа. Электронная подпись предоставляется вместе с исходным документом на проверку. По результатам проверки можно доказать, что документ с момента вычисления подписи не был изменен.

Процедура формирования и проверки усиленной электронной подписи:

Для формирования цифровой подписи отправитель, прежде всего, вычисляет значение хэш-функции подписываемого документа. Хэш-функция служит для сжатия исходного подписываемого текста в дайджест — относительно короткое число, состоящее из фиксированного небольшого числа битов и характеризующее весь текст в целом. Далее отправитель шифрует дайджест своим секретным ключом. Получаемая при этом пара чисел представляет собой цифровую подпись для данного документа. Сообщение вместе с цифровой подписью отправляется в адрес получателя.

При проверке ЭЦП абонент — получатель сообщения — расшифровывает принятый дайджест открытым ключом отправителя. Кроме того, получатель сам вычисляет с помощью хэш-функции дайджест принятого сообщения и сравнивает его с расшифрованным. Если эти два дайджеста совпадают, то цифровая подпись является подлинной. В противном случае либо подпись подделана, либо изменено содержание сообщения.

Принципиальным моментом в системе ЭЦП является невозможность подделки ЭЦП пользователя без знания его секретного ключа подписывания. Поэтому необходимо защитить секретный ключ подписывания от несанкционированного доступа. Секретный ключ ЭЦП, аналогично ключу симметричного шифрования, рекомендуется хранить на персональном ключевом носителе в защищенном виде.

Электронная цифровая подпись представляет собой уникальное число, зависящее от подписываемого документа и секретного ключа абонента. Подписанный файл создается из неподписанного путем добавления в него одной или более электронных подписей.

Помещаемая в подписываемый файл (или в отдельный файл электронной подписи) структура ЭЦП обычно содержит дополнительную информацию, однозначно идентифицирующую автора подписанного документа. Эта информация добавляется к документу до вычисления ЭЦП, что обеспечивает и ее целостность.

Защищённый почтовый клиент DiPostCA

Программа DiPostCA содержит криптографическую систему, обеспечивающую:

- шифрование/расшифрование почтовой корреспонденции с использованием асимметричных ключей при симметричном алгоритме шифрования;

- формирование и проверку электронной цифровой подписи (ЭЦП).

Для участия в обмене конфиденциальной информацией каждый участник обмена должен иметь, во-первых, свой закрытый ключ и свой сертификат ключа и, во-вторых, — сертификаты ключей всех остальных участников обмена. Кроме того, каждый из участников обмена должен иметь сертификаты и списки отозванных сертификатов всех необходимых удостоверяющих центров.

Закрытый ключ (и необходимая для его использования информация) размещается на ключевом носителе в т.н. «контейнере» («контейнере закрытого ключа») – файл с расширением .pvt .

Для генерации закрытых ключей требуется программа Модуль генерации ключей, разработанная ООО «ФАКТОР-ТС», которая также создаёт запрос на сертификат ключа проверки подписи – файл с расширением .p10 .

Запрос на сертификат отправляется в УЦ, который выдаёт сертификат.

Сертификат ключа имеет следующую структуру:

- открытый ключ,

- электронная подпись удостоверяющего центра, выдавшего этот сертификат,

- сопроводительная информация.

Сертификаты и списки отозванных сертификатов:

- Сертификаты пользователей — как правило, находятся в файлах с расширением cer. Файл с расширением cer может содержать только один сертификат.

- Сертификаты удостоверяющих центров — как правило, находятся в файлах, имена которых имеют расширение p7b. В этот же файл УЦ, как правило, помещает списки отозванных сертификатов. Файл с расширением p7b может содержать как один, так и несколько сертификатов.

- Кроме того, списки отозванных сертификатов могут находиться в файлах с расширением crl.

Настройка криптосистемы DiPostCA заключается в следующем:

- Генерация контейнера закрытого ключа на носитель и запроса на сертификат открытого ключа.

- Отправка запроса на сертификат в УЦ.

- Выдача из УЦ сертификата открытого ключа.

- Настройка криптосистемы DiPostCA: инициализация контейнера закрытого ключа с носителя.

- Настройка криптосистемы DiPostCA: установка сертификата открытого ключа.

Зачем шифровать трафик?

Есть ли смысл вообще беспокоиться об этом?

Определённо. На самом деле, есть много причин, почему необходимо сделать интернет-трафик нечитаемым:

- Прежде всего, незашифрованные соединения могут прослушивать и перехватывать хакеры. Так они могут украсть конфиденциальную информацию (данные кредитной карты, пароли и т. д.), или же перенаправить вас на фишинговые веб-сайты (поскольку видят, какими сайтами вы чаще всего пользуетесь).

- Киберпреступники могут обмануть ваше устройство, и подключиться к поддельной сети WiFi, которую сами же запустят. Если это случится, то они смогут мониторить всю вашу деятельность онлайн.

- Незашифрованный трафик означает, что ваш интернет-провайдер может просматривать пакеты данных, и видеть, какие сайты вы просматриваете и какие веб-приложения используете. Благодаря этой информации они могут целенаправленно ограничивать пропускную способность вашего соединения.

- Если вы используете незашифрованные соединения, это в значительной степени говорит о том, что вы согласны, что ваш провайдер будет продавать ваши данные рекламодателям.

- Отсутствие шифрование трафика означает, что сетевые администраторы также могут отслеживать его. Это может стать проблемой, если вы посещаете «отвлекающие» веб-сайты на работе или в школе, будь то YouTube, Facebook или Twitter.

- Кроме того, шифрование поможет вам избежать правительственной слежки за тем, что вы делаете в интернете.

«Но я уже использую зашифрованный WiFi, так что все в порядке, верно?»

Не совсем. Если вы загуглите информацию о том, как зашифровать интернет-соединение, то увидите, что во многих статьях рекомендуют использовать зашифрованные сети (то есть те, для доступа к которым требуется пароль).

Но вот в чем проблема – большинство сетей для шифрования используют WPA2. К сожалению, этот стандарт безопасности не так уж хорош и имеет серьезные уязвимости. Вы можете найти много информации, согласно которой есть как минимум несколько способов взломать пароли WPA2 (здесь, здесь и здесь).

Новый стандарт шифрования WPA3 должен исправить эти проблемы, но даже он не без изъяна.

Кроме того, есть еще одна проблема: некоторым сетям может и требуется пароль для использования, но они могут быть защищены устаревшим шифрованием, вроде WEP и WPA.

В общем, тот факт, что вы используете зашифрованный WiFi, вовсе не означает, что ваши данные в безопасности.

Защита данных на личном компьютере (ноутбуке)

Для хищения личных данных пользователей и компаний каждый день в сети появляются сотни вирусов, троянов, шпионских программ, программ-вымогателей, которые попадая на компьютер или ноутбук практически с первых секунд начинают либо кидать информацию в Интернет, либо ее шифровать. Как защититься? Правила простые:

- Всегда используйте лицензионное программное обеспечение – операционную систему, офисные и антивирусные программы. Лицензионный софт постоянно обновляется – шанс подхватить вредоносное ПО значительно меньше. Заведите привычку раз в неделю проверять свое устройство антивирусом.

- Не работайте на своем домашнем устройстве под пользователем администратором, заведите две учетные записи и работайте всегда под пользователем с ограниченными правами. Если лень это делать – приобретите устройство компании Apple, которое защищено лучше и включает в себя вышеизложенные пункты защиты.

- Обязательно делайте резервные копии важной информации. В сети доступны за небольшие деньги облачные сервисы, которые позволяют надежно хранить ваши данные.

- mail.ru.

- yandex.ru.

- ru.

- При серфинге в интернет и вводе данных обязательно обращайте внимание, что вы действительно находитесь на сайте нужно организации, а не на его клоне – фишинговый сайт.

- Если к Вашему ноутбуку или компьютеру имеют доступ другие люди, не пользуйтесь сервисами хранения паролей на сайте.

Очень избитая тема – тема защиты паролей. В Интернете есть база скомпрометированных паролей — https://www.opennet.ru/opennews/art.shtml?num=48121, в которой содержится более 500 млн паролей. Проверьте пароли свои и своих сотрудников, не исключено, что и они так же окажутся в этой базе. Что делать? Придумайте свои интересные требования к паролям. К примеру, книга «Граф Монте-Кристо» заканчивается фразой «Ждать и надеяться!» в итоге получаем замечательный пароль на английском языке – «:lfnmbyfltznmcz!». Обязательно используйте и цифры, и символы, и буквы. Длину пароля задавайте не меньше 8 знаков. Думайте нестандартно. Обязательно раз квартал или полгода меняйте свои пароли к сервисам. Не используйте один и тот же пароль для всех сервисов.

Если же Вы не надеетесь на свою память – установите приложение для хранения паролей на свой мобильный телефон — https://lifehacker.ru/10-menedzherov-parolej/.

Часто в интернете требуется для авторизации на сервисе ввести личную почту или данные аккаунта от социальных сетей. Заведите себе дополнительный в аккаунт, который вы будете использовать для таких целей. Помните, что любая регистрация на сайтах в Интернете несет за собой СПАМ, и, если вы активный пользователь Интернета – дополнительный аккаунт – ваша защита. Внедрите такой же подход для своих сотрудников, используя метод побуждения.

Безопасный выход в интернет

Безопасный браузер Tor Browser

Для безопасного посещения сайтов стоит использовать Tor Browser. Вы наверняка слышали о нем. Tor Browser работает на основе луковичных сетей. Смысл такой сети в том, что соединение от вашего устройства до конечного сервера проходит через определенное количество слоев сети. Каждый слой сети или подключение шифруется отдельно. И получается, что передаваемый вами трафик шифруется несколько раз. Это влияет на скорость соединения, но очень эффективно в плане безопасности.

Сам Tor Browser состоит не только из особенностей onion сетей, но и из дополнений, которые выключает все отслеживающие кнопки и скрипты, а также направляют весь трафик через HTTPS.

Виртуальная частная сеть ProtonVPN

Если вам нужно скрыть и зашифровать весь трафик вашего устройства, можно воспользоваться VPN. VPN расшифровывается как виртуальная персональная сеть. При подключении к VPN абсолютно все соединения вашего устройства проходят через выбранный сервер.

Это позволяет не только скрыть изначальный источник запроса, но и зашифровать данные.

Также это можно использовать для доступа к заблокированным сайтам в вашей сети. Поскольку трафик идет, например, через Нидерланды, где может быть не заблокирован российский локальный информационный ресурс, вы сможете зайти на него.

Я использую программное обеспечение ProtonVPN, от создателей ProtonMail. Их почтовый сервис прекрасно себя зарекомендовал, и увидев доступность VPN клиента от данной команды сразу решил установить и использовать.

Приложение бесплатное, но еще не имеет русского интерфейса. Но разобраться в его работе очень просто.

Если выбрать платный тарифный план, то у вас будет больший выбор стран для подключения. Платные сервера менее загружены, поэтому скорость будет выше. А также будет возможность использовать P2P траффик и сети TOR.

Анонимная операционная система Tails

Tails это самый ультимативный вариант. Это операционная система, основанная на ядре Linux.

Обычно ее записывают на флеш накопитель или DVD диск и загружаются с них. При том, сами создатели рекомендуют сначала записать операционную систему на флеш накопитель, далее загрузится с него. И уже с этого носителя с помощью специального программного обеспечения записать операционную систему на другой флеш накопитель или DVD диск.

В данной операционной системе можно работать в интернете, работать с почтой и максимально важными данными на компьютере.

В ней используются самые передовые технологии шифрования. Максимальная защита всех данных. Данную ОС постоянно проверяют и исследуют.