Статьи по теме: «Информационная безопасность»

СКЗИ – это средство криптографической защиты информации. Его использование необходимо в случаях, явно установленных законодательством Российской Федерации (например, защита биометрических персональных данных), а также при наличии в информационной системе угроз, которые могут быть нейтрализованы только с помощью СКЗИ. Самая распространенная задача – защита информации при передаче по недоверенным каналам связи. В статье в качестве примера рассматривается подключение к Национальному координационному центру по компьютерным инцидентам (НКЦКИ) по защищенному каналу связи.

СКЗИ сертифицируются ФСБ России по классам КС1, КС2, КС3, КВ и КА. Необходимый класс защиты определяется заказчиком (владельцем системы) на основе модели угроз – совокупности условий и факторов, создающих потенциальную или реальную опасность нарушения безопасности информации.

При этом детализированные требования к СКЗИ различных классов имеют ограничительную пометку «Для служебного пользования». Но существуют открытые документы, позволяющие получить общее представление о различных классах и их применении:

- «Принципы разработки и модернизации шифровальных (криптографических) средств защиты информации», предложенные техническим комитетом по стандартизации «Криптографическая защита информации» (ТК 26);

- Приказ Федеральной службы безопасности Российской Федерации №378 об обеспечении безопасности персональных данных.

Рисунок 1: Иерархия классов защиты (от минимального к максимальному): КС1, КС2, КС3, КВ, КА.

С повышением класса увеличиваются потенциальные возможности нарушителя, соответственно, увеличивается и перечень механизмов защиты.

Для СКЗИ класса КС1 актуальны угрозы только из-за пределов контролируемой зоны. Для более высоких классов предполагается, что нарушитель имеет физический доступ к оборудованию. Поэтому предусмотрены дополнительные механизмы защиты: для КС2 – это, как правило, доверенная загрузка (проверка целостности при старте ОС, дополнительная аутентификация); для КС3 – замкнутая программная среда (зафиксированный перечень ПО для среды функционирования СКЗИ).

СКЗИ класса КВ применяются, когда злоумышленники могут располагать исходными текстами прикладного ПО, входящего в среду функционирования и взаимодействующего с СКЗИ, а СКЗИ класса КА, – если существует опасность, что преступники имеют возможность доступа к аппаратным компонентам СКЗИ и его среде функционирования.

Для подключения к инфраструктуре НКЦКИ в настоящее время используются СКЗИ класса КС3. Класс КС3 является де-факто стандартом для государственных информационных систем, например, СКЗИ этого класса широко распространены в Системе межведомственного электронного взаимодействия (СМЭВ).

Методы, применяемые в СКЗИ

- Авторизация данных и обеспечение сохранности их юридической значимости при передаче или хранении. Для этого применяют алгоритмы создания электронной подписи и ее проверки в соответствии с установленным регламентом RFC 4357 и используют сертификаты по стандарту X.509.

- Защита конфиденциальности данных и контроль их целостности. Используется асимметричное шифрование и имитозащита, то есть противодействие подмене данных. Соблюдается ГОСТ Р 34.12-2015.

- Защита системного и прикладного ПО. Отслеживание несанкционированных изменений или неверного функционирования.

- Управление наиболее важными элементами системы в строгом соответствии с принятым регламентом.

- Аутентификация сторон, обменивающихся данными.

- Защита соединения с использованием протокола TLS.

- Защита IP-соединений при помощи протоколов IKE, ESP, AH.

Подробным образом методы описаны в следующих документах: RFC 4357, RFC 4490, RFC 4491.

Сервис сертификата электронной подписи

Из доступных в электронной форме услуг установите сертификат ЭЦП КриптоПро. Получите юридически значимую подпись, которая проверит, зашифрует и дешифрует документы в электронной форме с помощью сертификата.

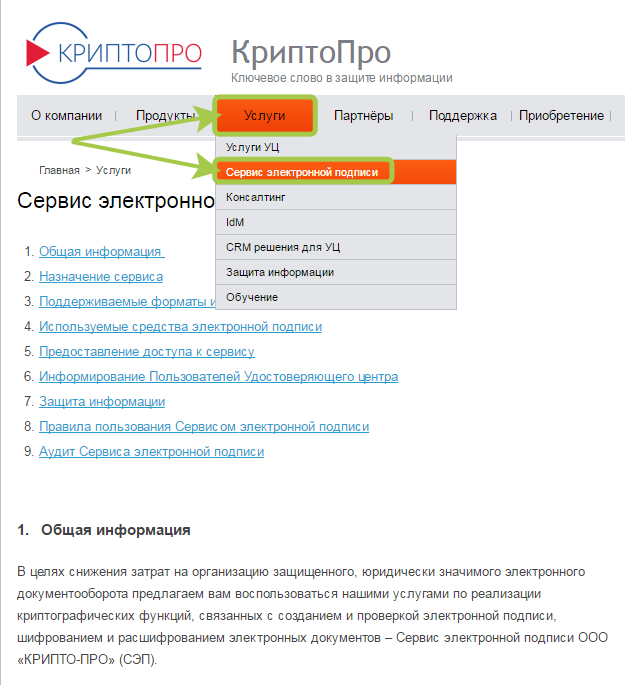

Через вкладку «Услуги» откроем «Сервис электронной подписи».

В случае активации этого сервиса установка ключа ЭЦП КриптоПро не требуется. Система хранит ключ и необходимый набор криптографических операций.

Если храните ключ ЭП на рабочем месте пользователя, обратитесь за услугой в Удостоверяющий центр.

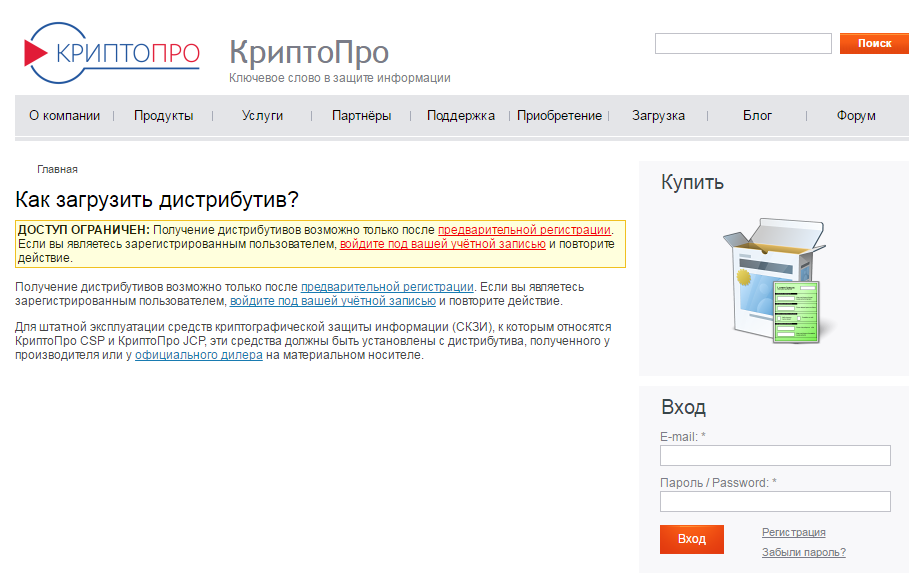

Чтобы поработать с сертификатом ЭП в формате электронной загрузки, скачайте дистрибутив.

Руководства получите у разработчика. Производитель просит зарегистрироваться. Если e-mail и пароль уже занесены в базу, введите их, чтобы войти.

Перед новой загрузкой сайт удостоверится в готовности заключить лицензионное соглашение.

При согласии и начале работы с сервисом сертификата ЭП (СЭП) включается функция работы через Удостоверяющий центр компании. В нем создают сертификат ключа проверки подписи.

В рамках этой услуги КриптоПро сертификат на компьютер не устанавливается. Использование сертификата ключа электронной подписи подтверждается владельцем при вводе одноразового пароля с индивидуальным PIN-кодом доступа к ключевому контейнеру.

Сертификат ключа ЭП создается в неэкспортируемом формате. Он недоступен для использования на съемных носителях (и рабочем месте пользователя).

Вопросы про ОКЗИ

В соответствии с п. 6 Инструкции № 152 ФАПСИ получается, что орган криптографической защиты информации (ОКЗИ) может быть создан только лицензиатом ФАПСИ. Значит ли это, что ОКЗИ может быть создан только у лицензиата ФСБ (как правопреемника ФАПСИ), а у всех остальных вместо этого назначается ответственное лицо?

— При создании и эксплуатации ОКЗИ появляются лицензируемые виды деятельности, поэтому право на его создание есть исключительно у лицензиата ФСБ. Правда, отсутствие ОКЗИ не освобождает от учета СКЗИ и ведения множества журналов, предусмотренных приказом ФАПСИ и эксплуатационной документацией к криптографическому оборудованию.

Можно ли самостоятельно обучить пользователей СКЗИ и как это оформить?

— Формально обучающие материалы должен разработать лицензиат ФСБ. Но самостоятельно проводить внутреннее обучение своих сотрудников на основе данных материалов может любая организация.

Есть ли какие-либо требования к сотрудникам, которые входят в ОКЗИ?

— Есть. Они должны пройти внутреннее обучение с тестированием. Сделать это можно в лицензированном учебном центре. Также им нужно ознакомиться с инструкцией пользователя СКЗИ под подпись.

Ответственный за защиту информации и ответственный за СКЗИ – это одно и то же?

— Не обязательно. Даже лучше, если эти роли выполняются разными лицами. Например, за администрирование средств защиты (антивирус, межсетевой экран и т.п.) отвечает администратор ИБ. А за администрирование и учет средств криптографической защиты – ответственный за СКЗИ. Как показывает практика согласования моделей нарушителей с ФСБ, регулятор просит данные роли не совмещать, хотя формального запрета на это нет. Но, гипотетически, такой запрет может встречаться в правилах эксплуатации на отдельные СКЗИ.

Общие положения

1.1. Настоящая Политика применения средств криптографической защиты информации (далее — Политика) определяет порядок организации и обеспечения функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну (далее – СКЗИ, криптосредство) в случае их использования для обеспечения безопасности конфиденциальной информации и персональных данных при их обработке в информационных системах.

1.2. Настоящая Политика разработана во исполнение:

- Федерального закона «О персональных данных«, нормативных актов Правительства РФ в области обеспечения безопасности персональных данных;

- Федерального закона № 63-ФЗ «Об электронной подписи«;

- Приказа ФСБ РФ № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности«;

- Приказа ФАПСИ № 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну»;

- Приказа ФСБ РФ N 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)»;

1.3. Настоящая Политика распространяется на крипто средства, предназначенные для обеспечения безопасности конфиденциальной информации и персональных данных при их обработке в информационных системах;

1.4. Криптографические средства защиты информации (далее – СКЗИ), реализующие функции шифрования и электронной подписи применяются для защиты электронных документов, передаваемых по общедоступным каналам связи, например, публичная сеть Интернет, либо по коммутируемым каналам связи.

1.5. Для обеспечения безопасности необходимо использовать СКЗИ, которые:

- допускают встраивание в технологические процессы обработки электронных сообщений, обеспечивают взаимодействие с прикладным программным обеспечением на уровне обработки запросов на криптографические преобразования и выдачи результатов;

- поставляются разработчиками с полным комплектом эксплуатационной документации, включая описание ключевой системы, правила работы с ней, а также обоснование необходимого организационно-штатного обеспечения;

- поддерживают непрерывность процессов протоколирования работы СКЗИ и обеспечения целостности программного обеспечения для среды функционирования СКЗИ, представляющей собой совокупность технических и программных средств, совместно с которыми происходит штатное функционирование СКЗИ и которые способны повлиять на выполнение предъявляемых к СКЗИ требований;

- сертифицированы уполномоченным государственным органом либо имеют разрешение ФСБ России.

1.6. СКЗИ, применяемые для защиты персональных данных, должны иметь класс не ниже КС2.

1.7. СКЗИ реализуются на основе алгоритмов, соответствующих национальным стандартам РФ, условиям договора с контрагентом.

1.8. СКЗИ, лицензии, сопутствующие ключевые документы, инструкции к СКЗИ приобретаются организацией самостоятельно или могут быть получены у сторонней организации, инициирующей защищенный документооборот.

1.9. СКЗИ, включая инсталляционные носители, ключевые документы, описания и инструкции к СКЗИ, составляют коммерческую тайну в соответствии с Положением о конфиденциальной информации.

Установка тахографов СКЗИ и замена НКМ

Если вам нужно установить тахограф или выполнить замену модуля СКЗИ в Санкт-Петербурге – вам стоит обратиться в нашу компанию:

- У нас есть все разрешения, необходимые для выполнения такого вида работ.

- Замена блока, его калибровка и последующая активация будут выполнены в кратчайшие сроки.

- Также наши специалисты обеспечат соблюдение юридических формальностей, что позволит вам успешно эксплуатировать ТС с обновленным блоком защиты.

Основным новшеством в работе профессионалов коммерческого транспорта является карта СКЗИ. Для чего она предназначена, и что нужно знать о ней?

Абонентские СКЗИ

Они характеризуются не алгоритмами (определены стандартами), а утилитами, позволяющими эти СКЗИ применять, и условиями, которые необходимо выполнить. Желательно, чтобы применять эти средства было удобно.

И главное – помните о достаточности средств защиты. Нет необходимости применять дорогостоящие СКЗИ там, где можно обойтись без них.

И еще: СКЗИ и СЭП, которые удовлетворяют всем требованиям, которые мы обсуждали, – есть. Вплоть до класса КВ2. Не называю их только для того, чтобы статья не стала рекламной.