Шпионские программы

Это общий термин для целого ряда вредоносных программ, которые позволяют следить за действиями пользователя в сети Интернет, а также собирать его конфиденциальные данные.

Впервые этот термин был употреблен в публикации службы новостей Usenet в 1995 году.

Узнать больше

Основные виды шпионских программ:

- программы для считывания нажатий клавиатуры позволяют злоумышленникам получить пароли и логины для доступа к личным аккаунтам жертвы;

- программное обеспечение для сканирования жесткого диска дает возможность получить доступ к установленным программам на устройстве жертвы;

- экранные шпионы собирают информацию о деятельности пользователя (снимки экрана посещенных веб-сайтов);

- почтовые шпионы позволяют собирать данные о контактах жертвы с электронной почты с целью рассылки спам-сообщений;

- рекламное программное обеспечениев виде нежелательных всплывающих окон используется для сбора личной информации пользователя, отслеживания его действий, а также нанесения вреда системе безопасности устройства;

- банковские трояны, маскируясь под легитимные ресурсы, могут получить доступ к банковским счетам жертвы.

Как распознать шпионскую программу?

Наиболее распространенными признаками наличия вредоносного кода на устройстве пользователя является снижение продуктивности или сбои в работе компьютера, массовые всплывающие окна, а также подозрительные действия на жестком диске.

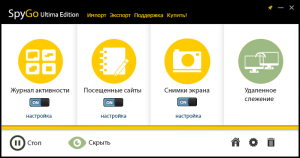

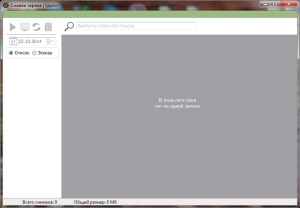

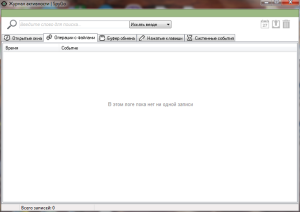

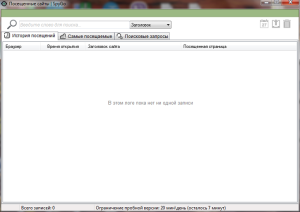

SpyGo – шпион с функцией удаленного подключения и слежения в режиме реального времени

SpyGo имеет невидимый режим, при котором практически невозможно определить, что он работает на компьютере, потому что он полностью скрывает свое присутствие в системе. Его не видно в списке установленных программ и в диспетчере задач, а единственный способ вернуться в видимый режим — нажать специальную комбинацию клавиш, которую наблюдатель может задать в настройках программы.

Сразу после инсталляции, программа начинает отслеживать действия пользователя. Она обрабатывает, систематизирует полученную информацию, сохраняет ее локально или создает отчет, а затем отправляет его по зашифрованному каналу на e-mail или на сервер злоумышленника.

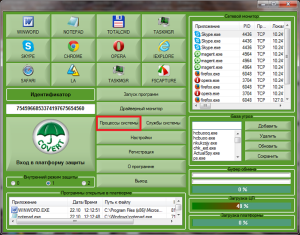

Платформа COVERT позволяет скрыть свои действия от этого опасного шпиона, или удалить его, если нет необходимости создавать видимость полного контроля лицами, установившими SpyGo на ваш компьютер.

Для этого следует открыть программу COVERT, и в главном окне нажать кнопку “Процессы системы”.

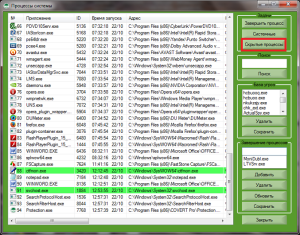

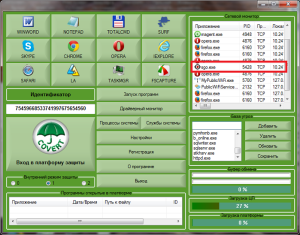

Поскольку данный шпион хорошо себя скрывает, и его не видно в стандартном списке запущенных приложений, запускаем монитор скрытых процессов.

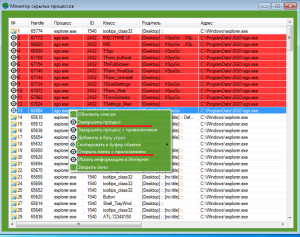

В мониторе скрытых процессов, просмотрите весь список. В конце списка вы увидите выделенные красным цветом строки. Так отмечаются все программы, которые себя скрывают.

В нашем случае мы видим выделенный программный файл sgo.exe. Это и есть шпион SpyGo.

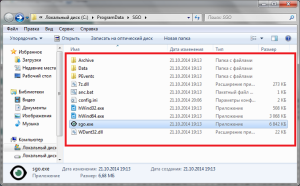

Для его удаления наведите на выделенную строку указатель мыши и нажмите правую кнопку. В контекстном меню выберите «Открыть папку с приложением», чтобы увидеть, где находятся файлы шпиона и «Завершить процесс» для остановки работы программы.

В открывшейся папке удалите все файлы и саму папку. SpyGo обнаружен и удалён.

Если за вашим компьютером идет наблюдение в режиме реального времени, то SpyGo можно обнаружить ещё до входа в монитор скрытых процессов. Его можно увидеть в сетевом мониторе программы COVERT, который доступен сразу после запуска маскировщика.

В этом случае, добавьте имя файла sgo.exe в базу угроз, через контекстное меню или через кнопку “Добавить” в главном окне программы маскировки. Соединение шпиона с сетью будет блокироваться, и в момент вашей работы в среде маскировщика злоумышленник, установивший слежку онлайн, не сможет получать информацию и доступ к вашему компьютеру. На следующих слайдах продемонстрировано, как это будет выглядеть в интерфейсе шпионской программы.

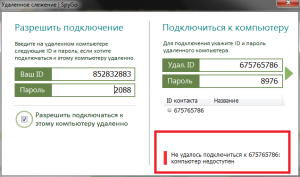

SpyGo не сможет соединиться с программой слежки установленной на вашем компьютере.

Если по какой-то причине вы не хотите удалять шпионскую программу с компьютера за которым работаете, просто заходите в защищённую платформу программы маскировки COVERT, нажав большую кнопку с надписью “Вход в платформу защиты” в главном окне, и производите все действия, которые собирались делать.

Ваши действия будут скрыты от шпиона. На слайдах ниже продемонстрировано, что смог увидеть шпион SpyGo и записать в свои отчёты, после произведенных операций внутри платформы COVERT.

Мы видим, что SpyGo не смог получить и украсть информацию. Правильно используя программу маскировки COVERT, придерживаясь инструкций разработчика, вы можете защитить себя от всевозможных видов шпионажа, включая тайную съёмку экрана вашего монитора.

Как обнаружить программу-шпиона на компьютере

Если на жестком диске компьютера хранится важная информация, то необходимо защищать свои данные от посягательств хакеров. В последние время участились случаи применения программ-шпионов, передающих своему хозяину все набранные тексты, в том числе пароли и реквизиты банковских счетов.

- Как обнаружить программу-шпиона на компьютере

- Как распознать шпиона

- Как обнаружить клавиатурного шпиона

- — компьютер с установленным на нем антивирусным ПО;

- — специальные утилиты по противодействию шпионского ПО.

Чтобы проверить свой компьютер на наличие шпионских программ, выйдите в интернет и скачайте специальную утилиту. Подобного софта в интернете достаточно много, однако стоит прислушаться к мнению других пользователей и выяснить репутацию производителя программы. К сожалению, бывают случаи, когда под видом специальной утилиты пользователь добровольно скачивал к себе на компьютер как раз программу-шпиона. К счастью, существуют некоторые признаки, которые позволяют предположить, что у компьютера есть проблемы, которые нужно срочно решать.

Запустите браузер, программу, которая обычно используется для выхода в интернет. Обратите внимание на страницу загрузки. Если загружается незнакомая страница, которую, к тому же, еще и не удается поменять — это верный признак того, что на компьютере поселился вирус класса «хайджекер». Обычно он меняет главную страницу пользователя на страницу сайта, с которой на компьютер валятся все новые и новые порции вирусных неприятностей.

Проследите за поведением операционной системы компьютера. Если периодически она подвисает или даже рушится, то нужно проверить загрузочные файлы и активность неизвестных процессов в автозагрузке

Поинтересуйтесь у провайдера или выясните самостоятельно, наблюдается ли резкое увеличение интернет трафика. Наличие такого скачка говорит о работе источника, который неизвестен, но при этом осуществляет прием и передачу значительного объема данных.

Откройте диспетчер задач, перейдите на вкладку «процессы». Здесь с вероятностью в 80% можно обнаружить деятельность посторонних программ. Однако это сможет сделать только специалист или опытный пользователь. Особо неприятные программы–шпионы маскируются под системные процессы, то есть выглядят достаточно мирно. Более того, компьютер зачастую отказывается удалять зловредные файлы, принимая их за служебные или системные.

Проверьте порты брандмауэра

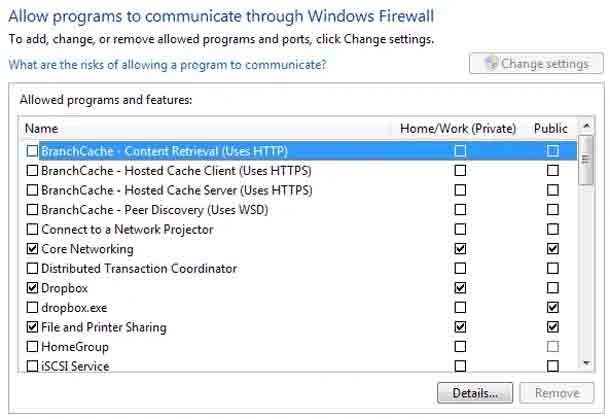

Опять же, поскольку это сторонние приложения, они должны подключаться к Windows через разные коммуникационные порты. Порты – это просто виртуальное соединение для передачи данных, с помощью которого компьютеры обмениваются информацией напрямую. Как вы, возможно, уже знаете, Windows поставляется со встроенным брандмауэром, который по соображениям безопасности блокирует многие входящие порты. Если вы не используете FTP-для сайта, почему ваш порт 23 должен быть открытым, верно?

Таким образом, чтобы эти сторонние приложения могли подключаться к вашему компьютеру, они должны проходить через порт, который должен быть открыт на вашем компьютере. Вы можете проверить все открытые порты, выбрав Пуск, Панель управления и Брандмауэр Windows. Затем, на левой стороне, нажмите «Разрешить использование функции через брандмауэр Windows» .

Здесь вы увидите список программ с флажками рядом с ними. Проверенные являются «открытыми», а непроверенные или незарегистрированные – «закрытыми». Просмотрите список и посмотрите, есть ли программа, с которой вы не знакомы или которая соответствует VNC, дистанционному управлению и т. д. Если это так, вы можете заблокировать программу, сняв с неё флажок!

Как определить шпионское ПО на вашем компьютере?

«Ещё никогда Штирлиц не был так близок к провалу» — возможно, Вы сразу представили в своём воображении классического шпиона. Такого, который может незаметно следить за своей целью, или наоборот, притворяясь тем, кем не является – оставаться на виду и собирать необходимые данные. Однако, в современном мире шпионы хоть и поступают точно также, но выглядят совершенно иначе. Давайте познакомимся с одним из видов шпионов, aka keyloggers, или – клавиатурные шпионы.

Клавиатурный шпион (keylogger) – это устройство или программа со способностью регистрировать нажатия клавиш на клавиатуре, нажатие и движение мыши и т.д.

Подумать только, любая информация, которая вводится через клавиатуру и компьютерную мышь – может стать известной злоумышленнику, в том числе пароли к посещаемым сайтам, данные банковских карт и даже личная переписка, которая даёт огромный простор для социальной инженерии.

Поймать такого «жучка» можно прямо на лету. «Drive by downloads», попутной загрузкой без ведома пользователя. Достаточно зайти на определенный сайт, или нажать на всплывающее окно, или открыть вложение в письме. Некоторые шпионы могут прятаться даже в обычных по виду графических файлах. А могут и вовсе самостоятельно проводить атаку, используя уязвимости в браузере или подключаемых модулях.

Обнаружить подобное вторжение можно через методы, включающие в себя поиск аномалий, т.е. мониторинг компьютерной системы пользователя на предмет аномальных изменений при отображении веб-страницы. Иной путь – использовать среду выполнения, позволяющей работать с JavaScript и отслеживать его поведение во время исполнения. Средства обеспечения безопасности, в т.ч. антивирусы, могут совмещать разнообразные методы обнаружения шпионского ПО, используя наработанные базы данных с множеством сигнатур для сопоставления шаблонов вредоносных скриптов. Однако методы обфускации (запутывания кода) позволяют избегать обнаружения шпионов защитной программой.

Что может сделать обычный пользователь, чтобы предотвратить такие попутные загрузки, спросите вы?

Конечно, можно сказать про то, что нужно заходить только на проверенные и надежные сайты, избегать всплывающие окна, регулярно обновлять веб-браузеры и антивирусы, что не стоит нажимать на всё, что попадается в сети. Но если приходится посещать много разнообразных веб-сайтов? Искать информацию где только можно и где нельзя? Тогда, один из наиболее простых вариантов – использование блокировщика сценариев, например, NoScript. Это бесплатное расширение для веб-браузеров на базе Mozilla и Google Chrome. Оно позволяет отключать все сценарии (скрипты) на посещаемом сайте, а после выборочно включить нужные. Это не только поможет избежать вредоносных программ, в т.ч. шпионов, но и в дальнейшем сэкономит время и трафик, позволяя не загружать сценарии (например, таргетированную рекламу), которые собирают личные данные пользователя.

Другой популярный способ завести себе личного шпиона – это загрузить условно бесплатное ПО, peer-to-peer приложения, online игры, скачивать игры, фильмы, музыку с непроверенных источников, в т.ч. торрентов. Не надо так. ?

Вернемся к нашим баранам! На каких принципах работают клавиатурные шпионы?

Одни шпионы могут использовать перехватывающие механизмы, например, функцию Windows API SetWindowsHookEx(), позволяющую следить за логом о нажатии клавиш клавиатуры. Кстати говоря, данная функция может перехватывать даже самозаполняющиеся пароли.

Другие шпионы могут располагаться на уровне ядра вводного устройства и получать всю информацию напрямую, заменяя собой основное программное обеспечение. Невидимый и начинающий свою работу ещё на этапе загрузки системы кейлоггер, но не перехватывающий самозаполняющиеся пароли.

Есть ещё аппаратные шпионы, которые представляют собой миниатюрные устройства, находящиеся между устройством ввода и самим компьютером. Для профилактики достаточно регулярно осматривать свой ПК и не покупать с рук устройства ввода, т.к. есть вероятность, что те имеют недокументированный функционал.

Итак, мы знаем, что собой представляют клавиатурные шпионы, знаем, что делать, чтоб свести риск проникновения шпиона к минимуму. Но если он уже проник в систему?

Несмотря на скрытность кейлоггеров — есть шанс отследить их фоновый процесс. Для этого можно использовать Process Explorer, принадлежащий Microsoft. Информация, выводимая данным ПО, значительно подробнее, чем у диспетчера задач Windows. Клавиатурные шпионы могут обитать, например, в вкладке «explorer.exe» и сразу бросаться в глаза отсутствием описания процесса и названием компании производителя.

Особенность шпионского ПО в том, что его сигнатуры отличаются от вирусных, и антивирусы принимают кейлоггеры за обычную программу. Для проверки системы и удаления шпионов можно использовать такие продукты как:

IObit Malware Fighter, Ad-Ware, Emsisoft Anti-Malware и Microsoft Defender.

Последний – встроенное программное обеспечение по умолчанию для Windows.

Ниже инструкция как его запустить, если вы подозреваете, что на вашем компьютере есть вредоносное ПО, которое не обнаружили другие средства обеспечения безопасности:

- Открываем Пуск => Параметры => Обновление и безопасность => Безопасность Windows => Защита от вирусов и угроз.

- Для Windows 10 выбрать «Параметры проверки» в разделе «Текущие угрозы; Для более ранних версий Windows «Запустить новое расширенное сканирование» в разделе «Журнал угроз».

- Выбираем «Проверка автономного Microsoft Defender» => «Проверить сейчас».

Принимая превентивные меры и проводя регулярно профилактику с помощью средств безопасности, мы снижаем риски, связанные с вредоносным ПО, до разумного уровня. Однако при вводе чувствительных данных рекомендуется не использовать клавиатуру. Как вариант — использовать виртуальную клавиатуру или голосовой ввод. Стоит помнить, что большинство интернет угроз рассчитаны на массовых пользователей. При использовании Windows и Internet Explorer риски получить нежелательное ПО намного выше, чем при использовании систем Linux или Mac OS с нестандартными браузерами.

Поэтому при выборе вычислительной техники и используемых программных инструментов стоит руководствоваться не только критериями цены, технических характеристик и удобства, но и критериями кибербезопасности.

Метод 3. Использование средств удаления кейлоггеров

Malwarebytes Anti-Rootkit Beta

Malwarebytes Anti-Rootkit BETA удаляет даже глубоко спрятанные руткиты. Malwarebytes Anti-Rootkit BETA – ультрасовременная технология для обнаружения и удаления самых противных руткитов.

Kaspersky Security Scan

Сканеры Kaspersky разрабатываются одной из ведущей компании по обеспечению безопасности Kaspersky Lab, сканеры Kaspersky используют передовые технологии, которые могут легко обнаружить клавиатурный перехватчик, это также поможет вам почистить свой PC от вирусов и вредоносного программного обеспечения.

Norton Power Eraser

Средство Norton Power Eraser использует самую агрессивную технологию сканирования, чтобы устранить угрозы, которые традиционный поиск вирусов не всегда обнаруживает.

-

(48) (12) (98) (27) (2 080) (66) (39) (23) (769) (33) (3) (107) (312) (80) (17)

Anything in here will be replaced on browsers that support the canvas element

В этом руководстве рассказывается о том, как включить и протестировать набор основных правил Open Web Application Security Project Core Rule Set (OWASP CRS) для использования с Nginx и ModSecurity. Мы создадим проект Docker Compose и развернем контейнер Nginx с поддержкой ModSecurity и CRS. Все будет сделано только с использованием инструментов с открытым исходным кодом. Ранее …

Для отладки HTTP-запросов может оказаться полезным перехват трафика и просмотр пакетов, которые отправляются туда и обратно между клиентом и сервером. Это тривиально, если HTTP-запросы отправляются по незашифрованному каналу. В этом случае достаточно просто использовать инструмент типа tcpdump для захвата пакетов и просмотреть их с помощью инструмента типа Wireshark. Для демонстрации вместо Wireshark используется tshark. Tshark …

Компьютерный вирус в цифровом мире подобен грабителю или вору в реальном мире. Поэтому каждый, кто пользуется компьютером или ноутбуком, должен быть осторожен при работе в Интернете. Интернет – это основная причина проникновения вирусов и червей на ваши персональные устройства. Вредоносные программы остаются главной веб-опасностью, представляющей огромный риск для ПК, особенно если они связаны с Интернетом. …

Вы попали по адресу, если хотите узнать, как запускать команды Linux при изменении любого файла в рабочем каталоге и при создании новых файлов. В Linux вы можете использовать cron, чтобы запланировать выполнение команд в определенное время. Но что если вам нужно, чтобы команды выполнялись каждый раз, когда файл изменяется или в каталог добавляется новый файл? …

Nmap, или network mapper, – это набор инструментов для функционального тестирования и тестирования на проникновение во всей сети, включая сканирование портов и обнаружение уязвимостей. Скрипты Nmap scripting engine (NSE) Script – одна из самых популярных и мощных возможностей Nmap. Nmap-Vulners – скрипт NSE, использующий известную службу для предоставления информации об уязвимостях Эти скрипты сканирования уязвимостей …