Что мы знаем о вирусах и методах защиты от них?

О различных формах вирусов, путях и факторах их передачи, а также о коронавирусе и мерах профилактики вирусных инфекций рассказали на одном из интегрированных вебинаров ведущие методисты Корпорации «Российский учебник» Екатерина Федотова и Елена Кондратьева. Все перечисленные темы входят в курсы ОБЖ и биологии.

Главная задача биологии — это развитие представлений у человека о живых организмах, о многообразии видов, обо всех закономерностях развития живых существ, а также об их взаимодействии с окружающей природой. Предмет основы безопасности жизнедеятельности (ОБЖ) позволяет получить знания и умения, которые помогут сохранить жизнь и здоровье в опасных ситуациях. Эти ситуации всегда возникают неожиданно, но, тем не менее, большинство из них предсказуемы и к ним можно подготовиться заранее. ОБЖ учит нас предвидеть возможные опасности и минимизировать потери от той или иной ситуации. Сегодня мы сталкиваемся с новым видом вирусной опасности COVID-19,о котором поговорим с точки зрения биологии и ОБЖ.

1. Всплывающие окна

Пожалуй, это самый распространенный вид угрозы. Это могут быть всплывающие окна как в системе, так и, например, в браузере, а написано на них может быть все что угодно: от адреса сайта для взрослых до номера телефона, на который нужно перевести деньги, чтобы всплывающее окно пропало. Стоит ли говорить, что ни в коем случае нельзя идти на поводу у мошенников и отправлять им деньги. Во-первых, вы их просто потеряете, во-вторых, всплывающее окно никуда не денется. Вирус может проявляться и через самопроизвольно открывающиеся вкладки в браузере – чаще всего в них тоже содержится спам или реклама. Если на экране появляется информация, которую вы сами не открывали, – стоит задуматься, а не заражен ли ваш компьютер.

Вирусы не всегда кричат о себе на весь экран – многие угрозы могут быть вообще незаметны. При этом заражение негативно сказывается на производительности компьютера: система загружается долго, а даже самые легкие офисные приложения могут запускаться с трудом или не запускаться вообще. Это очень похоже на вирус, но здесь есть и второй возможный вариант: ваш компьютер может быть просто неисправен, и проблема падения производительности кроется в слишком высокой температуре процессора или в других обстоятельствах, не имеющих отношения к вирусу. Проверить это довольно просто: после запуска компьютера откройте диспетчер задач (его можно вызвать комбинацией Ctrl+Alt+Delete) и посмотрите на вкладку «Производительность». Если вы только включили компьютер и не нагружали его требовательными приложениями, а загрузка памяти или процессора зашкаливает, похоже, что вирус втайне от вас использует ресурсы вашего компьютера.

Сценарий 2: На компьютере случайным образом появляются раздражающая реклама и странные сообщения

Появление неожиданных всплывающих окон на экране является типичным признаком заражения вредоносными программами, которые наносят ущерб вашему компьютеру. Эти угрозы известны как шпионское ПО (spyware) и предназначены для сбора и кражи конфиденциальных данных пользователей без их ведома.

Навязчивые всплывающие окна нарушают нормальный рабочий процесс, но удалить подобные вредоносные программы может быть совсем непросто. Часто они поставляются с другими скрытыми угрозами, которые наносят еще больший ущерб пользователю. Шпионские программы могут быть замаскированы под надежные приложения, но на самом деле отслеживают браузерные данные и онлайн активность для сбора паролей и другой персональной информации.

Решение: Используйте бесплатные инструменты для удаления шпионских программ, чтобы избавиться от всплывающих окон и странных сообщений.

Для профилактики развития вредоносного заражения соблюдайте следующие правила:

- Не кликайте по всплывающим окнам.

- Не отвечайте на нежелательные сообщения.

- Проявляйте особую бдительность при загрузке бесплатных приложений с различных сайтов.

Вирус перезаписи

Примеры: Grog.377, Grog.202/456, Way, Loveletter.

Может поражать: Любой файл

Вирусы перезаписи очень опасны. Они поражают широкий спектр операционных систем, включая Windows, DOS, Macintosh и Linux. Они просто удаляют данные (частично или полностью) и заменяют оригинальный код своим собственным.

Они заменяют содержимое файла, не изменяя его размер. И как только файл заражен, его невозможно восстановить, и в итоге вы потеряете все данные.

Более того, вирусы этого типа могут не только сделать приложения неработоспособными, но и зашифровать и украсть ваши данные при выполнении.

Несмотря на свою эффективность, злоумышленники больше не используют вирусы перезаписи. Они предпочитают заманивать пользователей настоящими троянскими конями и распространять вредоносный код по электронной почте.

Защита: Единственный способ избавиться от этого вируса — удалить все зараженные файлы, поэтому лучше постоянно обновлять свою антивирусную программу, особенно если вы используете Windows.

Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

1. Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты.

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

3. Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware — всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО. Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы».

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название — следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты — это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами — красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги — ошибки в фрагментах программного кода — это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности — это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

- Любое сообщение об ошибке компьютера указывает на заражение вирусом. Это неверно: сообщения об ошибках также могут быть вызваны ошибками аппаратного или программного обеспечения.

- Вирусам и червям всегда требуется взаимодействие с пользователем. Это не так. Для того чтобы вирус заразил компьютер, должен быть исполнен код, но это не требует участия пользователя. Например, сетевой червь может заражать компьютеры пользователей автоматически, если на них имеются определенные уязвимости.

- Вложения к электронным письмам от известных отправителей являются безопасными. Это не так, потому что эти вложения могут быть заражены вирусом и использоваться для распространения заражения. Даже если вы знаете отправителя, не открывайте ничего, что в чем вы не уверены.

- Антивирусные программы могут предотвратить заражение. Со своей стороны, поставщики антивирусного ПО делают все возможное, чтобы не отставать от разработчиков вредоносных программ, но пользователям обязательно следует установить на своем компьютере комплексное защитное решение класса Internet security, который включает в себя технологии, специально предназначенные для активного блокирования угроз. Даже при том, что 100-процентной защиты не существует. Нужно просто осознанно подходить к обеспечению собственной онлайн-безопасности, чтобы уменьшить риск подвергнуться атаке.

- Вирусы могут нанести физический ущерб вашему компьютеру. Что если вредоносный код приведет к перегреву компьютера или уничтожит критически важные микрочипы? Поставщики защитных решений неоднократно развенчивали этот миф — такие повреждения просто невозможны.

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные — фотографии, документы и файлы — не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Краткая история

Фредерик Коэн, студент Южно-Калифорнийского университета, и профессор Адлеман заложили основу для исследования компьютерных угроз.

3 ноября 1983 года Фредерик Коэн впервые продемонстрировал программу, подобную на компьютерный вирус, которая могла самостоятельно устанавливаться и заражать другие системы.

В это время его преподаватель, профессор Адлеман, ввел термин «компьютерный вирус».

В рамках своей работы в 1984 году Коэн написал работу под названием «Компьютерные вирусы — теория и эксперименты». Это был первый научно-исследовательский документ, который использовал данный термин.

Другие вредоносные программы

Некоторые типы вредоносных программ могут загружать на компьютер другие угрозы. После установки этих угроз на компьютере они продолжат загружать дополнительные угрозы.

Лучший способ защиты от вредоносных программ и потенциально нежелательного программного обеспечения — это последние обновления в режиме реального времени, такие как антивирусная программа в Microsoft Defender.

Борьба и методы профилактики

Если на устройстве были обнаружены какие-либо из указанных выше признаков заражения, необходимо обязательно провести проверку.

Справиться с потоком вредоносного ПО и защититься от вирусных угроз можно, соблюдая общеизвестные меры предосторожности:

- не запускать и не скачивать ПО из сомнительных источников;

- обязательно проверять адресную строку браузера, чтобы убедится, что ссылка вела на верный сайт;

- не посещать сомнительные сайты;

- не отрывать подозрительные письма, даже присланные друзьями;

- регулярно выполнять резервное копирование важных данных;

- не хранить в незашифрованном виде пароли;

- без особой надобности не работать под учетной записью администратора;

- регулярно обновлять ПО;

- установить на все имеющиеся устройства антивирусное ПО и следить за его актуальностью.

Антивирусные программы

Даже соблюдая меры предосторожности, нельзя быть уверенным в защищенности. Реальную борьбу с вирусами можно вести специальным ПО — антивирусными приложениями, которые осуществляют поиск, обнаружение и уничтожение КВ и вредоносного ПО, а также выявление прорех в системе безопасности.

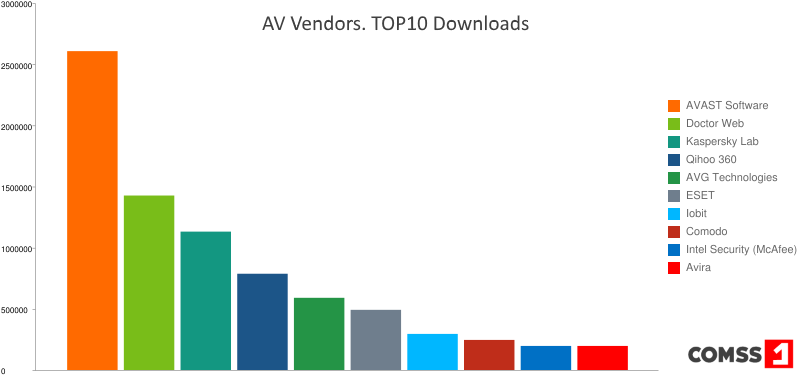

Лучше всего доверять широко известным разработчикам, так как злоумышленники запросто могут замаскировать свои творения даже под антивирус. Среди российских компаний можно выделить Лабораторию Касперского и DrWeb, являющиеся популярными не только на родине.

Когда нужна помощь специалиста

Обращение к профессиональным системным администраторам это такое же естественное явление, как посещение стоматолога. Если что-то вызывает затруднение, например, настройка системы безопасности ОС, выбор и установка антивирусного ПО, сомнение о возможном поражении ПК или мобильных устройств и т.п., нужно обращаться к специалисту.