Настройка параметров механизмов защиты и средств управления Secret Net 7

В системе Secret Net информационная безопасность компьютеров обеспечивается механизмами защиты. Механизм защиты — совокупность настраиваемых программных средств, разграничивающих доступ к информационным ресурсам, а также осуществляющих контроль действий пользователей и регистрацию событий, связанных с информационной безопасностью.

Функции администратора безопасности

Функциональные возможности Secret Net позволяют администратору безопасности решать следующие задачи:

- усилить защиту от несанкционированного входа в систему;

- разграничить доступ пользователей к информационным ресурсам на основе принципов избирательного и полномочного управления доступом и замкнутой программной среды;

- контролировать и предотвращать несанкционированное изменение целостности ресурсов;

- контролировать вывод документов на печать;

- контролировать аппаратную конфигурацию защищаемых компьютеров и предотвращать попытки ее несанкционированного изменения;

- загружать системные журналы для просмотра сведений о событиях, произошедших на защищаемых компьютерах;

- не допускать восстановление информации, содержавшейся в удаленных файлах;

- управлять доступом пользователей к сетевым интерфейсам компьютеров.

Для решения перечисленных и других задач администратор безопасности использует средства системы Secret Net и операционной системы (ОС) Windows.

Основными функциями администратора безопасности являются:

- настройка механизмов защиты, гарантирующая требуемый уровень безопасности ресурсов компьютеров;

- контроль выполняемых пользователями действий с целью предотвращения нарушений информационной безопасности.

Параметры механизмов защиты и средства управления

Параметры механизмов защиты Secret Net в зависимости от места их хранения в системе и способа доступа к ним можно разделить на следующие группы:

- параметры объектов групповой политики;

- параметры пользователей;

- атрибуты ресурсов;

- параметры механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Описание параметров объектов групповой политики

К общим параметрам безопасности ОС Windows добавляются параметры Secret Net. Эти параметры применяются на компьютере средствами групповых политик и действуют в рамках локальной политики безопасности. В системе Secret Net предусмотрены возможности настройки параметров групповых политик в стандартных оснастках ОС Windows и в программе оперативного управления.

В стандартных оснастках ОС Windows параметры Secret Net представлены в узле «Параметры безопасности» иерархии узлов групповой политики.

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

- Вызовите оснастку «Локальная политика безопасности», нажать кнопку «Пуск» и в меню вызова программ выбрать команду «Код Безопасности | Secret Net | Локальная политика безопасности»

- Перейдите к разделу » Параметры безопасности | Параметры Secret Net».

По умолчанию раздел «Параметры Secret Net» содержит следующие группы параметров:

Управление режимами работы механизмов полномочного управления доступом и контроля печати.

Настройка параметров хранения локального журнала Secret Net.

Управление механизмом затирания удаляемой информации.

Управление механизмом теневого копирования.

Управление перенаправлением локальных устройств и ресурсов

для терминальных подключений.

Управление привилегиями пользователей в системе Secret Net:

• для работы с локальным журналом Secret Net;

• для работы в условиях замкнутой программной среды;

Параметры настройки системы могут быть сгруппированы по принадлежности к защитным механизмам. Переключение режима группировки параметров осуществляется с помощью специальных кнопок панели инструментов или команд в меню «Вид» («По группам» и «По подсистемам»).

Для настройки параметров объектов политик безопасности:

- Вызовите оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выберите папку «Настройки подсистем».

- Вызовите контекстное меню для нужного параметра (см. таблицу ниже) и выберите в нем команду «Свойства».

На экране появится диалог настройки параметра.

Настройте параметры безопасности согласно приведенной таблице:

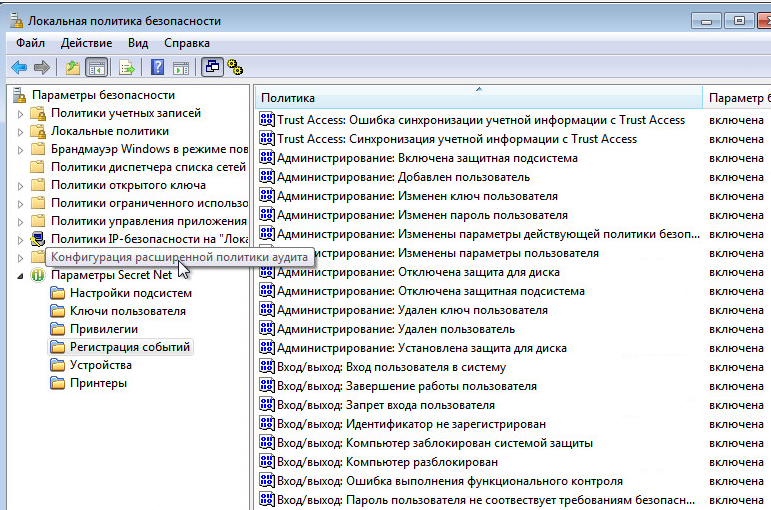

Для настройки событий, регистрируемых в журнале:

- Вызвать оснастку для управления параметрами объектов групповой политики и перейдите к разделу «Параметры безопасности | Параметры Secret Net».

- Выбрать раздел «Регистрация событий».

В правой части окна появится список регистрируемых событий.

- В списке событий выбрать элемент с именем события, для которого необходимо изменить режим регистрации, и вызвать диалог настройки параметра.

- Установить отметку в поле «отключена» (чтобы событие не регистрировалось в журнале) или «включена» (чтобы включить регистрацию) и нажмите кнопку «ОК».

- Настроить события согласно таблице:

Вход в систему в административном режиме

При штатном функционировании системы Secret Net вход любого пользователя компьютера, включая администратора, должен выполняться по одинаковым правилам, установленным соответствующими механизмами защиты. Во время загрузки компьютера перед входом пользователя система защиты проводит инициализацию компонентов и их функциональный контроль. После успешного проведения всех проверок вход в систему разрешается.

В тех случаях, когда необходимо получить доступ к компьютеру в обход действующих механизмов или прервать выполнение инициализации компонентов, администратор может активировать специальный административный режим входа. Применение административного режима входа может потребоваться, при повторяющихся ошибках функционального контроля, приводящих к длительному ожиданию инициализации компонентов.

Примечание.

Административный режим входа следует использовать только в крайних случаях для восстановления нормального функционирования системы. Выполнив вход в административном режиме, устраните возникшую проблему и перезагрузите компьютер.

Для входа в систему в административном режиме:

- Перезагрузите компьютер.

- Во время загрузки компьютера при появлении сообщений об инициализации системных сервисов Secret Net нажмите клавишу . Удерживайте клавишу или периодически нажимайте ее до появления экрана приветствия (приглашение на вход в систему).

- Выполните стандартные действия процедуры входа в систему.

Настройки параметров Secret Net, разделов: «Ключи пользователя», «Привилегии», «Регистрация событий», «Устройства», «Принтеры» — не требуют дополнительного конфигурирования.

Описание и настройка параметров пользователей

Параметры пользователей используются механизмами защиты входа и полномочного управления доступом. Параметры применяются при входе пользователя в систему после выполнения процедуры идентификации и аутентификации. Параметры доменных и локальных пользователей хранятся в локальной базе данных компьютера.

Примечание.

При копировании объектов «Пользователь» параметры Secret Net не копируются.

Настройка параметров пользователей осуществляется в стандартной оснастке ОС Windows «Управление компьютером».

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

- Вызовите оснастку «Локальная политика безопасности», нажмите кнопку «Пуск» и в меню вызова программ выбрать команду «Код Безопасности | Secret Net | Управление компьютером | Локальные пользователи и группы | Пользователи».

- Выберите раздел или организационное подразделение, в котором находится нужный пользователь.

В правой части окна появится список пользователей.

- Вызовите окно настройки свойств пользователя и перейдите к диалогу «Secret Net 7».

В левой части диалога расположена панель выбора групп параметров. Средства для настройки представлены в правой части диалога. Для перехода к нужной группе параметров выберите на панели соответствующую пиктограмму:

- «Идентификатор» — содержит средства управления персональными идентификаторами пользователя;

- «Криптоключ» — содержит средства управления ключами для усиленной аутентификации пользователя;

- «Доступ» — содержит средства управления параметрами полномочного доступа и входа в систему;

- «ПАК «Соболь»» — содержит средства управления доступом пользователя к компьютерам с установленными комплексами «Соболь». Группа присутствует только для доменных пользователей в сетевом режиме функционирования;

- «Сервис» — содержит средства управления ключами централизованного управления ПАК «Соболь» и интеграцией системы Secret Net с программным средством TrustAccess.

В текущей конфигурации ИС — настройки параметров Secret Net, разделов: «Идентификатор», «Криптоключ», «Доступ», «ПАК «Соболь» — не требуют дополнительного конфигурирования.

Атрибуты ресурсов

Параметры, относящиеся к атрибутам ресурсов файловой системы (файлов и каталогов), используются в механизмах управления доступом. Управление параметрами осуществляется с помощью расширения программы «Проводник».

Параметры настроек атрибутов ресурсов достаточны и не требуют дополнительных процедур настройки.

Описание механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Механизм контроля целостности (КЦ) предназначен для слежения за неизменностью содержимого ресурсов компьютера. Действие этого механизма основано на сравнении текущих значений контролируемых параметров проверяемых ресурсов и значений, принятых за эталон. Эталонные значения контролируемых параметров определяются или рассчитываются при настройке механизма. В процессе контроля при обнаружении несоответствия текущих и эталонных значений система оповещает администратора о нарушении целостности ресурсов и выполняет заданное при настройке действие, например, блокирует компьютер, на котором нарушение обнаружено.

Механизм замкнутой программной среды (ЗПС) предназначен для ограничения использования ПО на компьютере. Доступ разрешается только к тем программам, которые необходимы пользователям для работы. Для каждого пользователя определяется перечень ресурсов, в который входят разрешенные для запуска программы, библиотеки и сценарии. Попытки запуска других ресурсов блокируются, и в журнале безопасности регистрируются события несанкционированного доступа (НСД).

Настройка механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Для работы с программой управления КЦ-ЗПС пользователь должен входить в локальную группу администраторов компьютера.

Параметры механизмов контроля целостности и замкнутой программной среды настраиваются в программе «Контроль программ и данных», входящая в состав клиентского ПО системы Secret Net.

Для запуска программы нажмите кнопку «Пуск» и в меню вызова программ выберите команду «Код Безопасности | Secret Net | Контроль программ и данных».

В общем случае порядок настройки сводиться к выполнению следующих этапов:

- Подготовка к построению модели данных: проводится анализ размещения ПО и данных на защищаемых компьютерах. Разрабатываются требования к настройке механизмов КЦ и ЗПС. Осуществляется подготовка рабочего места для проведения настройки;

- Построение фрагмента модели данных по умолчанию: этап выполняется при формировании новой модели с нуля. В модель данных автоматически добавляются описания ресурсов для важных ресурсов ОС Windows, а также описания ресурсов некоторых прикладных программ.

- Добавление задач в модель данных: в модель данных добавляются описания задач (прикладное и системное ПО, наборы файлов данных и т. д.) для контроля целостности и использования в ЗПС в соответствии с требованиями, разработанными на

- Добавление заданий и включение в них задач: в модель данных добавляются все необходимые задания КЦ, ЗПС и ПАК «Соболь» и в них включаются задачи.

- Подготовка ЗПС к использованию: субъектам назначаются задания ЗПС. Для того чтобы ресурсы контролировались механизмом ЗПС, они должны быть специально подготовлены — иметь признак «выполняемый».

- Расчет эталонов: для всех заданий рассчитываются эталоны ресурсов

- Включение ЗПС в жестком режиме: включается жесткий режим ЗПС. В жестком режиме разрешается запуск только разрешенных программ, библиотек и сценариев. Запуск других ресурсов блокируется, а в журнале Secret Net регистрируются события НСД

- Включение механизма КЦ: устанавливаются связи заданий контроля целостности с субъектами «Компьютер» или «Группа» (компьютеров). С этого момента механизм КЦ начинает действовать в штатном режиме

- Проверка заданий: перед началом эксплуатации механизма КЦ можно выполнить проверку корректности настроек заданий. Проверка заключается в немедленном выполнении задания независимо от расписания.

Программа управления «Контроль программ и данных», располагает как автоматическими, так и ручными средствами формирования элементов модели данных. Ручные методы можно использовать на любом уровне модели для формирования и модификации объектов и связей. Автоматические методы предпочтительнее при работе с большим количеством объектов, однако они требуют более тщательного контроля результатов.

Во время установки клиентского ПО системы Secret Net автоматически формируется локальная модель данных, в которую добавляются следующие задания:

- «Задание для контроля ресурсов Secret Net»;

- «Задание для контроля реестра Windows»;

- «Задание для контроля файлов Windows».

Задания включают готовые задачи с ресурсами, сформированными по предопределенному списку. Для этих заданий устанавливаются связи с субъектом «Компьютер»;

В текущей конфигурации автоматизированной системы — параметры, субъекты и задания механизмов контроля целостности и замкнутой программной среды, выставленные в автоматическом режиме достаточны и не требуют дополнительных процедур настройки.

Более детально порядок и правила администрирования и управления средством защиты информации Secret Net представлены в документации, входящей в состав комплекта поставки

Используйте длинный пароль

Чем длиннее пароль, тем труднее его угадать. Существует почти триллион возможных десятизначных паролей (это в 4000 раз больше вариантов, чем для восьмизначного пароля). и это если использовать только цифры и буквы.

Использование в пароле цифр, символов и букв смешанного регистра затрудняет возможность угадать или взломать ваш пароль.

Например, существует более 6 квадриллионов возможных вариантов восьмизначного пароля цифр, символов и букв смешанного регистра – это в 30 тысяч раз больше вариантов, чем для восьмизначного пароля только из маленьких букв.

Защита электронных документов DOC и PDF в наши дни

Давайте кратко пробежимся по самым распространенным методам.

Маркировка

На документ можно нанести информацию о том, что он имеет особый статус и его нельзя редактировать и копировать. Иногда маркировку делают незаметной, чтобы выявить «крота» — источник утечки. В простой реализации точку в документе ставят в разных местах и отслеживают какой вариант «всплывет». Усовершенствованный вариант – использование специализированных программно-аппаратных комплексов в связке с МФУ, позволяющих менять интервалы и кегль шрифта индивидуально для каждого экземпляра документа. Такая защита носит реактивный характер, то есть позволяет выявить виновного по факту обнаружения инцидента. Далее мы посмотрим методы, имеющие проактивный характер.

Пароль

Самый распространенный и доступный всем способ защитить электронные документы от несанкционированного доступа заключается в установке пароля на документ или архив. Обычно это делается встроенными инструментами программы, например, в приложении Acrobat можно ограничить редактирование, копирование содержимого и печать (ссылка на инструкцию). Но нужно учитывать следующее – сам файл можно копировать, и если выложить защищенный таким образом документ и пароль в интернет, то его легко сможет открыть каждый желающий.

Доступ по цифровому ключу (флешке)

Метод основывается на наличии у пользователя физического ключа (флешки или SD карты) для расшифровки документа. Есть флешка – есть доступ. То есть файл можно копировать, но копию нельзя открыть без определенного материального носителя. Это решает проблему несанкционированного распространения, но с ограничениями. Во-первых, флешка или SD карта стоит денег, и, во-вторых, нужно обеспечить доставку этого предмета до пользователя, что увеличивает стоимость и затрудняет обмен документами в оперативном режиме. В-третьих, пользователю всегда придется иметь этот ключ при себе, и, в-четвертых, любая техника имеет свойство ломаться – и вам нужно будет оговаривать срок гарантии и обеспечивать замену в случае поломки.

Система управления правами доступа

В основном этот метод защиты документов используется для корпоративных пользователей на базе службы управления правами Active Directory (AD RMS). Документы, защищенные AD RMS, шифруются, а автор может устанавливать разрешения для тех, кто получит доступ к файлам.

- Чтение, изменение, печать.

- Срок действия документа.

- Запрет пересылки электронного письма.

- Запрет печати электронного письма.

Но что делать, если документ как раз нужно отправить внешнему адресату?

Должна ли быть включена в компьютере служба NAP?

Сегодня в отчёте о работе компьютера обратила внимание на сообщение:

Служба агента защиты доступа к сети (NAP)не выполняется — отключена.

Возможно по умолчанию, возможно, в целях оптимизации — во время настроек. Должна ли она быть включена и как эта служба дополнительно защищает сеть? (Интернет проводной, Windows 8).

Пожалуйста, самыми простыми словами, если можно!

Спасибо!

Должна ли быть включена в компьютере служба NAP?

В этом разделе описывается, как настроить клиенты виртуальной частной сети (VPN) для работы с принудительной защитой доступа к сети. Сюда входят следующие задачи.

Включение клиента принудительного карантина для удаленного доступа

Включение и запуск службы агента NAP

Подстройка клиентов, не поддерживающих защиту доступа к сети (необязательно)

Описанные здесь процедуры предполагают, что перед установкой и настройкой NAP было успешно настроено и протестировано подключение к VPN-клиенту.

NAP поддерживается на клиентах со следующими операционными системами.

Windows Server 2008

Windows XP с пакетом обновления 3 (SP3)

Обновленный список клиентских операционных систем, поддерживающих защиту доступа к сети, см. в разделе «Какие версии Windows поддерживают защиту доступа к сети в качестве клиента?» статьи Защита доступа к сети: вопросы и ответы (текст может быть на английском языке) ( go microsoft com ).

Включение клиента принудительного карантина для удаленного доступа

Для метода принудительной защиты доступа к сети VPN необходимо, чтобы клиент принудительного карантина для удаленного доступа был включен на всех компьютерах с клиентом NAP.

Чтобы включить клиент принудительного карантина для удаленного доступа, выполните следующие действия:

Нажмите кнопку Пуск, выберите Все программы, затем Стандартные и Выполнить.

Введите napclcfg.mscи нажмите клавишу ВВОД.

В дереве консоли выделите элемент Клиенты системы ограничений.

В области сведений щелкните правой кнопкой Клиент принудительного карантина для удаленного доступа и выберите команду Включить.

В окне Конфигурация клиента NAP нажмите кнопку Закрыть.

Включение и запуск службы агента NAP

По умолчанию служба агента защиты доступа к сети на компьютерах с операционной системой Windows Vista настроена на запуск Вручную. Каждый клиент должен быть настроен таким образом, чтобы служба агента NAP запускалась автоматически, а затем необходимо запустить соответствующую службу.

Чтобы включить и запустить службу агента NAP, выполните следующие действия:

Нажмите кнопку Пуск, выберите Панель управления, затем Система и ее обслуживание и Администрирование.

Дважды щелкните элемент Службы.

В списке служб дважды щелкните Агент защиты доступа к сети.

В диалоговом окне Свойства агента защиты доступа к сети измените Тип запуска на Автоматически, а затем нажмите кнопку Запустить.

Дождитесь, когда запустится служба агента NAP, а затем нажмите кнопку ОК.

Закройте консоль Службы и окна Администрирование и Система и ее обслуживание.

Настройка VPN-подключений

Чтобы изменить VPN-подключения, выполните следующие действия:

Нажмите кнопку Пуск, выберите пункт Выполнить и введите NCPA.cpl, после чего нажмите клавишу ВВОД.

В окне Сетевые подключения щелкните правой кнопкой мыши нужное VPN-подключение, выберите пункт Свойства и перейдите на вкладку Безопасность.

Убедитесь, что выбран параметр Дополнительные (выборочные параметры), и нажмите кнопку Параметры.

Для параметра Безопасный вход установите флажки ИспользоватьПротокол расширенной проверки подлинности (EAP) и Защищенный EAP (PEAP) (шифрование включено), а затем выберите Свойства.

Щелкните элемент Настройка, а затем кнопку ОК.

В разделе Выберите метод проверки подлинности выберите либо Безопасный пароль (MS-CHAP v2), либо Смарт-карта или иной сертификат в зависимости от способа развертывания.

Выберите параметр Включить проверки в карантине.

В окнах Свойства VPN-подключения нажмите кнопку ОК три раза.

Подстройка клиентов, не поддерживающих защиту доступа к сети (необязательно)

Клиенты с другими операционными системами могут быть настроены для развертывания с защитой доступа к сети. Эти клиенты должны подключаться к сети при помощи диспетчера подключений, а сервер политики сети нужно настроить таким образом, чтобы эти клиенты помещались в карантинную сеть. В этом случае они смогут подключиться к сети VPN-клиентов через службу карантина для удаленного доступа (RQS) или клиент карантина для удаленного доступа (RQC).

Дополнительные сведения об использовании диспетчера подключений см. на странице Пакет администрирования диспетчера подключений ( go microsoft com ).

Сведения о конфигурации сервера политики сети см. в подразделе «Настройка политики сети для клиентов, не поддерживающих NAP» раздела Настройка сетевых политик сервера политики сети.

Связанные разделы