Удалённое подключение в локальной сети по протоколу RDP

Привет, друзья. На нашем сайте есть раздел статей, посвящённый различным способам удалённого управления компьютером по Интернету. Но всё это время я как-то незаслуженно обходил стороной вопрос штатного инструмента Windows для удалённого доступа по протоколу RDP. Таковой предназначен для подключения к компьютерам, находящимся в одной локальной сети, и управления ими. Давайте рассмотрим, что это за функционал, и как с ним работать.

Итак, друзья, на борту Windows (ещё с её версии NT) присутствует своя, родная утилита для удалённого доступа – RDP, сокращённо от Remote Desktop Protocol, сетевого протокола, использующего по умолчанию порт TCP 3389. Протокол изначально предназначен для удалённого подключения к терминальным серверам, но любой домашний пользователь может использовать этот протокол для, соответственно, домашних нужд. Но удалённое подключение по RDP — это не только штатный функционал Windows, это ещё и кроссплатформенное решение, способное соединять устройства на разных платформах. И если у вас, друзья, в доме есть локальная сеть, вы можете управлять всеми своими ПК, ноутбуками, планшетами и смартфонами на расстоянии из разных помещений. При этом без потери в скорости доступа, как это происходит, когда мы удалённо подключаемся через Интернет посредством серверов Microsoft с помощью инструмента удалённого помощника. Или с помощью программ типа TeamViewer или Ammyy Admin через, соответственно, серверы их создателей.

Возможность штатного подключения по протоколу RDP присутствует во всех редакциях Windows 7, 8.1 и 10, начиная с Pro. Подключаться к компьютерам на базе других операционных систем можно посредством созданных для них приложений для удалённого доступа по RDP. В числе таких систем – Mac, Linux, iOS, Android и др.

Чтобы иметь возможность подключаться к удалённому сетевому компьютеру, на таковом необходимо настроить соответствующее разрешение в системных настройках. Также на нём та учётная запись Windows, в которую будет осуществляться удалённый заход, должна быть запаролена. Это правило, кстати, можно обойти, и подключаться к незапароленной учётной записи, если в парольной защите компьютеров локалки нет надобности. Ну и ещё такой тонкий нюанс: подключение по RDP осуществляется по IP-адресу удалённого компьютера, и если он динамический, т.е. постоянно меняющийся, его нужно сделать статическим.

Как разрешить удаленные подключения в Windows 10

Использовать приложение «Удаленный рабочий стол» очень просто, и его настройки будут зависеть от того, пытаетесь ли вы инициировать удаленное соединение в локальной сети или через Интернет.

Как включить удаленные подключения на ПК

Если вы пытаетесь установить удаленное соединение внутри локальной сети, вам нужно только убедиться, что устройство, к которому вы пытаетесь получить доступ, настроено на подключение к удаленному рабочему столу.

Важно: «домашняя» версия Windows 10 не включает поддержку удаленного рабочего стола. Вы можете включить эту функцию только в Windows 10 Pro и бизнес-вариантах ОС.

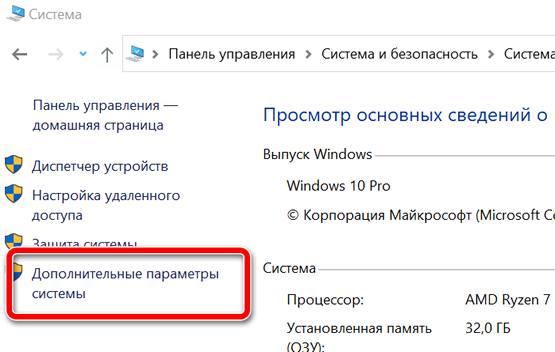

Чтобы включить удаленные подключения в Windows 10, выполните следующие действия:

- Откройте Панель управления.

- Нажмите Система и безопасность.

- Откройте раздел Система.

- Выберите параметр Дополнительные параметры системы на левой панели.

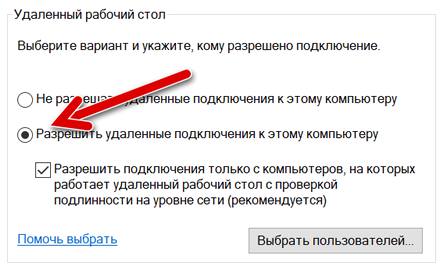

После выполнения этих действий компьютер разрешит подключения к удаленному рабочему столу, а Windows 10 даже добавит необходимые правила во встроенный брандмауэр. (Если у вас есть сторонний брандмауэр, вам может потребоваться настроить его вручную, чтобы разрешить подключения.)

Если вы настраиваете удаленный рабочий стол с использованием подключения к Интернету, вы можете продолжить с шагами ниже. Если вы пытаетесь подключиться к другому устройству в локальной сети, вы можете пропустить шаги ниже и продолжить с инструкциями по запуску подключения к удаленному рабочему столу.

произошла ошибка проверки подлинности rdp windows 7

Задача: Установить и настроить на одиноком (standalone) удаленном сервере (не входящим ни в какие домены и рабочие группы и не имеющем ни одного компьютера в сетевом окружении):

- Microsoft Windows 2012

- Microsoft Exchange 2013

- Microsoft Remote Desktop Services и настроить на работу с определенным количеством пользователей.

Симптом и трудность: Установка Exchange 2013 требует наличия установленного Active Directory, в то же время RDS как полный набор служб и компонентов не ставится на контроллер домена.

Установить Windows Server 2012 в стандартном объеме

Установить Active Directory и сопутствующие службы (DNS), завести пользователей.

Установить и настроить MS Exchange 2013 в стандартном объеме, протестировать его работоспособность

Установить несколько компонентов RDS:

- Remote Desktop Licensing (Лицензирование удаленных рабочих столов)

- Remote Desktop Session Host (Узел сеансов удаленных рабочих столов)

- Remote Desktop Web Access (Веб-доступ к удаленным рабочим столам) (https:///rdweb)

- консоль RD Licensing Manager (Диспетчер лицензирования Удаленных рабочих столов) – Активация сервера (следуем указаниям мастера).

- Расскажем серверу, где ему найти сервер лицензий с помощью групповой политики

Start->Run->gpedit.msc (ЛИБО Default Domain Policy)Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostLicensing — Use the specified Remote Desktop license servers (добавляем имя нашего сервера)Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostLicensing — Set the Remote licensing mode (выбираем тип лицензий)

Пуск->Выполнить->gpedit.mscКонфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовЛицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов (добавляем имя нашего сервера)Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовЛицензирование — Задать режим лицензирования удаленных рабочих столов(выбираем тип лицензий)

Можно также воспользоваться методом: http://social.technet.microsoft.com/wiki/ru-ru/contents/articles/16879.windows-server-2012.aspx

Создаем группу в AD (используем стандартную группу “Пользователи удаленного рабочего стола”), куда поместим всех пользователей, которые будут иметь доступ к удаленному рабочему столу.

В локальной политике:Пуск->Выполнить->gpedit.mscКонфигурация компьютераПараметры БезопасностиЛокальные политикиНазначение прав пользователяРазрешить вход в систему через службу удаленных рабочих столов — добавить ту самую созданную на предыдущем шаге группу. (по умолчанию группа «Пользователи удаленного рабочего стола» уже присутствует в списке, но когда сервер провозглашается контроллером домена, она удаляется из этого списка)

И последний нюанс, настройка профиля пользователя: “Требовать смены пароля при следующем входе в систему” по умолчанию при попытке входа пользователя на сервер удаленных рабочих столов порождает ошибку “Произошла ошибка проверки подлинности. Не удается установить связь с локальным администратором безопасности.”Решаем через отключение NLA в групповой политике:

Пуск->Выполнить->gpedit.mscКонфигурация компьютераАдминистративные шаблоныКомпоненты WindowsСлужбы удаленных рабочих столовУзел сеансов удаленных рабочих столовБезопасностьТребовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети — Отключить.

Для сервера, который не входит в состав домена, данный способ развертывания RDS тоже подойдет. Причем, в этом случае у нас остается возможность в случае надобности установить на нем AD и сделать его контроллером домена.

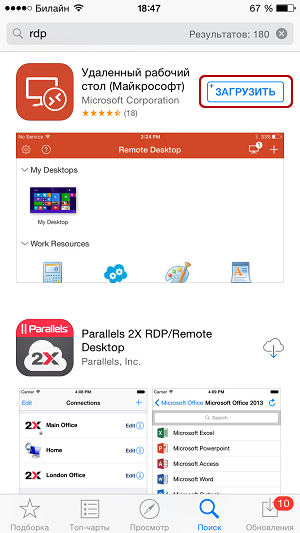

Подключение к VPS серверу со смартфона или планшета на iOS (с iPhone или iPad)

Перед подключением к серверу необходимо скачать с Apple Store приложение Microsoft Remote Desktop (это официальный RDP-клиент от Microsoft):

https://itunes.apple.com/ru/app/microsoft-remote-desktop-10/id1295203466?mt=12

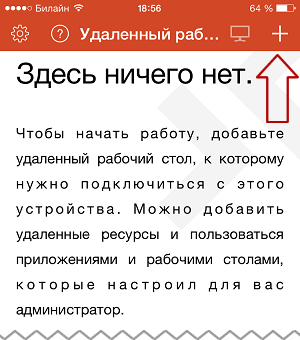

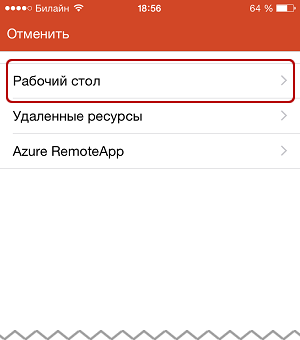

Запустите приложение после установки и нажмите на добавление нового подключения:

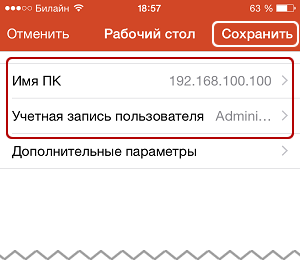

В окне создания нового подключения необходимо указать IP-адрес вашего виртуального сервера и данные для авторизации, которые отображаются в вашем личном кабинете (подробнее о том, где они указано выше).

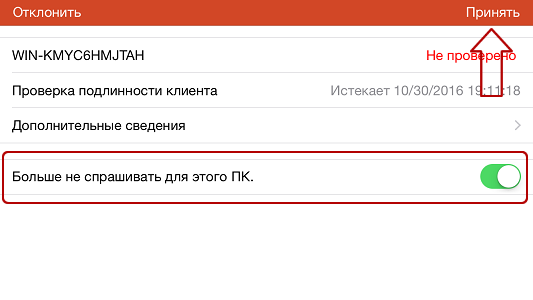

При подключении к серверу вы можете увидеть информацию о недоверенном сертификате безопасности. Причина этого описана выше.

Выберите «Больше не спрашивать для этого ПК» и нажмите «Принять».

Если авторизационные данные и IP-адрес сервера были введены без ошибок, вы успешно подключитесь к вашему серверу.

Подключение к удаленному рабочему столу для Windows 10 Home с использованием библиотеки RDP Wrapper

Пользователи Windows 10 Home борются с удаленным рабочим столом. Зачем? Поскольку Windows 10 Home не поддерживает входящий соединения. По крайней мере, не изначально. Пользователи Windows 10 Home могут установить исходящее подключение удаленного рабочего стола к другому компьютеру (не работающему под управлением Windows 10 Home!), Но не наоборот. К счастью, есть простое, основанное на программном обеспечении исправление, которое обходит эту проблему: библиотека RDP Wrapper.

(В качестве альтернативы, посмотрите 7 лучших инструментов для совместного использования экрана и удаленного рабочего стола

7 лучших программ для совместного использования экрана и удаленного доступа

7 лучших программ для совместного использования экрана и удаленного доступа

Совместное использование экрана Windows имеет много преимуществ. Используйте эти бесплатные инструменты, чтобы поделиться экранами или получить удаленный доступ к другому компьютеру.

Библиотека RDP Wrapper использует существующую службу терминалов Windows и добавляет новые правила брандмауэра Windows, чтобы разрешить подключение к удаленному рабочему столу. Библиотека RDP Wrapper также предоставляет интерфейс для управления подключениями к удаленному рабочему столу (поскольку в Windows 10 Home нет интегрированного решения).

Вот как вы разрешаете подключения к удаленному рабочему столу в Windows 10 Home с помощью библиотеки RDP Wrapper:

- Перейдите на страницу Rit Wrapper Library GitHub Releases.

- Загрузите файл RDPWInst.zip. После загрузки щелкните файл правой кнопкой мыши и извлеките архив в новую папку. Например, используя 7-Zip, я бы выбрал 7-Zip> Извлечь в RDPWrap-v1.6.2,

- Откройте новую папку, затем запустите летучая мышь,

- После установки запустите летучая мышь,

- Теперь беги EXE чтобы убедиться, что процесс работает.

- Ты можешь использовать EXE управлять расширенными настройками конфигурации.

Назначение CredSSP

Что такое CredSSP – это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности – это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

C redSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) – обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) – выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) – Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL – криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) – Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) – обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) – (Представлено в Windows 2000) (msapsspc.dll) – Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) – обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Как сохранить пользовательские настройки подключения к удаленному рабочему столу

Если вы регулярно подключаетесь к нескольким различным серверам или клиентам, сохранение пользовательской конфигурации для каждого удаленного рабочего стола сэкономит время в будущем. Вы можете установить оптимальные параметры ширины, высоты и цвета для каждого сервера или терминала.

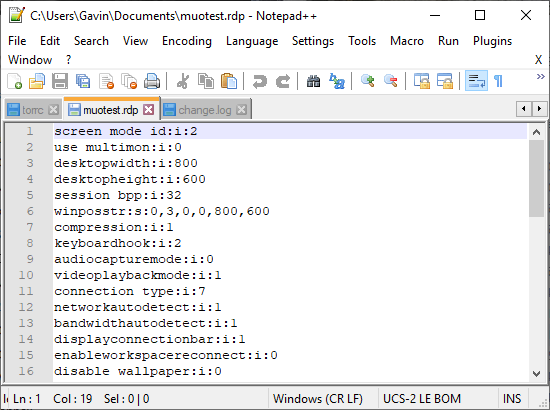

Откройте диалоговое окно «Подключение к удаленному рабочему столу», затем выберите «Показать параметры». Теперь вы увидите параметры настройки соединения . Выберите « Сохранить как» , укажите место сохранения, затем нажмите « Сохранить», чтобы создать пользовательский файл подключения к удаленному рабочему столу (.RDP).

Теперь перейдите к файлу конфигурации подключения к удаленному рабочему столу. Вы можете редактировать файл конфигурации с помощью текстового редактора, такого как Блокнот или Блокнот ++. Щелкните правой кнопкой мыши файл конфигурации и выберите « Открыть с помощью …», затем выберите текстовый редактор.

Первые четыре строки показывают параметры размера экрана удаленного подключения (плюс, доступен ли режим нескольких мониторов). Вы можете редактировать режим экрана, чтобы установить, будет ли сеанс удаленного окна отображаться в полноэкранном режиме. Например, «id: i: 2» устанавливает полноэкранный режим, тогда как «id: i: 1» задает удаленное соединение для отображения в окне.

Если вы установите режим экрана «2» для полноэкранного режима, ширина рабочего стола и высота рабочего стола автоматически будут соответствовать размеру экрана хост-клиента. Однако, если вы используете экранный режим «1», вы можете использовать настройки ширины рабочего стола и высоты рабочего стола, чтобы установить определенный размер окна.

После подтверждения настроек добавьте следующую строку в конец файла:

Интеллектуальный размер позволяет динамически изменять настройки экрана, не связываясь с файлами конфигурации, когда подключение к удаленному рабочему столу активно. Однако вы должны добавить строку для каждой пользовательской конфигурации, которую вы создаете.

Если вы хотите дополнительно настроить файл конфигурации удаленного рабочего стола, ознакомьтесь с обзором настроек файла Donkz Remote Desktop.

Введение

13 марта 2018 г. выпущено обновление безопасности Windows протокола проверки подлинности CredSSP закрывающее уязвимость CVE-2018–0886 . Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе.

8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP.

После ввода учетных данных появляется ошибка:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP

Ошибки при подключении

Даже если вы сделали все по нашей инструкции, то подключению все-равно может что-то помешать. Вот самые популярные неполадки:

Брандмауэр

Хоть Windows и должен после изменения параметров сети автоматически внести изменения в брандмауэр, иногда этого не происходит. Поэтому:

- Откройте брандмауэр (найти его можно в поисковой строке меню «Пуск»).

- Щелкните на «Разрешить запуск программы…».

- В списке найдите и отметьте галочками программу «Удаленный рабочий стол» и для локальных, и для публичных подключений, а затем сохраните изменения.

Если ваш брандмауэр не от Microsoft, то узнать, как настроить разрешения, лучше у разработчика софта.

Порт удаленного подключения

Интернет-провайдер может блокировать порт, для которого мы создавали переадресацию. Чтобы исключить эту проблему, необходимо связаться со службой поддержки.

Имя ПК

Когда вы вписываете имя ПК, то лучше использовать IP-адрес, а не имя самого компьютера.

Служба для удаленного подключения отключена

Чтобы проверить, включена ли эта служба или нет, откройте одноименную утилиту «Службы» (найти ее можно через поисковую строку в меню «Пуск»), а затем отыщите в списке эту программу. А теперь проверьте, какое значение указанно в столбце «Состояние». Если служба не выполняется, то ее нужно включить. Для этого щелкните RButton и в выпадающем меню кликнтите «Пуск».

Администратор данного веб ресурса. IT специалист с 10 летним стажем работы. Увлекаюсь созданием и продвижением сайтов!

Как видите, удаленное подключение к рабочему столу – не такая уж и невыполнимая задача даже для начинающего пользователя. Однако, чтобы обезопасить свой компьютер от взлома злоумышленниками, старайтесь выбирать надежные пароли как для маршрутизатора, так и для своей учетной записи на компьютере.