Лучший способ найти компьютер, с которого пользователь последний раз заходил?

Я надеюсь, что где-то в Active Directory записан / сохранен «последний вход в систему с [компьютера]», или есть журнал, который я могу разобрать?

Цель узнать, с какого последнего компьютера вошел в систему, — предложить удаленную поддержку по сети — наши пользователи перемещаются довольно редко, но я хотел бы знать, что все, что я консультировал, обновлялось этим утром (когда они входили в систему). (предположительно) как минимум.

Я также рассматриваю сценарии входа, которые записывают имена пользователей и компьютеров в известное место, на которое я могу ссылаться, но некоторые из наших пользователей не любят выходить из системы по 15 дней за раз.

Если есть элегантное решение, использующее сценарии входа, обязательно упомяните об этом, но если это сработает просто для разблокировки станции, это было бы еще лучше!

В рамках нашего сценария входа в систему эта информация (и более) занесена в скрытый общий ресурс на сервере, по одному файлу журнала на пользователя. Сценарии выхода из системы добавляют время выхода пользователя из одного и того же файла журнала. Легко настроить, без затрат, и информация доступна в удобном для чтения формате.

Кроме того, добавляя в журнал, вы получаете историческую запись, которая иногда может быть очень удобной.

Реализовано это на данный момент, вероятно, в будущем мы перейдем к vbs с большим количеством функций 🙂 Пока что используется ОЧЕНЬ простой скрипт пакетного входа: echo% date%,% time%,% username%, logon,% computername% >> \ server logon $ logons.csv Откройте с помощью Excel, и все готово!

Сценарий входа в систему запускается от имени пользователя, и в этом случае пользователь также может войти и изменить журнал?

@ Джеймс, вот почему я использую скрытый скрытый общий ресурс для хранения журналов. Конечно, это будет зависеть от того, насколько опытны ваши пользователи, поскольку местоположение можно получить, просто прочитав сценарий. У меня нет этой проблемы с моим текущим набором пользователей. 🙂

Я сделал нечто подобное, за исключением того, что скрипт входа в систему вызвал веб-сервис, который обновил базу данных. База данных имела веб-интерфейс для просмотра текущего состояния. Однако это было проблематично для мобильных пользователей.

Мы делаем это через скрипт входа в систему, который обновляет описание объекта компьютера в AD.

Необходимо выполнить пользовательское делегирование управления, чтобы позволить «Аутентифицированным пользователям» записать свойство description компьютерных объектов в домене (-ах).

Как только это будет сделано, все, что вам нужно, это скрипт, который генерирует любую информацию, которую вы хотите, и записывает свойства в объект компьютера. Этот сценарий затем назначается в качестве сценария входа через объект групповой политики, связанный с доменом.

Мы помещаем метку времени, имя пользователя, IP-адреса в поле описания. Отметка времени стоит на первом месте, потому что она позволяет быстро увидеть «старые» компьютерные объекты путем сортировки в поле описания.

Вот сценарий, который я написал для этого, если вы хотите использовать его в качестве отправной точки:

Как делегировать прошедшим проверку подлинности пользователям доступ к полям прав доступа к объекту поля описания в AD?

Я должен был достичь того же результата по тем же причинам; каким-то образом определить, с какой машины входил конкретный пользователь. Я хотел знать «до факта» и не мог изменить сценарии входа пользователя, как обсуждалось выше.

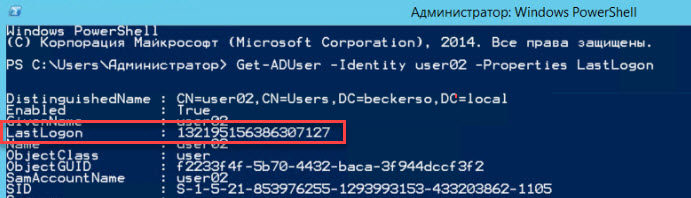

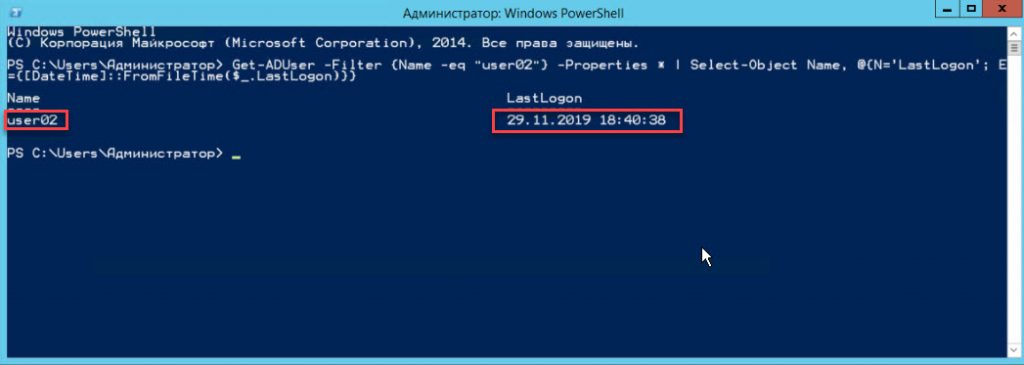

Я использовал powershell на контроллере домена, с которым пользователь проходил аутентификацию, для анализа журнала событий безопасности:

Взломайте .csv с помощью Excel или вашего любимого редактора и найдите самую последнюю запись, в которой указаны имя учетной записи (имя пользователя) и адрес исходной сети в одном и том же событии.

Возможно, это не 100% надежное решение (в зависимости от времени аренды DHCP и т. Д.), Но оно сработало для меня.

Вы можете включить аудит для событий входа в систему. Эти события (включая разблокировку рабочей станции) будут храниться в журнале безопасности контроллера домена.

Есть также сторонние инструменты, которые могут сделать это проще, такие как True Last Logon .

Я просто записываю имя пользователя (а также другую информацию, такую как дата и время, некоторые версии программ и т. Д.) В описание компьютера с помощью сценария входа. Таким образом, я могу быстро и легко получить всю информацию из AD Users & Computers, и в качестве бонуса у меня есть хороший способ определить, какие ПК, все еще находящиеся в AD, не использовались какое-то время (и, следовательно, скорее всего, это мертвые машины).

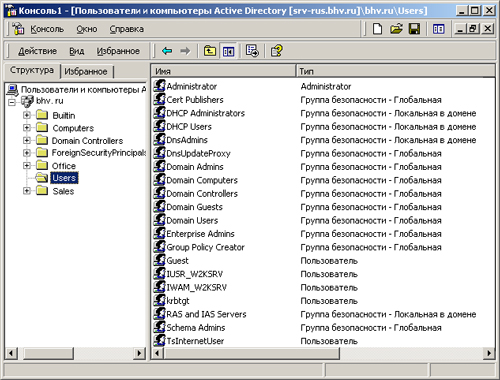

Оснастка Active Directory — пользователи и компьютеры

Оснастка Active Directory — пользователи и компьютеры предназначена для управления пользователями, группами, очередями печати и другими объектами каталога Active Directory. Этот инструмент позволяет создавать объекты, настраивать их атрибуты и выполнять с ними ряд других операций.

Оснастка Active Directory — пользователи и компьютеры работает на контроллере домена под управлением Windows 2000 Server; оснастка не устанавливается на изолированных серверах или рабочих станциях. Отметим, что работа этого инструмента возможна на рядовом сервере (member server), являющемся членом домена, и на компьютере с Windows 2000 Professional, входящем в домен Windows 2000: для этого на них необходимо установить пакет административных оснасток Windows 2000 Administrative Tools.

Оснастку Active Directory — пользователи и компьютеры можно запустить изолированно в консоли ММС или из меню Пуск | Программы J Администрирование. Пример окна оснастки показан на рис. 25.4.

В открывшемся окне вы можете видеть встроенные папки со сгруппированными определенными объектами каталога, играющие важную роль в управлении Active Directory, такие как Builtin, Computers, System, Users и Domain Controllers (табл 25.1).

Таблица 25.1. Назначение встроенных папок оснастки Active Directory — пользователи и компьютеры

| Папка | Описание |

| Builtin | Содержит встроенные локальные группы: Account Operators (Операторы учета), Administrators (Администраторы), Backup Operators (Операторы архива), Guests (Гости), Pro-Windows 2000 Compatible Access (Совместимый с пред-Windows 2000 доступ), Print Operators (Операторы печати), Replicator (Репликатор), Server Operators (Операторы сервера) и Users (Пользователи) |

| Computers | Содержит учетные записи всех компьютеров, подключаемых к домену. При выполнении обновления систем Windows более ранних версий служба Active Directory переносит учетные записи машин в папку Computers, откуда эти объекты могут быть перемещены |

| System | Содержит информацию о системе и службах, например, DPS, DNS, FRS, RPC, Winsock и др. |

| Users | Содержит информацию обо всех пользователях домена. При обновлении более ранних версий все .пользователи первоначального домена будут перенесены в эту папку. Так же, как и компьютеры, объекты этой папки могут быть перенесены в другие папки |

| Domain Controllers | Содержит информацию обо всех контроллерах домена |